盘古石杯2025初赛 Writeup+复现(断更中)

这次混了个预赛二等奖,但同样未能成功晋级,菜炸了(( 唉好好复现学习一下吧 以下是在w8nn9z、1n1t两位爷的帮助下一起尝试完成的复现Orz

服务器取证部分复现起来有点耗时耗力,暂时先搁置了。。。也许等下一次打取证比赛前会想起更新吧()

数据取证部分在网上没找到标准答案,就不复现了。

手机取证

1

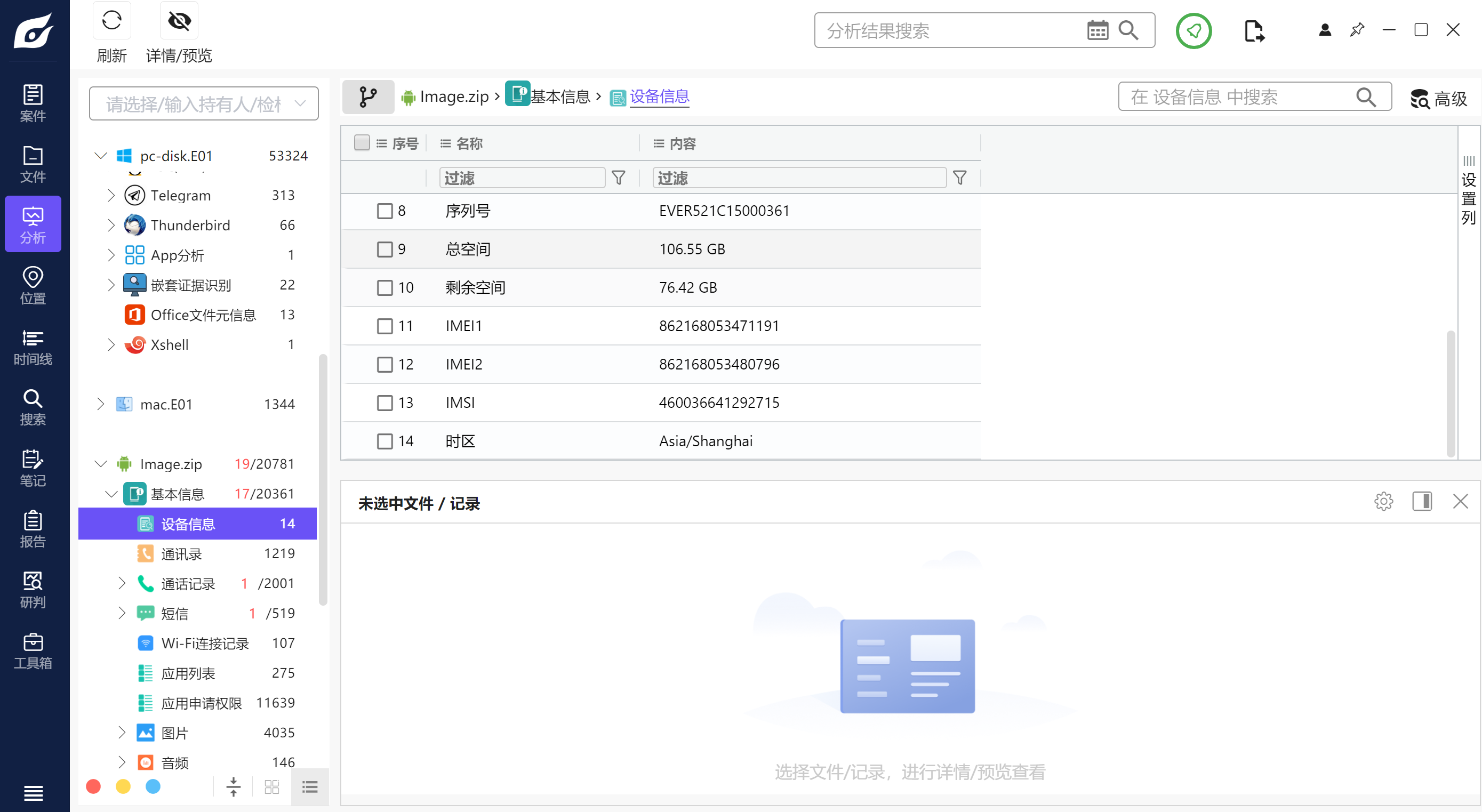

分析安卓手机检材,手机的IMSI是?

460036641292715

2

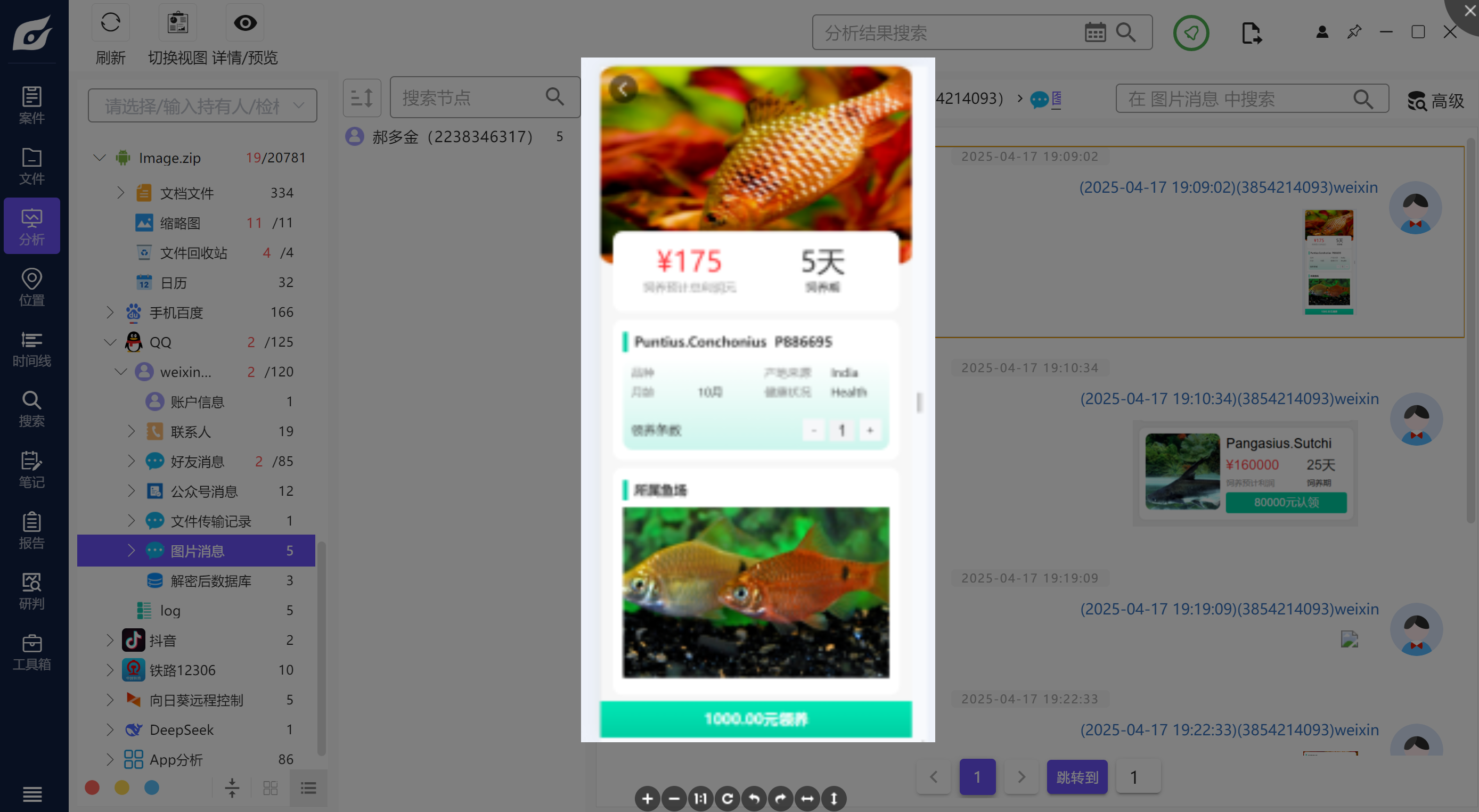

养鱼诈骗投资1000,五天后收益是?

在QQ聊天记录里可以找到

175

3

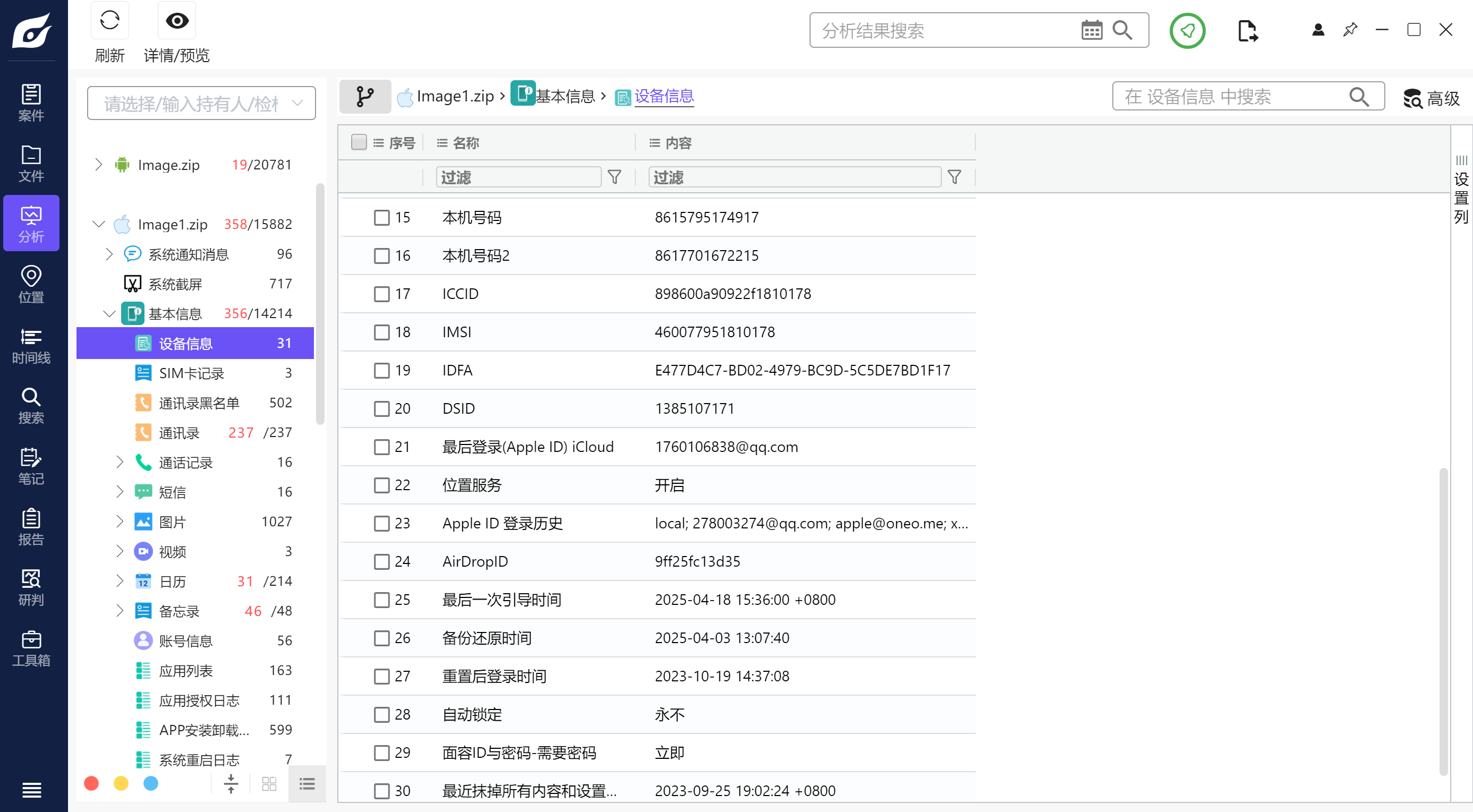

分析苹果手机检材,手机的IDFA是?

E477D4C7-BD02-4979-BC9D-5C5DE7BD1F17

4

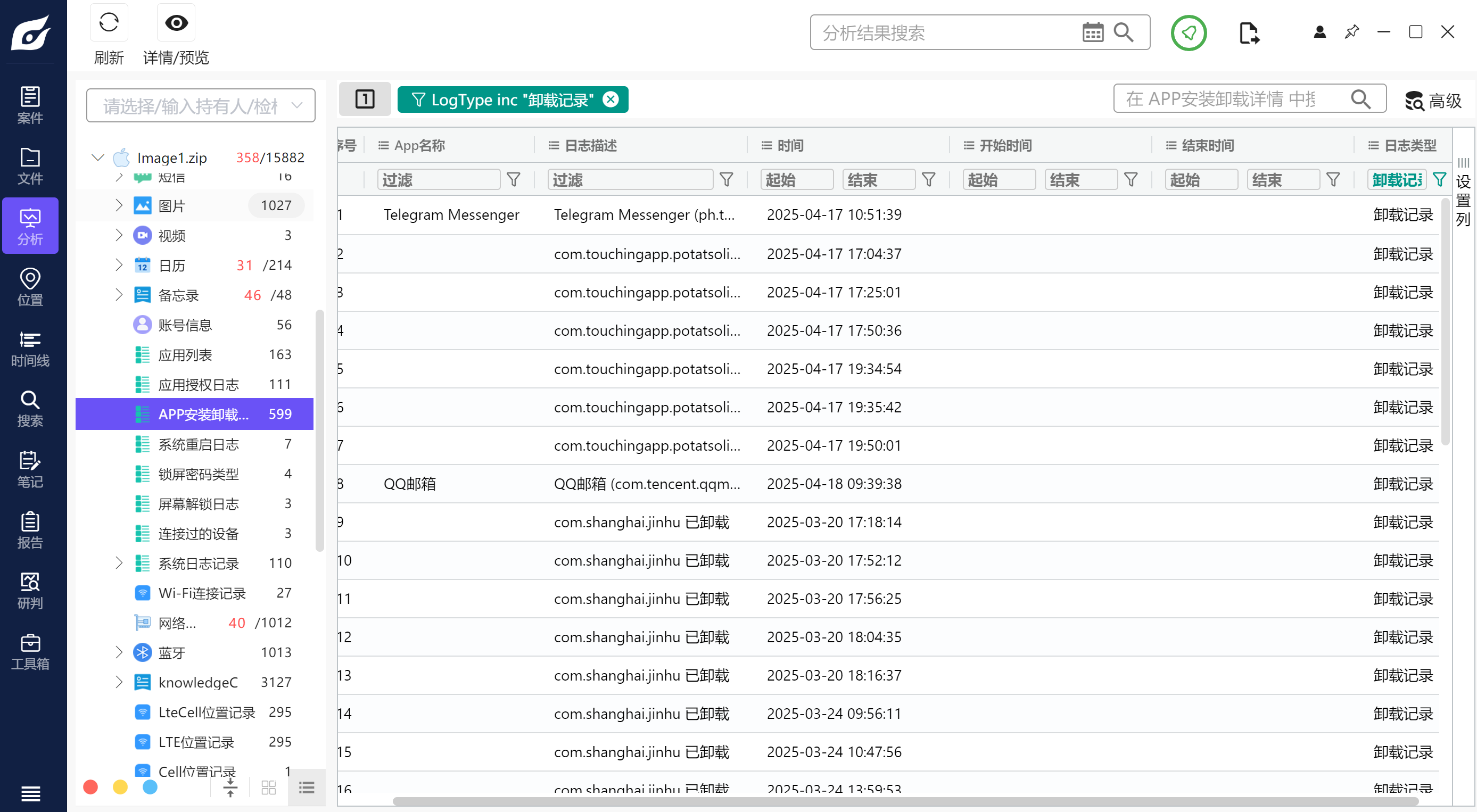

Telegram应用的卸载时间是?

过滤卸载记录

2025-04-17-10:51:39

5

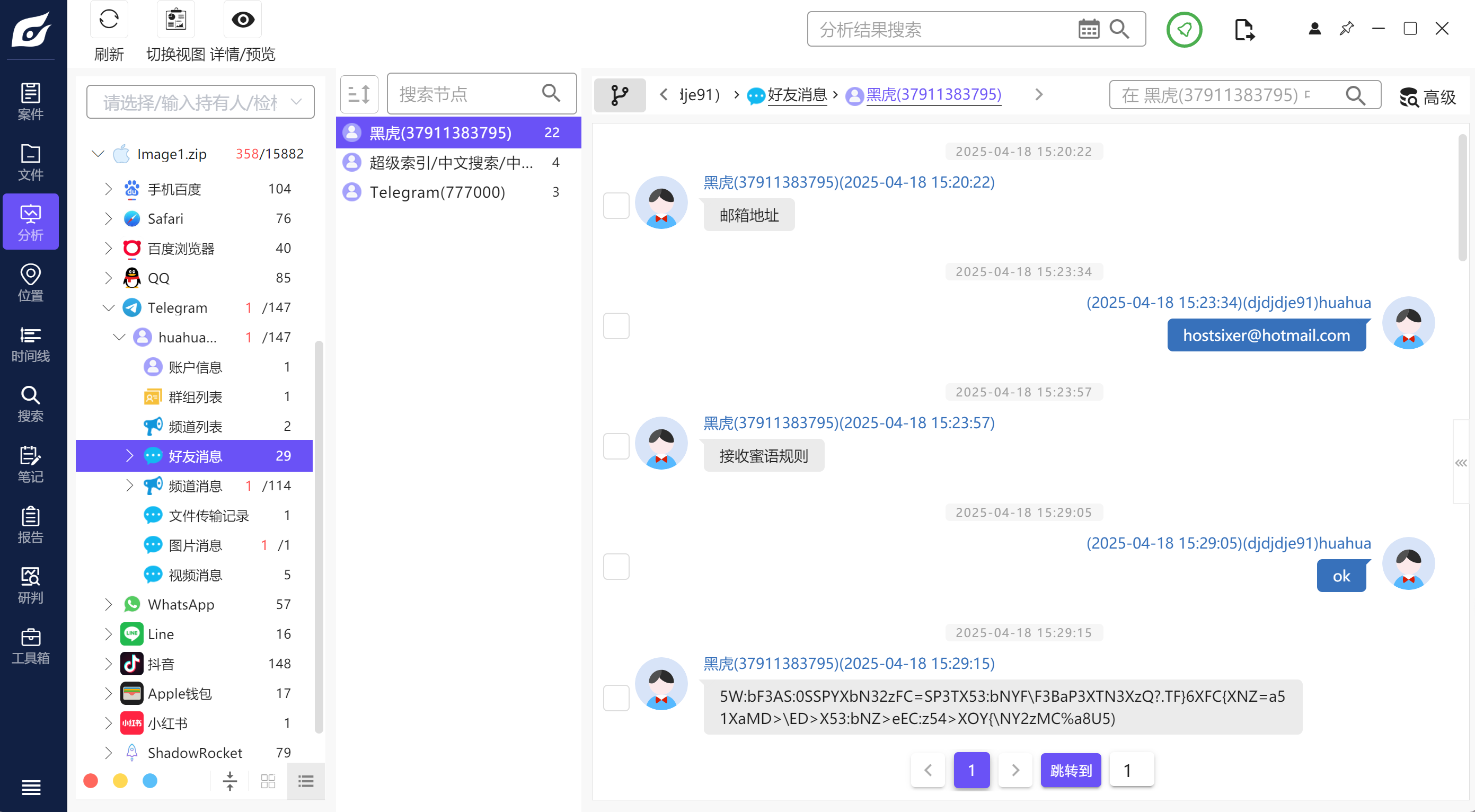

机主hotmail邮箱地址是?

telegram聊天记录中有提到

hostsixer@hotmail.com

6

苹果电脑开机密码是?

在手机截屏里

12345678

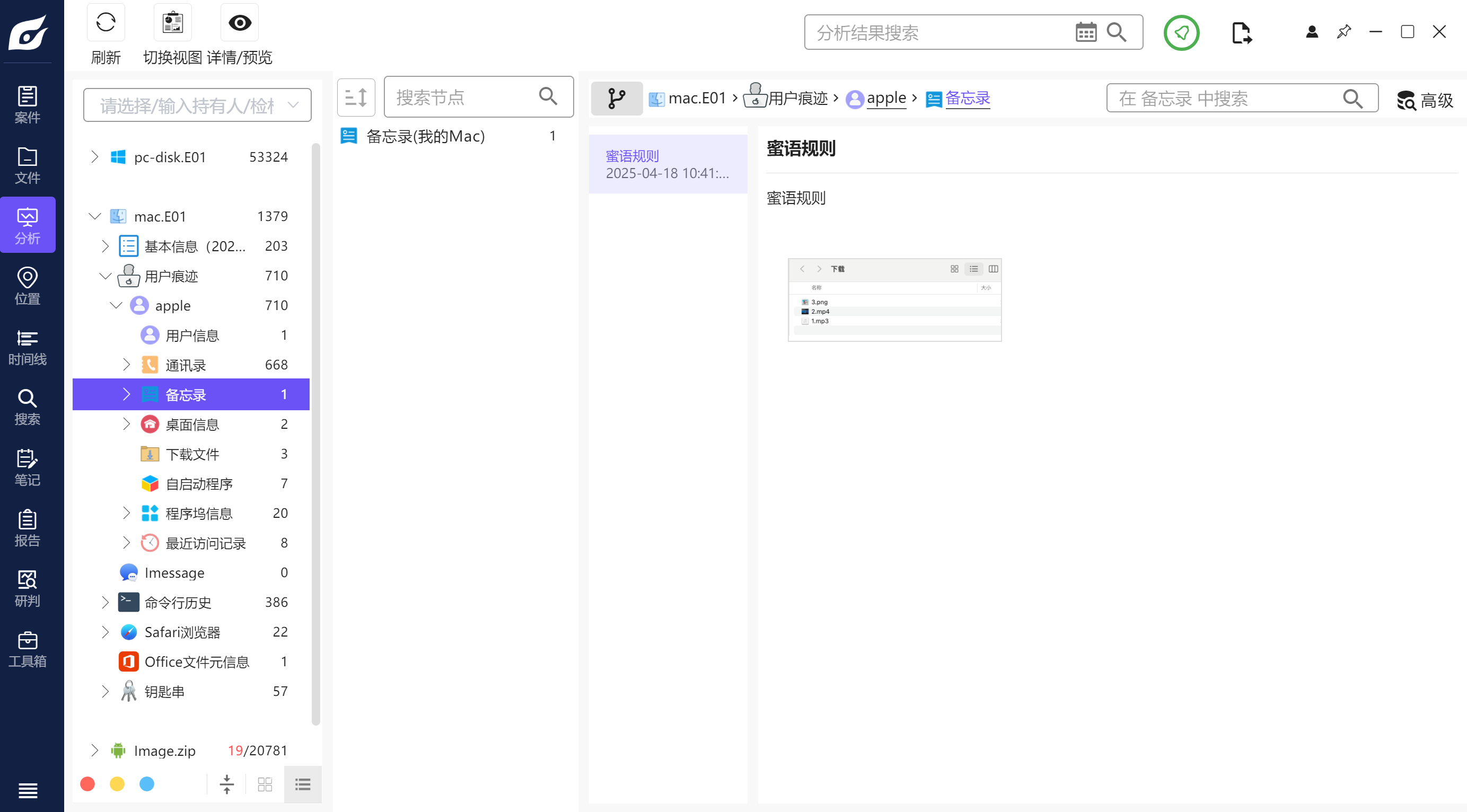

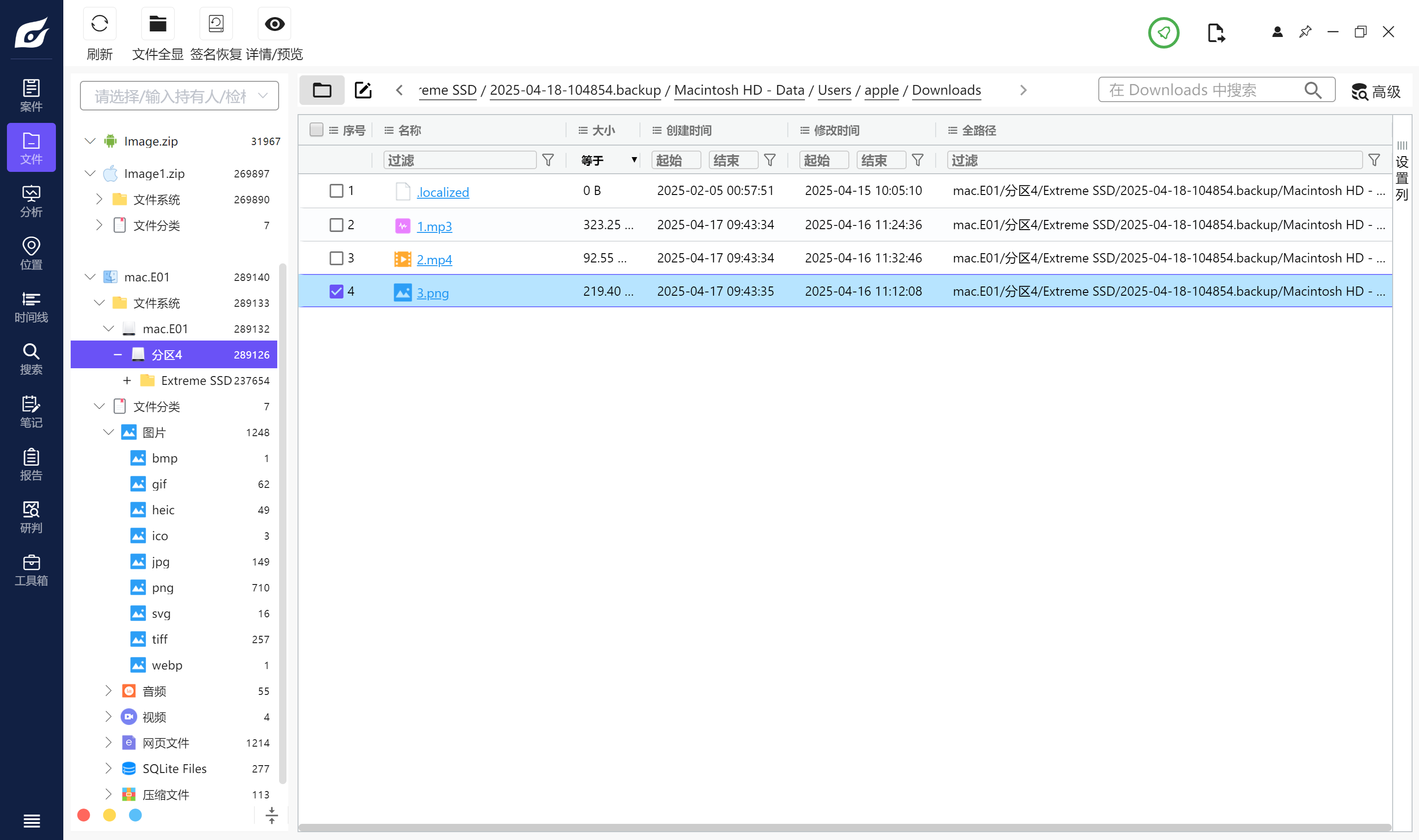

7

Telegram加密通讯中,加密聊天信息用到的第二个解密载体是?

在mac的备忘录中找到《蜜语规则》

2.mp4

8

贾韦码的内部代号是?

在苹果手机的office文件中找到聊天话术V2.docx,其中有提到被害者代号

48

9

特快专递的收货地址是?

还是在上一题的文档中有提到

西红市中山路35号PGS健身房

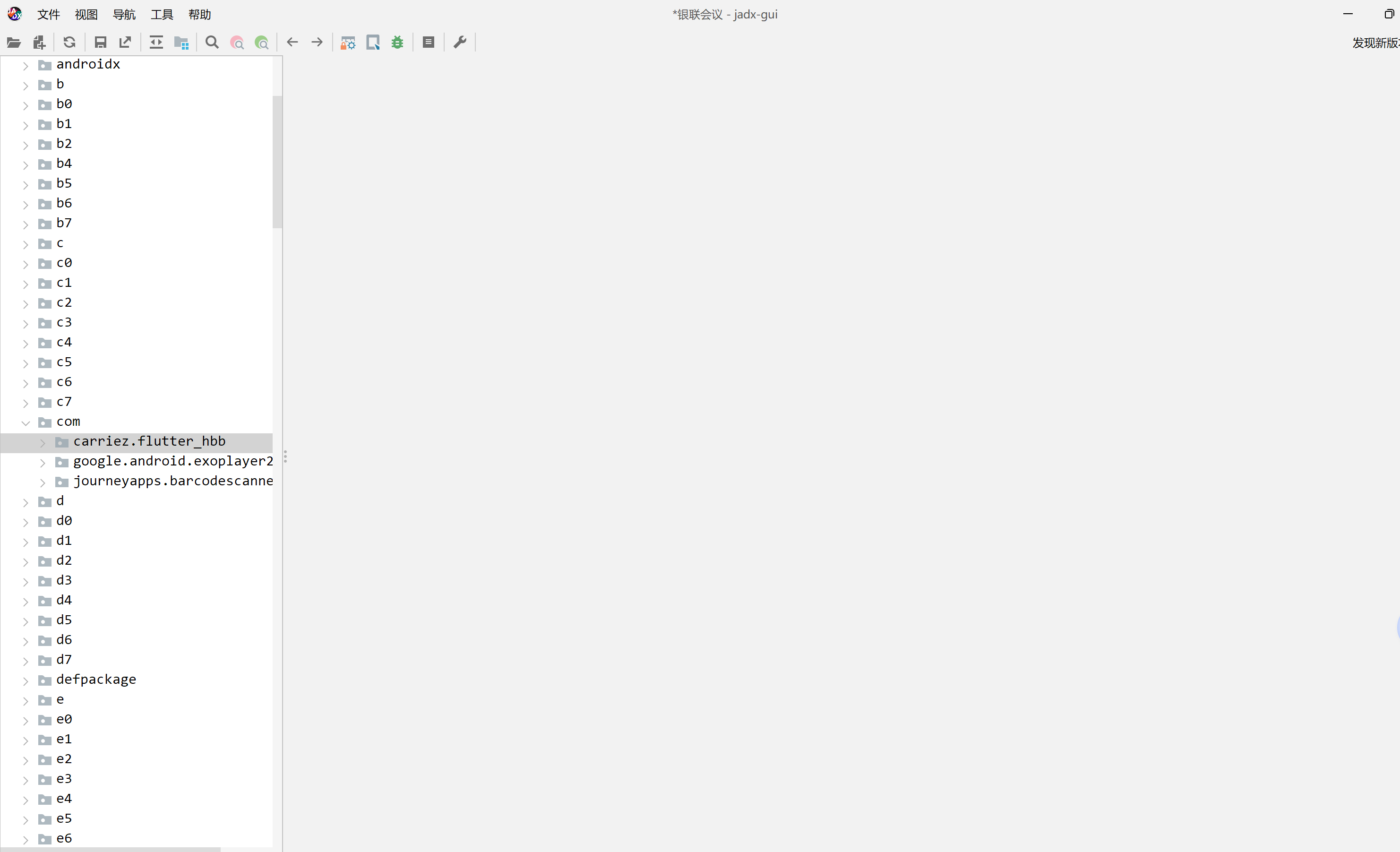

APK取证

1

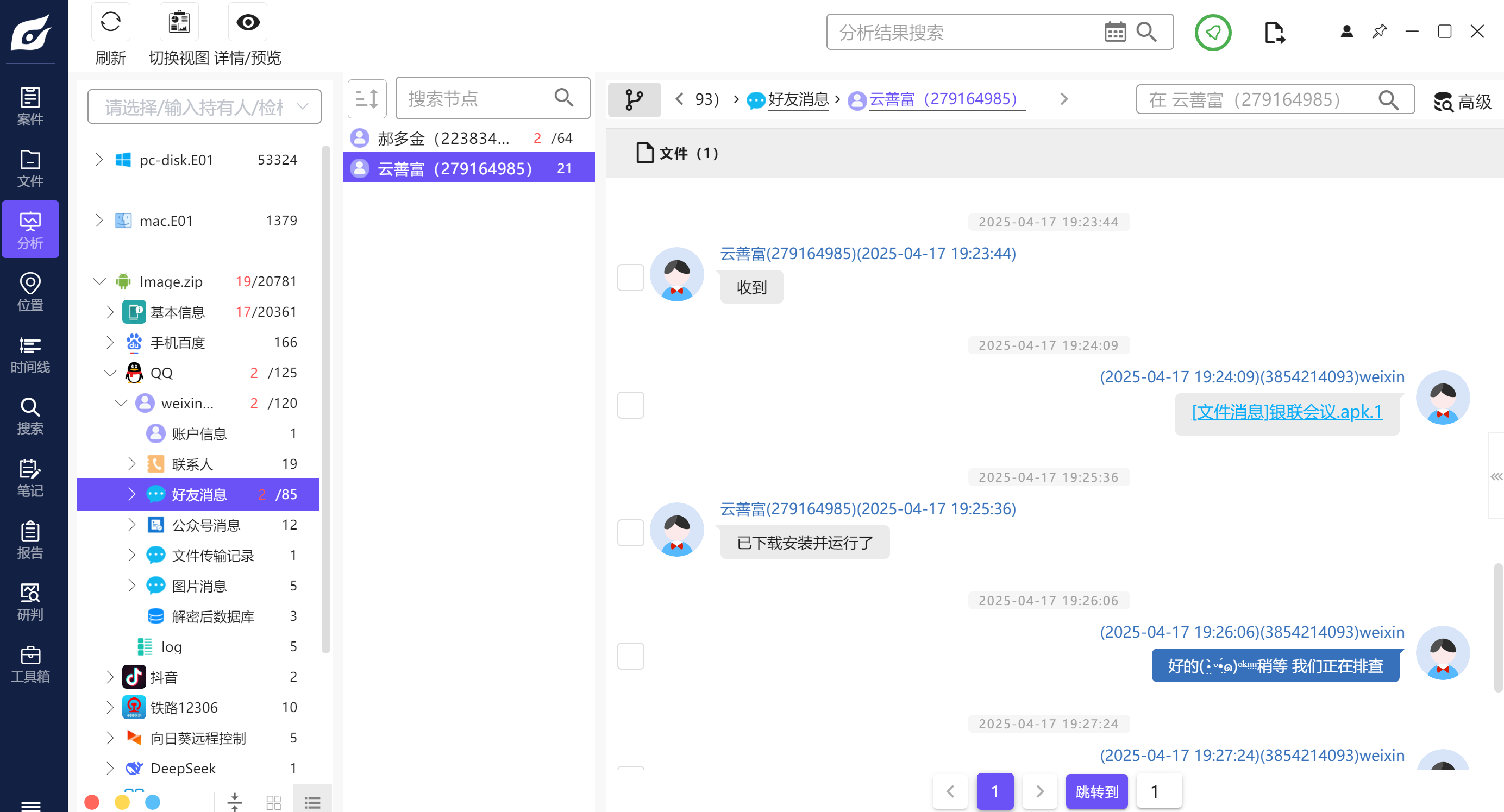

分析安卓检材,远控工具包名是?

可以看到QQ聊天记录中传了一个apk文件

用jadx看一下可以确定这个apk就是手机中已经安装的rustdesk

com.carriez.flutter_hbb

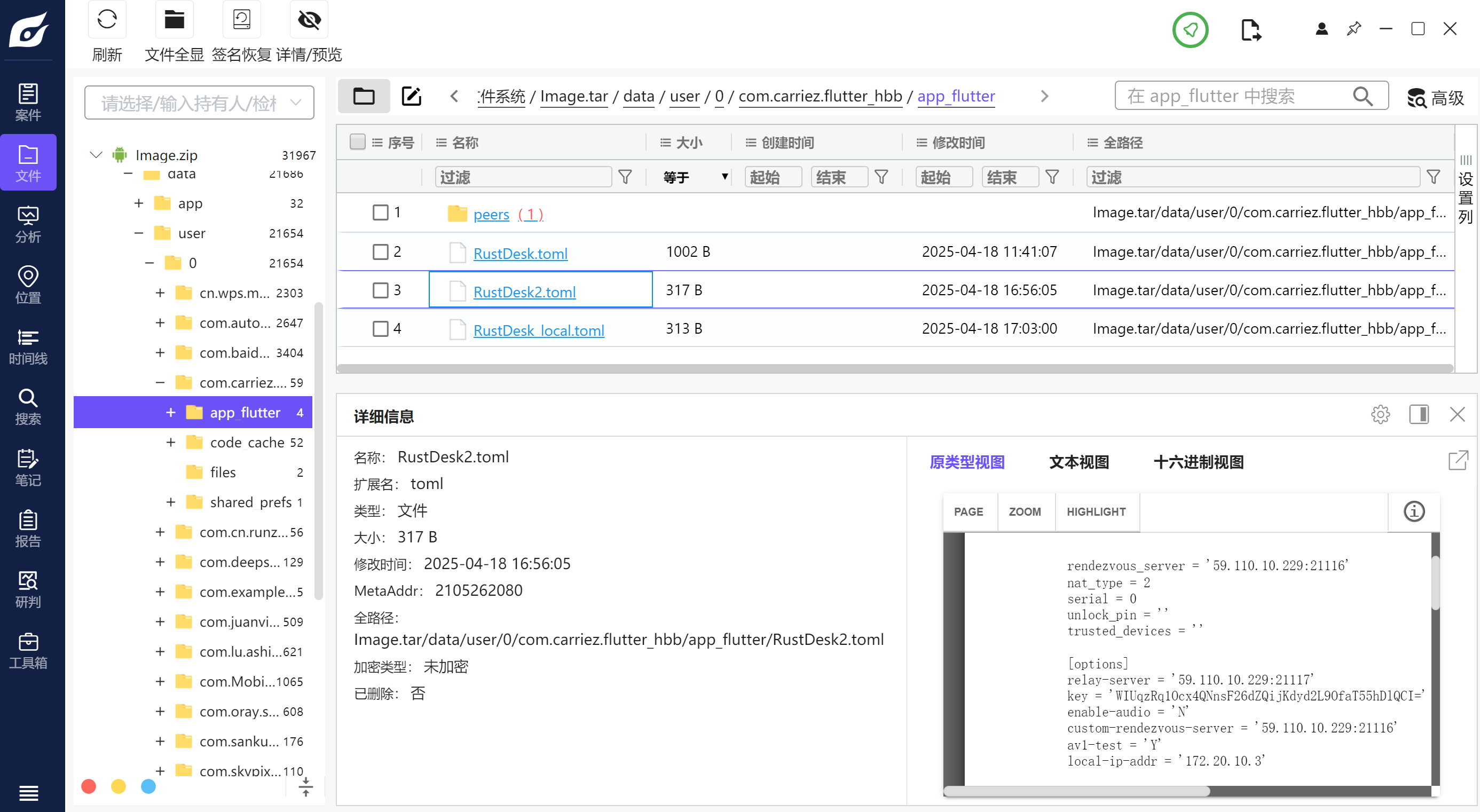

2

远控工具中继服务器IP是?

直接去配置文件里面翻就能找到

59.110.10.229

3

远控工具ID服务器端口是?

由上题可知

21116

4

远控工具中继服务器Key是?

由上题可知

WIUqzRq1Ocx4QNnsF26dZQijKdyd2L9OfaT55hDlQCI=

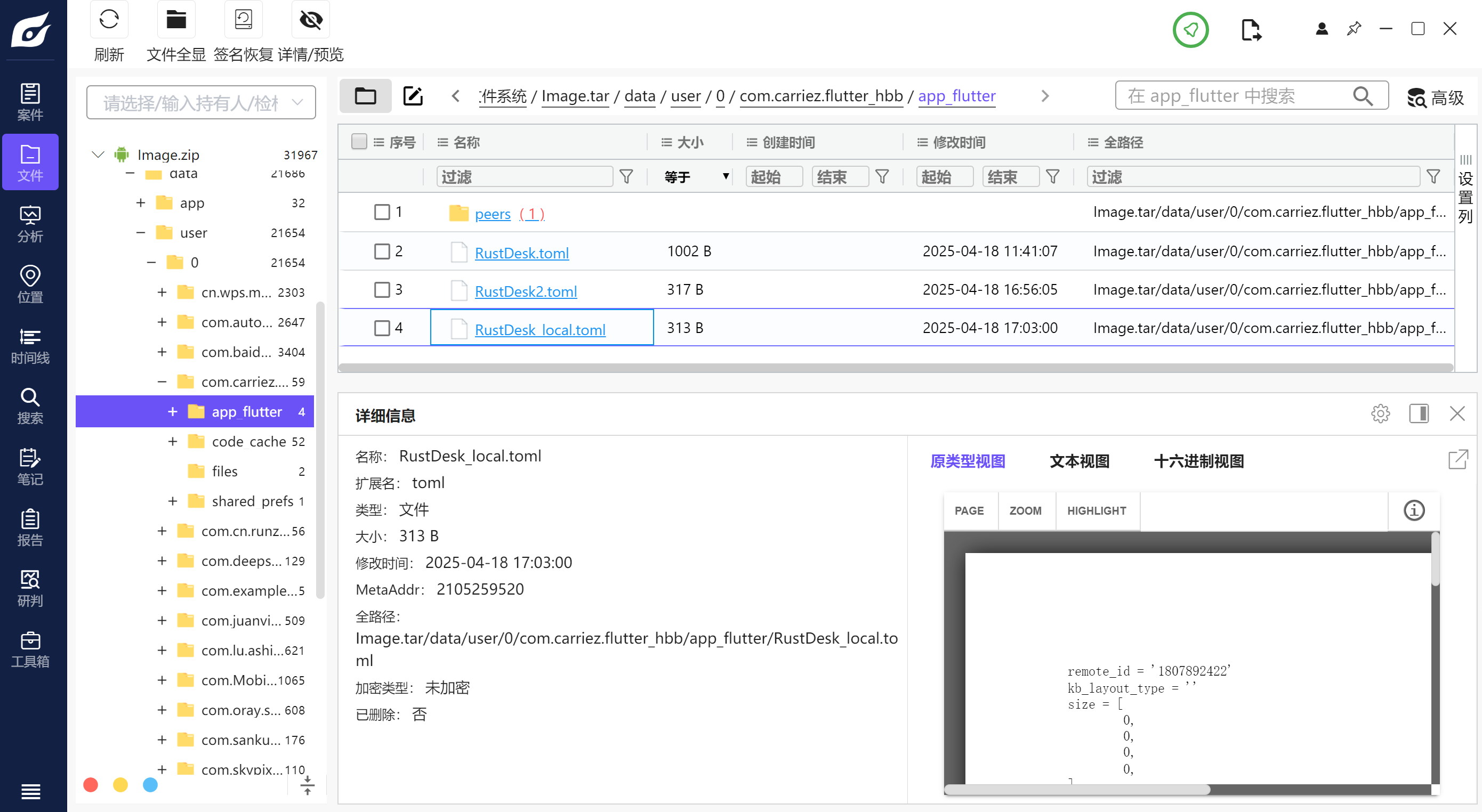

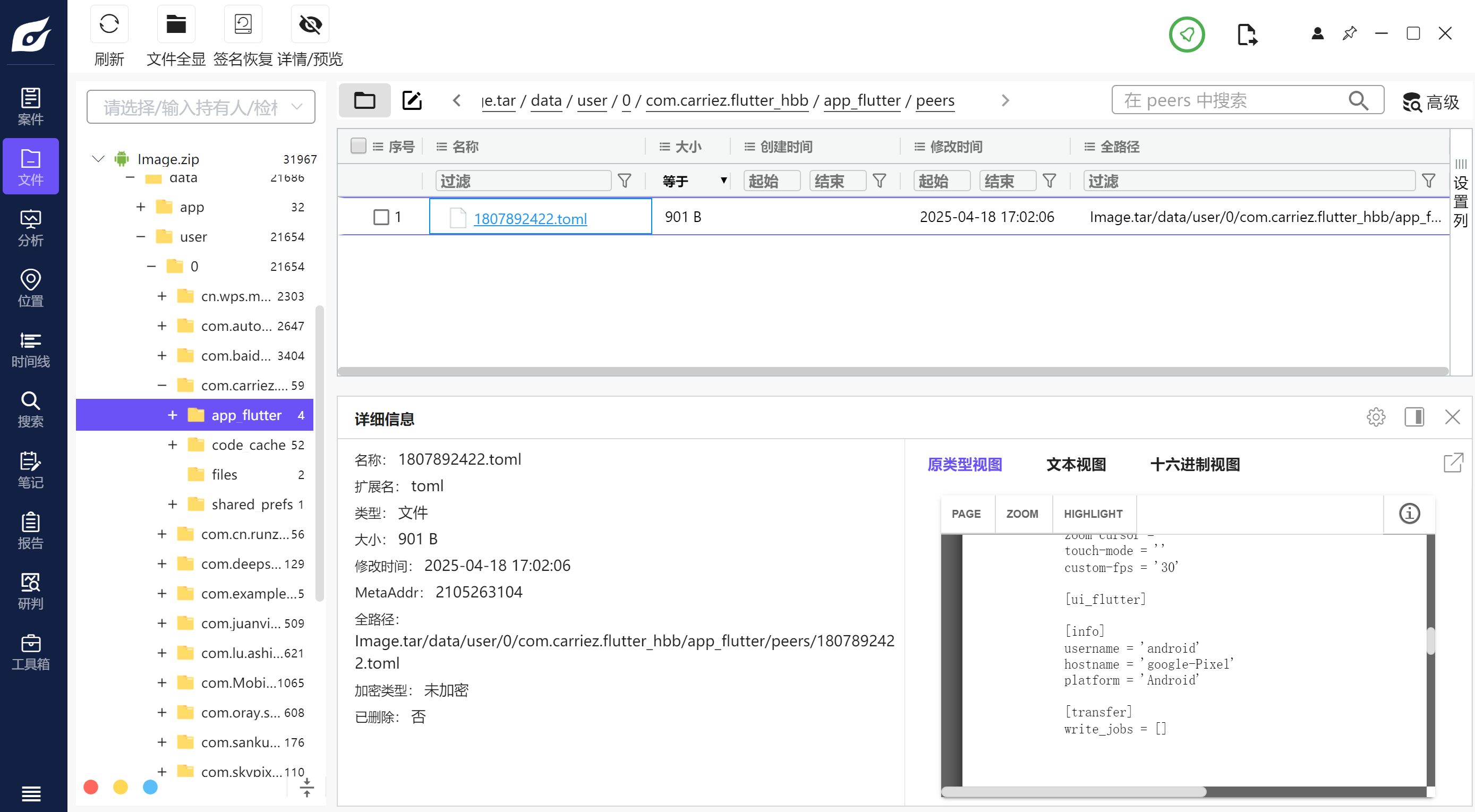

5

远控工具中收藏的远程ID是?

仍可以翻配置文件找到

1807892422

6

远程控制该手机的手机型号是?

翻配置文件

google-Pixel

7

监听工具包名是?

在apk列表中可以找到

com.example.liekai

8

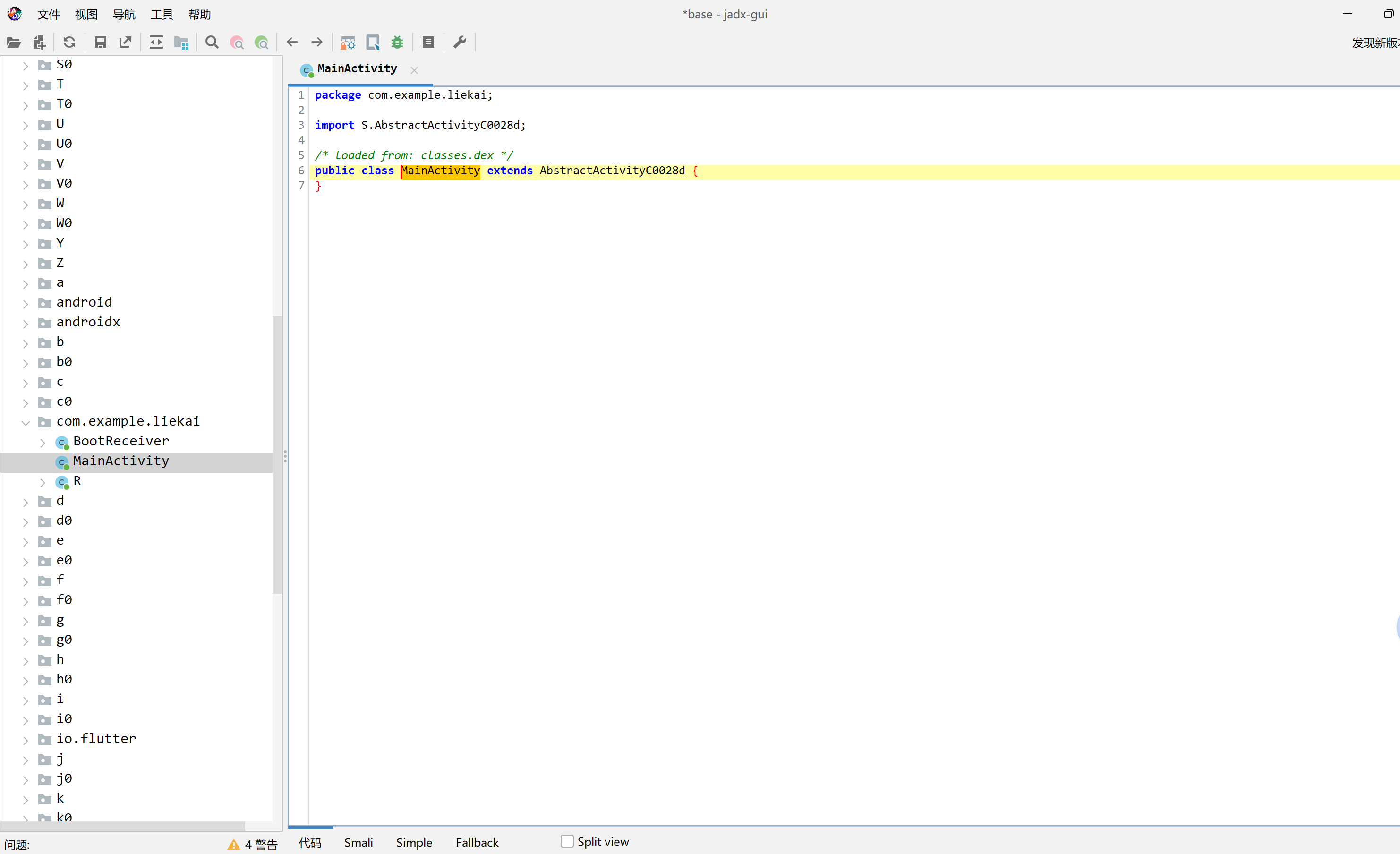

监听工具代码主入口是?

用jadx看一下这个apk

com.example.liekai.MainActivity

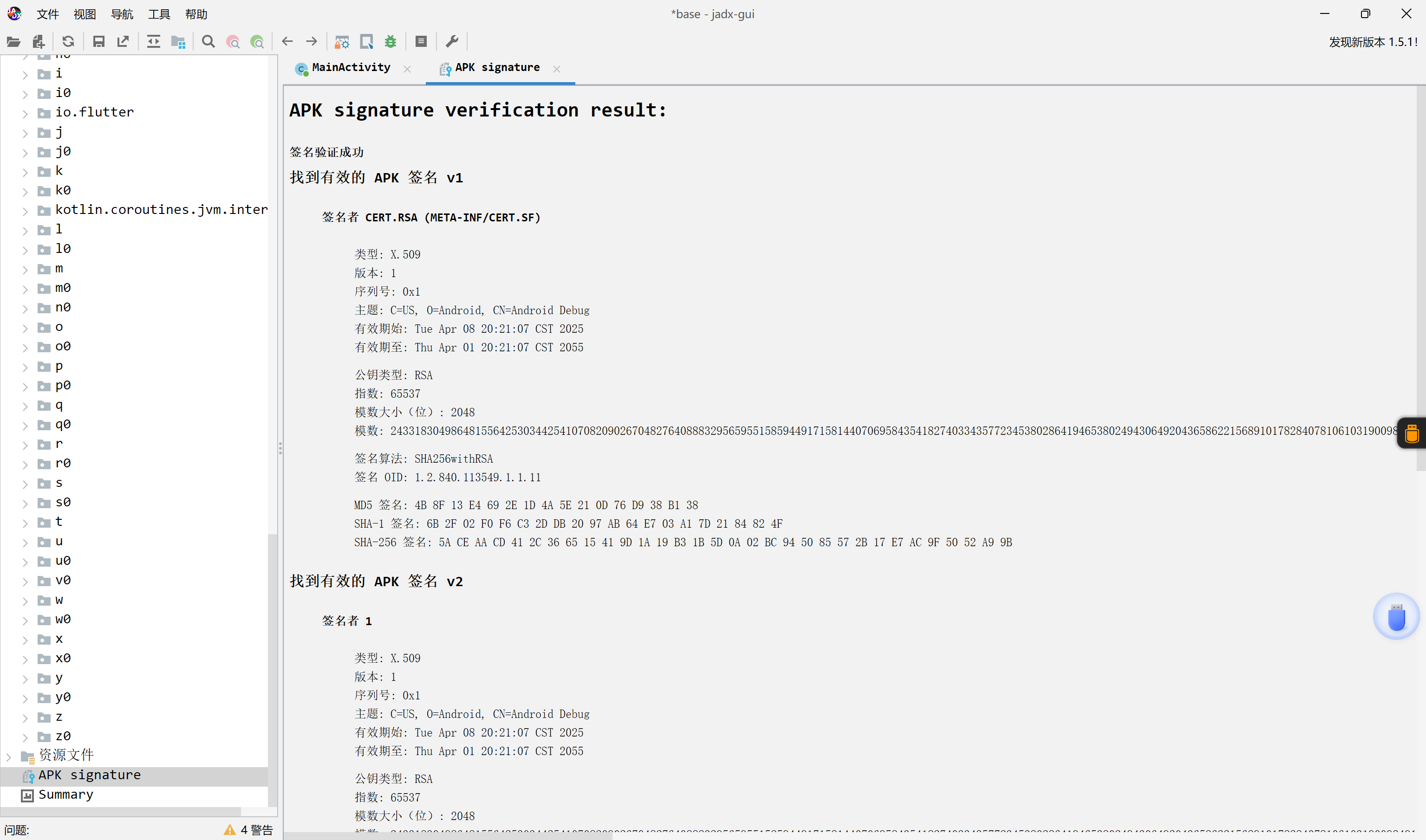

9

监听工具的签名算法是?

SHA256RSA

10

监听工具运行多少秒后会跳转成黑色幕布?

可以把逆向出来的代码丢给ds

1.000

11

监听工具运行后,黑色幕布上字符串是?

用安卓开发者助手可以看到

pgs比武专用

12

监听工具检测到多少分贝开始录音?

在程序的开头有这样一个页面

70

13

监听工具录音连续几秒没有检测到声音停止录音?

由上题

4

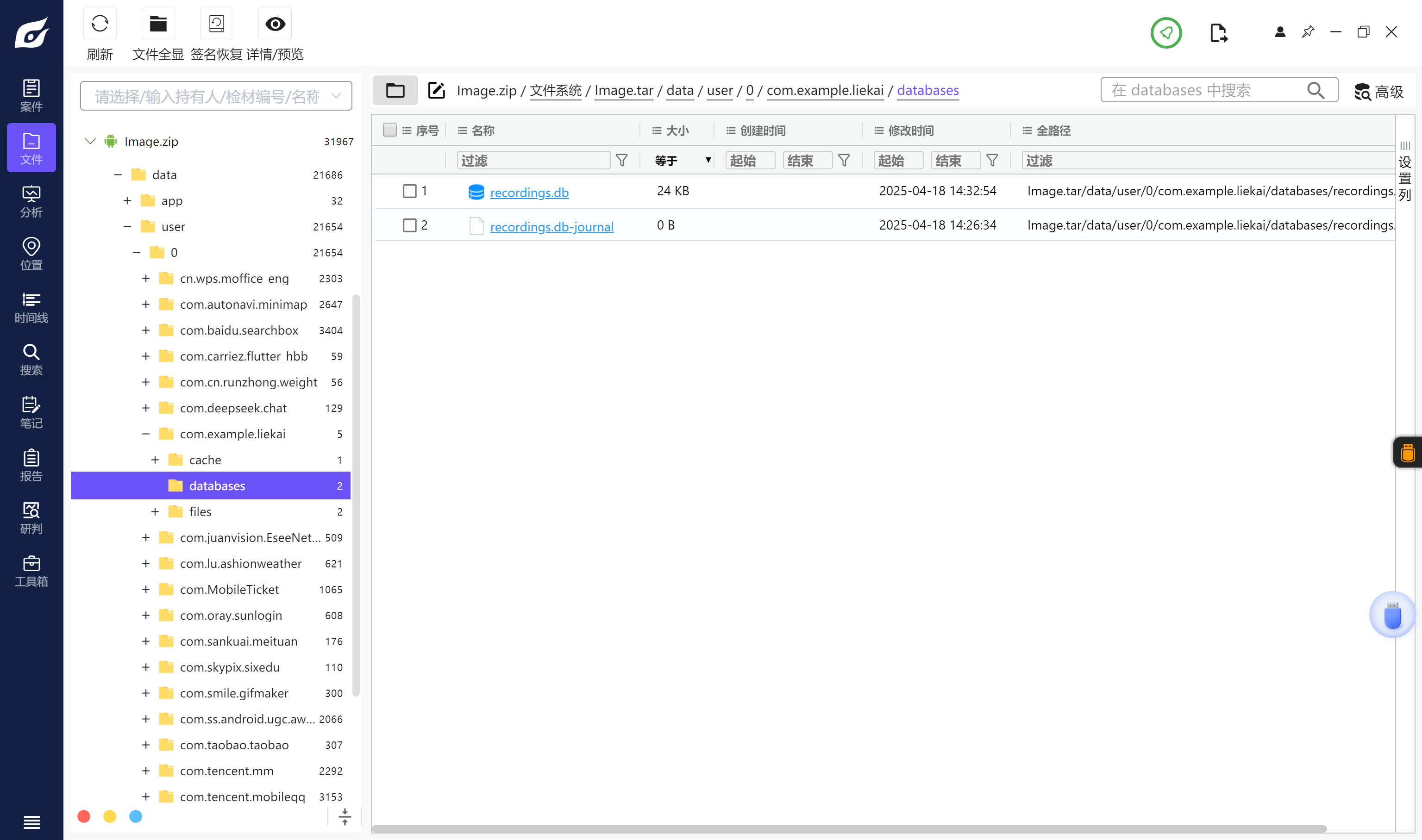

14

监听工具保存文件存储路径的数据库名称是?

recordings.db

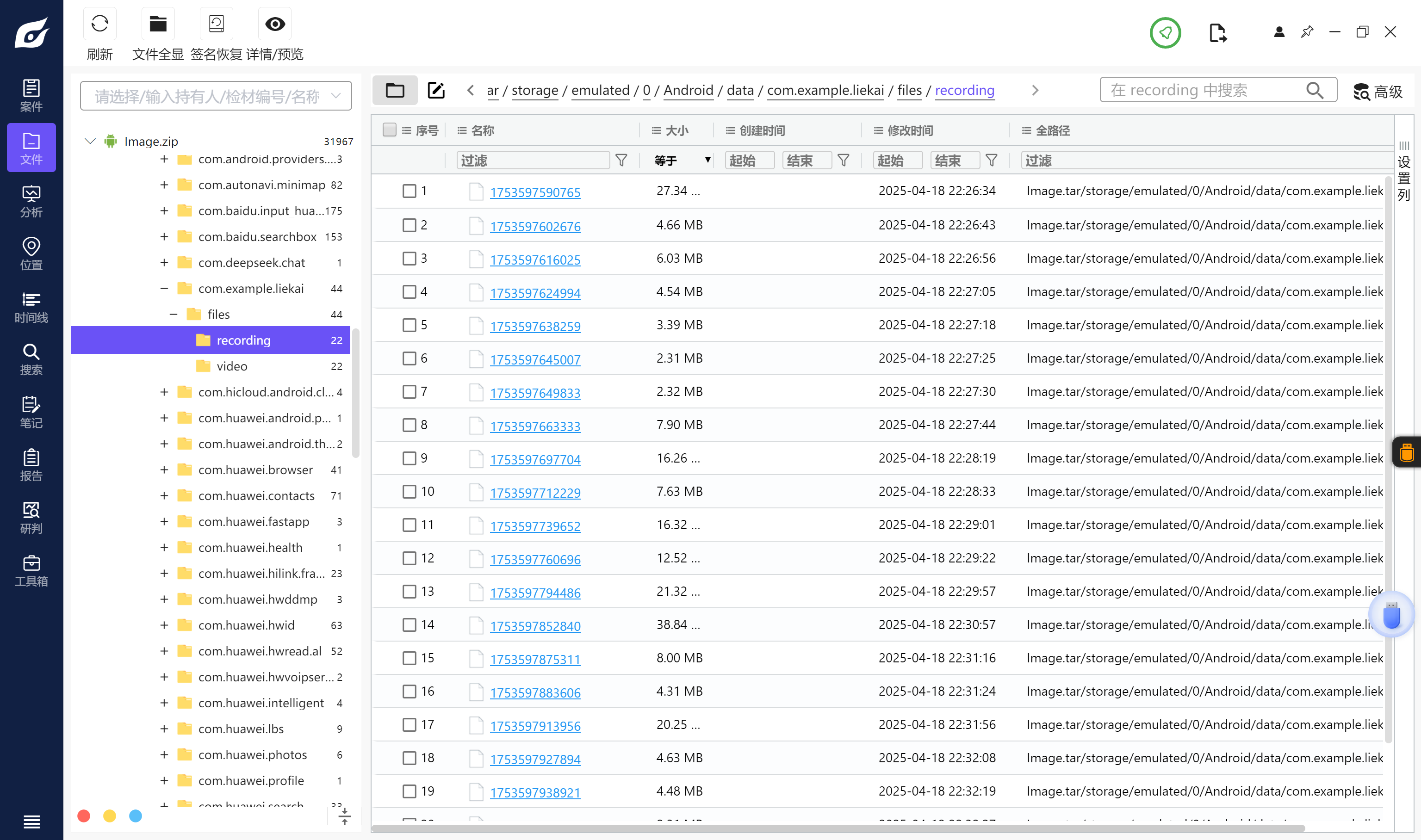

15

监听工具保存录像文件的文件夹是?

recording

16

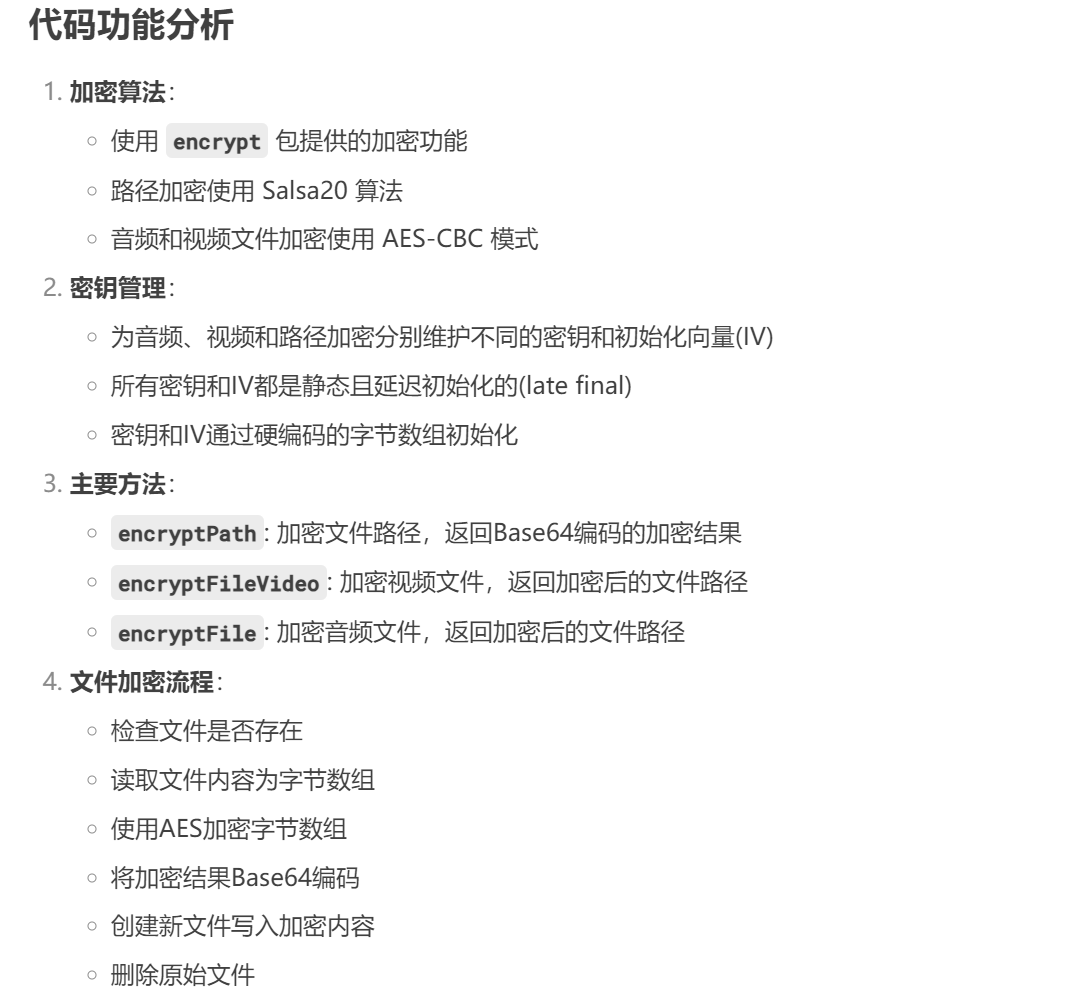

监听工具数据库中保存音视频文件的路径使用什么加密?

ds 逆向一下 encryption_utils.dart

Salsa20

17

录音的文件采用什么加密方式?

由上题,密钥长度是32个字节,256bits

AES-256

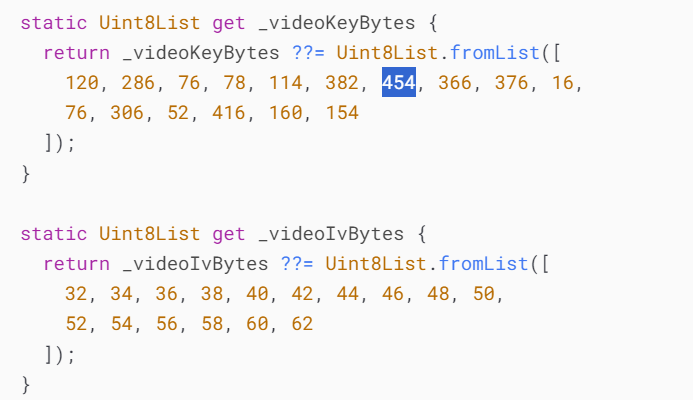

18

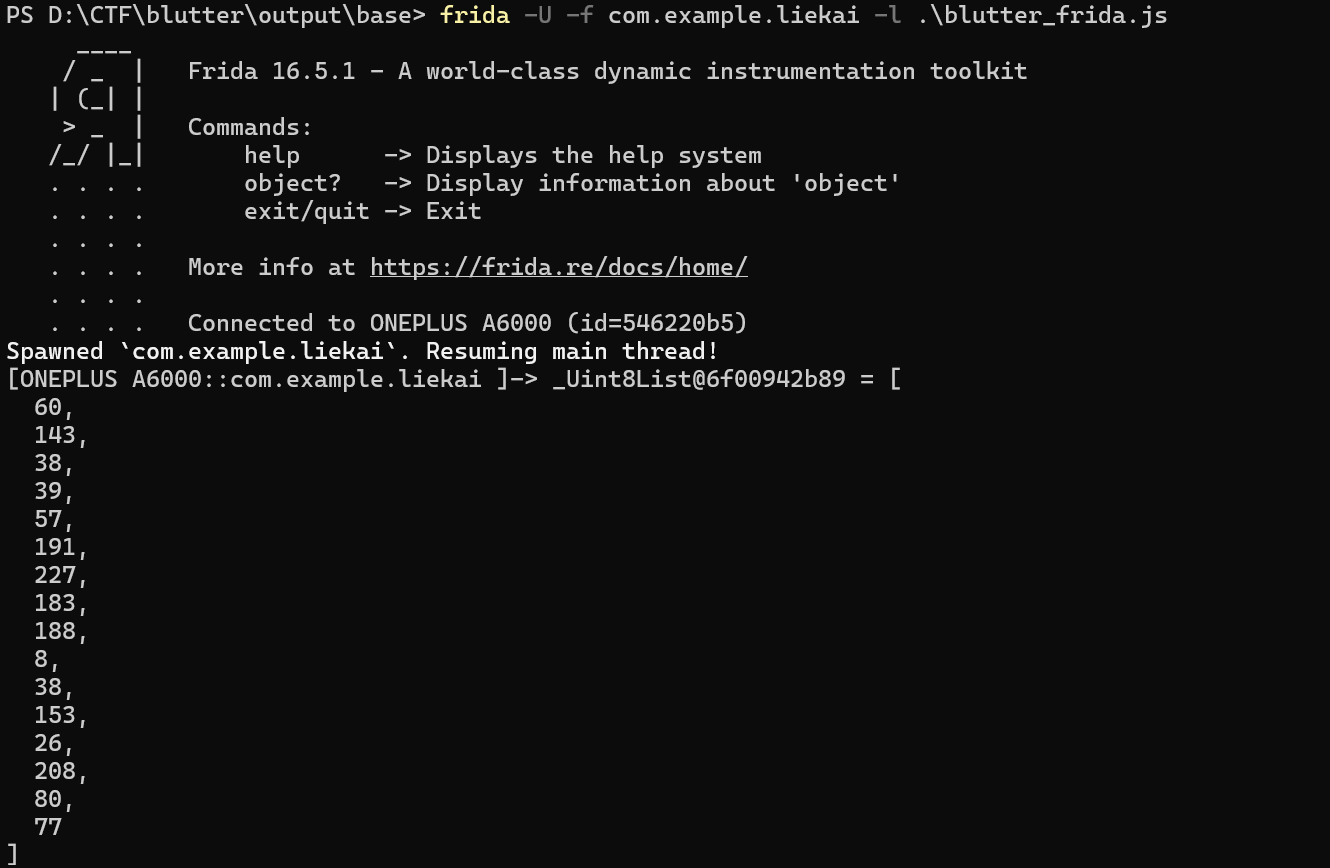

录像文件加密秘钥的最后一位是?

ds 给出静态的key数据,但是明显有点问题

比如这个 454 显然不属于 uint8

用 frida hook 能拿到真正的加密密钥,转一下hex

0x4D

19*

原始文件md5为3b4d**55ae的创建时间是?

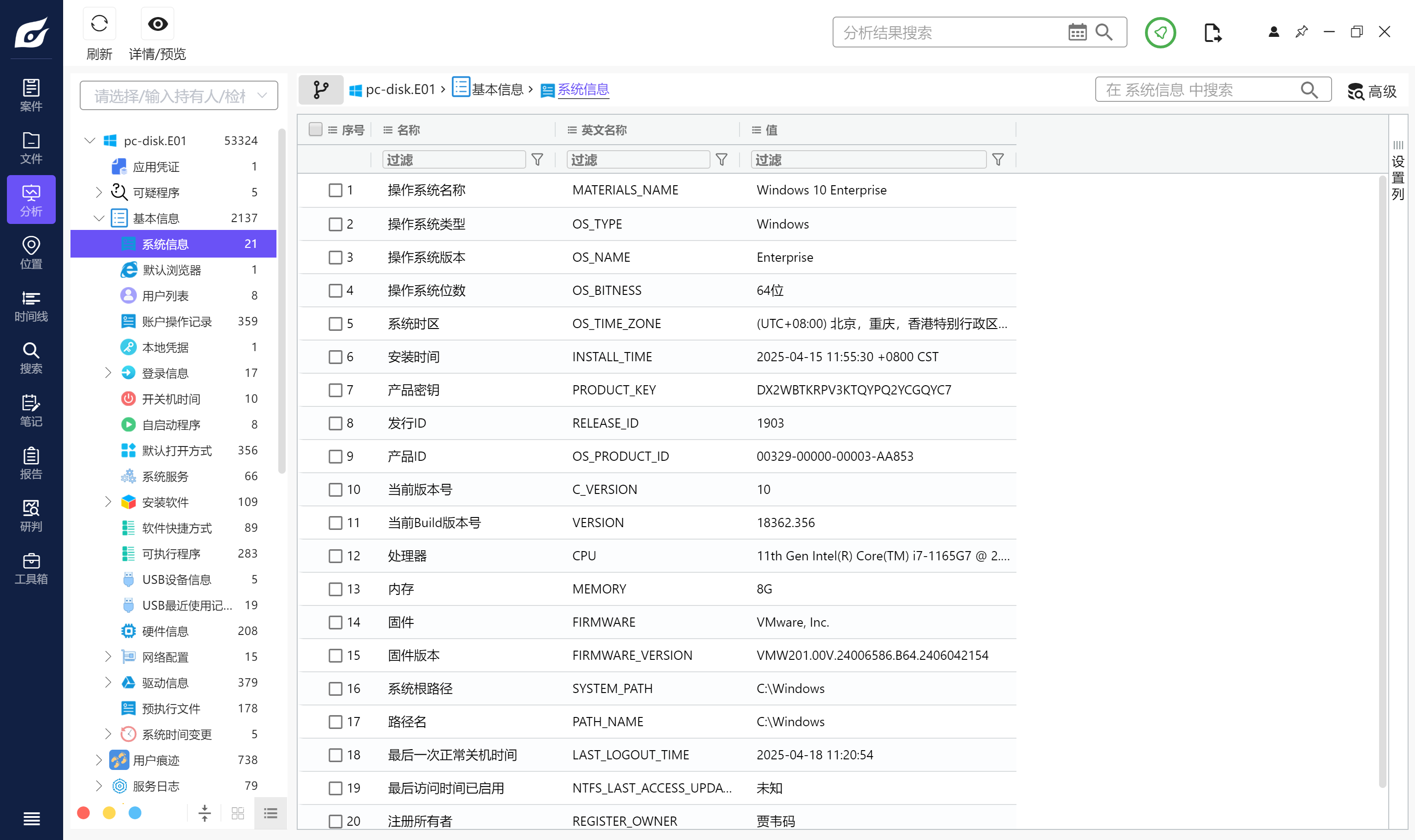

计算机取证

1

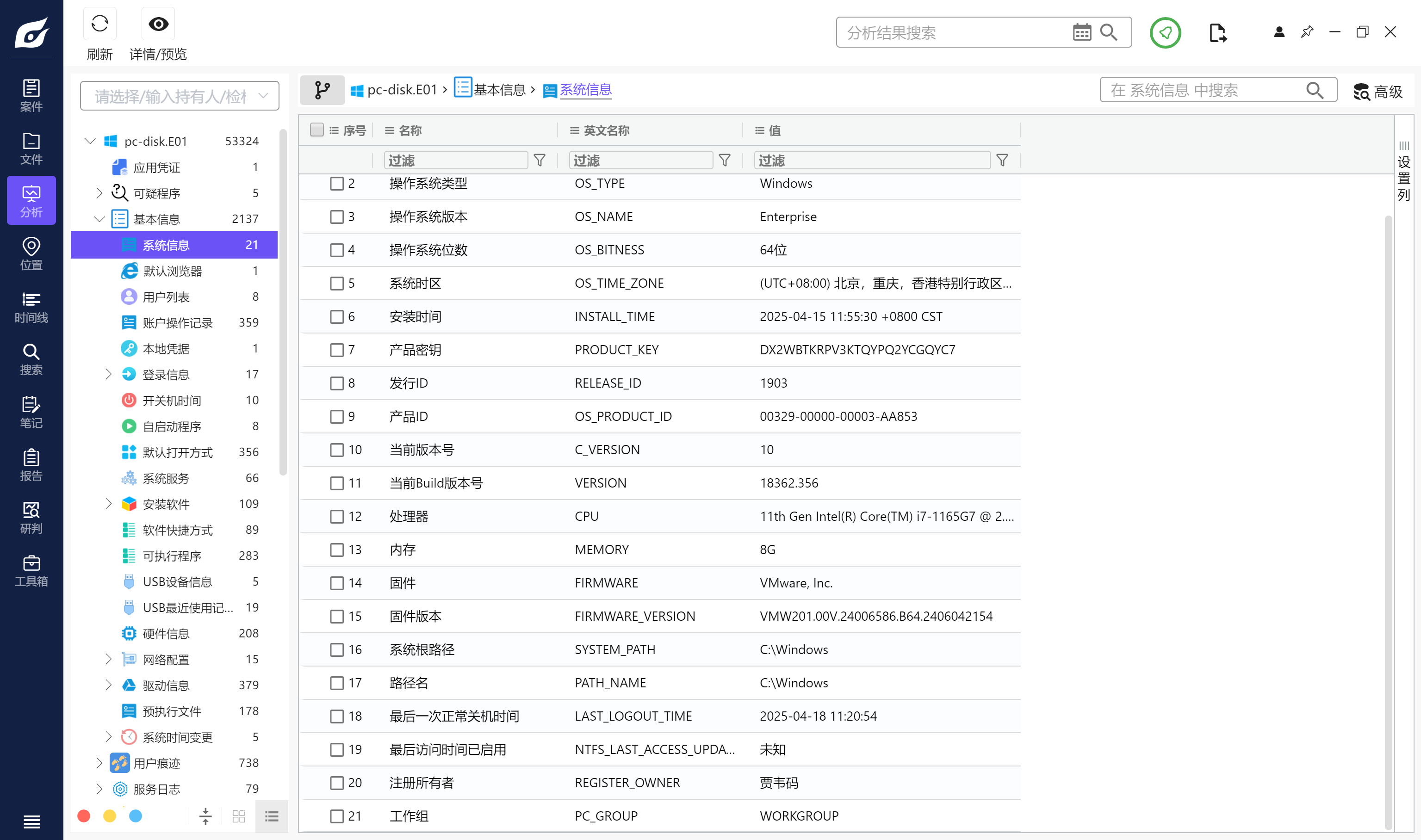

分析贾韦码计算机检材,计算机系统Build版本为?

18362

2

计算机最后一次正常关机的时间为?UTC +0

要求UTC+0 !!!

2025-04-18 03:20:54

3

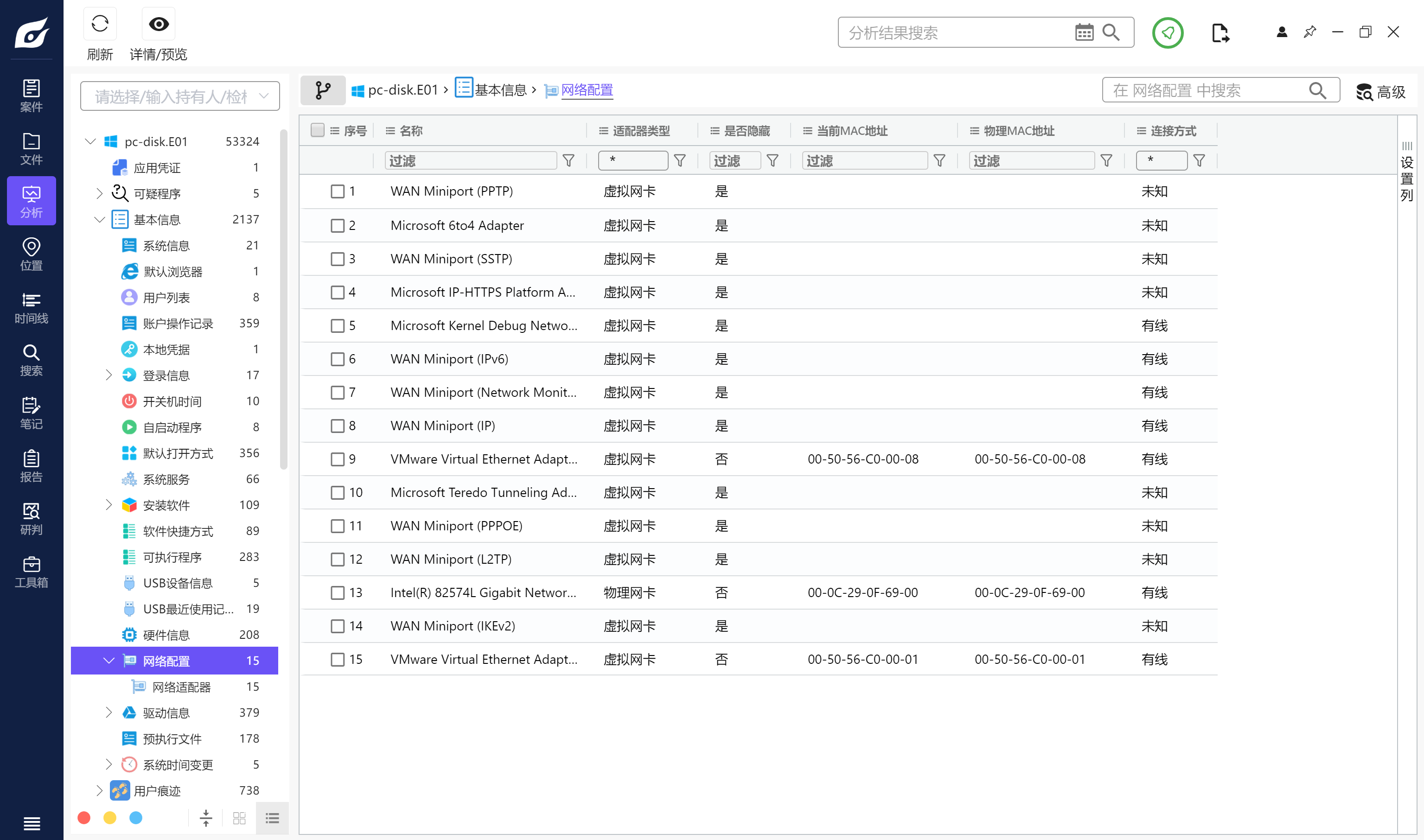

计算机网卡的MAC地址为?

00-0C-29-0F-69-00

4

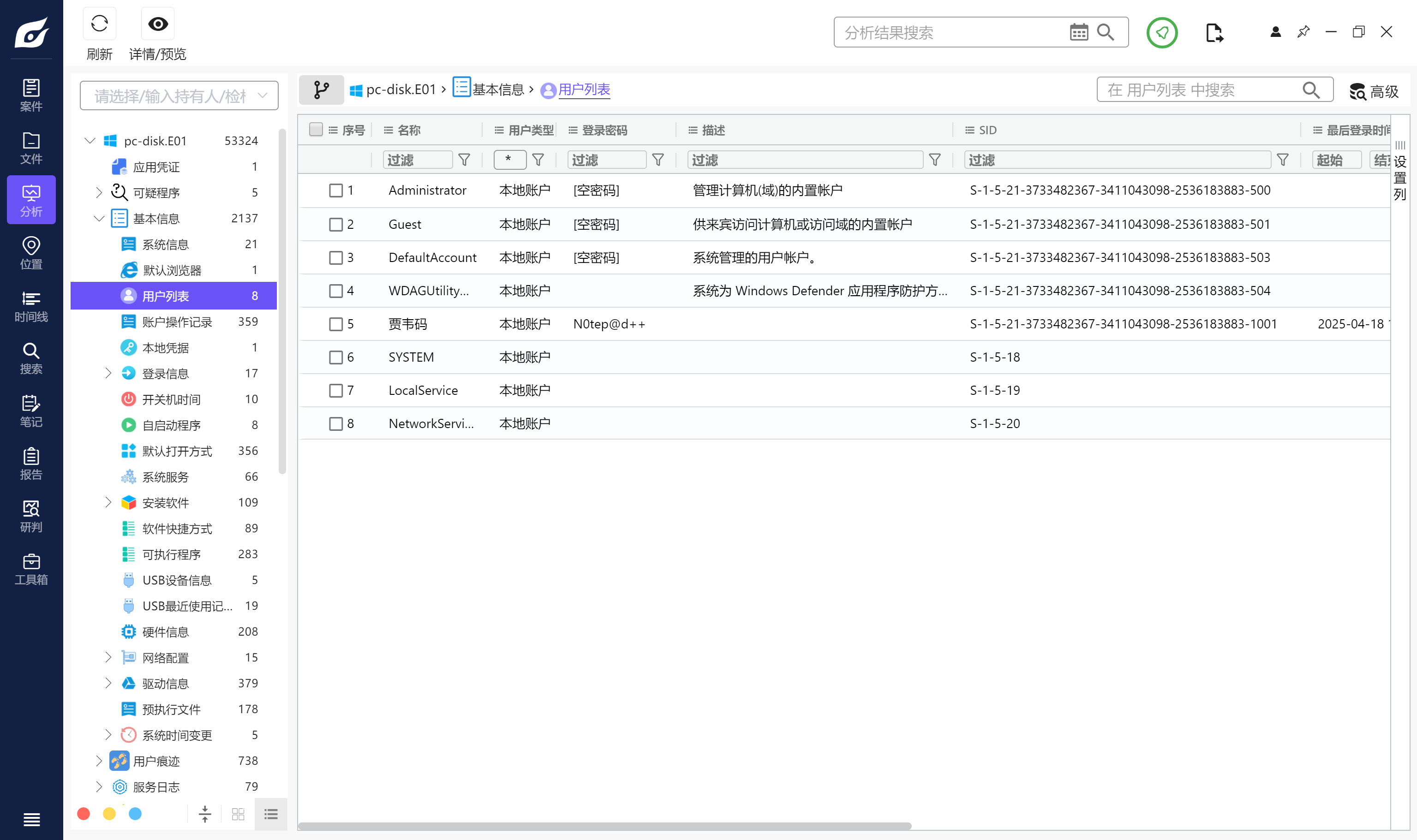

计算机用户“贾韦码” 安全标识符SID为?

S-1-5-21-3733482367-3411043098-2536183883-1001

5

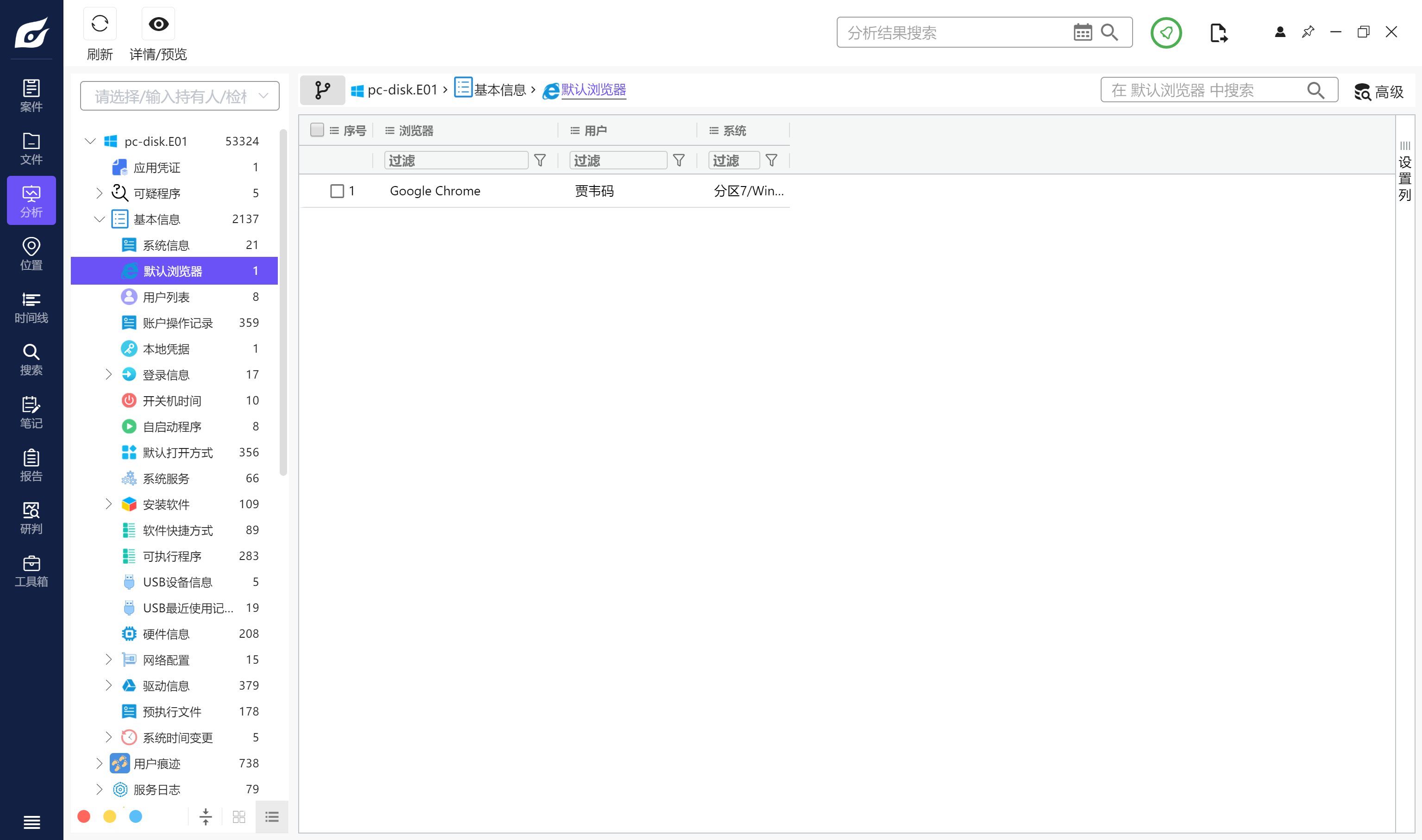

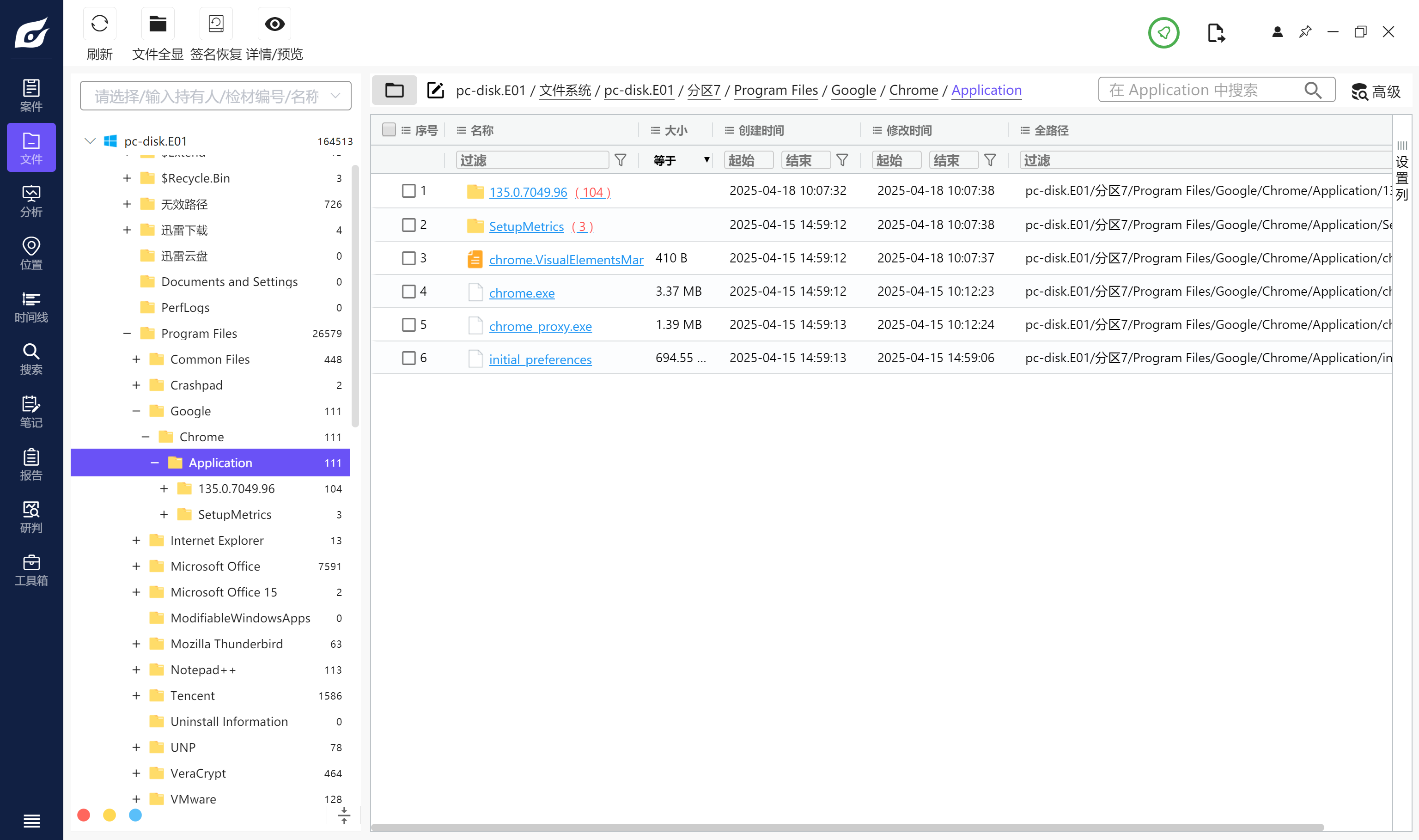

计算机默认浏览器为?

Google Chrome

6

计算机默认浏览器版本为?

135.0.7049.96

7

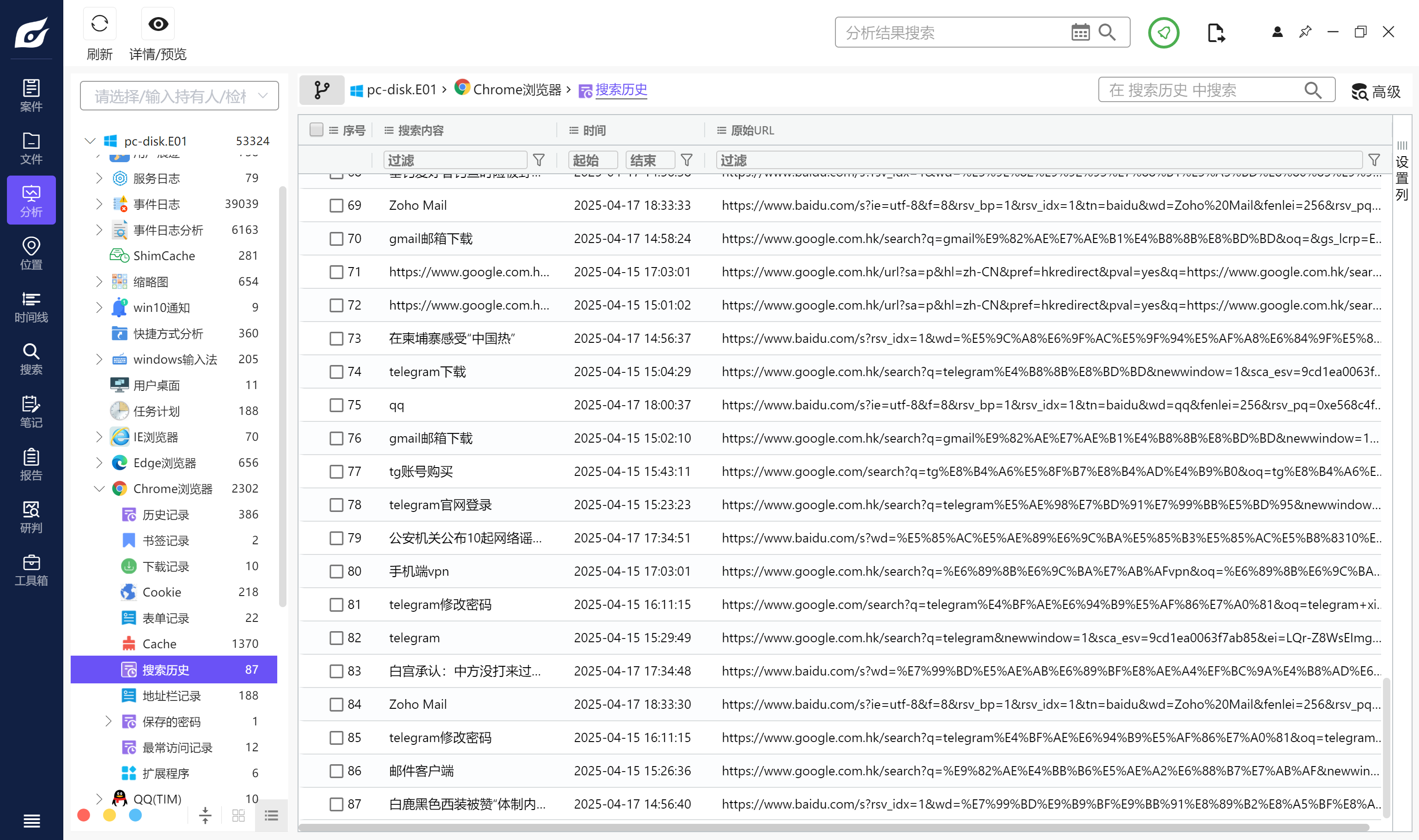

机主通过浏览器搜索国外社交软件为?

Telegram

8

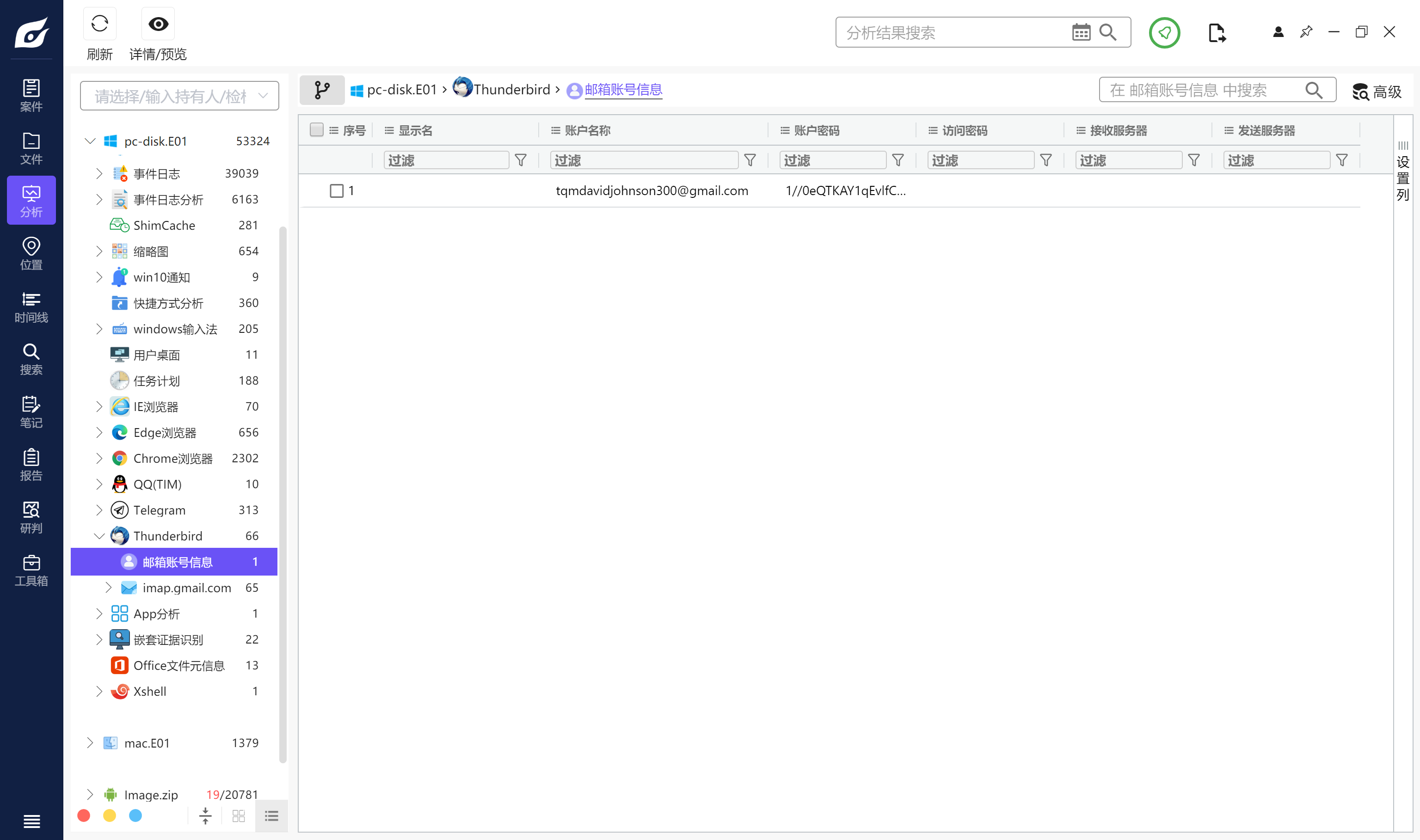

机主的邮箱账号为?

tqmdavidjohnson300@gmail.com

9

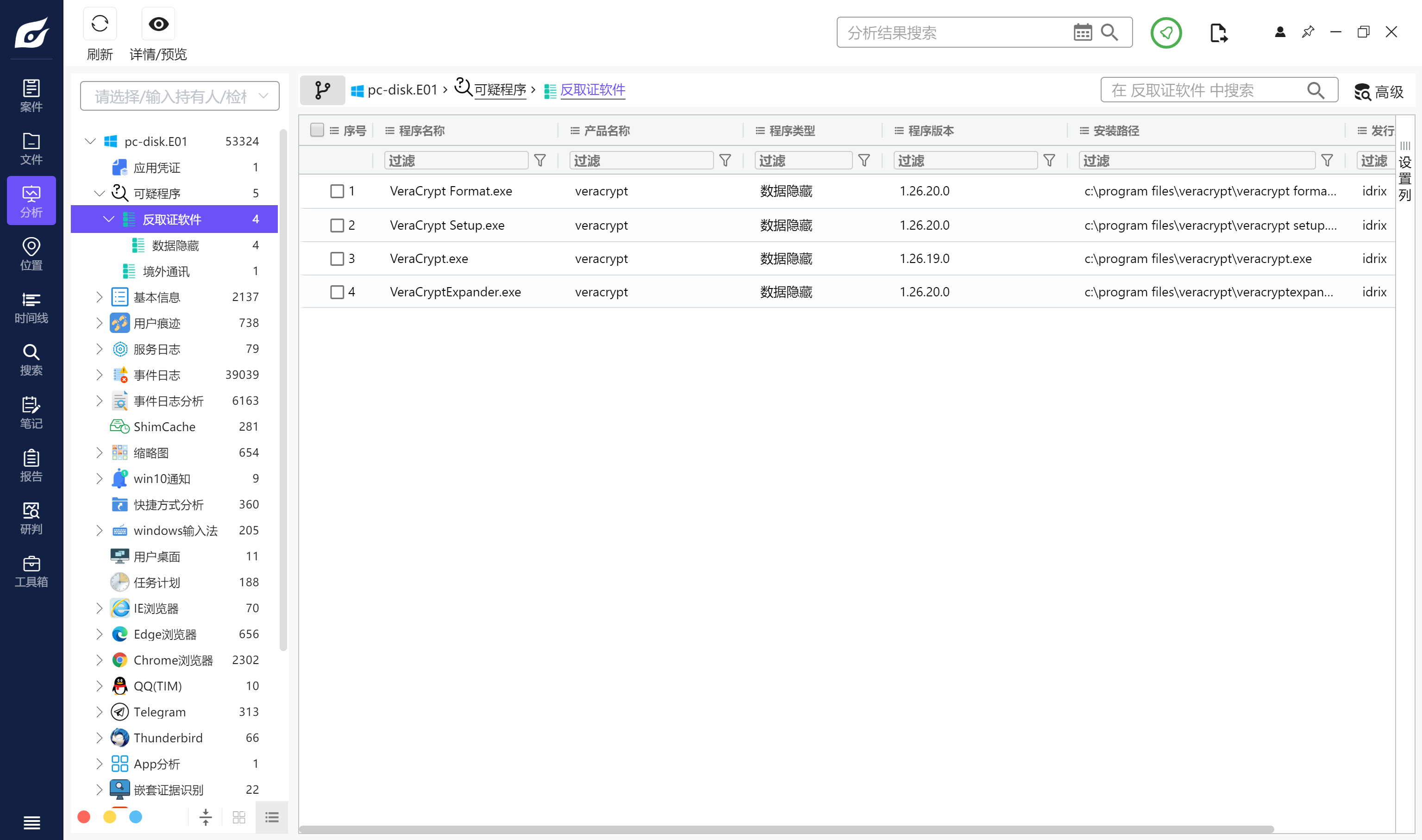

计算机装过一款反取证软件为?

VeraCrypt.exe

10

计算机通过Xshell远程连接的ip地址为?

192.168.56.129

11

机主曾买过一个美国的TG账号,请给该账号的原两步验证密码?

邮件中有提到

13770603

12

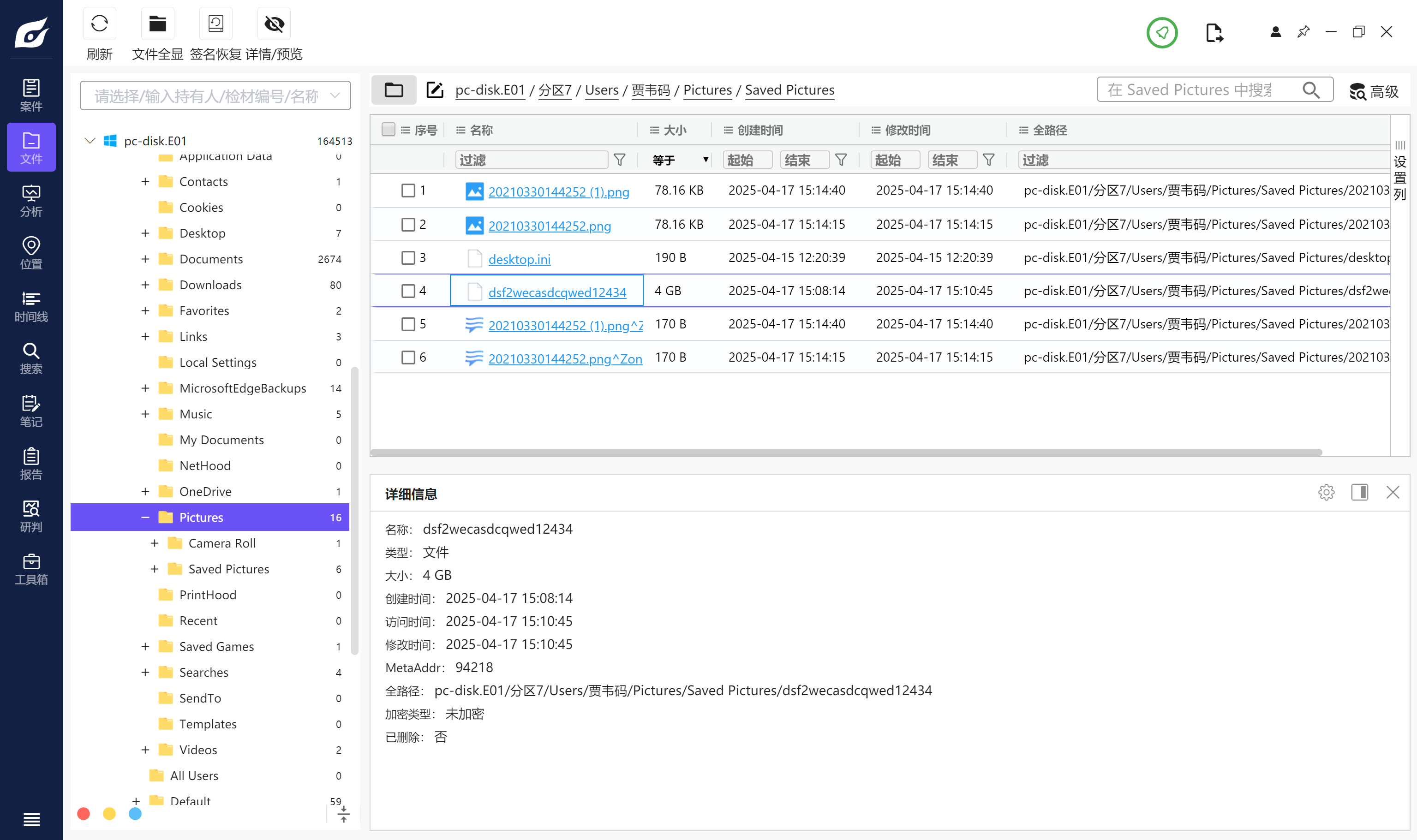

给出其电脑内加密容器的解密密码?

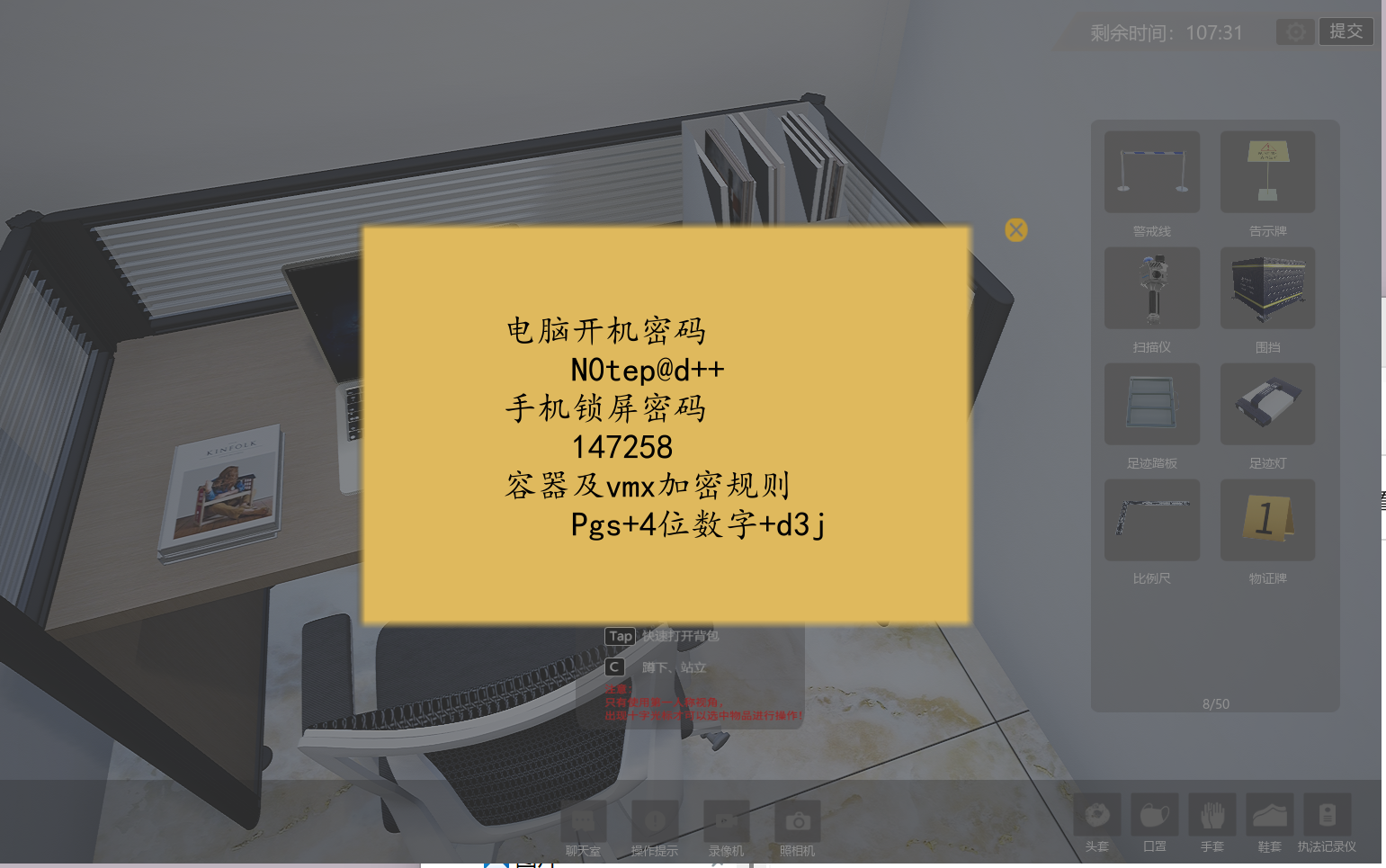

进入VR场景,在受害人家卧室的衣柜里发现有一个暗门

进入后桌上放着一张纸条,上面有密码

在pc的图片文件夹中找到加密容器

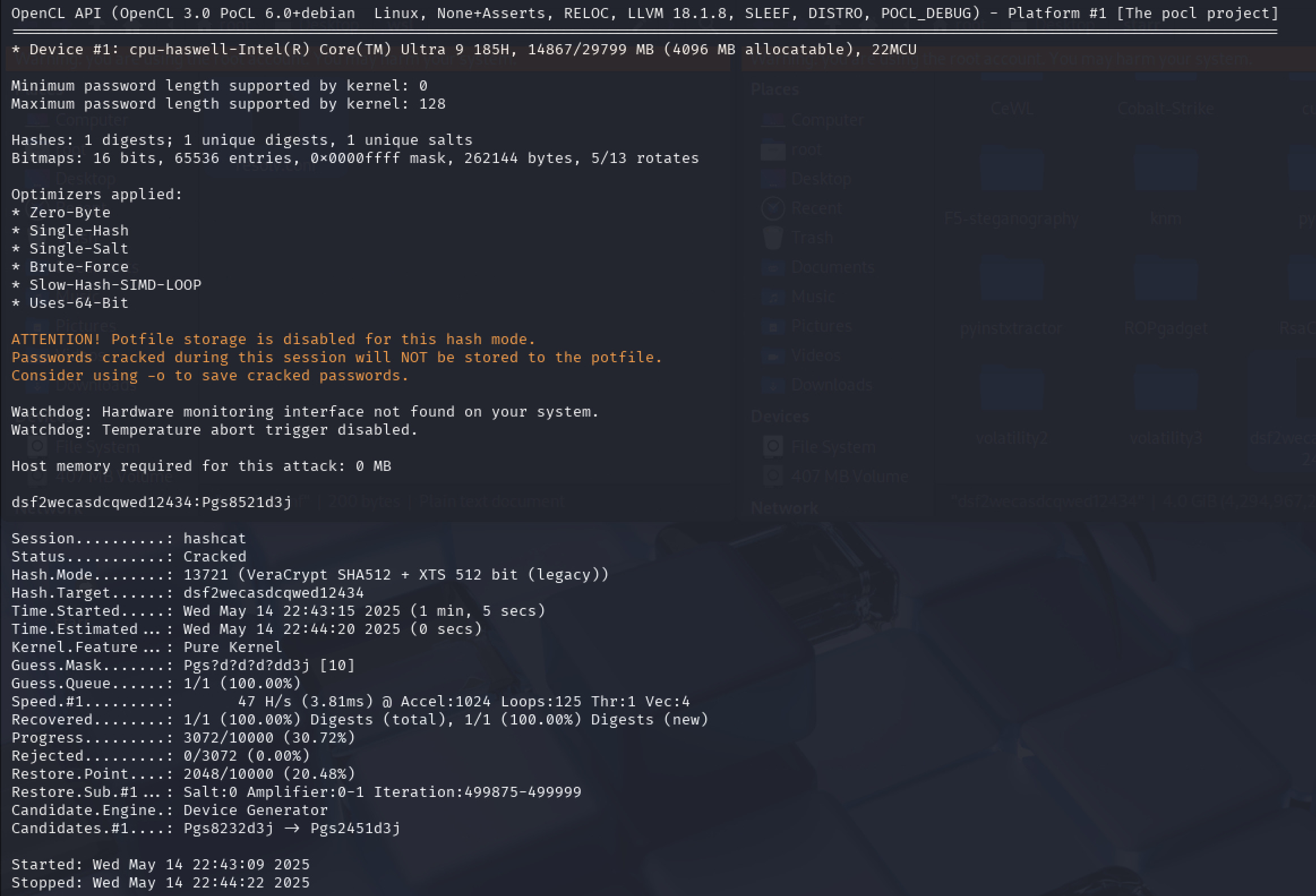

hashcat爆破

1 | hashcat -m 13721 -a 3 dsf2wecasdcqwed12434 Pgs?d?d?d?dd3j |

Pgs8521d3j

13

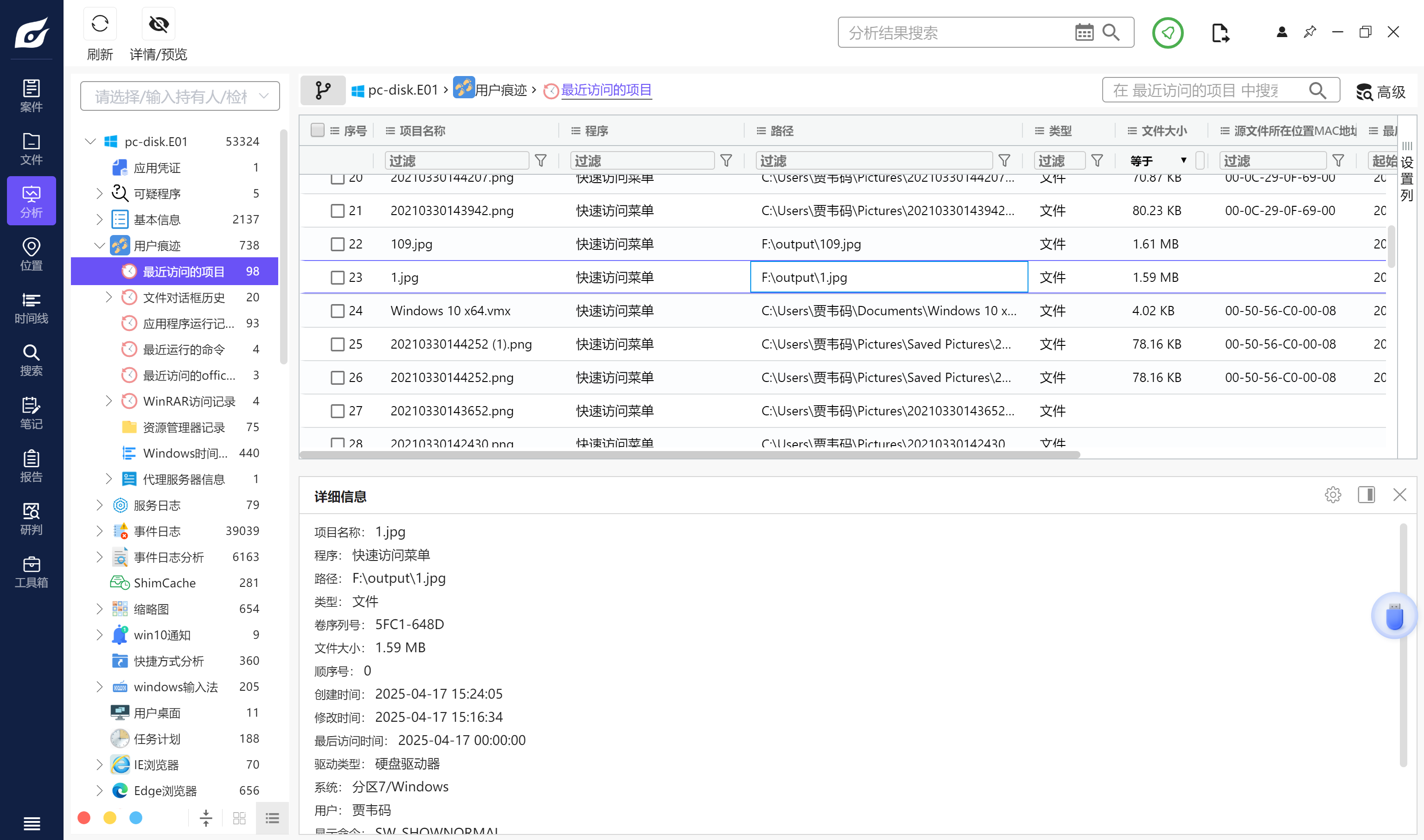

给出其电脑内加密容器挂载的盘符?

F

14

给出其电脑内存放了多少张伪造身份证?

挂载得到的容器,里面都是伪造身份证

1023

15

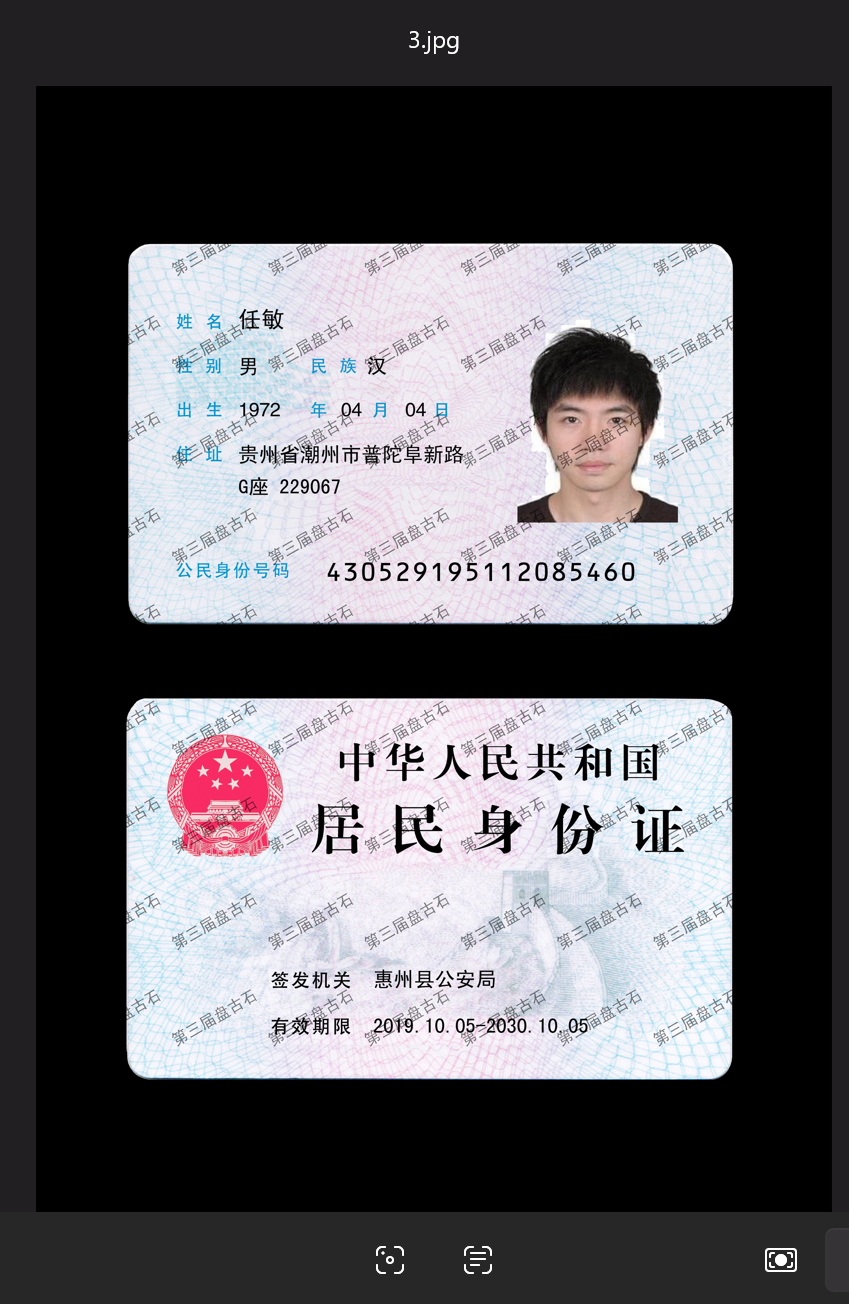

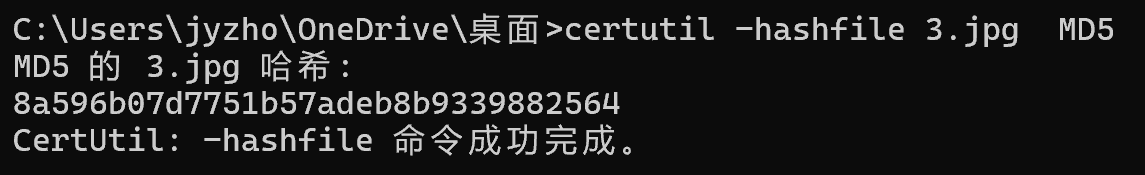

找出任敏的身份证编号?

3.jpg就是要找的

430529195112085460

16

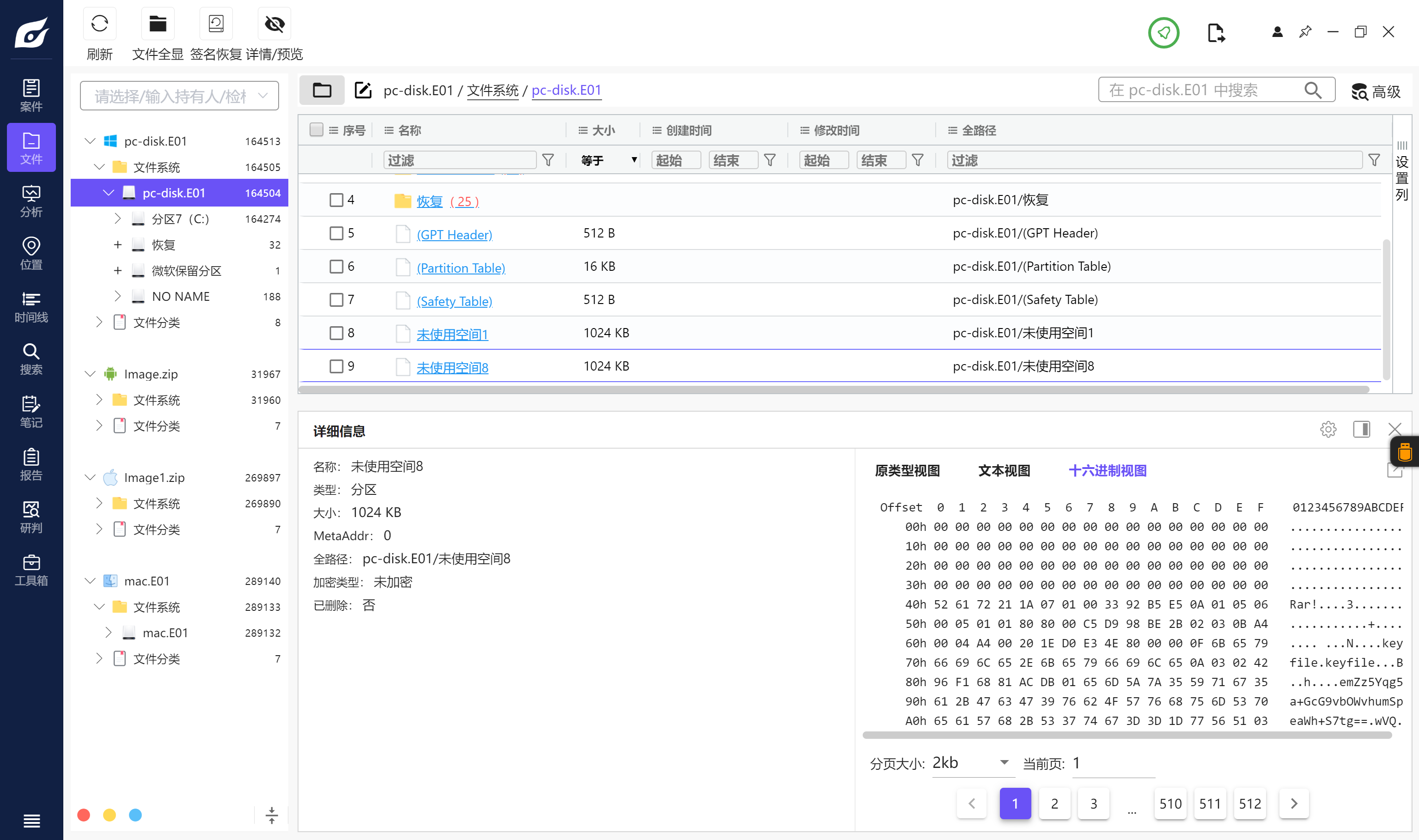

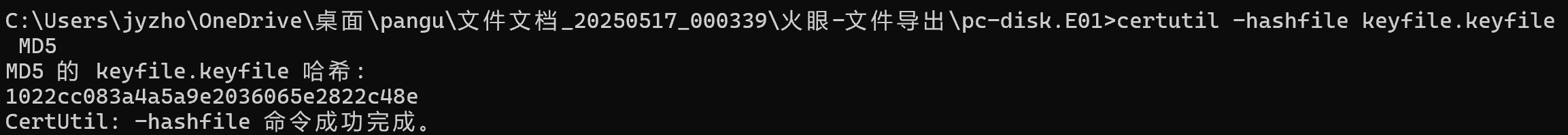

找出其电脑内存放的密钥文件,计算其MD5?

可以看到曾查看过一个可疑文件

然而这个文件已经被删除了,但是我们仍可以在未使用空间中找到它

提取出来计算md5

1022cc083a4a5a9e2036065e2822c48e

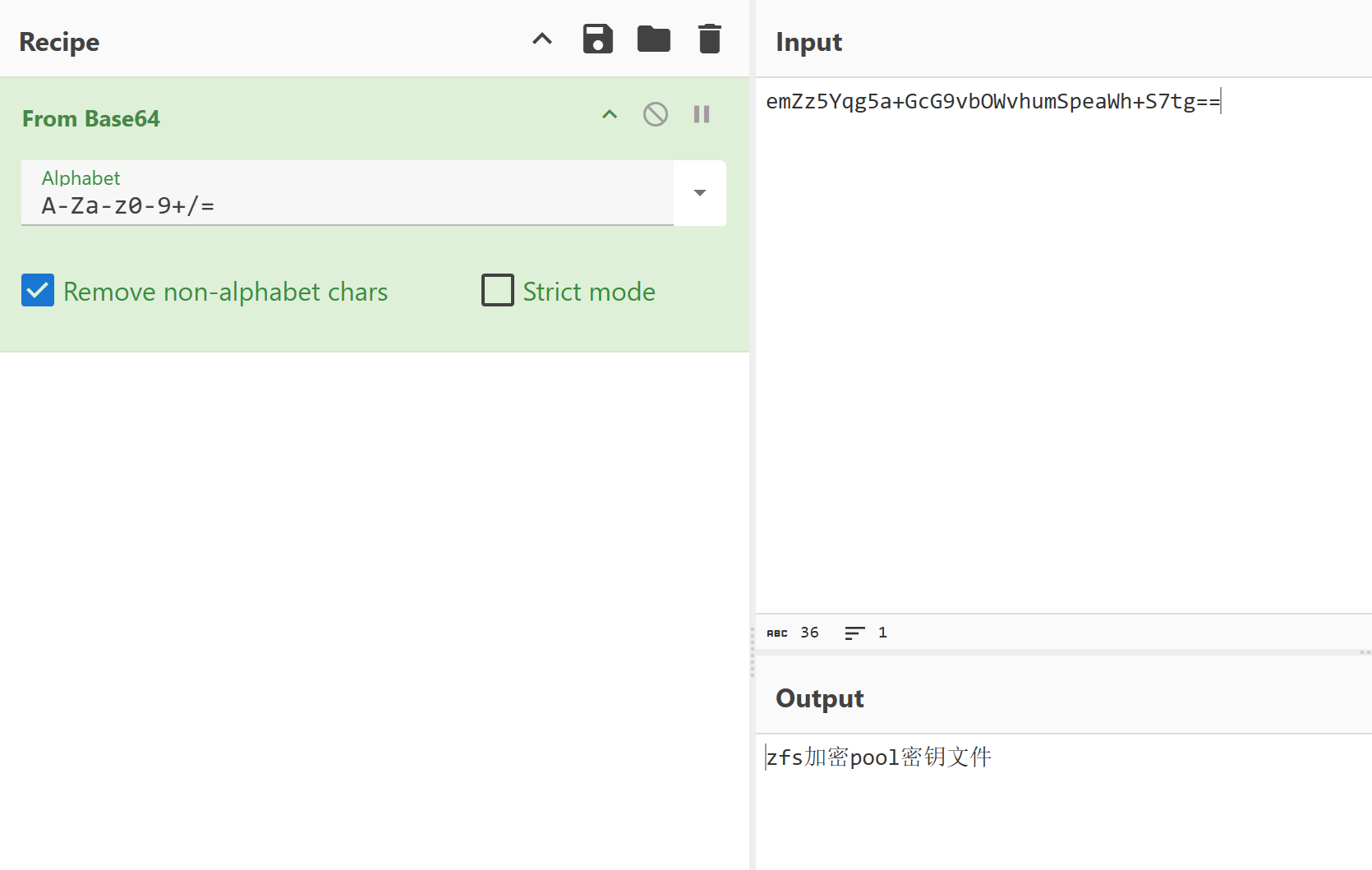

17

找出其电脑内存放的密钥文件,解密此密钥文件,给出其内容?

zfs加密pool密钥文件

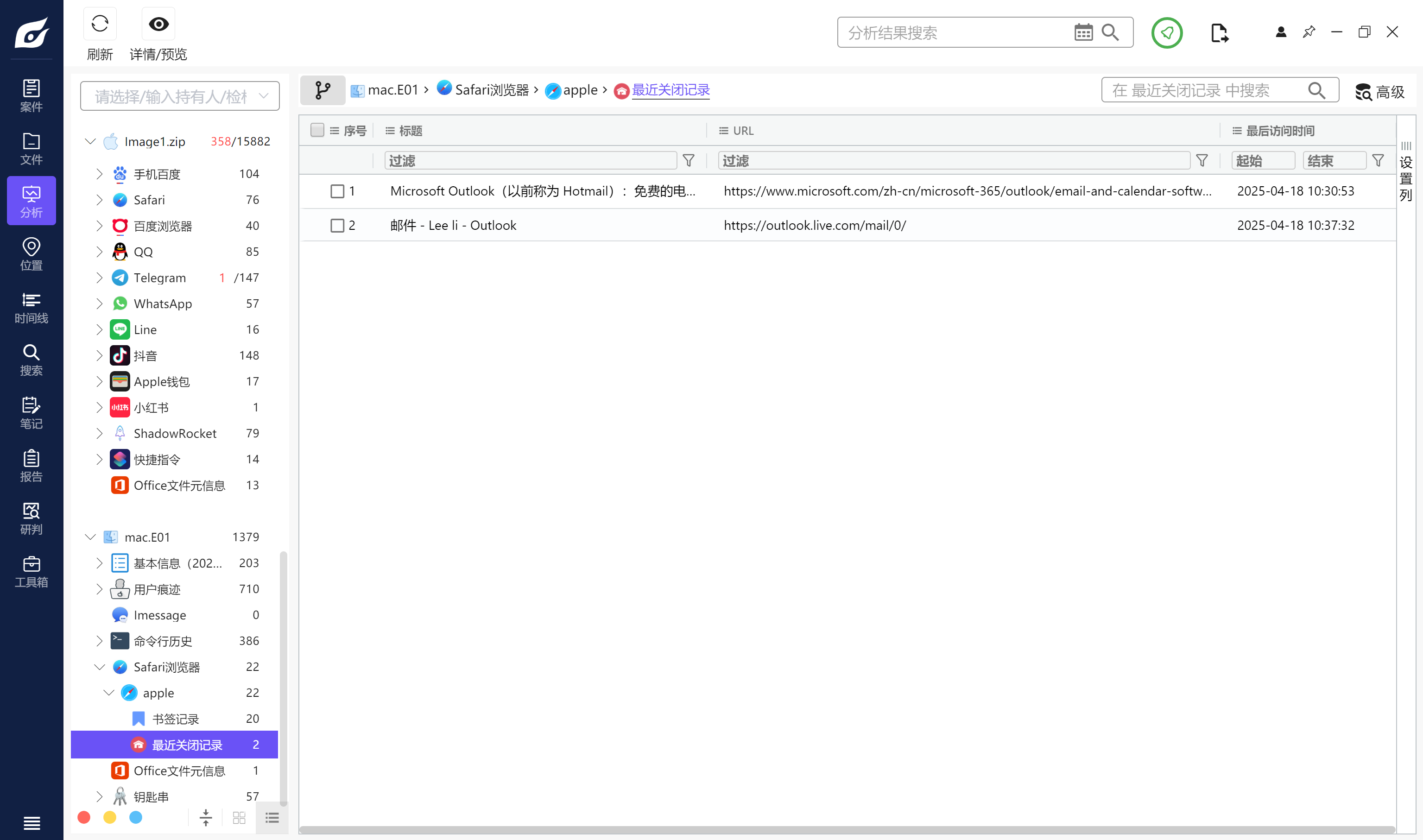

18

对macOS系统进行解析,登陆的电子邮件服务是谁提供的?

microsoft

19

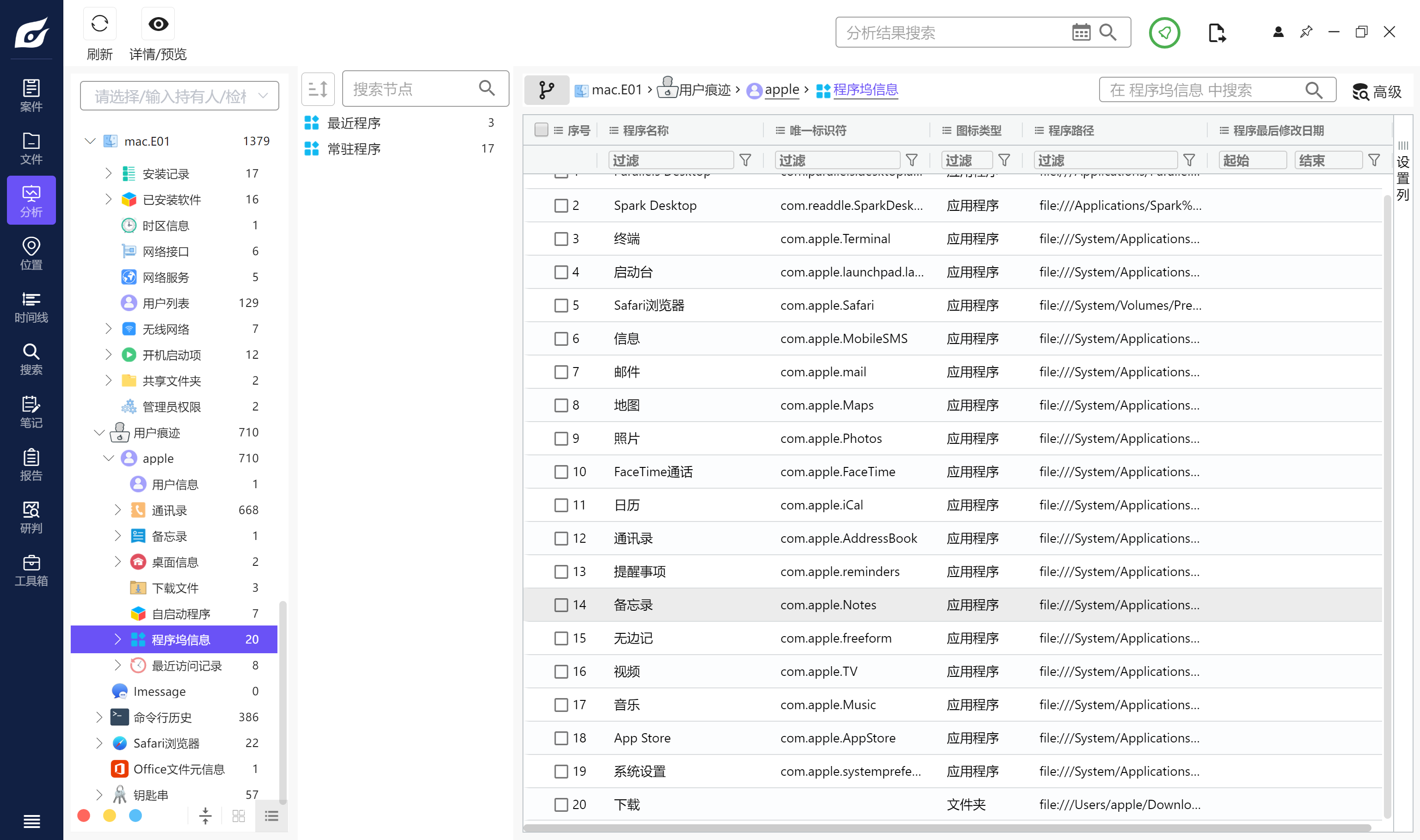

系统备忘录的包名是什么?

com.apple.Notes

20

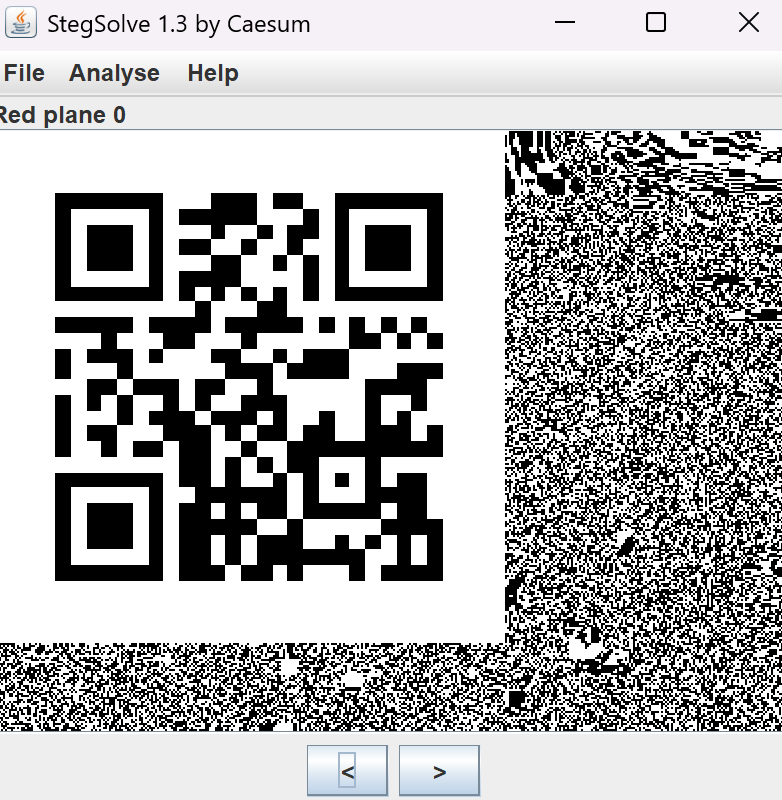

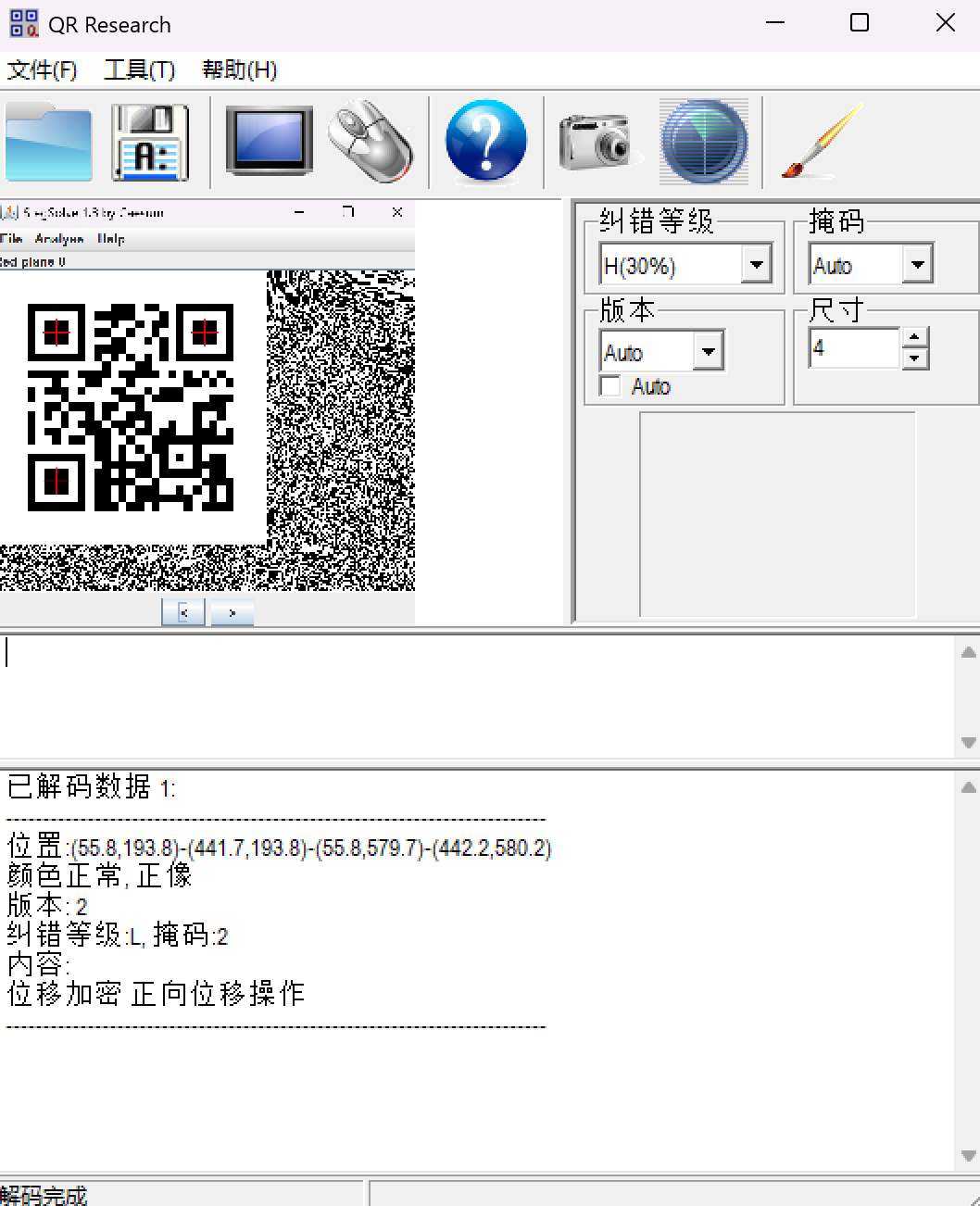

图片中隐藏的内容是什么?

图片指的是之前看到的蜜语规则中的3.png

在red plane中可以看到一张二维码

位移加密 正向位移操作

21

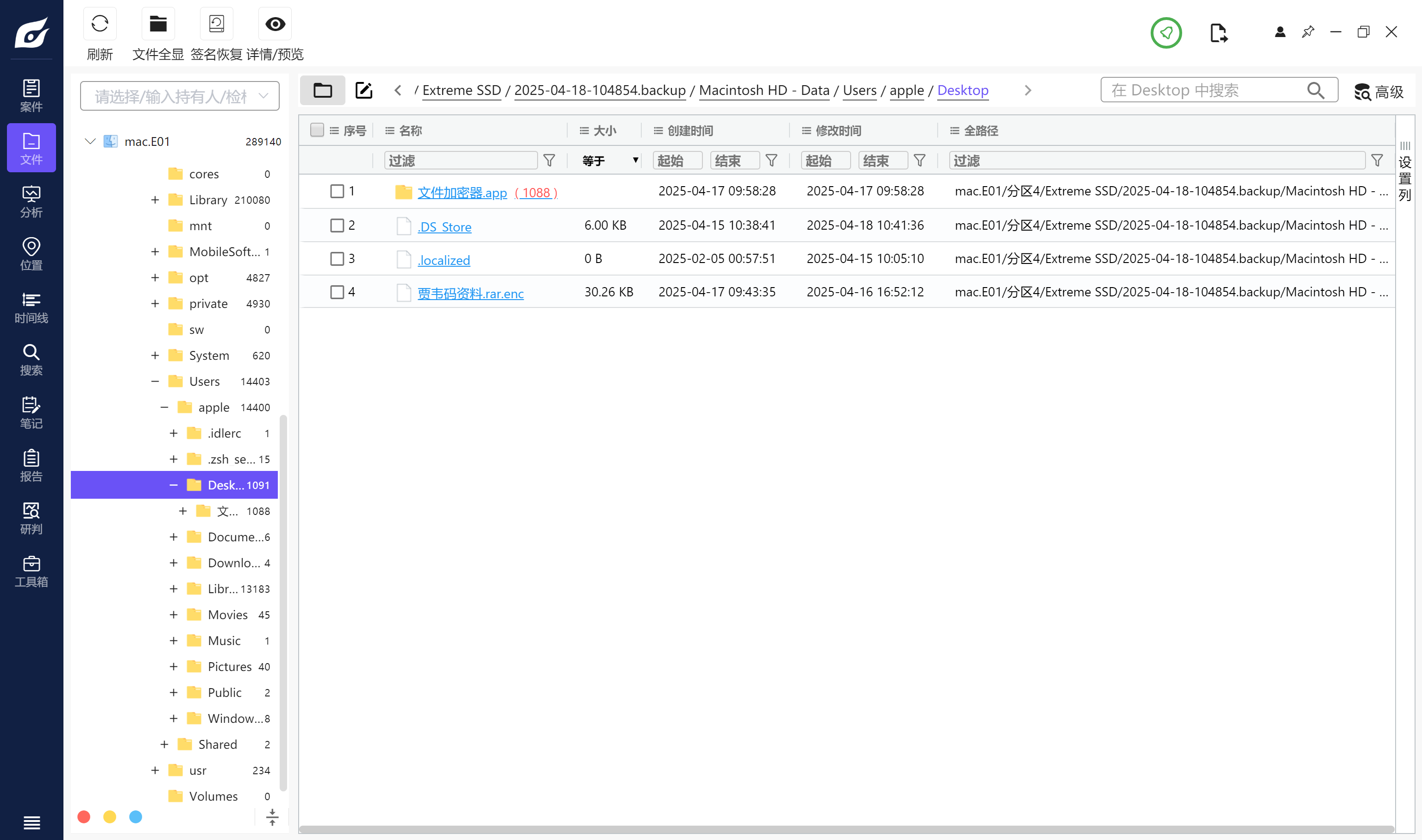

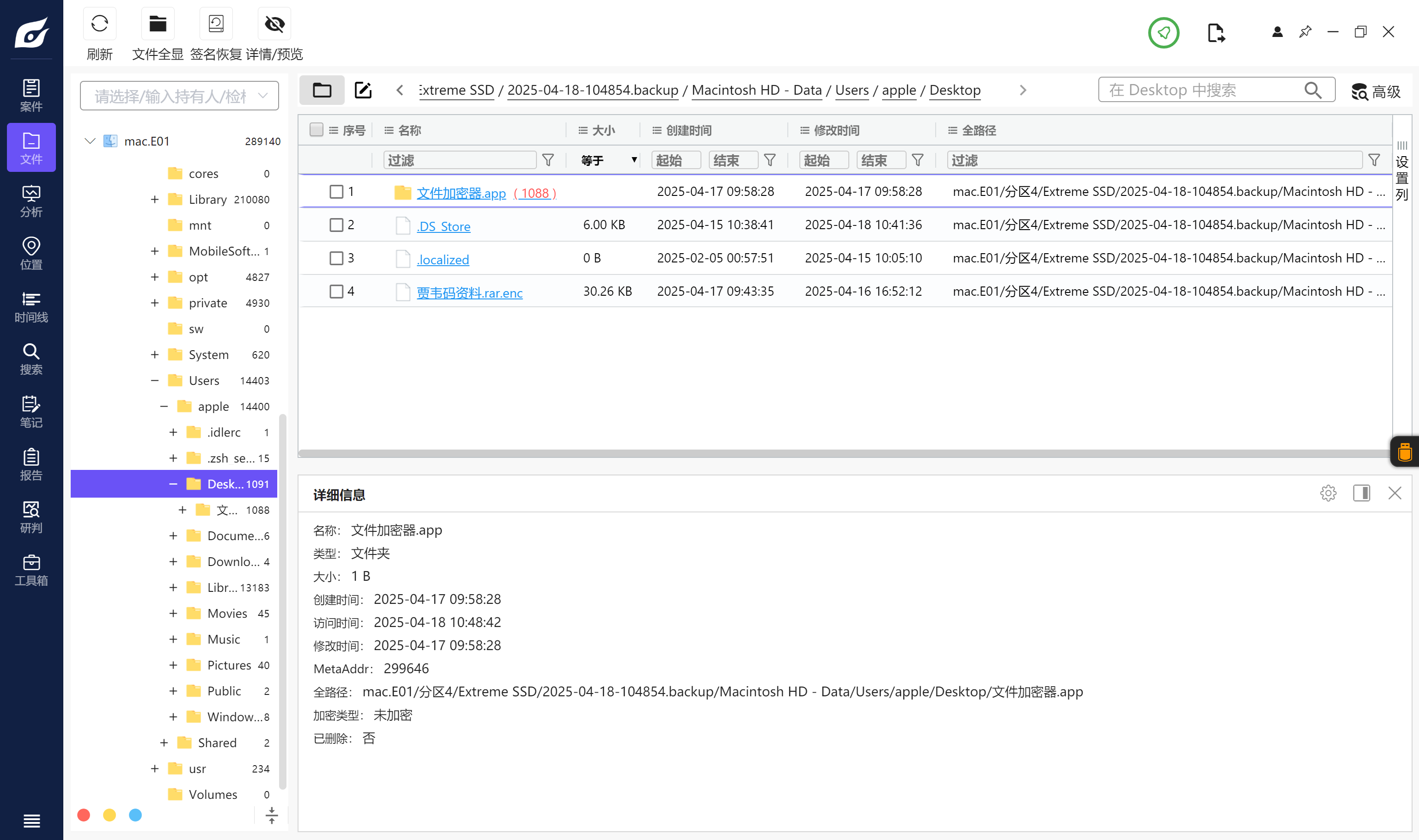

被加密文件的扩展名是什么?

在桌面上找到被加密的文件,可以看到后缀名是enc

enc

22

被加密的文件总共有几个?

由上题

1

23

贾韦码家使用的智能门锁品牌型号是什么?

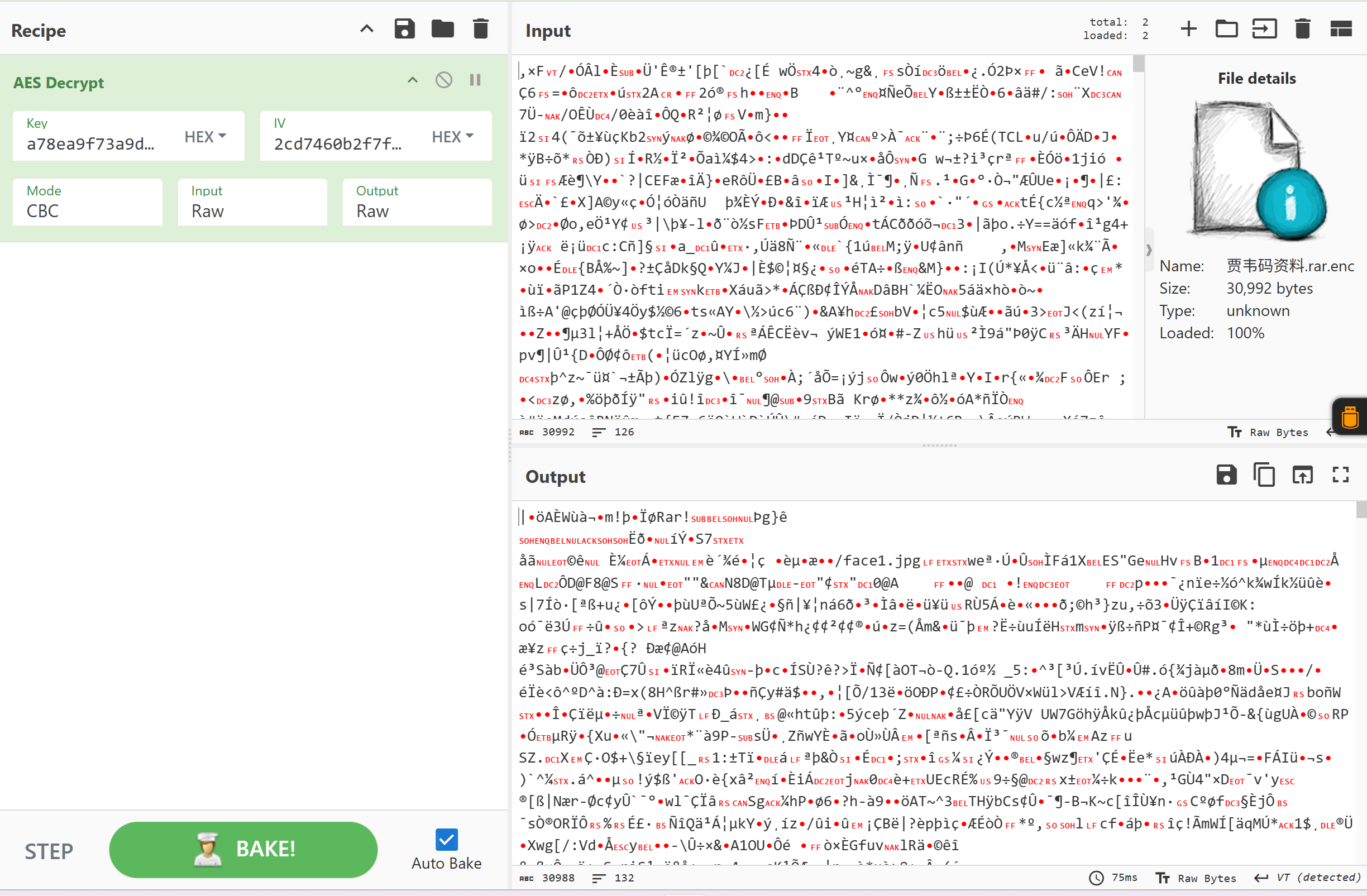

由苹果应用取证部分可看到加密逻辑其实就是个AES

key直接运行原程序输出即可,IV是密文的前16字节

解压后是face1.jpg和资料.docx

阅读文档得知

金刚Ⅲ号

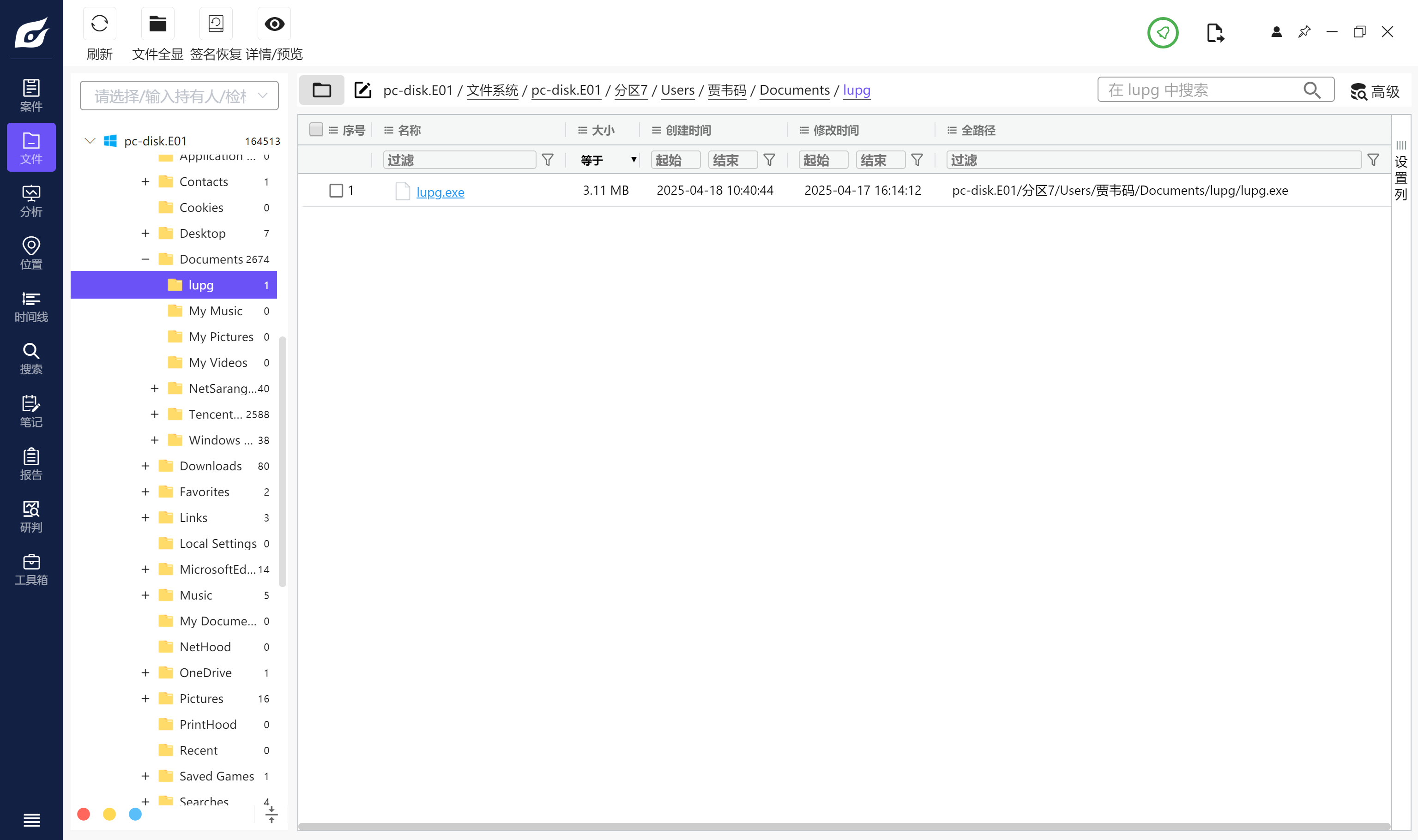

EXE取证

1

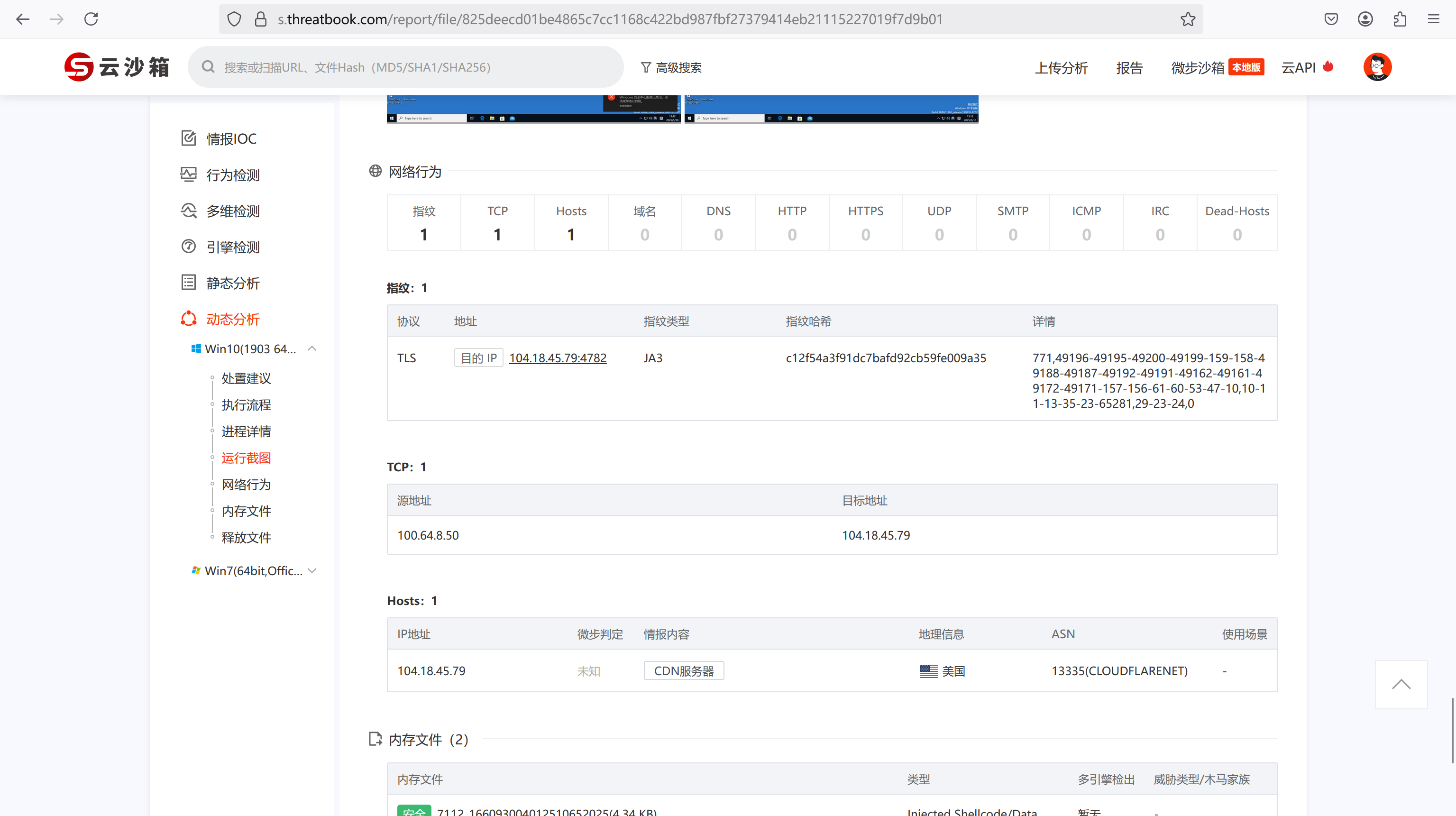

分析Windows木马,其控制端ip是?

在pc的documents里可以找到一个exe文件

丢进云沙箱分析

104.18.45.79

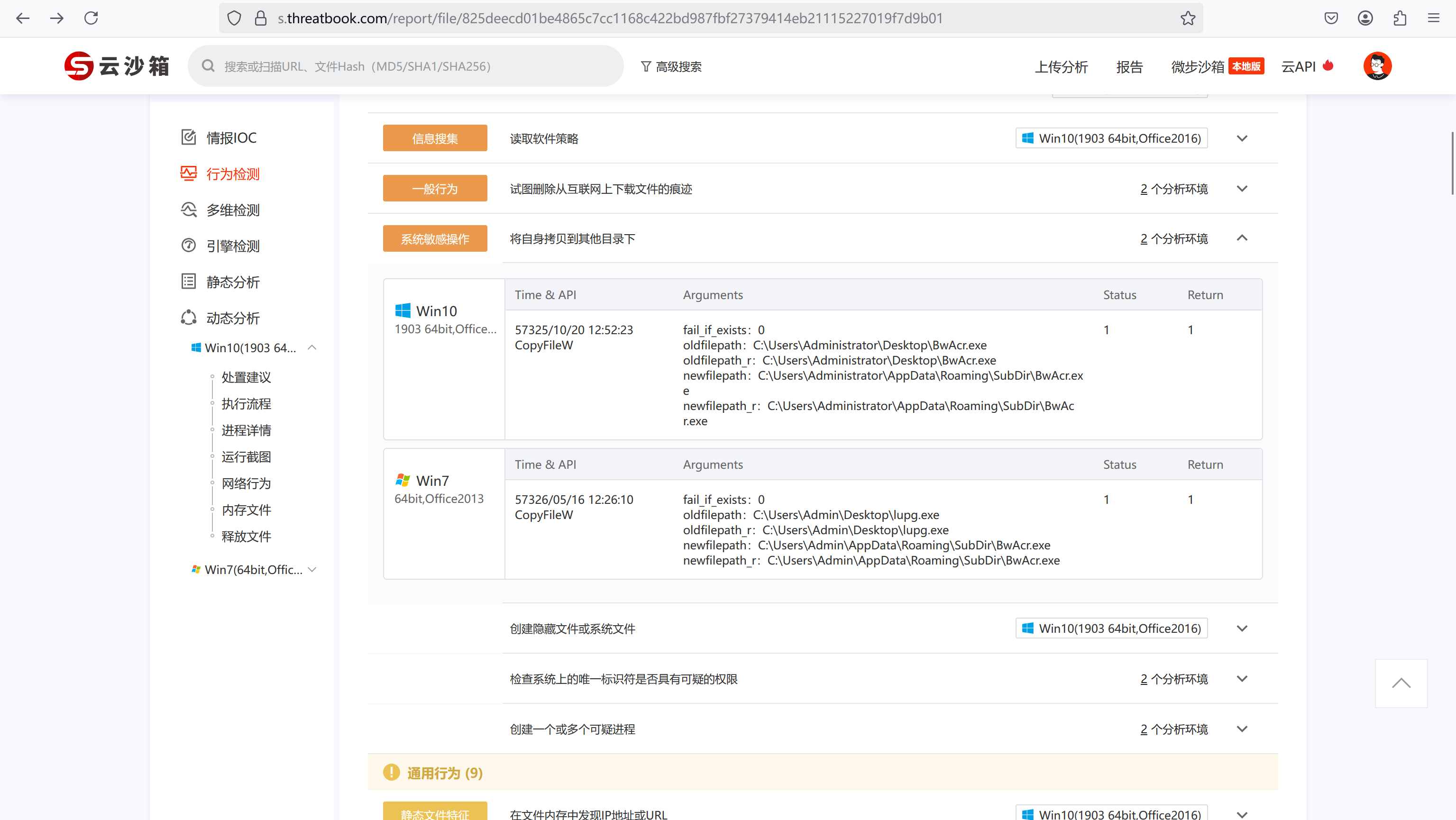

2

软件会复制自身到哪个文件夹下?

SubDir

3

接上题,复制后软件名称是?

由上题

BwAcr.exe

4

软件一共可以窃取多少种浏览器的信息?

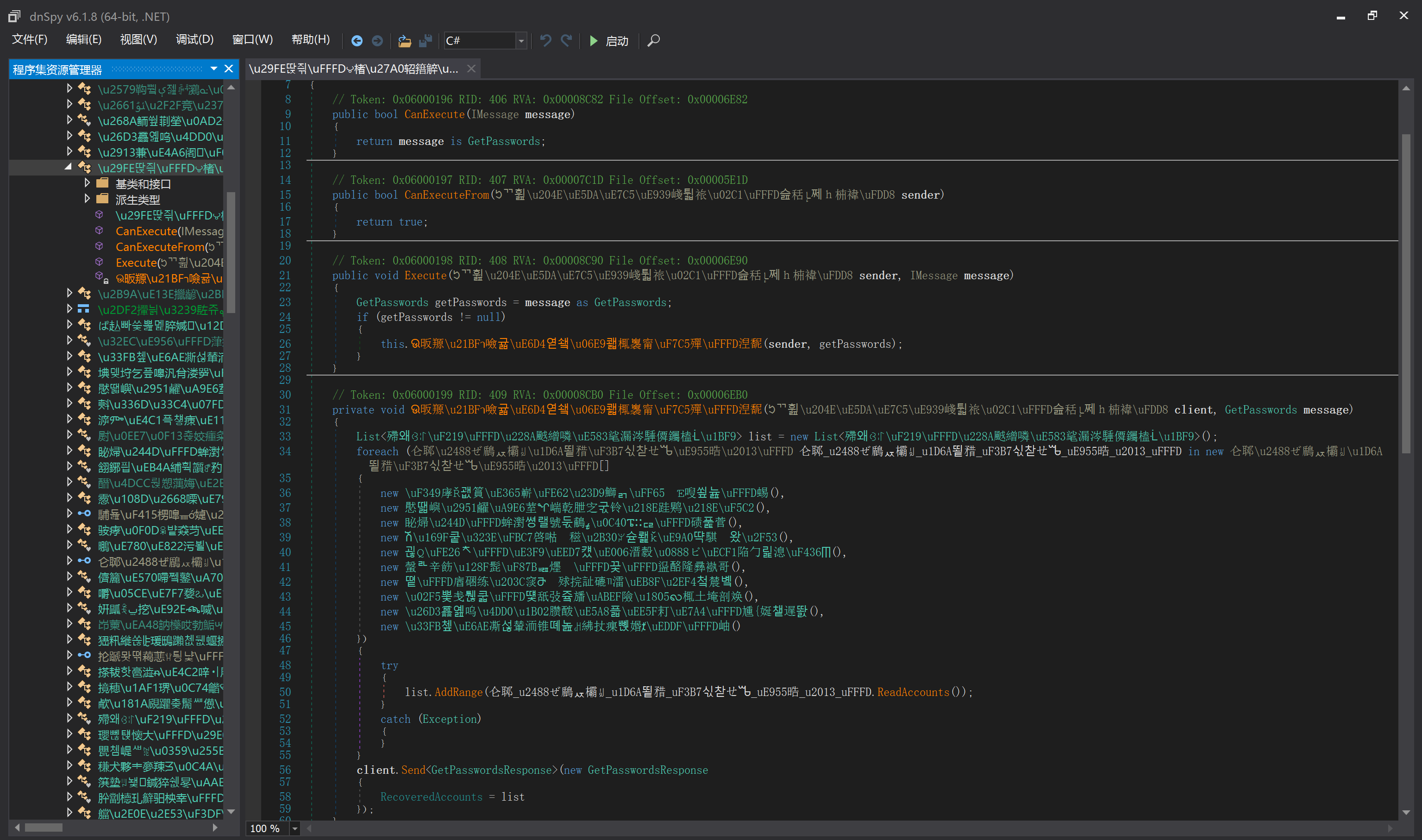

用dnspy逆向上面的程序,可以看到这么几个函数的调用

经过依次点进去查看后,可以确定是有Brave, Google, Opera, OperaGX, Edge, Yandex, FireFox, IE

8

5

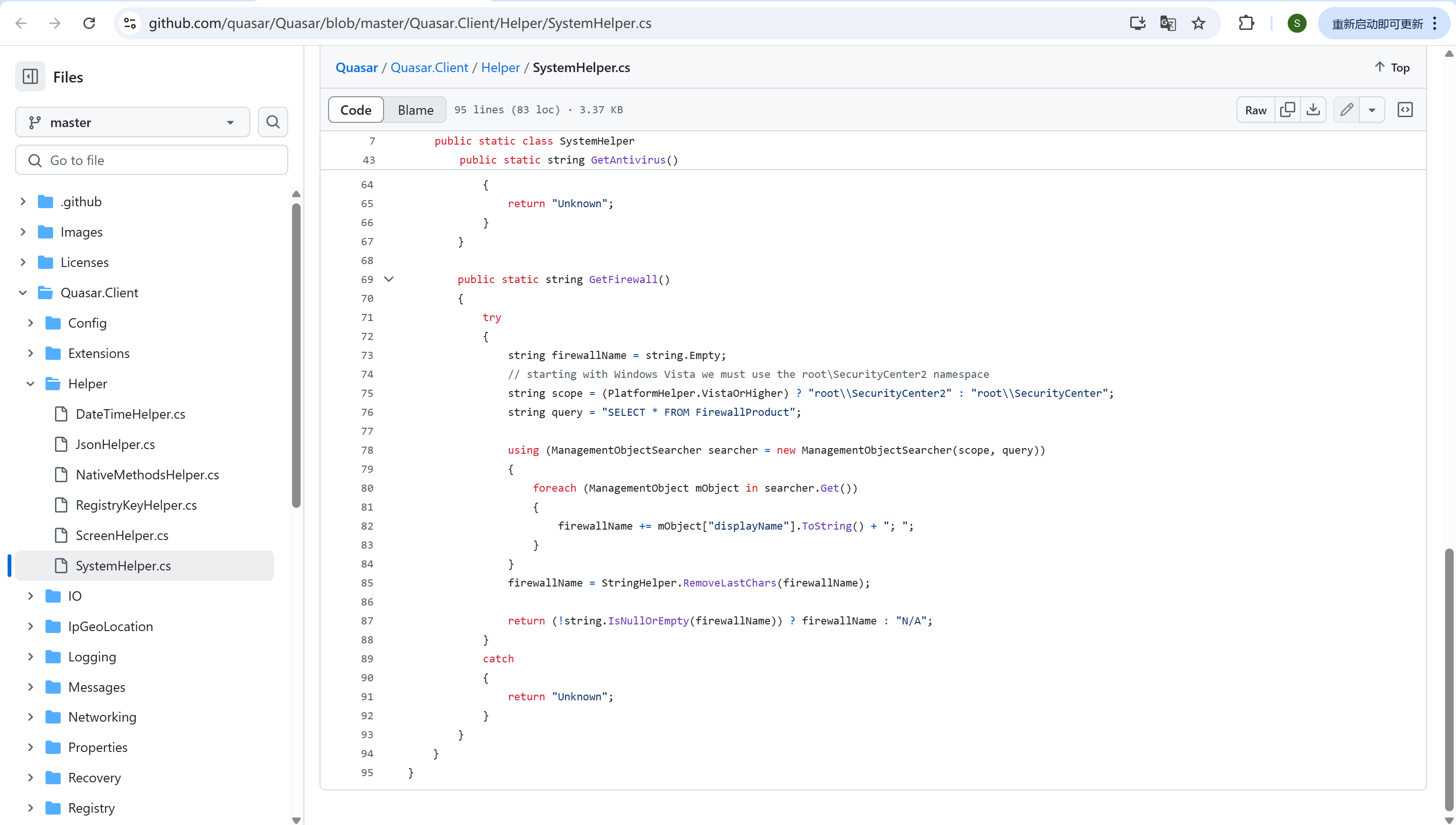

软件查询安装的杀毒软件出错或异常会返回什么字符串?

前面通过云沙箱可以得知这个程序是Quasar木马家族的,可以直接去github上面找到

Unknown

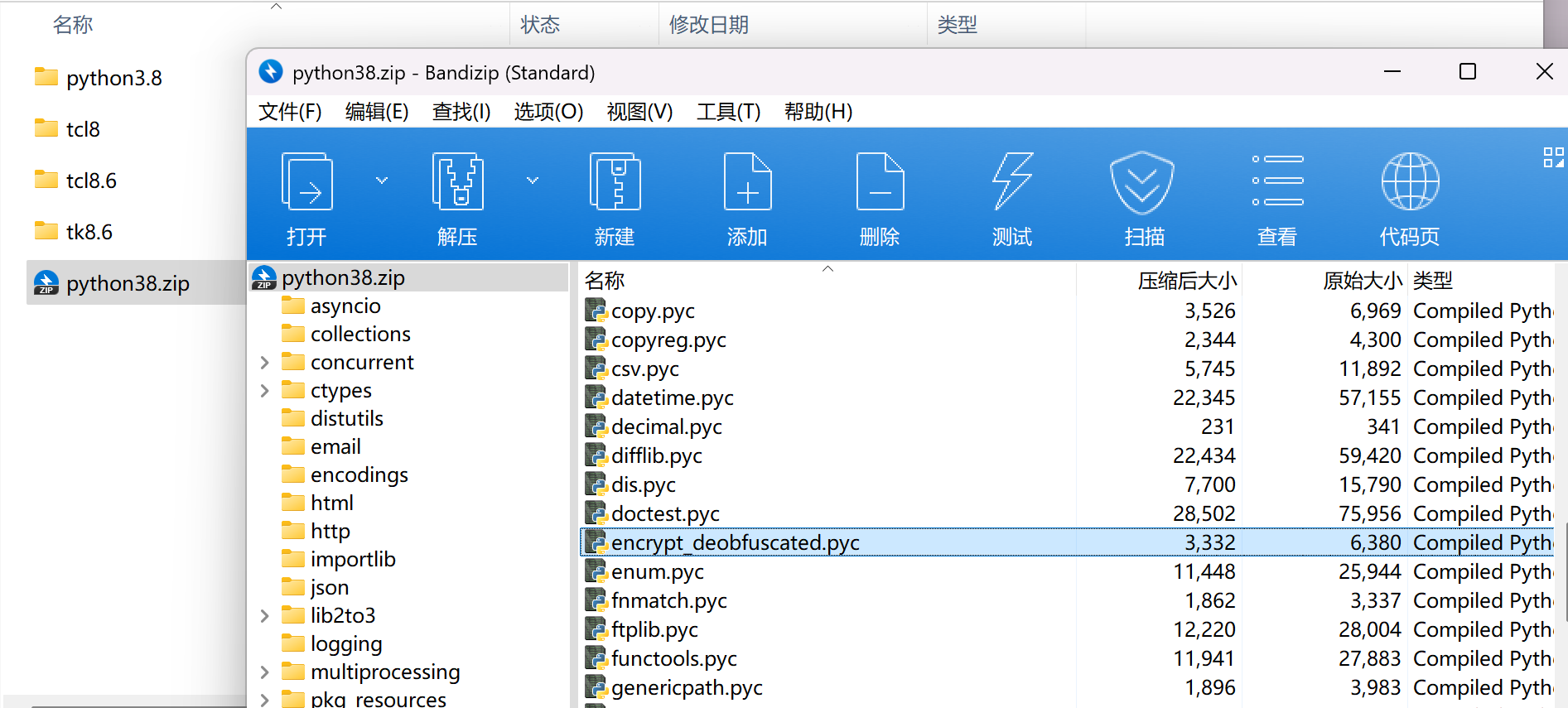

苹果应用取证

1

对mac电脑中的加密程序进行分析,使用了一个特定的数作为密钥生成的种子,请问这个数是什么?

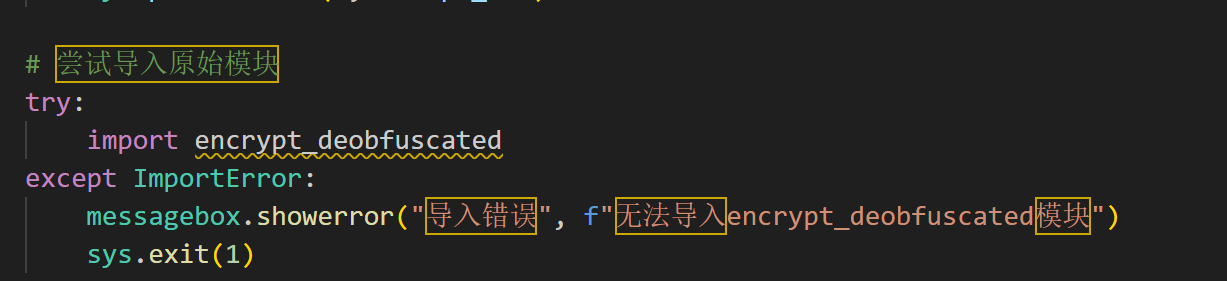

在MAC的桌面上找到文件加密器

gui_wrapper.py中专门对一个模块的引入是否成功进行了检测

将这个模块提取出来逆向

用pylingual反编译

1 | # Decompiled with PyLingual (https://pylingual.io) |

42

2

分析文件头部元素并确定它们的正确顺序。将字段名称按顺序连接并提交?

由上题得

iv_encrypted_key

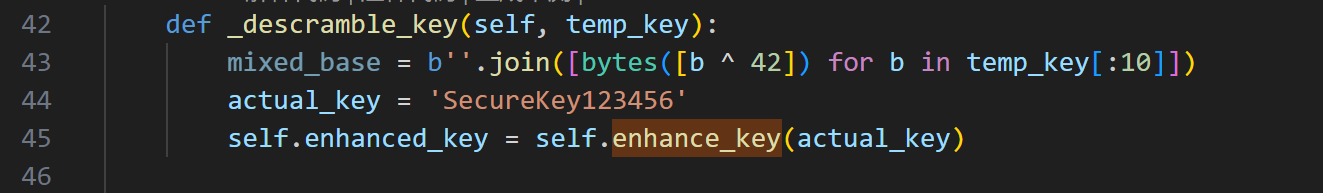

3

密钥派生过程中使用了几个算法步骤。其中一个函数使用了与其实际功能不符的名称。找出这个函数名并提交?

mixed_base变量并未用到

_descramble_key

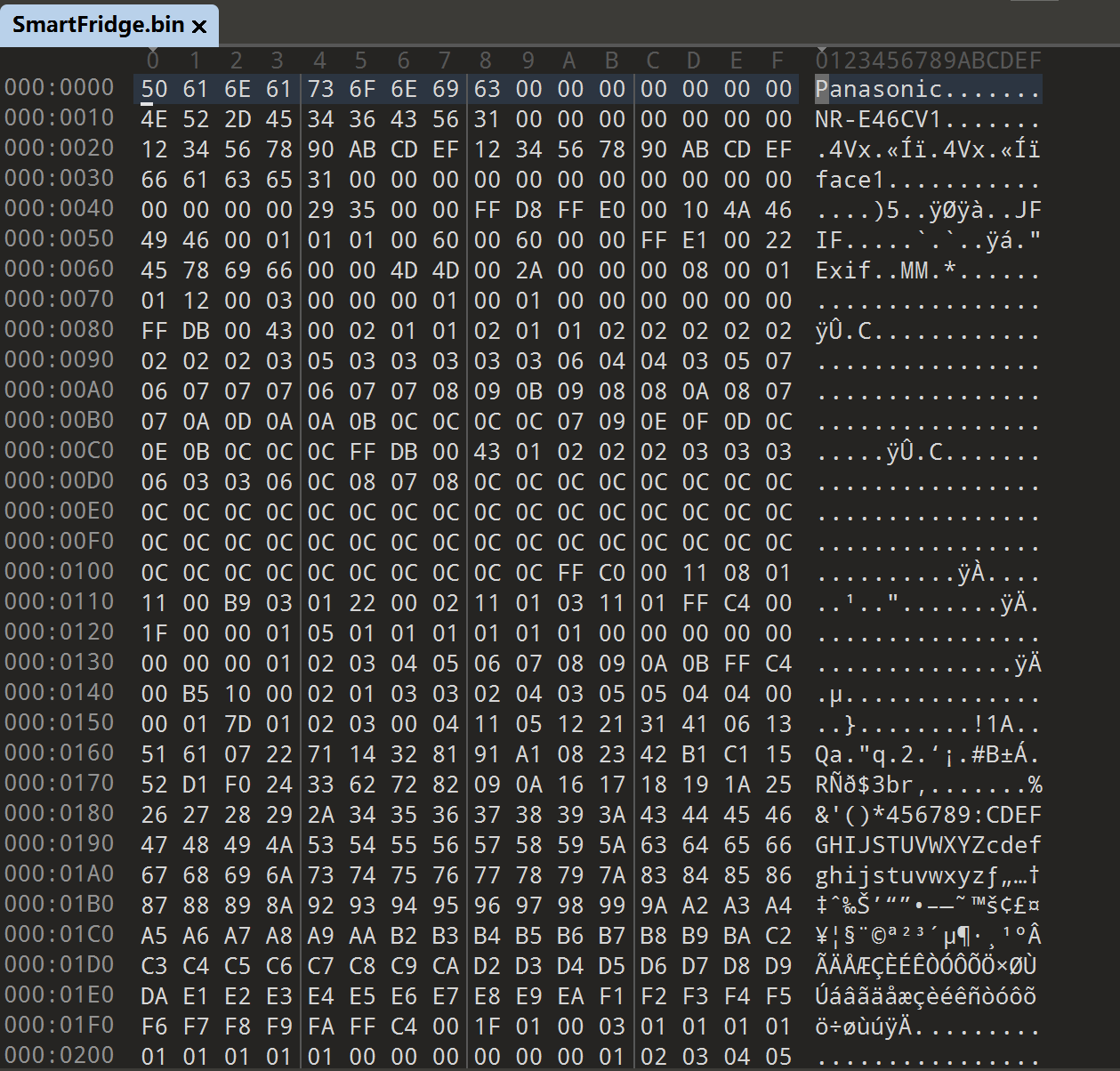

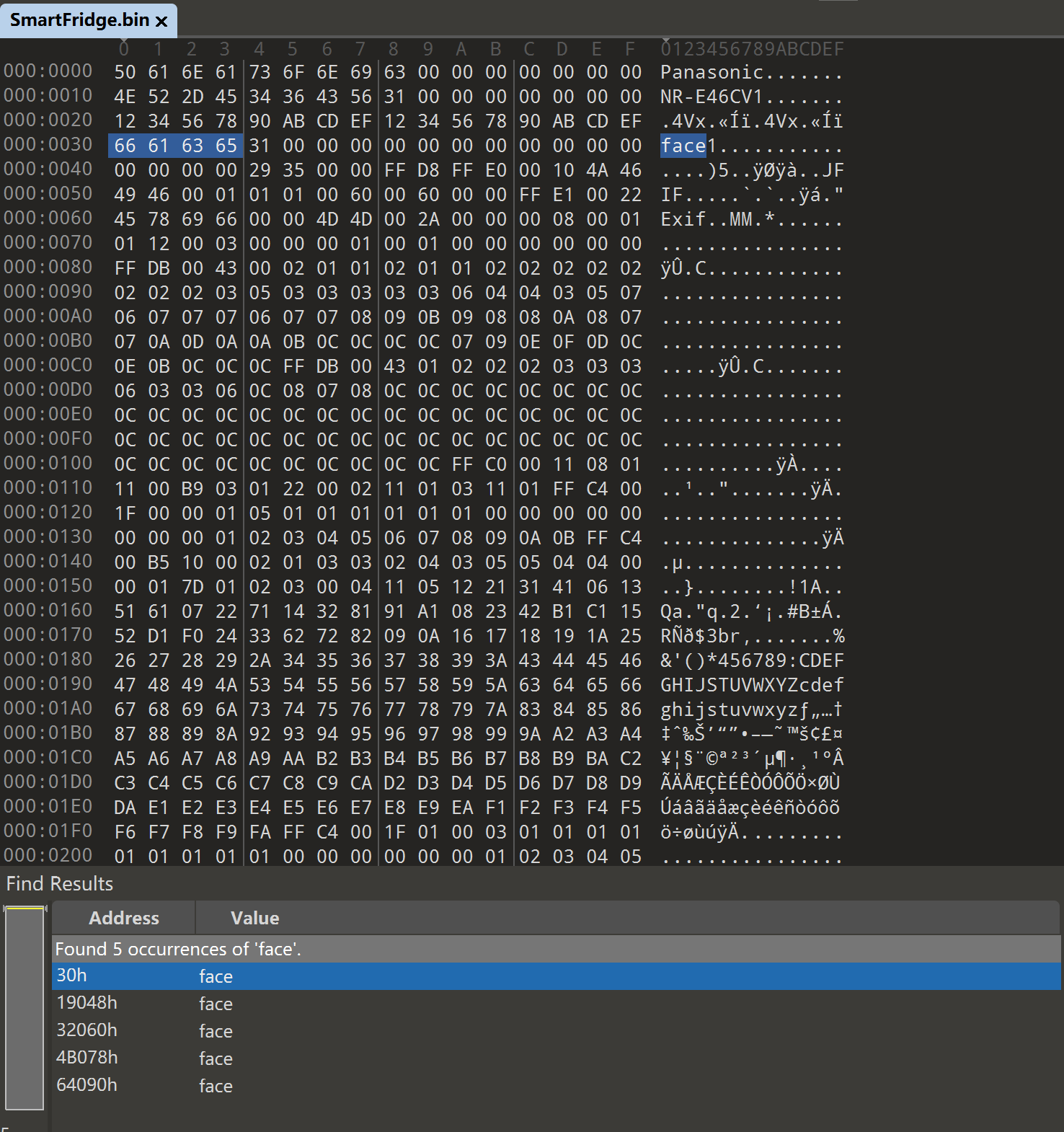

物联网取证

1

分析冰箱,请问智能冰箱的品牌?

Panasonic

2

请问智能冰箱的型号?

由上题

NR-E46CV1

3

请找智能冰箱的uuid?

大概就是上面第三行的东西吧

12345678-90AB-CDEF-1234-567890ABCDEF

4

请问智能冰箱默认保存几张图片?

可以发现每个保存图片的区域前都有一个face,搜索一下

5

5

请问冰箱中已存的第一张图片上的内容是什么?

将第一张图片提取出来

盘古石杯贾韦码

6

请问冰箱中已存的第二张图片的名称是什么?

由于在前面的题中知道了上题的图片叫face1.jpg,因此可得

face2.jpg

7

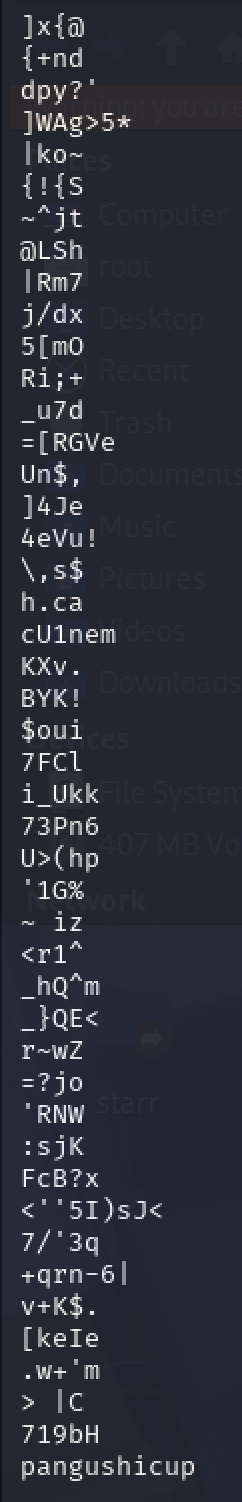

请找冰箱中隐藏的内容?

用一个strings命令即可查看到特殊字符串

pangushicup

8

请找出冰箱中嫌疑人图片MD5值的后六位?

根据案情知嫌疑人是钟无声,因此是这张照片

882564

9

请找出冰箱最后一次开门时间?

之前提取出来的enc文件中face1.jpg的修改时间即为冰箱最后一次开门时间。

15:48

10

默认图片的存储限制大小是多少?

查看前面第二题中face与face之间的间隔具体,即可知道存储限制大小

100KB

11

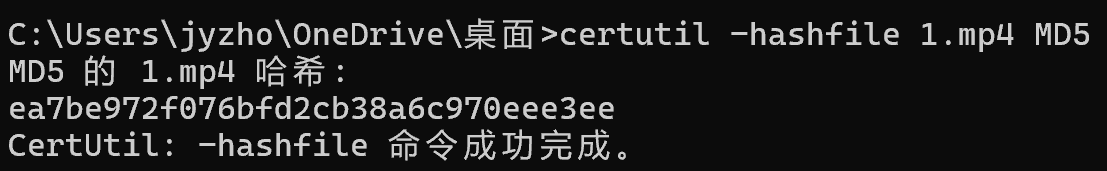

分析video.E01,被修改的录像md5前5位是?

可以发现存在问题的是20250415文件夹中的233549-00001-M.mp4,录像被往回跳了几秒。

ea7be