星盟 2024 Misc 招新题 第一题

题目是给了一个pcapng文件,要求找出用户wangkai的明文密码(字典使用rockyou)。

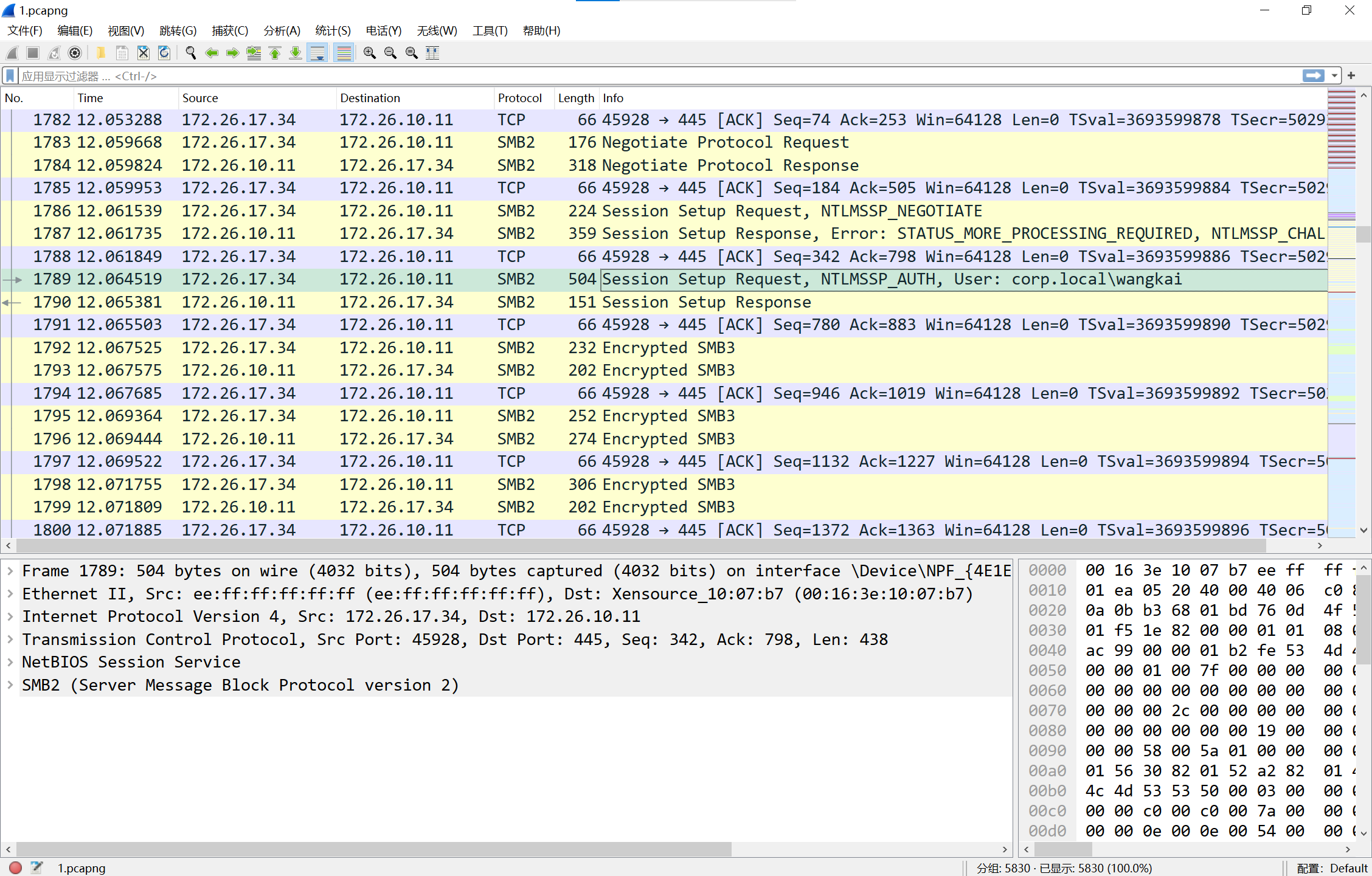

打开pcapng文件,可以看到很多SMB2协议,看起来是几个用户在尝试登录账号,找到其中与wangkai有关的一条(可以用ntlmssp过滤,或者直接过滤smb2找起来也不麻烦)

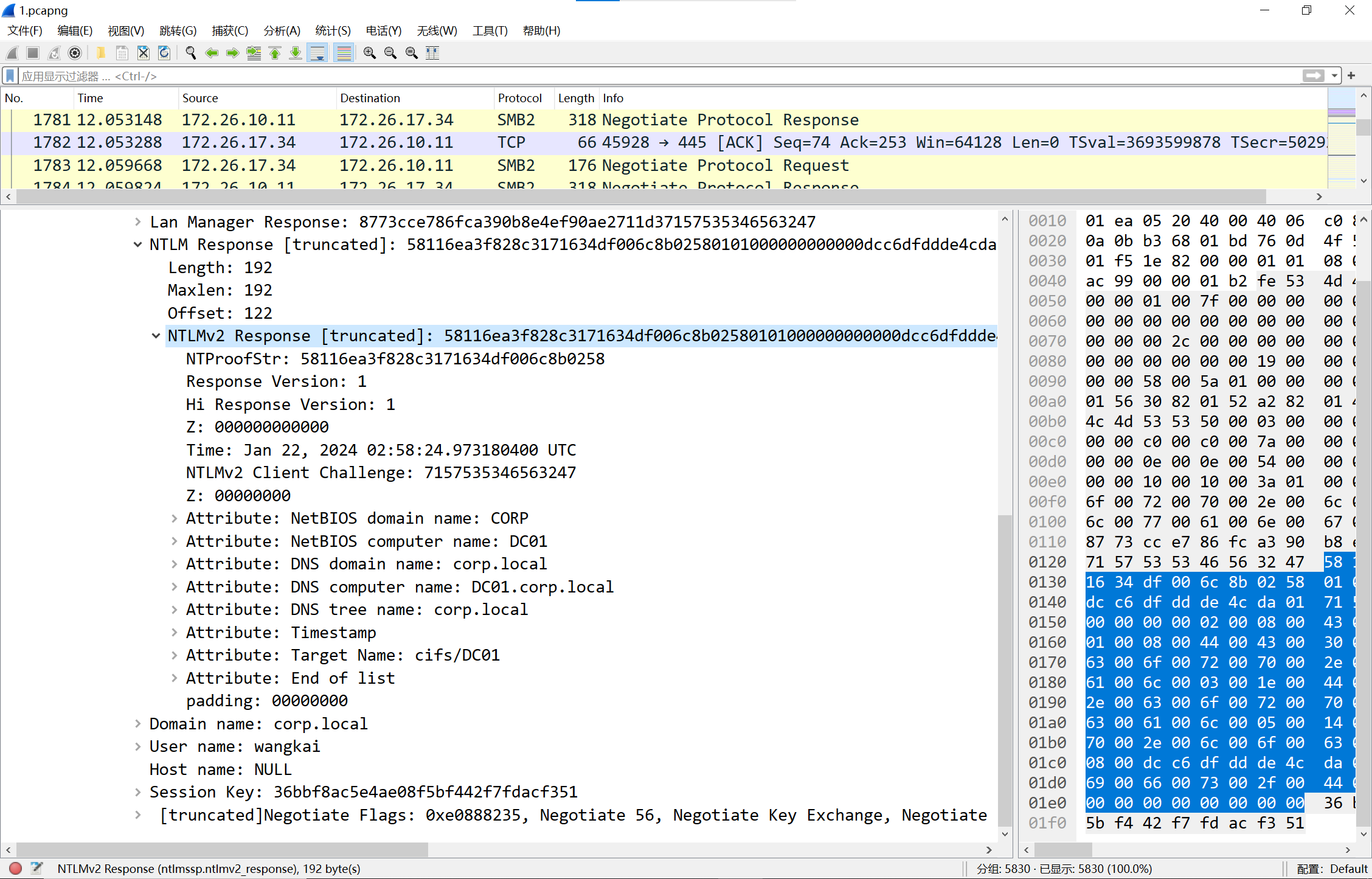

接下来就是构造hash文件,先点开查看底下SMB2协议的报文

找到其中的相关信息,拼凑成如下格式:

1 | username::domain:ntlmv2_response.chall:ntproofstr:不包含ntproofstr的ntlmv2_response值 |

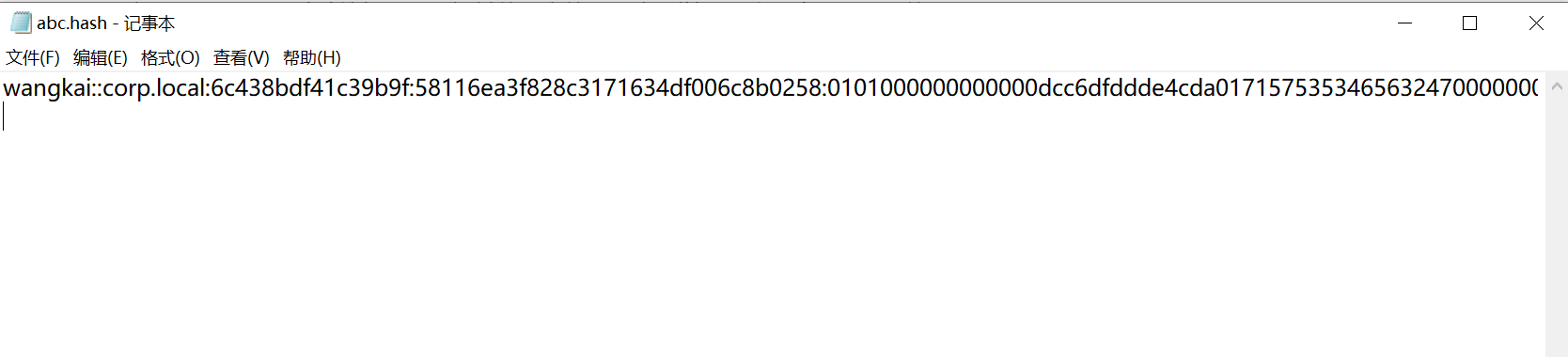

命名为abc.hash(名字随意,后缀是.hash即可),得到hash文件

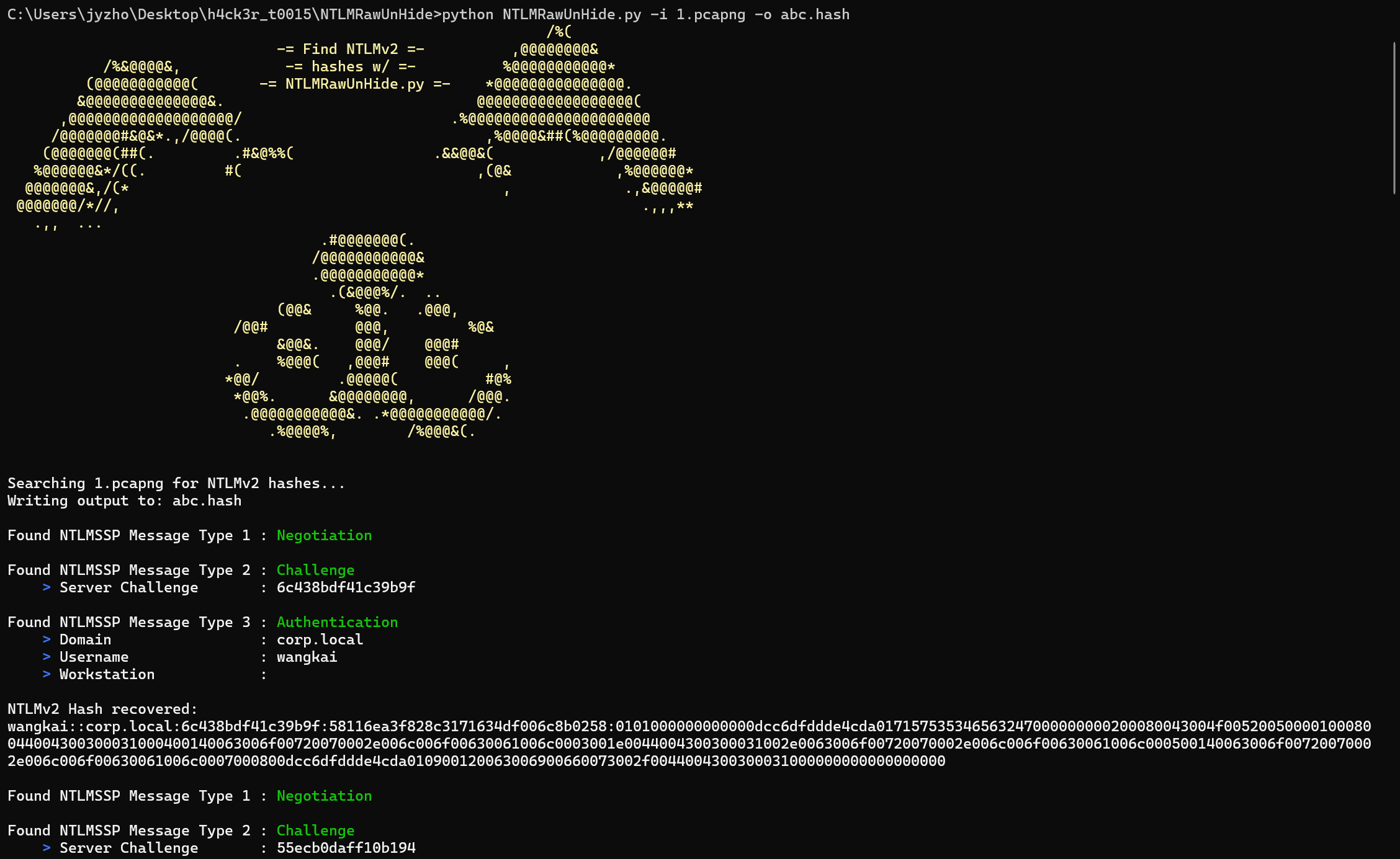

但是这样拼凑比较复杂,而且这里的NTLMv2 Response显示truncated,说明还得去其他地方找到剩余部分,比较麻烦。现有一自动化提取NTLMv2的工具,我们可以直接一把而梭之。

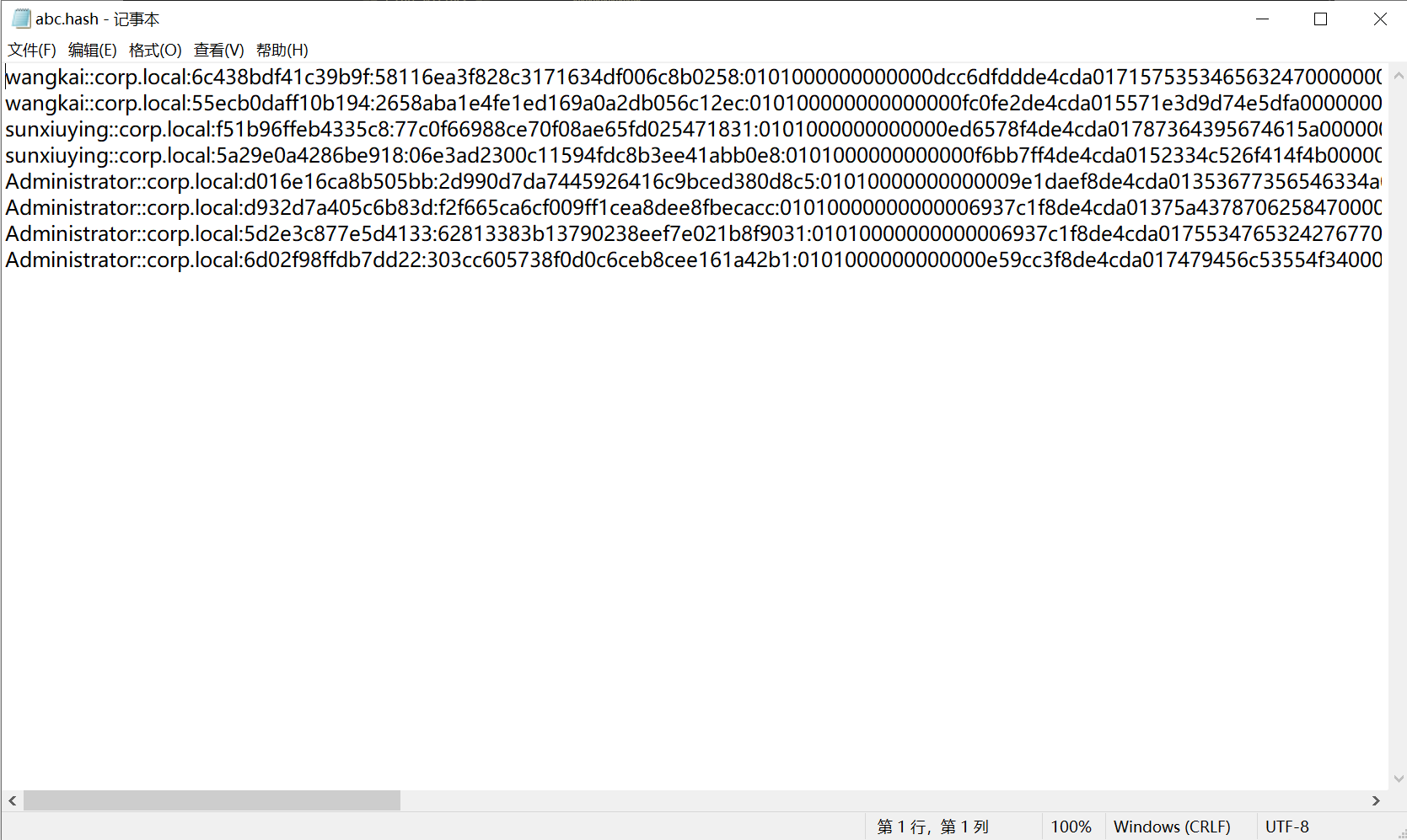

打开abc.hash,稍稍编辑一下,把其他用户的hash都删掉,只留一条wangkai的hash即可

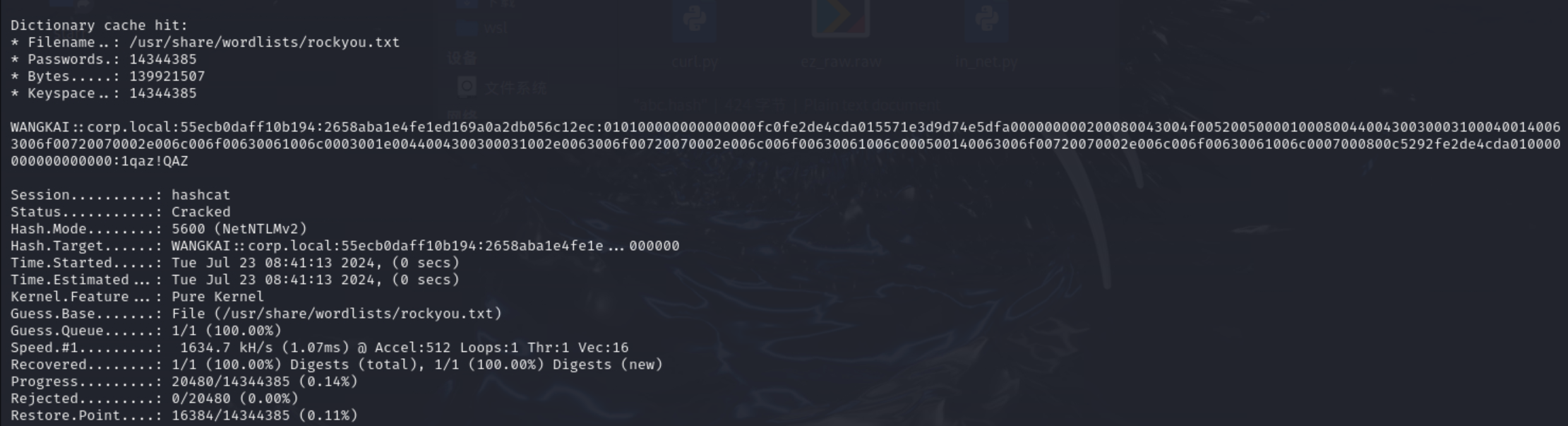

接下来就是hashcat的事了,题目中给出了hint字典用rockyou。

1 | hashcat -a 0 abc.hash /usr/share/wordlists/rockyou.txt --force |

得到明文密码:1qaz!QAZ

All articles in this blog are licensed under CC BY-NC-SA 4.0 unless stating additionally.

Comment