巅峰极客2024初赛 Misc 简历复现

又是被暴打的一集。。。跟上次京麒ctf一样,盯着下面这道misc看了一天,然后成功爆零。。。不想说什么了(T0T)

后来通过与

从某些途径搞来的官方wp比对,发现——还是和上次京麒ctf一样,就差最后一步了。。。已经到了flag跟前,然后不会了。。。不说了,开始复现(T0T)

题目

题目给了一个叫做张小可 英语教师简历.png.exe的程序

与答案相同部分

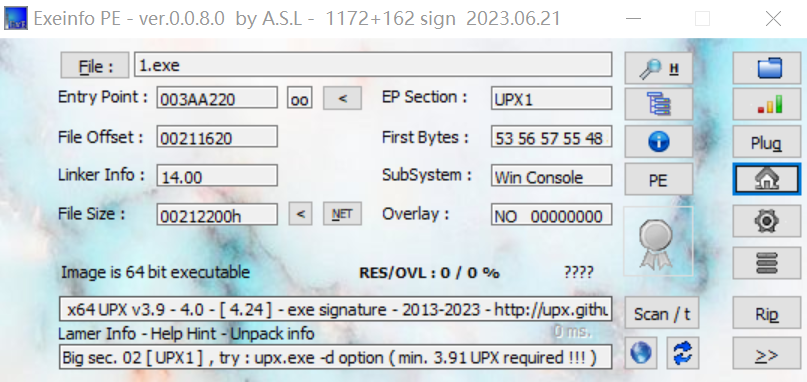

先对这个程序进行查壳(这里改名为了1.exe)

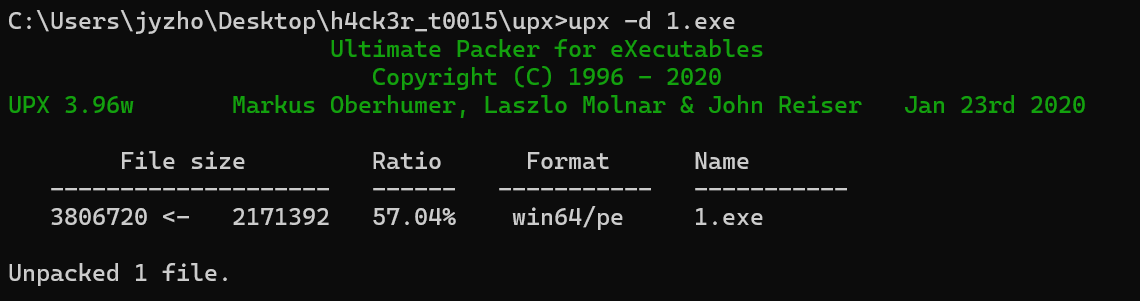

upx脱壳

接下来的步骤正常应该是通过对1.exe逆向,来分析其进行的恶意行为。但是多捣鼓捣鼓也不难弄出来,下面就写我比赛时瞎捣鼓的做法了。

我的方法

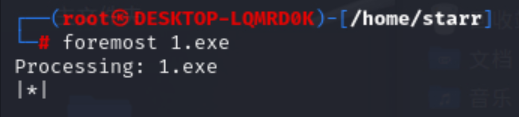

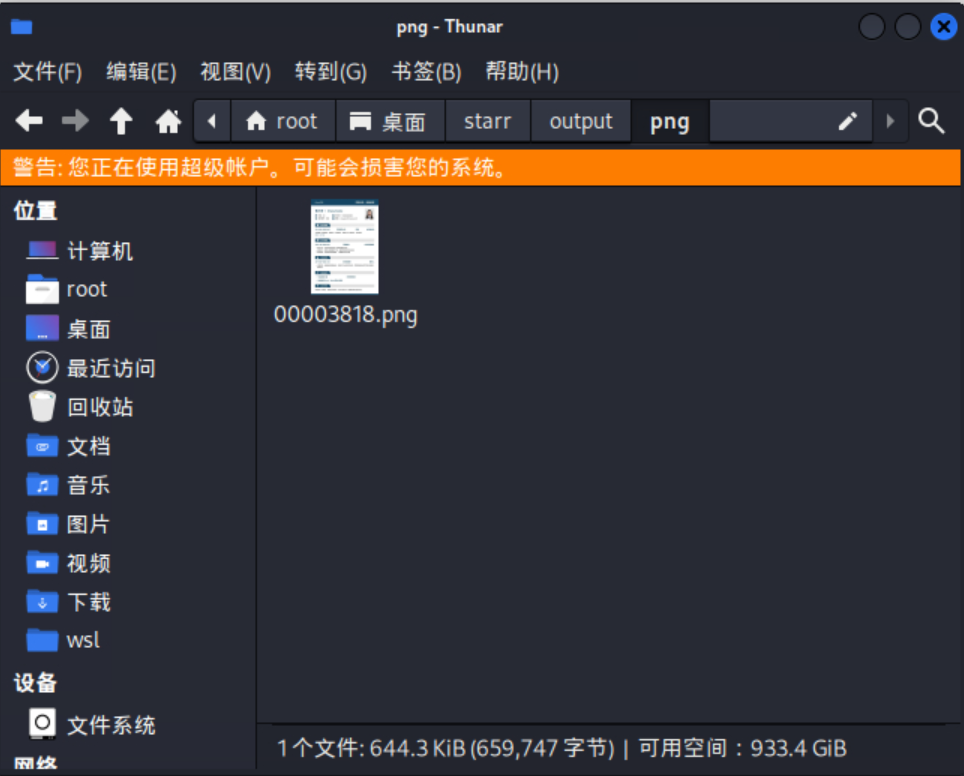

foremost分解1.exe,得到简历图片

发现存在lsb隐写,得到一个网址

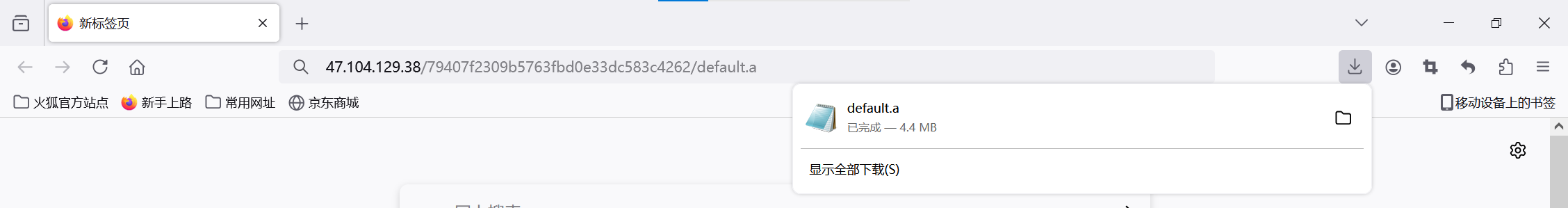

直接访问,下载得到一个default.a文件

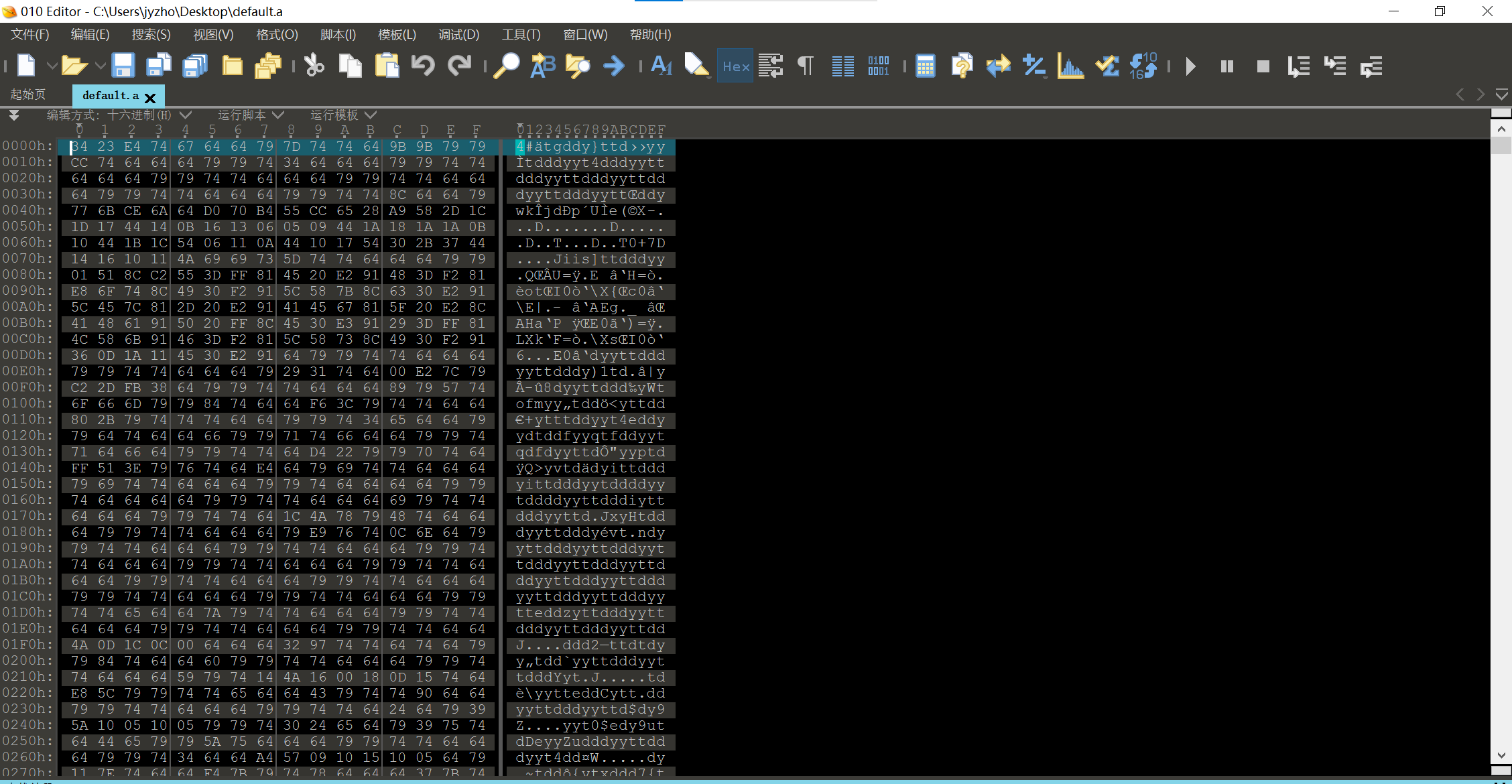

拖进010

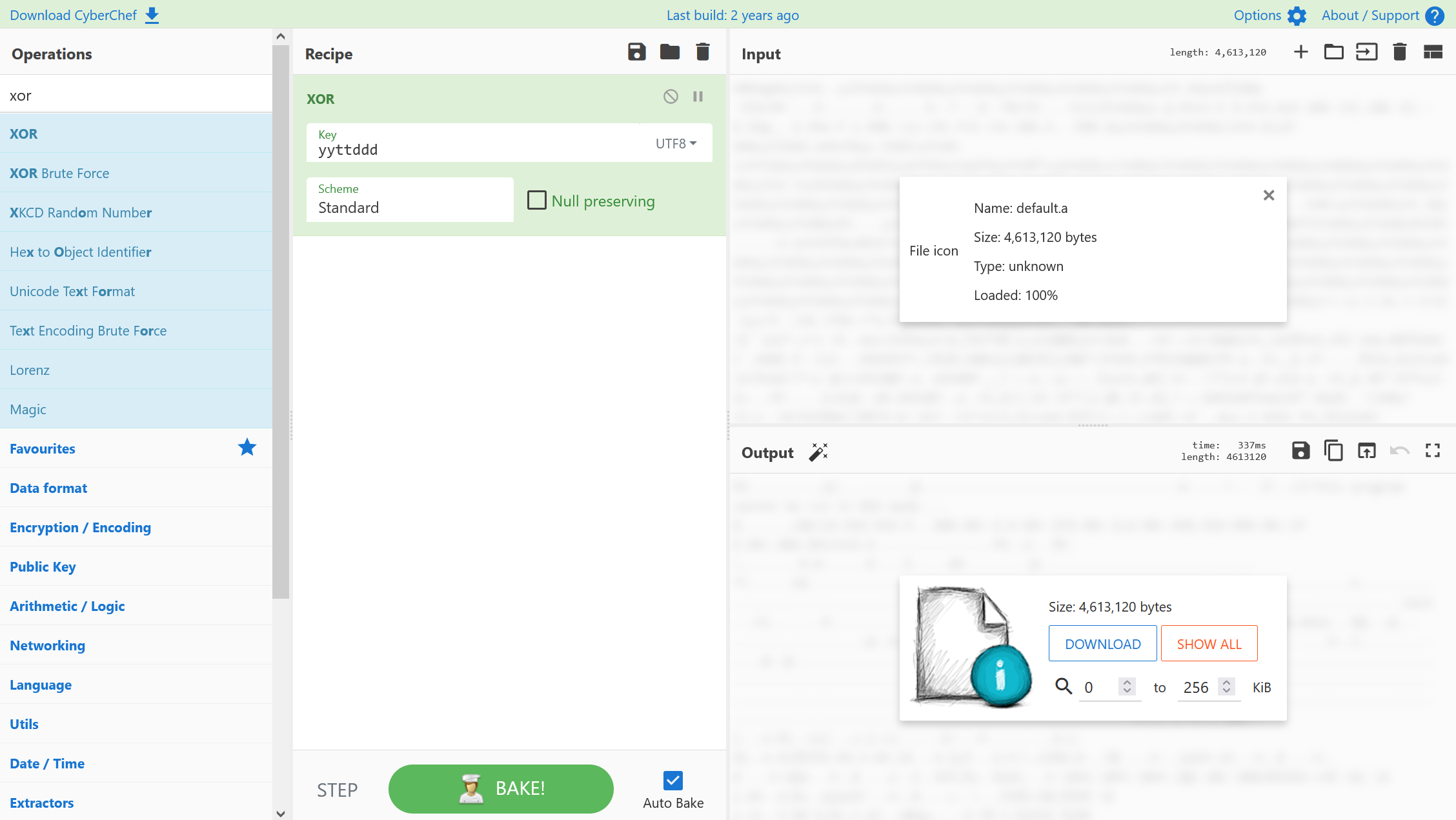

可以看到其中存在大量的yyttddd,所以肯定是整体异或yyttddd(这里生成的文件命名为download.exe)

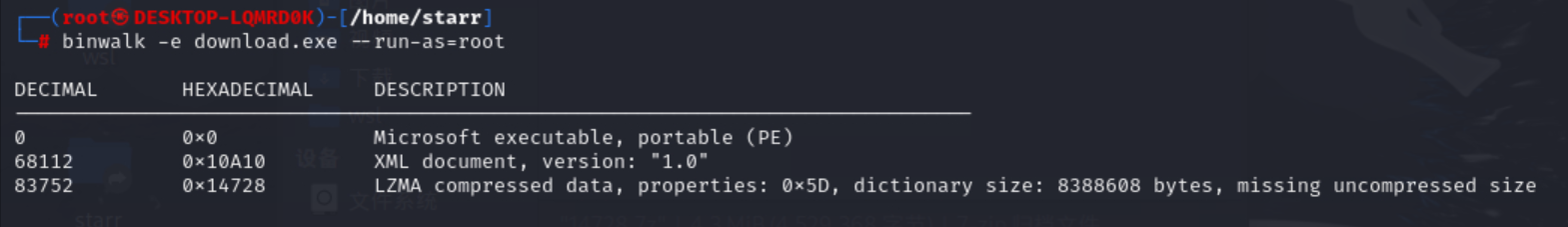

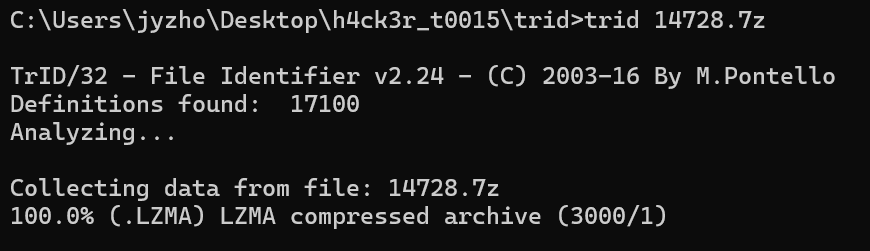

binwalk一下,得到一个叫做14728.7z的文件

7zip识别不出来,用trid识别一下,应该是个lzma压缩文件,改一下后缀

当时比赛的时候我就是卡在这儿了。。。

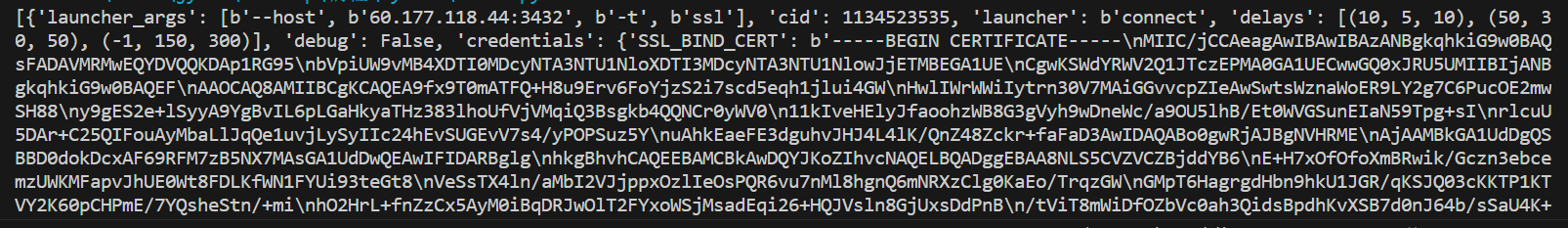

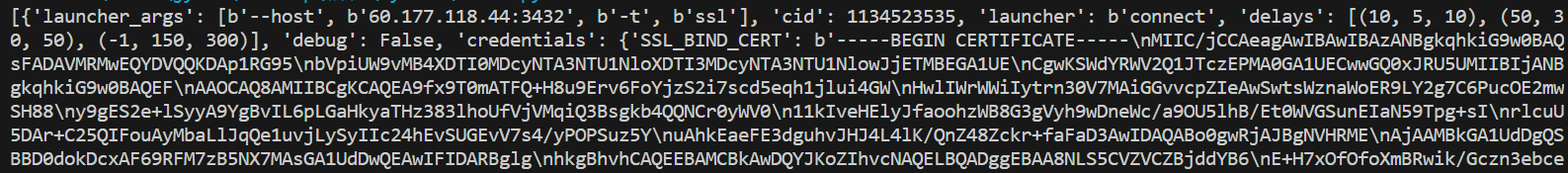

实际上,只要写个python脚本加载一下数据就行了。。。

1 | import marshal |

可以看出c2服务器的ip地址就是60.177.118.44:3432

预期方法(后半部分)

前面已经说过了,到异或yyttddd其实都可以通过对1.exe进行逆向推出来,因此这里就不说了,从得到download.exe开始说。

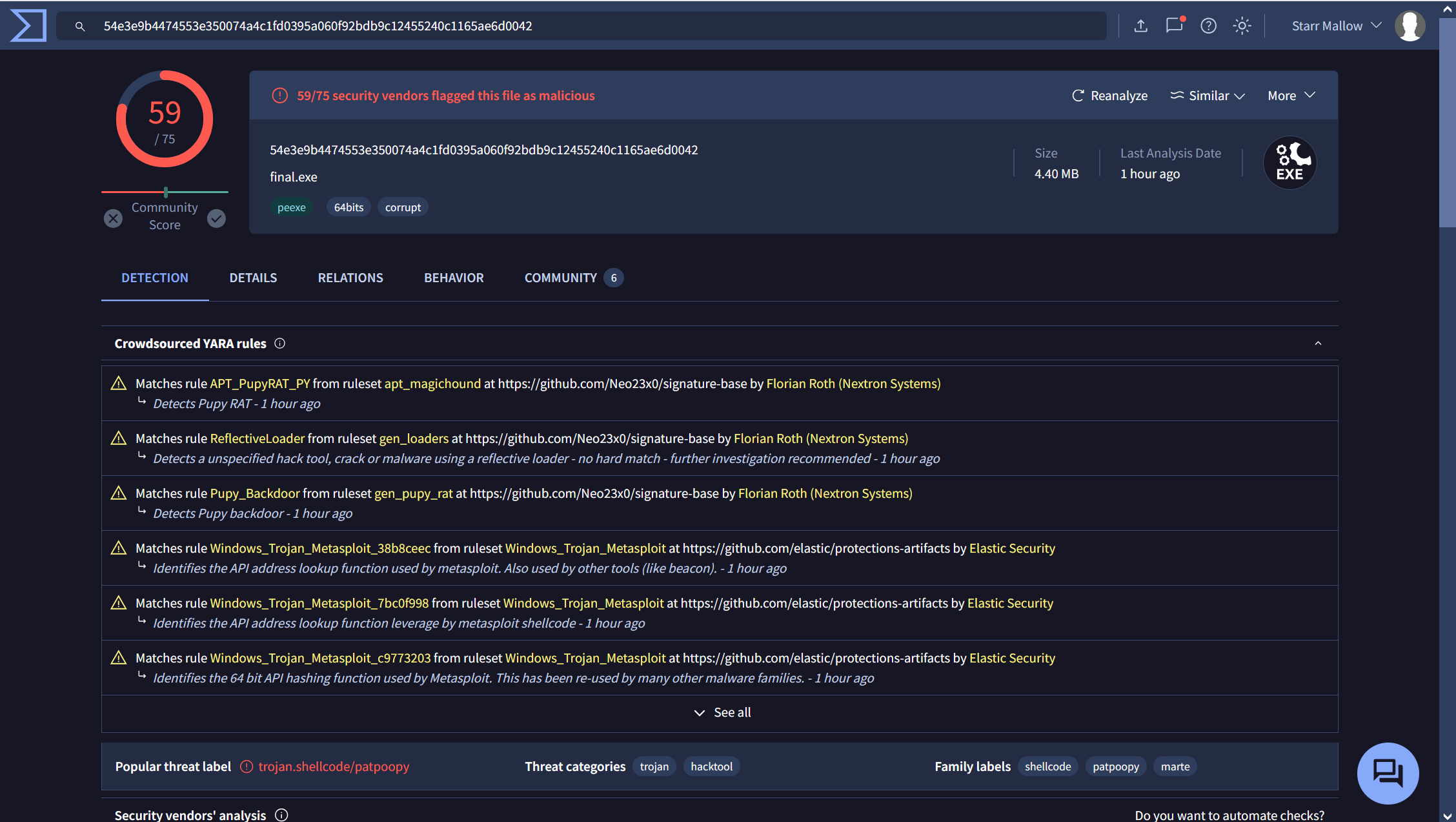

我们将download.exe丢进virustotal分析一下可以发现这其实是一个pupyrat的马

download.exe实际上后面跟着一个lzma格式的配置文件,提取出来就行

1 | import marshal |

可以看出c2服务器的ip地址就是60.177.118.44:3432

All articles in this blog are licensed under CC BY-NC-SA 4.0 unless stating additionally.

Comment