0xGame2025 大而美 Official Writeup

先简述一下出题时的攻击流程

环境中共有三台机器:一台 Windows 10、一台 Windows 7 和一台 Windows Server 2019,三者位于同一内网中。其中,Windows Server 2019 作为域控制器,部署了 Active Directory 域服务,并配置了域名 0xgaammee.com。Windows 7 计算机已加入该域,而 Windows 10 计算机未加入域。

Windows 10上通过phpstudy部署有存在漏洞的CraftCMS web服务,黑客利用漏洞写入了木马控制了该机器,并获取到了用户名字典和密码字典。而后黑客搭建了frp,利用得到的字典对域进行了密码喷洒攻击。

附件中的1.E01即Windows 10的磁盘镜像,1.pcapng为密码喷洒时从Windows 7上抓取到的流量包。

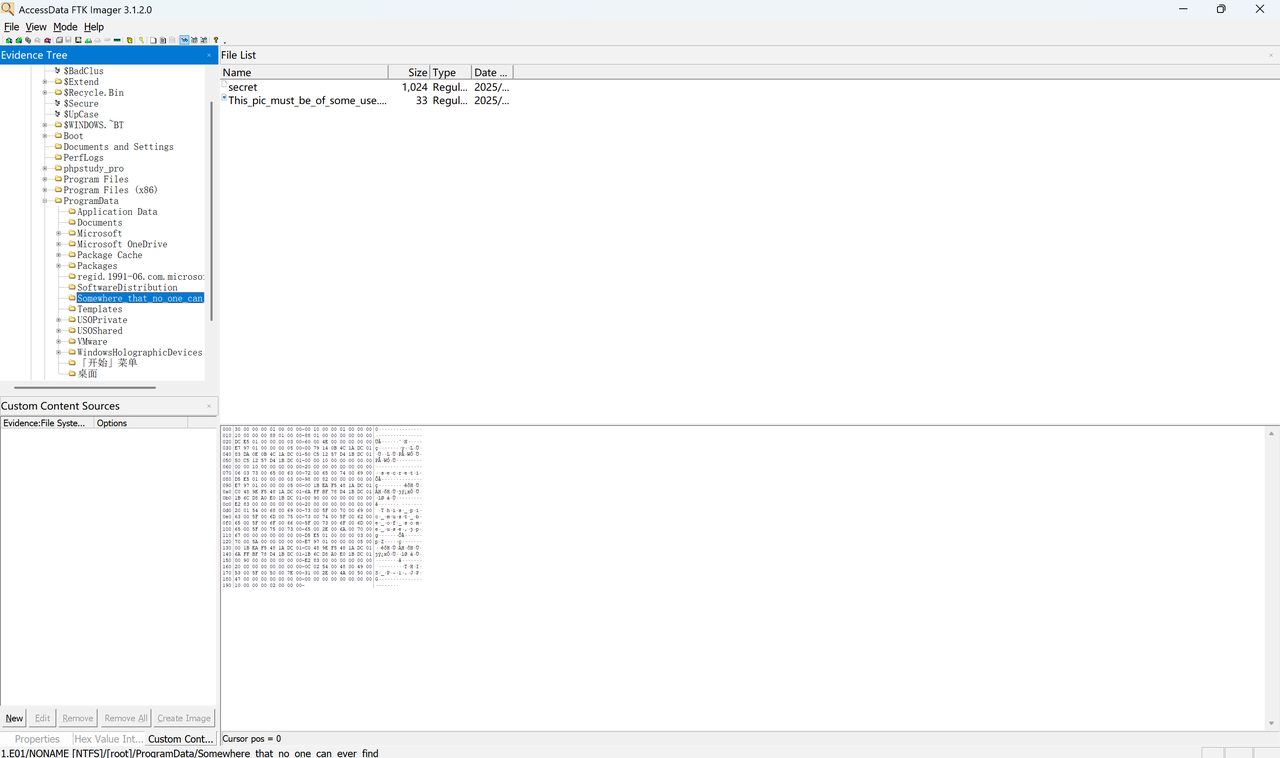

有很多各种各样方便快捷的软件可用于磁盘取证,这里为了更好地理解原理,使用朴实无华的FTK Manager工具。

1

被攻陷的机器中,用户0xGame的明文密码是?

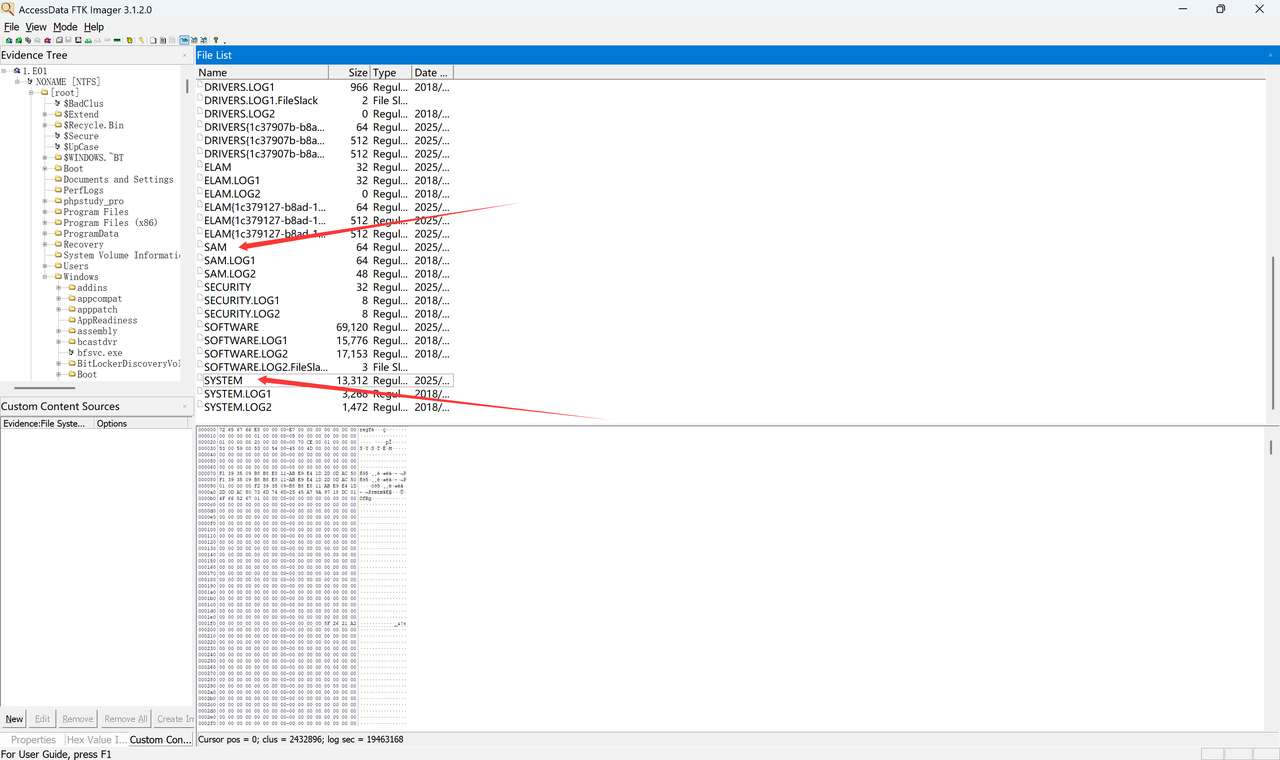

在C:\Windows\System32\config下找到SAM和SYSTEM两个文件,提取出来

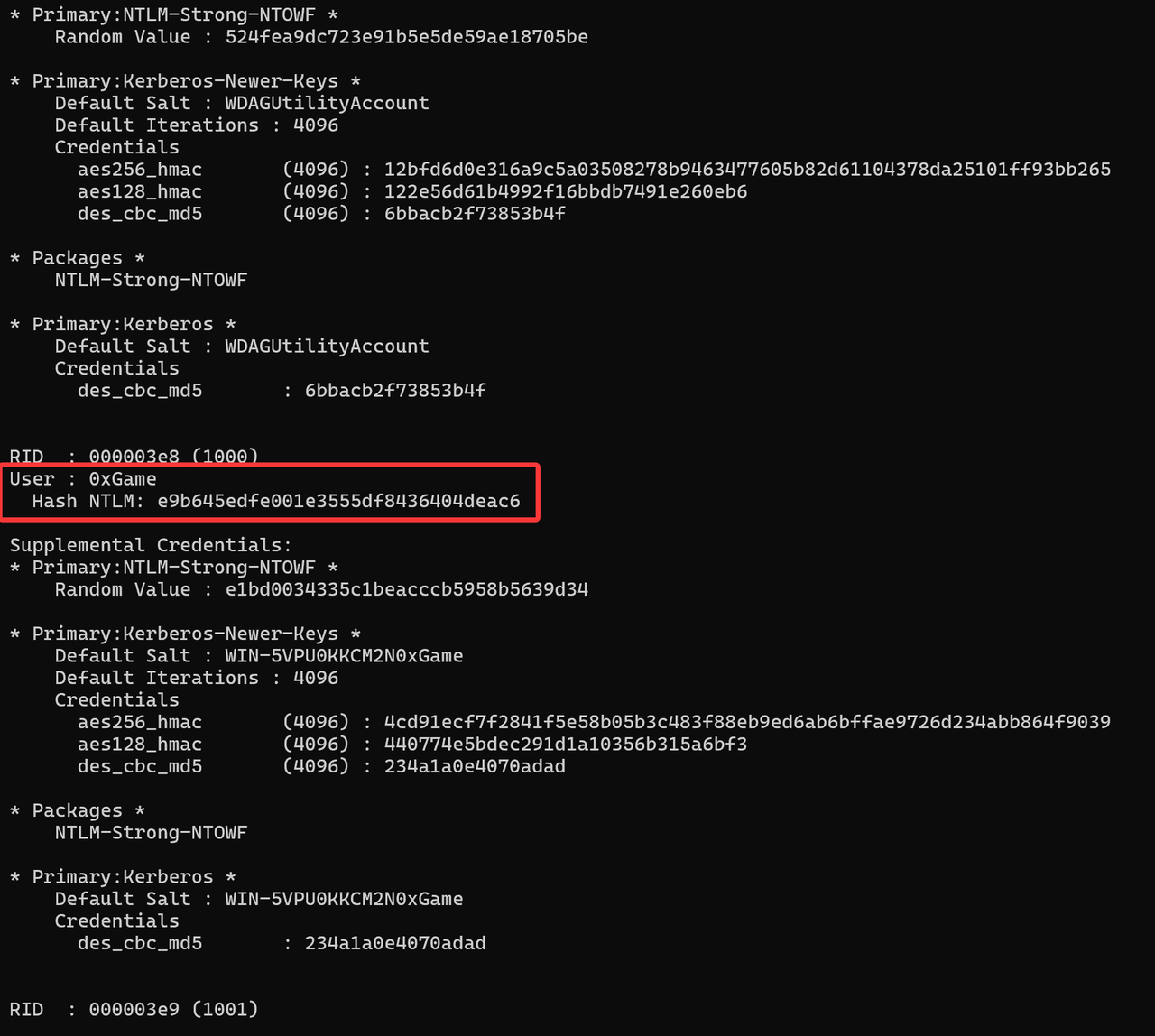

用mimikatz从中提取出用户0xGame的NTLM hash

1 | lsadump::sam /sam:SAM /system:SYSTEM |

去cmd5.com查询得到明文

答案:12345qwerty

2

攻击者利用的漏洞的CVE编号是?

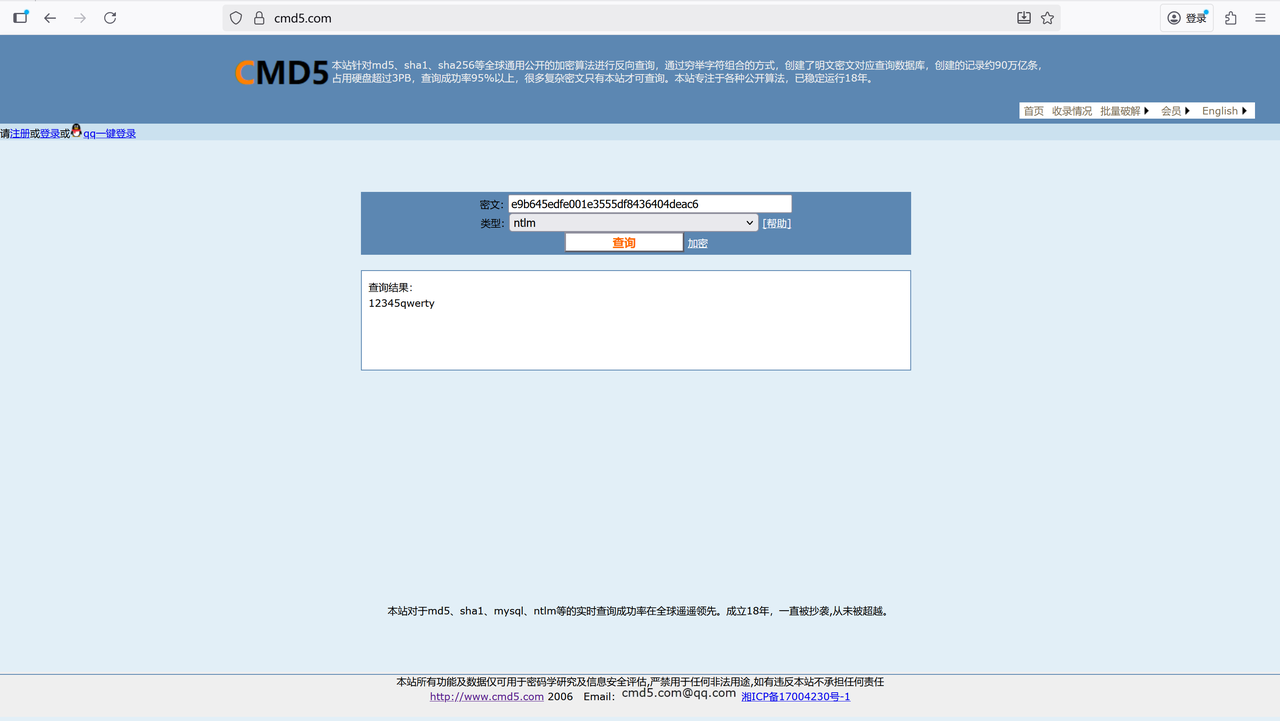

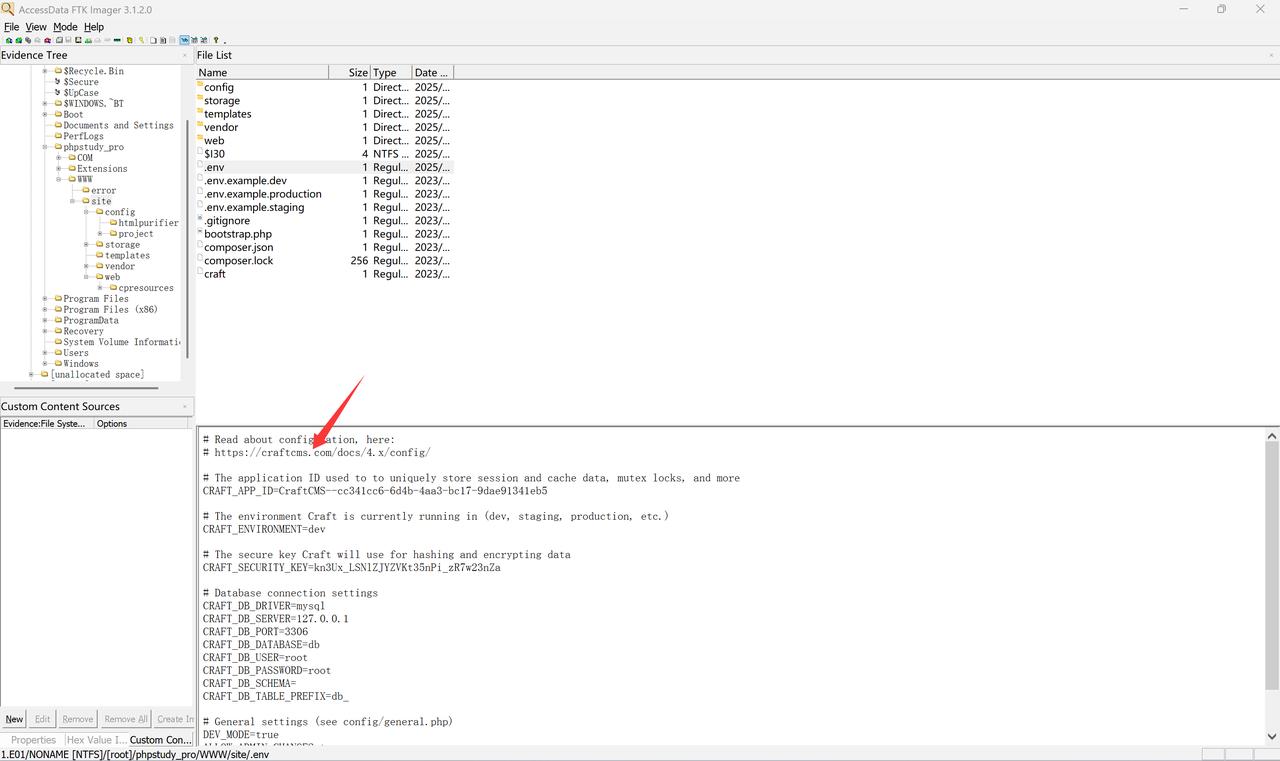

首先在C:\phpstudy_pro\WWW\site下找到工作目录,发现这个web服务是craftcms

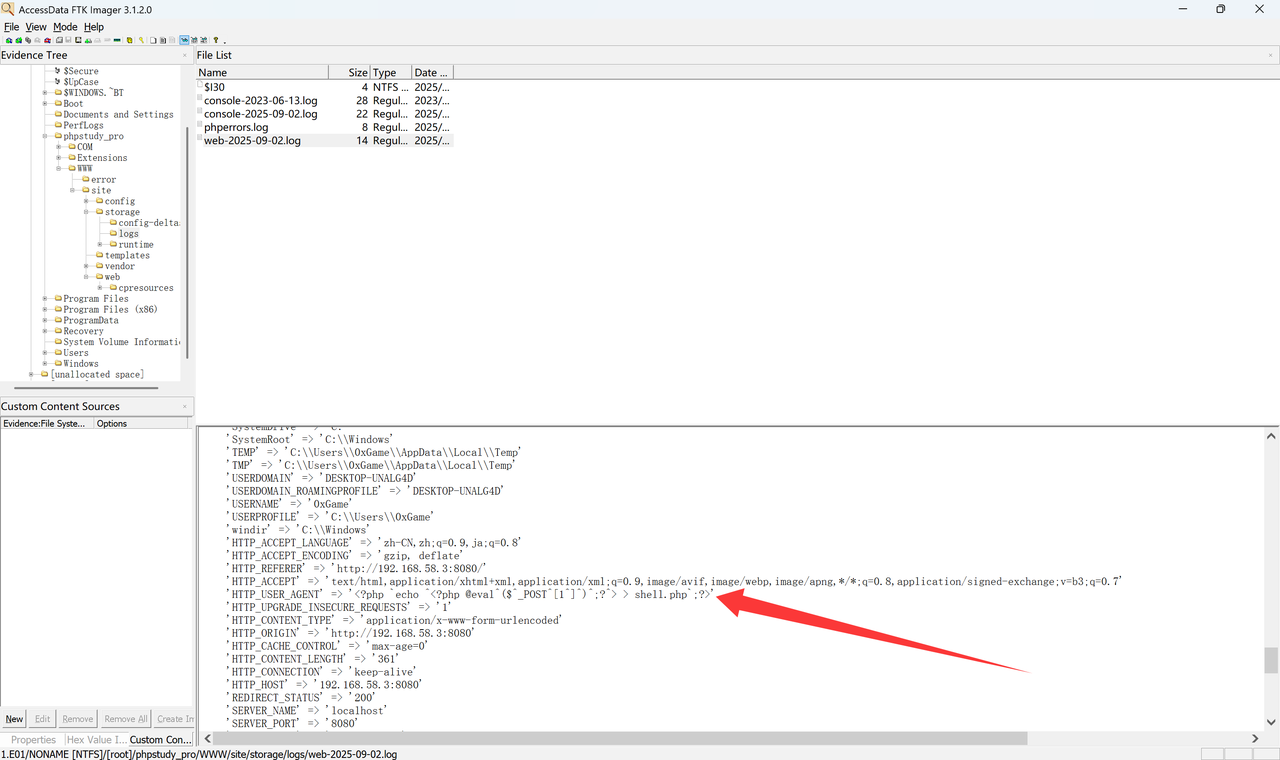

查看这个web服务的日志文件C:\phpstudy_pro\WWW\site\storage\logs\web-2025-09-02.log,发现了一句话木马

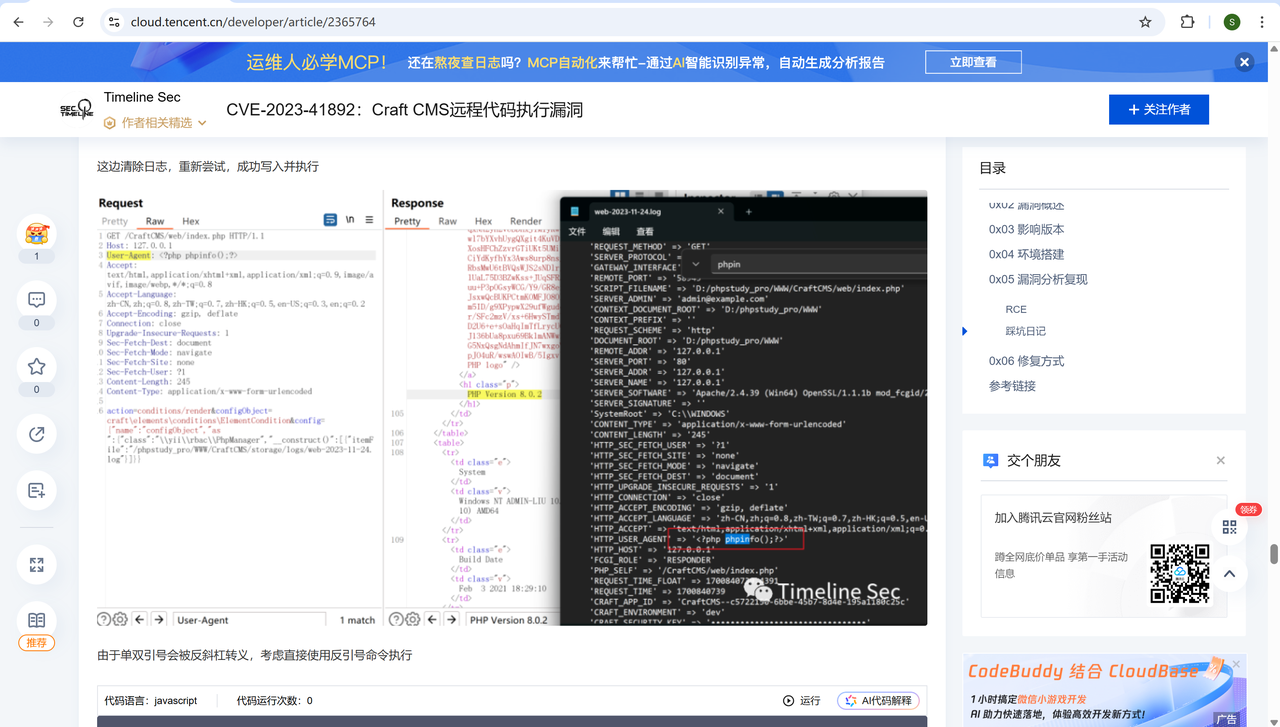

这里的HTTP_USER_AGENT头被改为了恶意命令,搜索发现类似操作CVE

答案:CVE-2023-41892

3

攻击者生成木马用的cmd命令是?

由上一问可知,但是注意这里问的是cmd命令

答案:echo ^ > shell.php

4

请提交攻击者在数据库中修改的管理员密码。

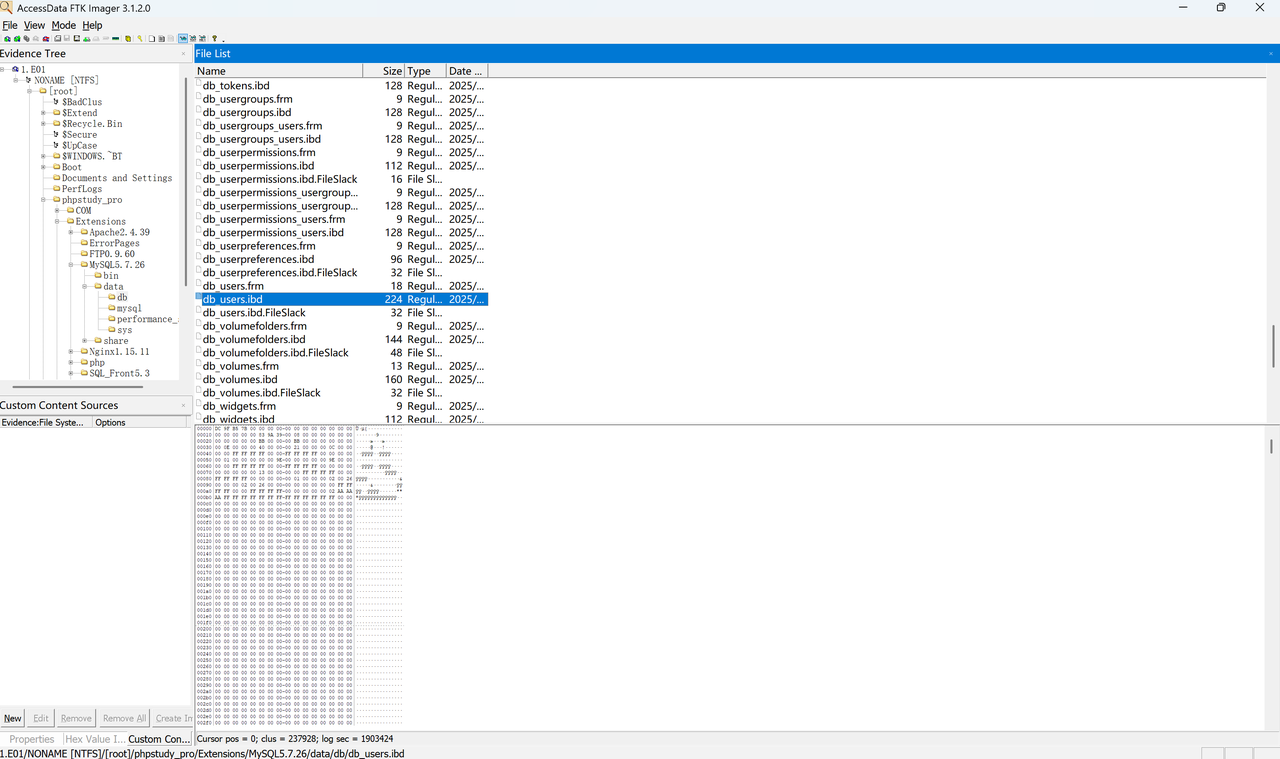

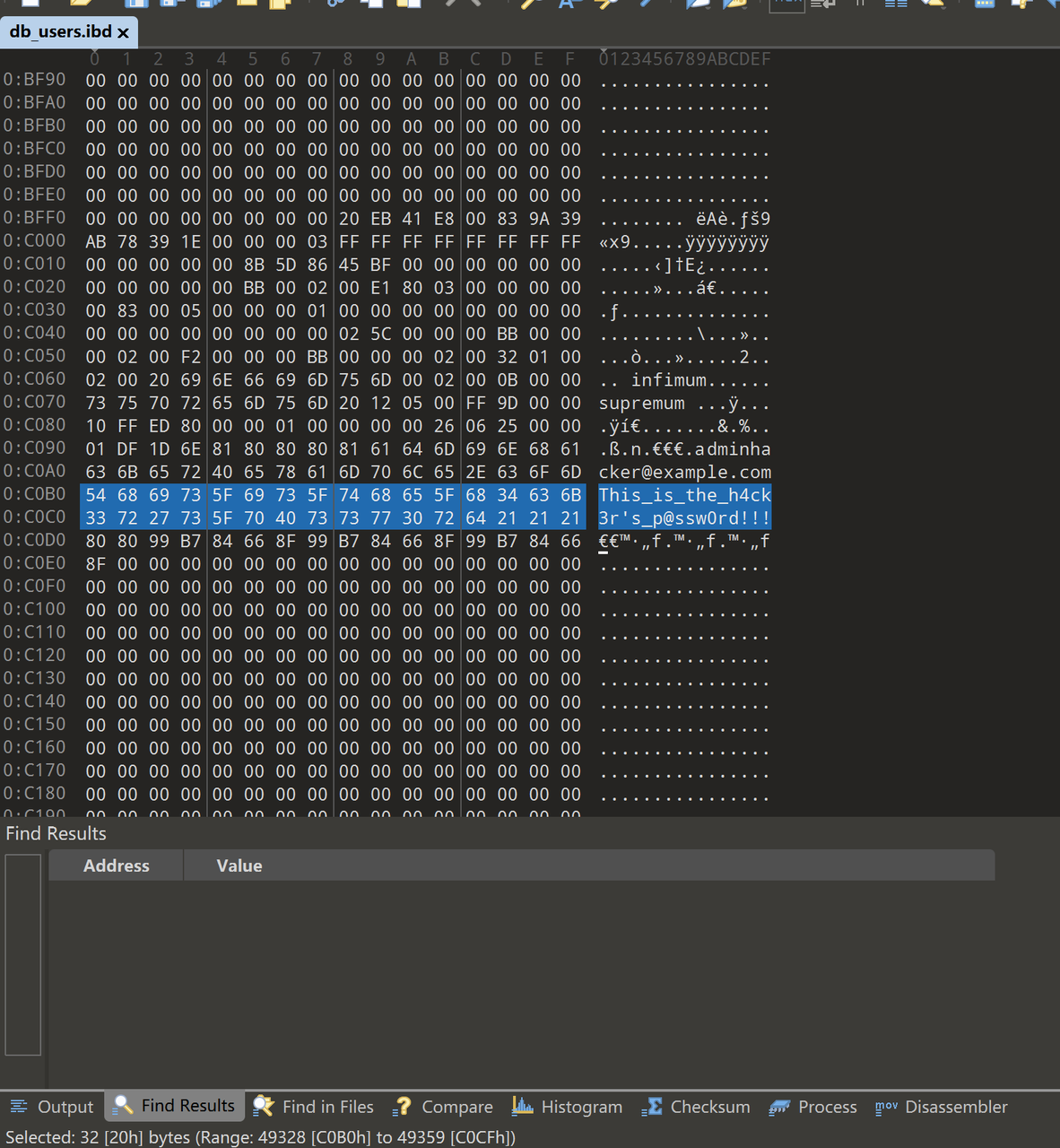

直接翻mysql的文件找到C:\phpstudy_pro\Extensions\MySQL5.7.26\data\db\db_users.ibd

在010中可以看到被修改的密码

答案:This_is_the_h4ck3r's_p@ssw0rd!!!

5

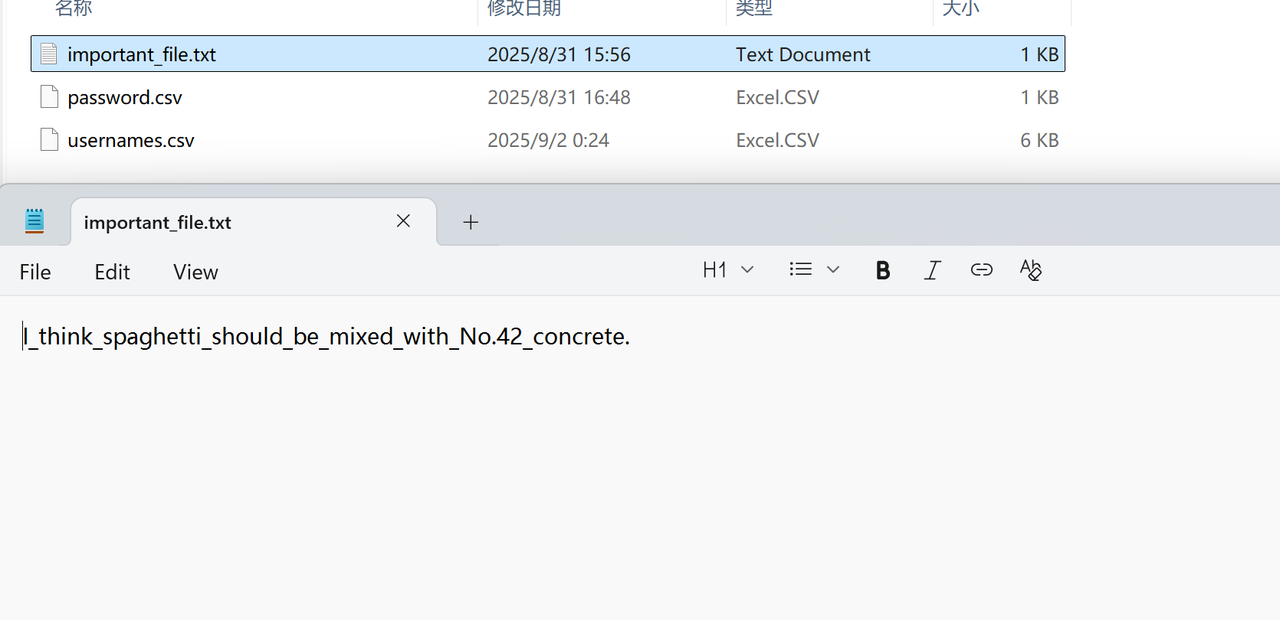

请提交攻击者获得的重要文件的内容。

在C:\ProgramData下可以找到一个奇怪的文件夹

以这张图片做密钥,用veracrypt挂载secret

答案:I_think_spaghetti_should_be_mixed_with_No.42_concrete.

接下来分析流量包,流量包有点大,加载起来会比较慢

6

请提交攻击者得到的域用户的账号密码。

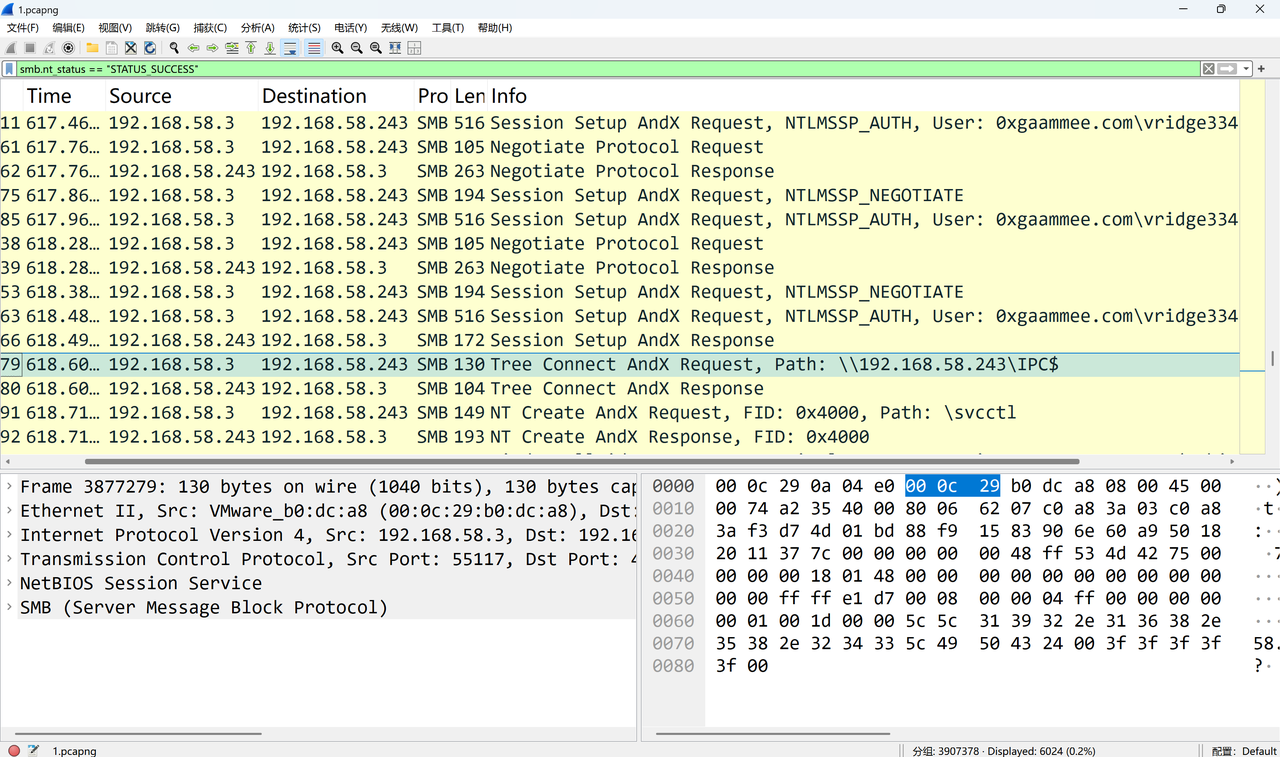

过滤smb流,找到成功的那一条

这个账户前面失败了两次,根据字典中的顺序不难推断出密码就是第三个

答案:vridge334_hP3$vKc@7mXr!9L

7

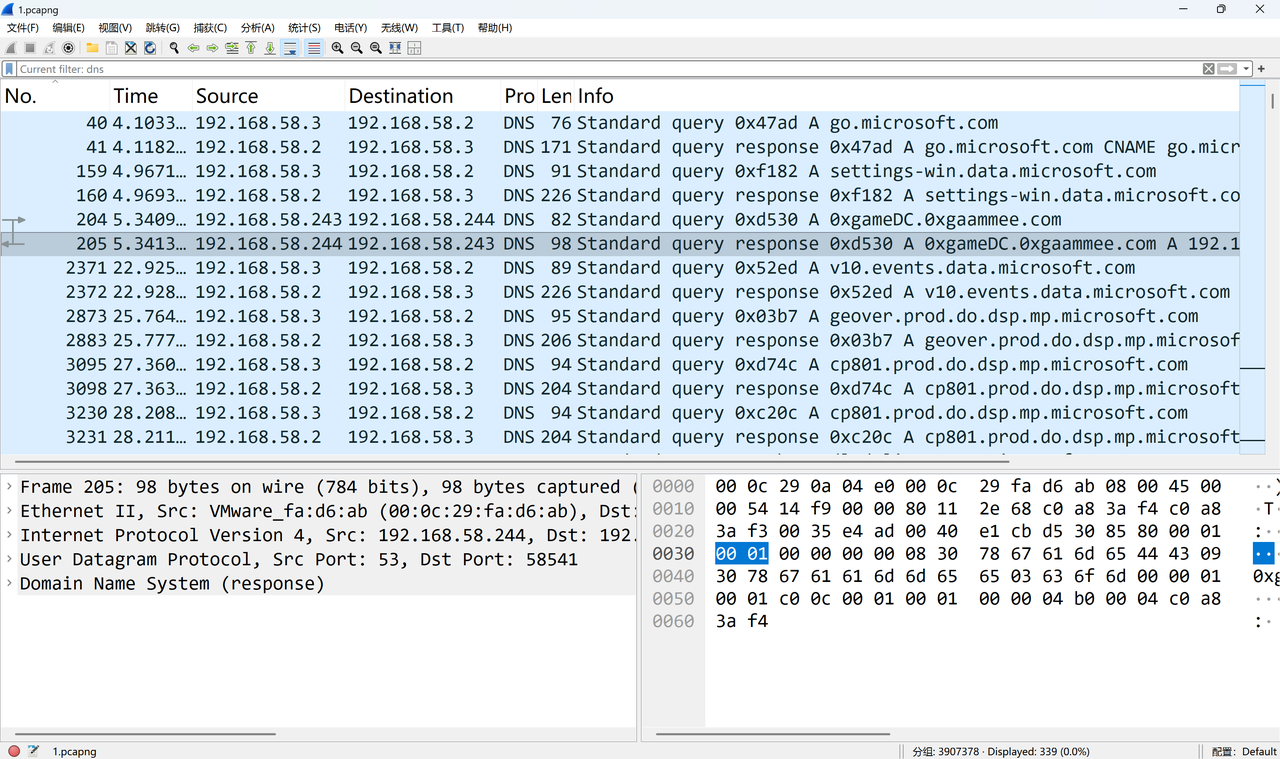

请提交域用户所在的域名。

考察对域名的理解

答案:0xgaammee.com

8

请给出域控的主机名称。

过滤一下DNS流就能看到

答案:0XGAMEDC